Tenable

Cloud Security

Plateforme de protection des applications cloud native (CNAPP)

Réduisez les risques liés au cloud en exposant et en éliminant rapidement les lacunes de sécurité cloud prioritaires que les erreurs de configuration, les accès à risque et les vulnérabilités génèrent, le tout au sein d'une seule et puissante plateforme de protection des applications cloud natives (CNAPP).

Demandez une démo de

Tenable Cloud Security

Éradiquez votre exposition aux risques cyber grâce à une visibilité sur l'ensemble de vos environnements multicloud

Connaître vos ressources cloud

Découvrez les assets de calcul, d'identité et de données dans votre cloud avec une visibilité contextuelle sur les chemins d'accès et d'exposition.

Dévoiler les risques cloud critiques

Obtenez le contexte nécessaire pour prioriser les risques liés aux mauvaises configurations du cloud, aux accès excessifs, aux vulnérabilités et aux données sensibles exposées.

Éliminer la cyber-exposition du cloud

Réduisez rapidement les risques liés au cloud en éliminant les principales expositions avec rapidité et précision, même si votre temps est limité.

Obtenez une visibilité complète sur le cycle de vie du cloud

Unifiez la visibilité sur le code, le cloud et l'environnement d'exécution afin de détecter et de prioriser les risques liés aux secrets, aux mauvaises configurations, aux vulnérabilités et aux problèmes d'identité. Avec la gestion de l'infrastructure cloud et des droits d'accès (CIEM) de Tenable Cloud Security, vos équipes AppSec et SecOps peuvent appliquer le principe du moindre privilège et opérer une remédiation plus rapidement de l'infrastructure en tant que code (IaC) à la production.

Inventaire complet

Cartographie dynamique des chemins d'attaque

Priorisation prédictive

Mobilisation et remédiation

Analyse et reporting avancés

Accélérez la recherche, les renseignements et les actions grâce à l'IA générative qui permet de dévoiler les risques cachés et d'amplifier l'expertise de la sécurité au sein de votre environnement.

Bénéficiez d'une vision unifiée de tous vos assets et risques sur l'ensemble de la surface d'attaque : assets, IT, OT, IOT, cloud, identités et applications invisibles.

Déjouez l'accessibilité de attaquants en visualisant les relations inter-domaines, de sorte à bloquer vos chemins d'attaque les plus critiques.

Concentrez vos efforts sur ce qui compte le plus : les cyber-expositions critiques que les attaquants sont le plus susceptibles d'exploiter.

Accélérez la réponse grâce à des workflows automatisés et des instructions prescriptives qui rationalisent les efforts de remédiation.

Rationalisez la mesure et la communication sur les cyber-expositions grâce des vues alignées métier pour optimiser les prises de décision et les investissements.

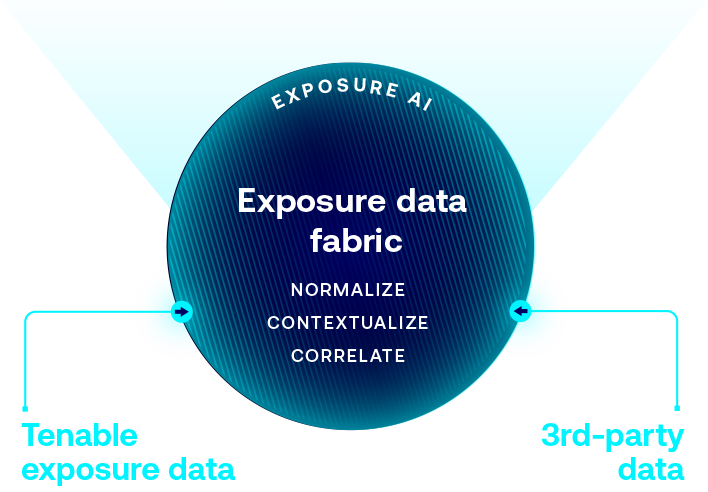

Exploitez le référentiel de contexte relatif aux assets, expositons et menaces le plus vaste au monde qui alimente la base de renseignements inégalée issue d'ExposureAI.

Organisez les données de sorte à réduire les redondances et améliore l'intégrité, le cohérence et l'efficacité.

Enrichissez vos données grâce à des renseignements supplémentaires, les rendant plus exploitables et utiles.

Identifiez et révélez le contexte des relations critiques pour les services et fonctions business principaux.

Intégrez la sécurité à chaque étape du cycle de développement logiciel (SDLC) afin de garantir que le code, l'IaC, les conteneurs et les API sont tous développés et maintenus de manière sécurisée.

Comblez le fossé entre DevOps et SecOps pour bénéficier d'une visibilité opérationnelle et d'une réponse aux incidents tout au long du cycle de développement.

Identifiez et corrigez les mauvaises configurations, les utilisations abusives d'identité et les exploits de charge de travail sur tous les assets cloud dynamiques et éphémères.

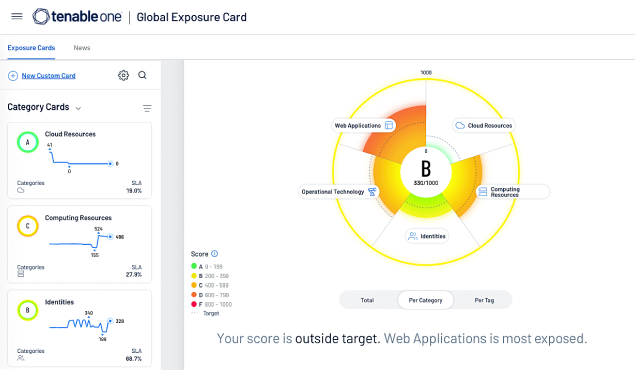

Obtenez une vue écosystémique du risque

Analysez en continu les assets cloud pour déceler les risques cachés et les combinaisons toxiques. Utilisez la gestion de l'exposition de Tenable One pour tirer parti d'un contexte complet afin de prioriser les risques liés au cloud en fonction de leur impact.

En savoir plusBénéficiez d'une visibilité complète sur le cycle de vie du cloud

Obtenez une visibilité complète sur l'ensemble de votre cycle de développement logiciel en mappant les risques de l'IaC jusqu'aux environnements d'exécution et en scannant les modèles IaC comme Terraform et CloudFormation.

En savoir plusIdentifiez et remédiez aux mauvaises configurations du cloud

Détectez en continu les mauvaises configurations dans un environnement multicloud et alignez-vous sur des frameworks tels que CEI, NIST et PCI DSS. Mettez en évidence les paramètres non conformes en temps réel et bénéficiez d'une remédiation guidée.

En savoir plusAdoptez le principe du moindre privilège

Utilisez un accès adapté à vos besoins pour chaque identité cloud. Avec le moteur CIEM de Tenable, identifiez les droits excessifs ou toxiques et appliquez des politiques de moindre privilège. Supprimez les accès permanents et réduisez les risques liés aux identités.

En savoir plusAtténuez le rayon d'impact des vulnérabilités

Détectez les vulnérabilités au sein des machines virtuelles, des conteneurs, des registres et des clusters Kubernetes. Corrélez les CVE aux mauvaises configurations, aux identités dotées d'autorisations excessives et aux charges de travail exposées.

En savoir plusProtégez les données sensibles dans le cloud

Détectez et classez automatiquement les données financières sensibles (NPI, PII et assets réglementés) sur l'ensemble de votre infrastructure cloud. Corrélez les modèles d'accès aux données avec les mauvaises configuration et le risque lié aux identités.

En savoir plusIdentifiez et sécurisez les charges de travail d'IA

Découvrez et classez automatiquement les ressources d'IA, telles que les modèles, les données d'entraînement et les endpoints d'inférence, dans votre environnement en tirant parti de la gestion de la posture de sécurité de l'IA (IA-SPM), de la gestion de la posture de sécurité des données (DSPM), du principe du moindre privilège et des autorisations juste à temps (JIT), le tout dans une plateforme de sécurité cloud unifiée.

En savoir plusPriorisez ce que vous pouvez corriger maintenant et ce qu'il faut corriger ensuite

Priorisez vos menaces cloud les plus critiques en identifiant les combinaisons toxiques susceptibles d'entraîner des dommages matériels.

En savoir plusAvis sur Tenable Cloud Security

Tenable désigné Customers' Choice dans le rapport 2025 Gartner® Peer Insights™ Voice of the Customer for Cloud-Native Application Protection Platforms

En accord avec les avis sur Gartner Peer Insights™

Disponible via Tenable One : la seule plateforme de gestion de l'exposition au monde optimisée par l'IA

Tenable One répond au défi majeur de la sécurité moderne : une approche profondément fragmentée de la perception et de la lutte contre le cyber‑risque. Nous éludons le risque en unissant la visibilité, les connaissances et les actions de sécurité sur l'ensemble de la surface d'attaque pour rapidement dévoiler et éliminer les failles. Les clients utilisent Tenable One afin d'éradiquer les cyber‑failles prioritaires et se défendre contre les attaques, de l'infrastructure IT aux environnements cloud en passant par les infrastructures critiques.

En savoir plus

FAQ

Qu'est-ce que Tenable Cloud Security ?

-

Tenable Cloud Security est une solution de sécurité de l'infrastructure cloud entièrement intégrée qui associe des fonctionnalités de gestion de la posture de sécurité du cloud (CSPM) et de protection des charges de travail cloud (CWP) aux meilleures technologies de gestion des droits d'accès à l'infrastructure cloud (CIEM) et de détection et réponse dans le cloud (CDR), ainsi qu'à des solutions très innovantes de sécurité de l'Infrastructure as Code (IaC) et de gestion de la posture de sécurité de Kubernetes (KSPM). Cette plateforme de protection des applications cloud natives (CNAPP) gère votre inventaire multicloud, applique des politiques de sécurité préventives dans toute la pile (en traitant le risque lié à l'identité, au réseau, aux données et aux calculs), détecte et répond aux menaces en direct, applique l'approche « Shift-Left » pour la sécurité et remédie automatiquement aux risques dans les environnements IaC, CI/CD ou d'exécution. Elle permet d'effectuer une analyse comparative par rapport aux différentes normes de sécurité et contribue au respect des règles de conformité dans les entreprises.

Comment Tenable Cloud Security est-il facturé et comment sa licence est-elle fournie ?

-

Tenable Cloud Security englobe toutes les composantes de la solution CNAPP et peut être acheté en tant que produit individuel ou dans le cadre de Tenable One. Son tarif en tant que produit individuel dépend du nombre de ressources facturables. Des remises sur volume sont ensuite appliquées en fonction de l'utilisation mensuelle totale estimée. De même, lorsque Tenable Cloud Security est acheté dans le cadre de Tenable One, le tarif de base dépend du nombre total de ressources facturables. Les ressources cloud sont ensuite facturées en fonction d'un ratio dans Tenable One, puis des remises en termes de volume sont appliquées à l'aide des assets totaux souscrits sous la licence Tenable One existante. L'accès JIT (Just-In-Time) fait l'objet d'une licence distincte et peut être ajouté à l'offre individuelle ou facturé dans le cadre de Tenable One. Veuillez contacter un représentant Tenable pour obtenir un devis sur mesure et poser toutes vos questions.

Où puis-je trouver la documentation et les notes de version de Tenable Cloud Security ?

-

La documentation technique des produits Tenable est disponible à l'adresse https://fr.docs.tenable.com. Vous devez vous connecter à votre compte Tenable Cloud Security pour visualiser les notes de version et la documentation. Veuillez contacter un représentant Tenable pour accéder à la documentation technique et aux notes de version.

Quelle est la différence entre Tenable Cloud Security et Tenable One ?

-

Tenable Cloud Security peut être acheté en tant que produit individuel ou dans le cadre de la plateforme de gestion de l'exposition Tenable One .Lorsqu'il est associé à Tenable One, Tenable Cloud Security offre une vue complète sur l'intégralité de votre environnement IT, ce qui comprend les réseaux traditionnels, les serveurs sur site, les technologies opérationnelles et les clouds publics. En achetant Tenable Cloud Security dans le cadre de Tenable One, les entreprises peuvent consolider leurs achats Tenable dans un seul contrat et accéder à des fonctionnalités supplémentaires, telles que les vues de l'exposition.

À quels clouds et outils cloud natifs s'intègre Tenable Cloud Security ?

-

Tenable Cloud Security s'intègre à tous les principaux fournisseurs de cloud (AWS, Azure, GCP) en plus d'un certain nombre de services cloud tels que AWS Control Tower et Entra ID. Intégrez Tenable Cloud Security à vos outils existants pour la gestion des tickets, des événements de sécurité (SIEM), l'envoi de notifications Push, utilisez des applications de communication standards tels que Jira, Slack, Microsoft Teams et des solutions d'intégration de messagerie pour faire évoluer votre outil au sein de votre entreprise.

Quels fournisseurs d'identité sont pris en charge par Tenable Cloud Security ?

-

Tenable Cloud Security s'intègre à de nombreux fournisseurs d'identités tels qu'Entra ID, Google Workspace, Okta, OneLogin et Ping Identity. L'intégration de ces fournisseurs révèle un inventaire complet d'utilisateurs et de groupes fédérés associés à vos comptes cloud, donne la possibilité d'analyser les autorisations et fournit des renseignements sur l'identité.

Comment Tenable Cloud Security protège-t-il mes données ?

-

Tenable garantit la sécurité de vos charges de travail, en s'appuyant sur un chiffrement et des contrôles d'accès robustes pour préserver les données sensibles. Il limite les autorisations excessives et l'octroi d'accès de longue durée. Tenable protège vos données sensibles en réduisant le rayon d'impact en cas de violation. Pour en savoir plus sur la façon dont Tenable Cloud Security garantit la protection et la confidentialité des données de votre environnement cloud unique, veuillez contacter votre représentant Tenable.

Puis-je utiliser Tenable Cloud Security sans faire appel à des tiers ?

-

Oui. Les utilisateurs de Tenable Cloud Security peuvent acheter la fonctionnalité de scan « in-account » sous forme de module complémentaire pour leur environnement. Cette fonctionnalité permet le scan sur site des charges de travail pour les entreprises soumises à des normes et réglementations strictes en matière de confidentialité des données. Le scan « in-account » est réalisé dans votre compte cloud, et les données ne quittent jamais l'environnement.

Comment puis-je acheter Tenable Cloud Security ?

-

Pour acheter Tenable Cloud Security, vous pouvez prendre contact avec votre partenaire certifié local ou votre représentant Tenable. Cliquez ici pour demander une démo de Tenable Cloud Security.

Ressources associées

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security