Appliquez le principe du moindre privilège à l'ensemble du cloud. Ajustez les autorisations à grande échelle.

Réduisez les privilèges excessifs, qui favorisent silencieusement la perte de données et les mouvements latéraux, et appliquez en continu le principe du moindre privilège grâce à Tenable Cloud Security. Analysez les modèles d'accès, signalez les rôles surprivilégiés et automatisez l'accès juste à temps (JIT) sans ralentir la vitesse de développement.

Assurez-vous que la sécurité suit le cycle de vie des identités

Passez des accès persistents à des autorisations juste à temps (JIT).

Gérez la gouvernance des identités avec Tenable Cloud Security

Réduisez les autorisations excessives dans le cloud, l'un des principaux facteurs à l'origine des violations et des échecs d'audit. Réduisez le rayon d'action des menaces liées aux identités grâce à une visibilité, une automatisation et une application des politiques conformes aux meilleures pratiques en matière de privilèges minimaux.

Découvrir les identités et les droits d'accès

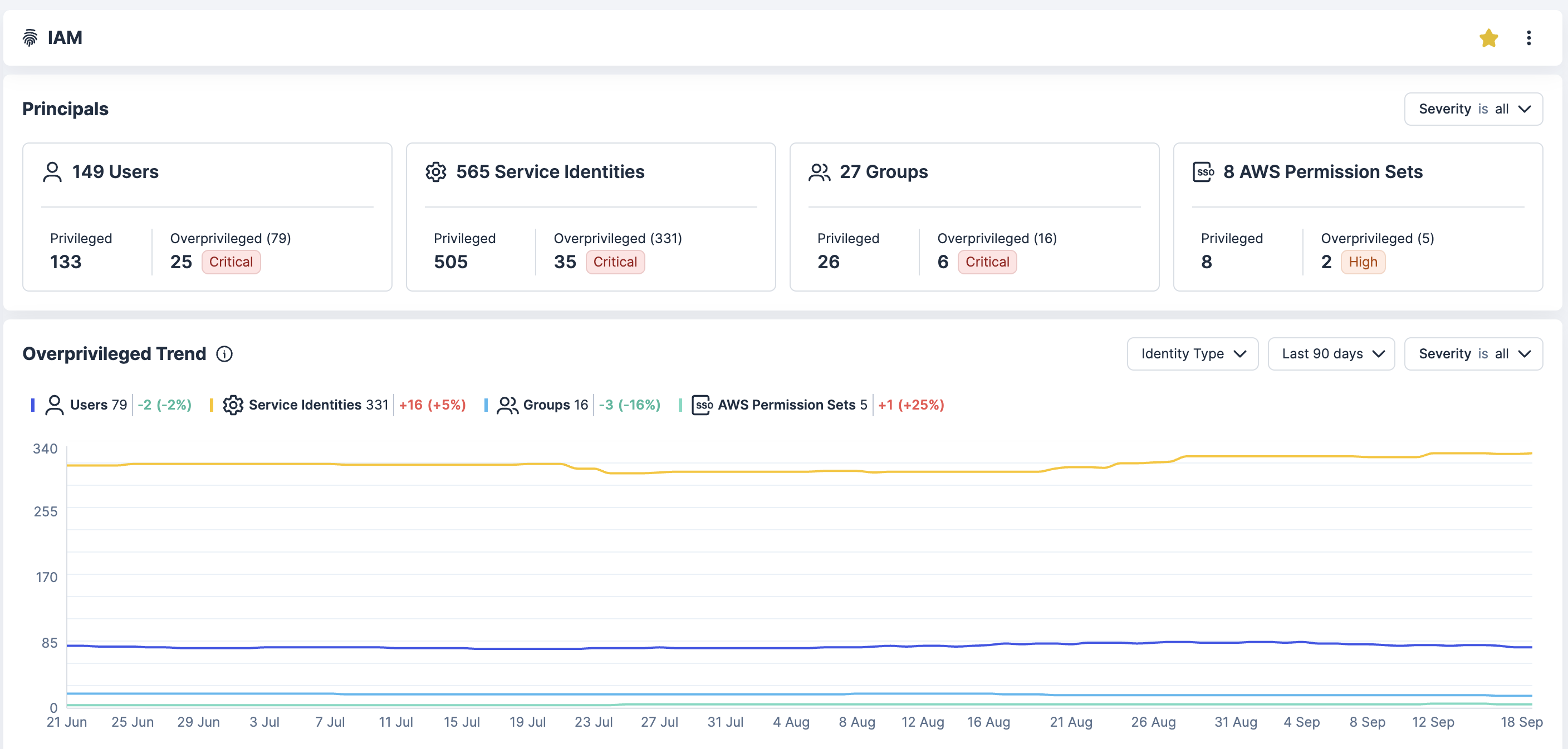

Bénéficiez d'une visibilité totale sur toutes les identités dans AWS, Azure, GCP et Kubernetes, y compris les utilisateurs humains, les comptes de service et les intégrations tierces. Détectez les comptes orphelins, les rôles inutilisés et les droits excessifs.

Analyser le risque lié aux privilèges

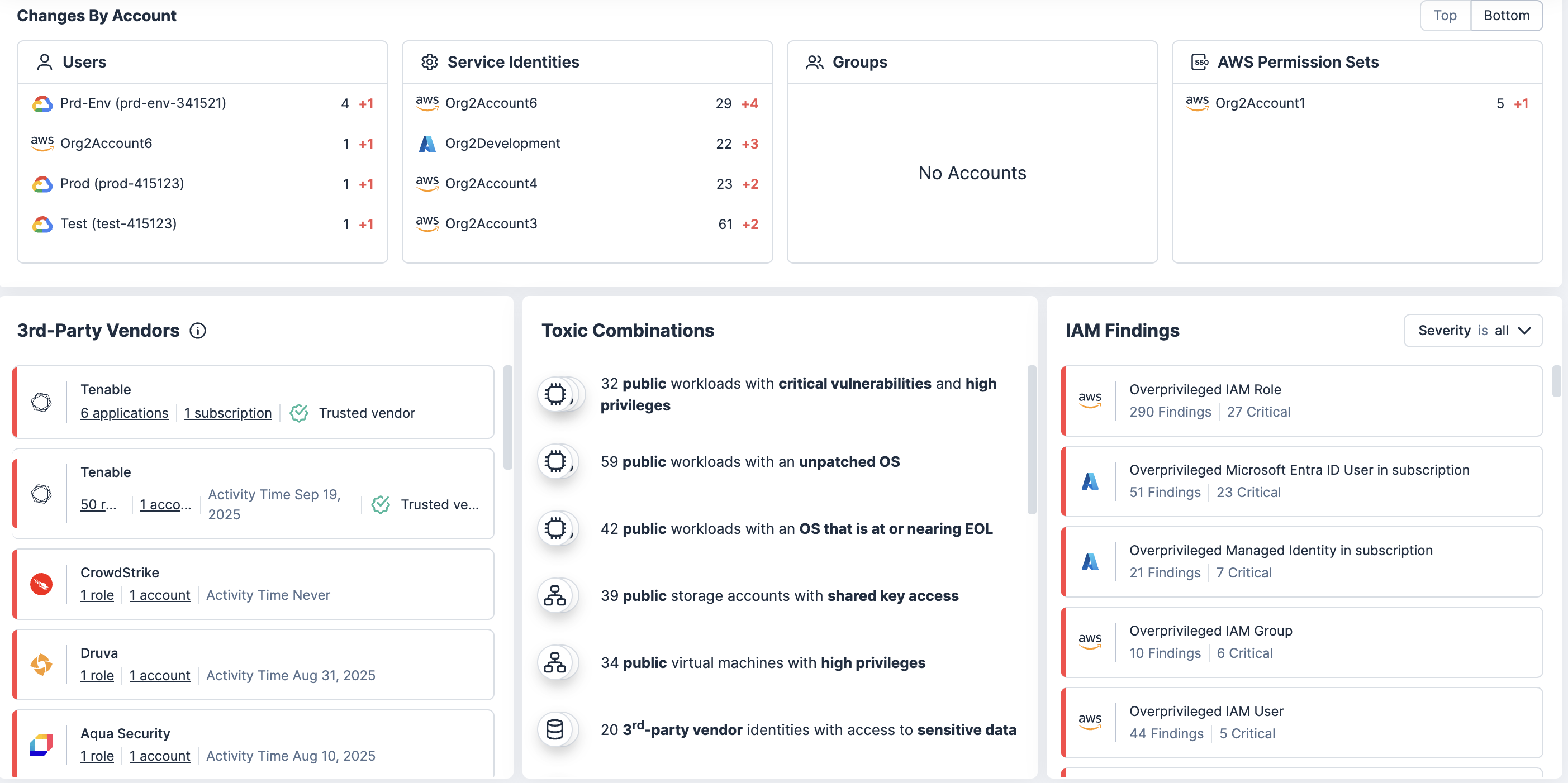

Analysez les politiques, les appartenances à des groupes et les attributions de rôles afin de révéler les risques d'escalade des privilèges et les possibilités de mouvements latéraux. Ce contexte aide vos équipes à éliminer les chemins à haut risque.

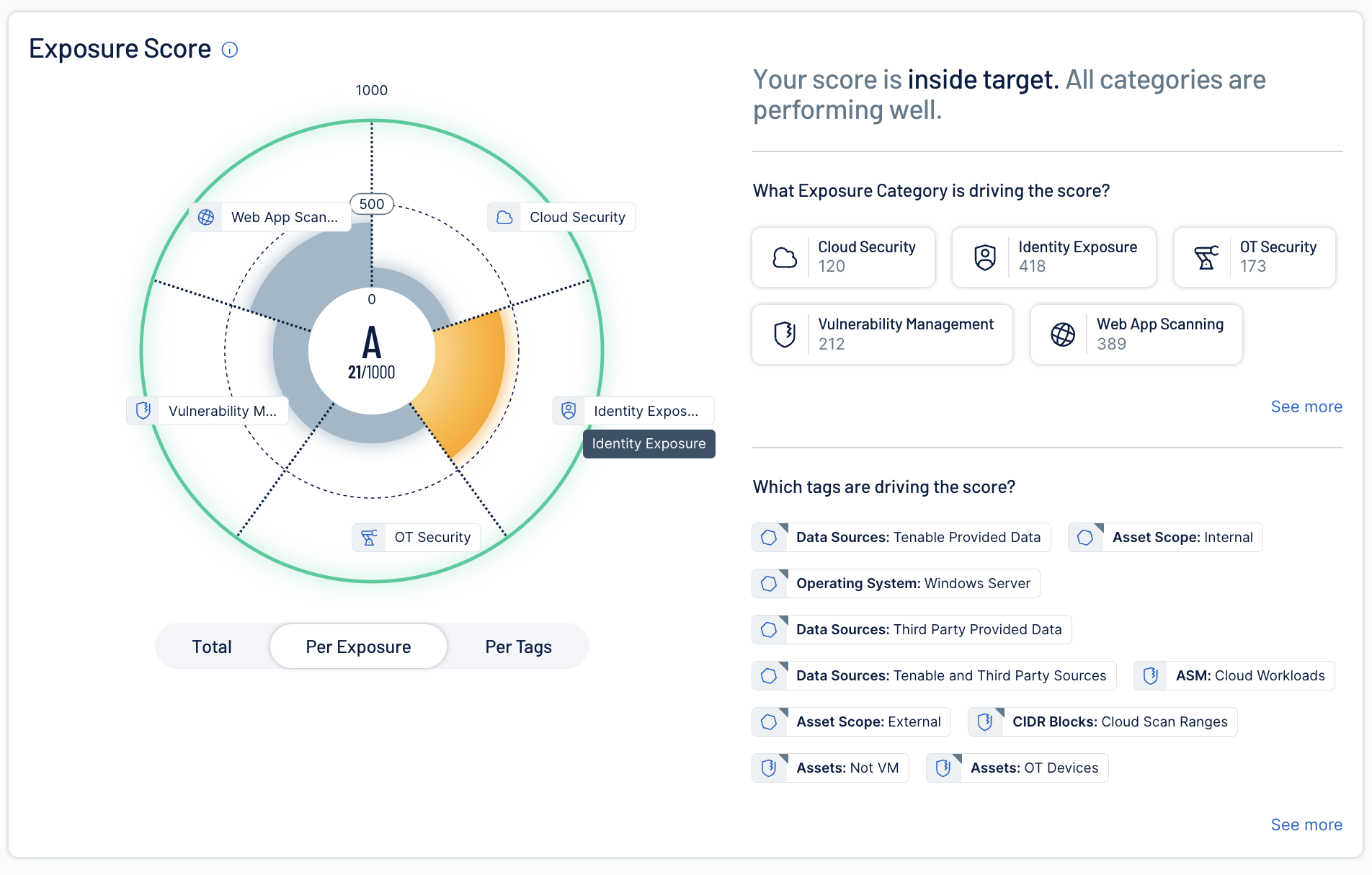

Établir une corrélation et une priorisation contextuelles

Corrélez les autorisations excessives aux vulnérabilités, mauvaises configurations et aux données sensibles afin d'identifier les domaines dans lesquels l'utilisation abusive des privilèges pourrait avoir le plus grand impact.

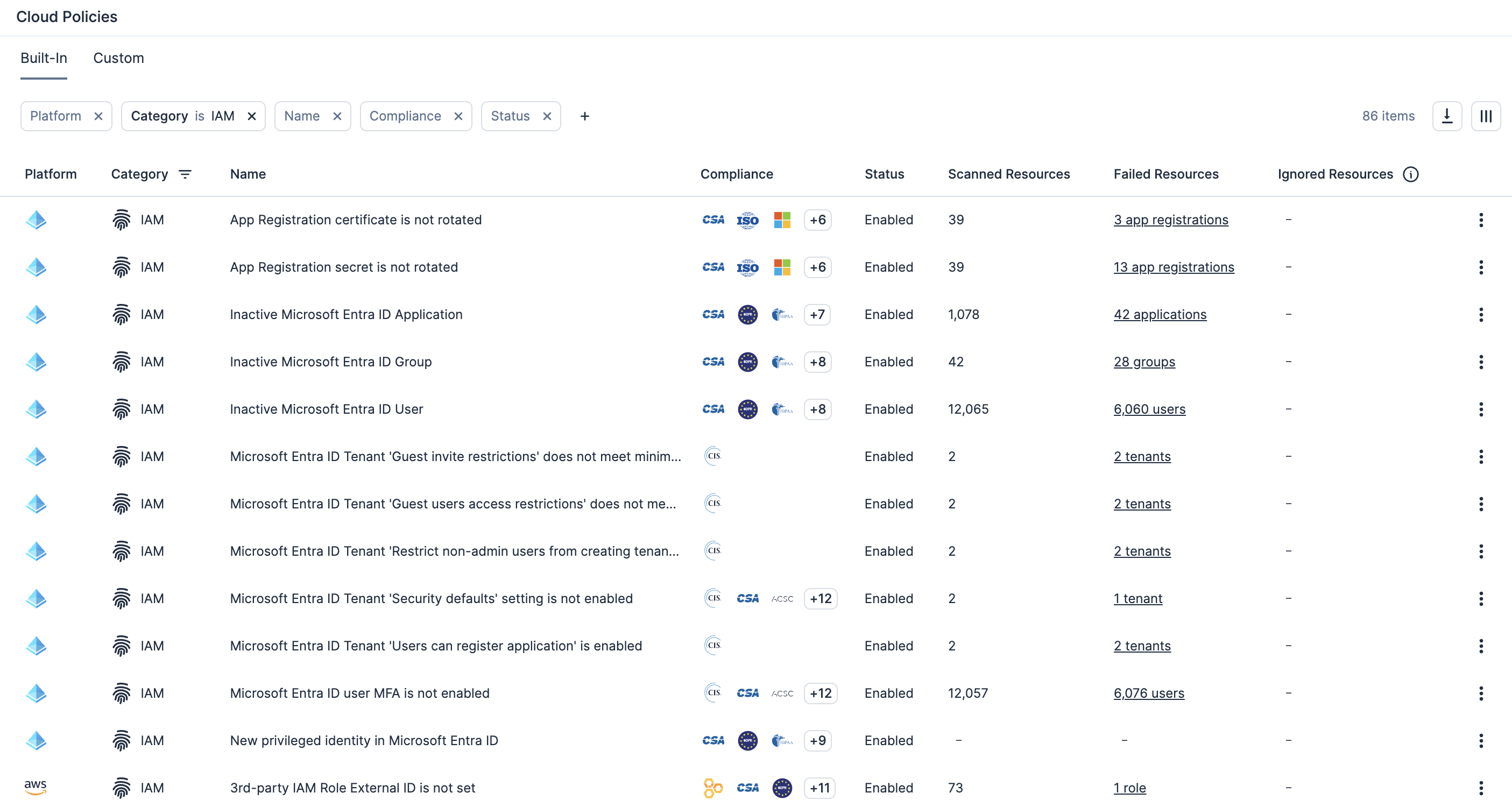

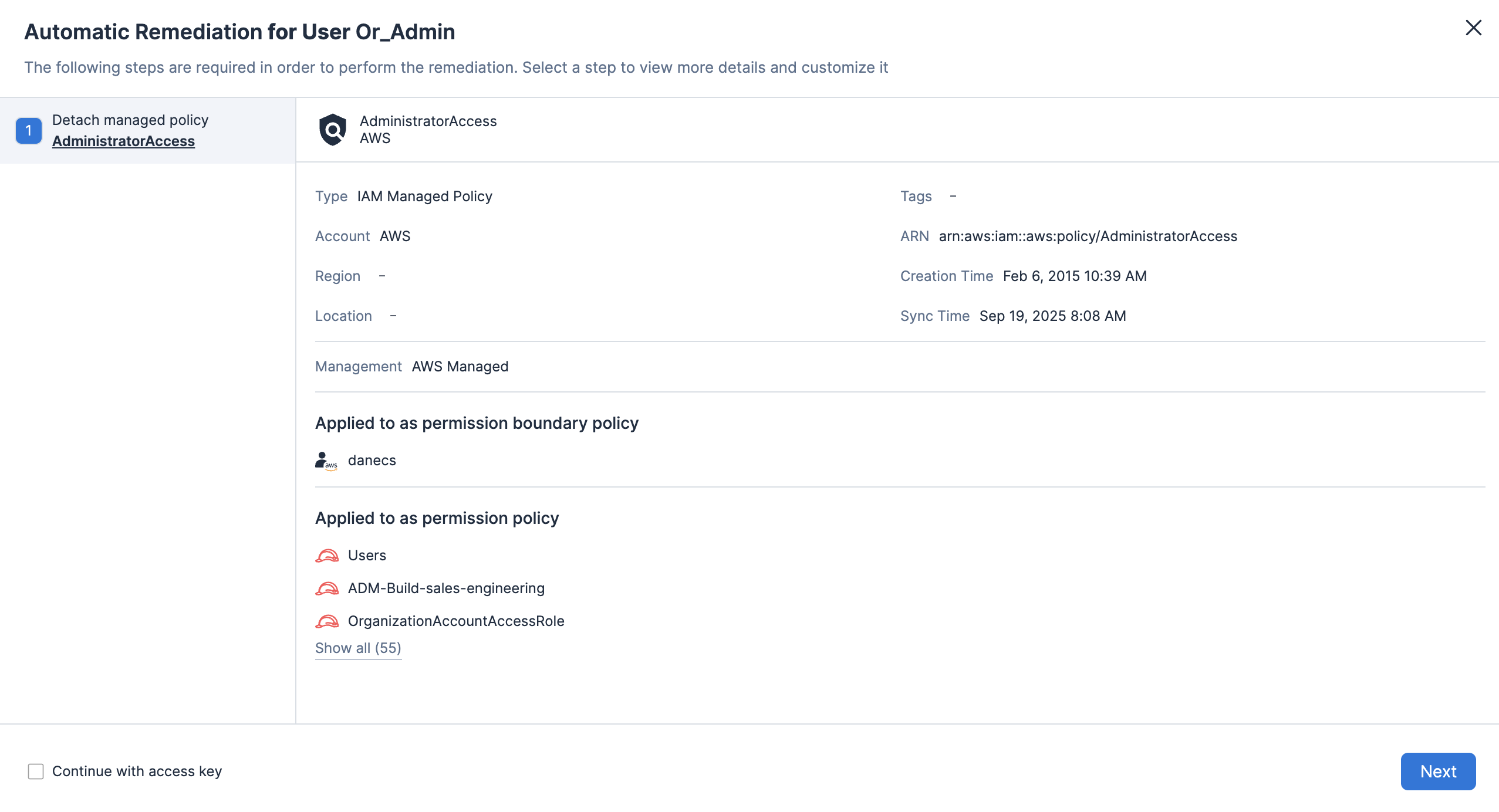

Appliquer des politiques personnalisées et une remédiation automatique

Activez la définition de politiques personnalisées pour détecter les autorisations excessives ou les configurations à risque sur les ressources, puis déclenchez automatiquement des workflows de remédiation.

Intégrer une solution CIEM à Tenable One

Appliquez en continu le principe du moindre privilège grâce à la gestion des droits d'accès à l'infrastructure cloud (CIEM) afin de garantir que les autorisations sont suffisantes, accordées au moment opportun et jamais excessives.

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security