Produits Tenable

Isolez et éradiquez les cyber-expositions prioritaires qui vous mettent en péril

Ciblez les faiblesses Cyber prioritaires, de votre infrastructure IT à vos environnements cloud en passant par vos infrastructures critiques. Choisissez une solution de gestion de l'exposition individuelle ou protégez l'ensemble de votre surface d'attaque avec Tenable One, la seule plateforme de gestion de l'exposition end-to-end au monde.

Sécurité et IA

Sécurité du cloud

Gestion des vulnérabilités

Sécurité de l'OT

Sécurité des identités

Produits gratuits de Tenable

Tenable One

la seule plateforme de gestion de l'exposition end-to-end au monde

Unit de manière inédite la visibilité, les connaissances et les actions de sécurité sur l'ensemble de la surface d'attaque.

Réduit les fractures

Profitez d'une vue omnisciente unique au monde sur le cyber-risque de votre entière surface d'attaque, dévoilant les failles critiques qui vous rendent vulnérable aux attaques sur tous types d'assets et de chemins.

Rapproche les faits éloignés

Obtenez une source unique d'informations fiables sur votre surface d'attaque, identifiez les problèmes à régler en priorité et les relations toxiques qui aggravent l'exposition de votre entreprise.

Rompt les silos

Mobilisez votre business et vos équipes de sécurité pour éradiquer les cyber-risques majeurs et améliorer votre protection, du réseau au cloud en passant par votre infrastructure.

Inventaire complet des assets

Cartographie dynamique des chemins d'attaque

Priorisation prédictive

Orchestration et remédiation

Analyse et reporting avancés

Accélérez la recherche, les renseignements et les actions grâce à l'IA générative qui permet de dévoiler les risques cachés et d'amplifier l'expertise de la sécurité au sein de votre environnement.

Bénéficiez d'une vision unifiée de tous vos assets et risques sur l'ensemble de la surface d'attaque : assets, IT, OT, IOT, cloud, identités et applications invisibles.

Déjouez l'accessibilité de attaquants en visualisant les relations inter-domaines, de sorte à bloquer vos chemins d'attaque les plus critiques.

Concentrez vos efforts sur ce qui compte le plus : les cyber-expositions critiques que les attaquants sont le plus susceptibles d'exploiter.

Accélérez la réponse grâce à des workflows automatisés et des instructions prescriptives qui rationalisent les efforts de remédiation.

Rationalisez la mesure et la communication sur les cyber-expositions grâce des vues alignées métier pour optimiser les prises de décision et les investissements.

Accédez aux informations les plus complètes sur les menaces et les vulnérabilités, combinant les connaissances de Tenable Research, de la National Vulnerability Database (NVD) et de sources tierces fiables.

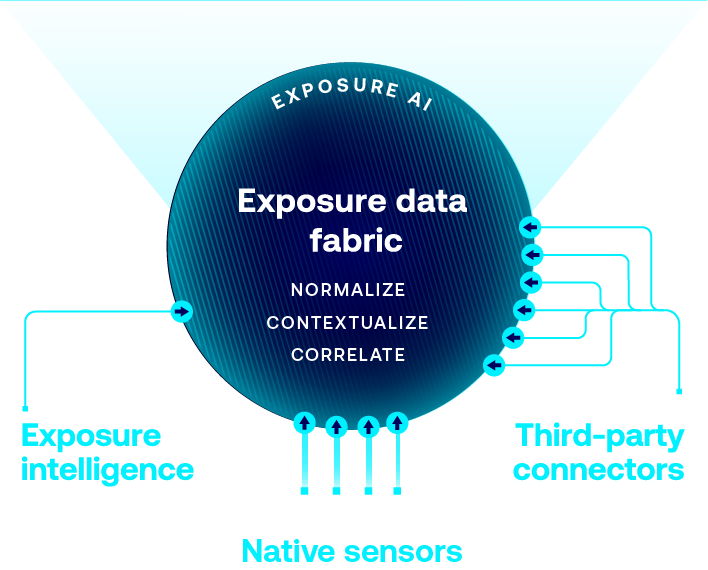

Utilisez la découverte de la surface d'attaque native pour le cloud, l'IT, l'OT, l'IA, les applications, les conteneurs et Kubernetes qu'alimentent les capteurs de produit Tenable.

Connectez de manière transparente les données relatives aux assets et aux expositions provenant de vos outils existants afin d'enrichir les informations fournies par Tenable et d'obtenir un contexte complet sur les expositions.

Exploitez le référentiel de contexte relatif aux assets, expositons et menaces le plus vaste au monde qui alimente la base de renseignements inégalée issue d'ExposureAI.

Organisez les données de sorte à réduire les redondances et améliore l'intégrité, le cohérence et l'efficacité.

Enrichissez vos données grâce à des renseignements supplémentaires, les rendant plus exploitables et utiles.

Identifiez et révélez le contexte des relations critiques pour les services et fonctions business principaux.

Lancez-vous avec Tenable One

Tenable One a aidé nos ingénieurs à réduire de 75 % le temps passé sur des tâches manuelles, ce qui leur permet de se concentrer désormais sur de vraies tâches d'ingénierie.