Vue des risques de sécurité liés au cloud pour l'écosystème

Grâce à la gestion de l'exposition, priorisez les risques de sécurité inhérent au cloud et pour votre écosystème IT entier. Tenable Cloud Security, intégré par défaut à Tenable One, vous offre une visibilité unifiée sur vos environnements IT traditionnels pour corréler les risques menaçant l'intégralité de votre infrastructure.

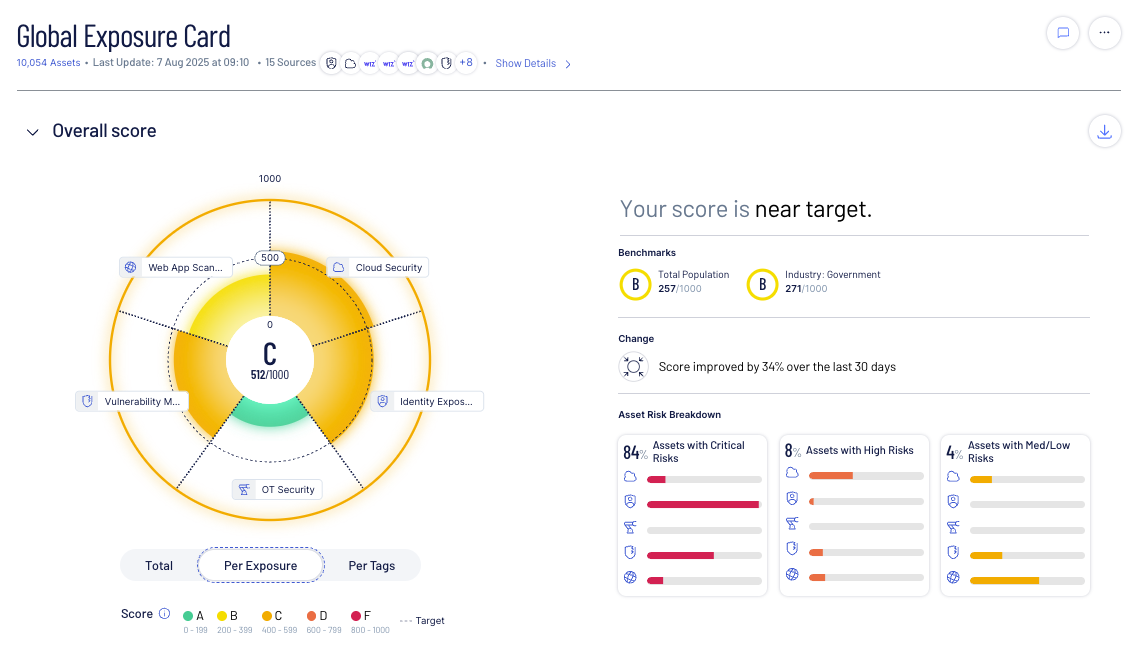

Vue unifiée des risques

Prioritisez les menaces selon leur capacité d'exploitation des vulnérabilités et leur impact sur toute la surface d'attaque de l'entreprise

Corrélation des risques

Priorisation partagée

Contexte : du développement au runtime

Prise en compte des identités et application du principe du moindre privilège

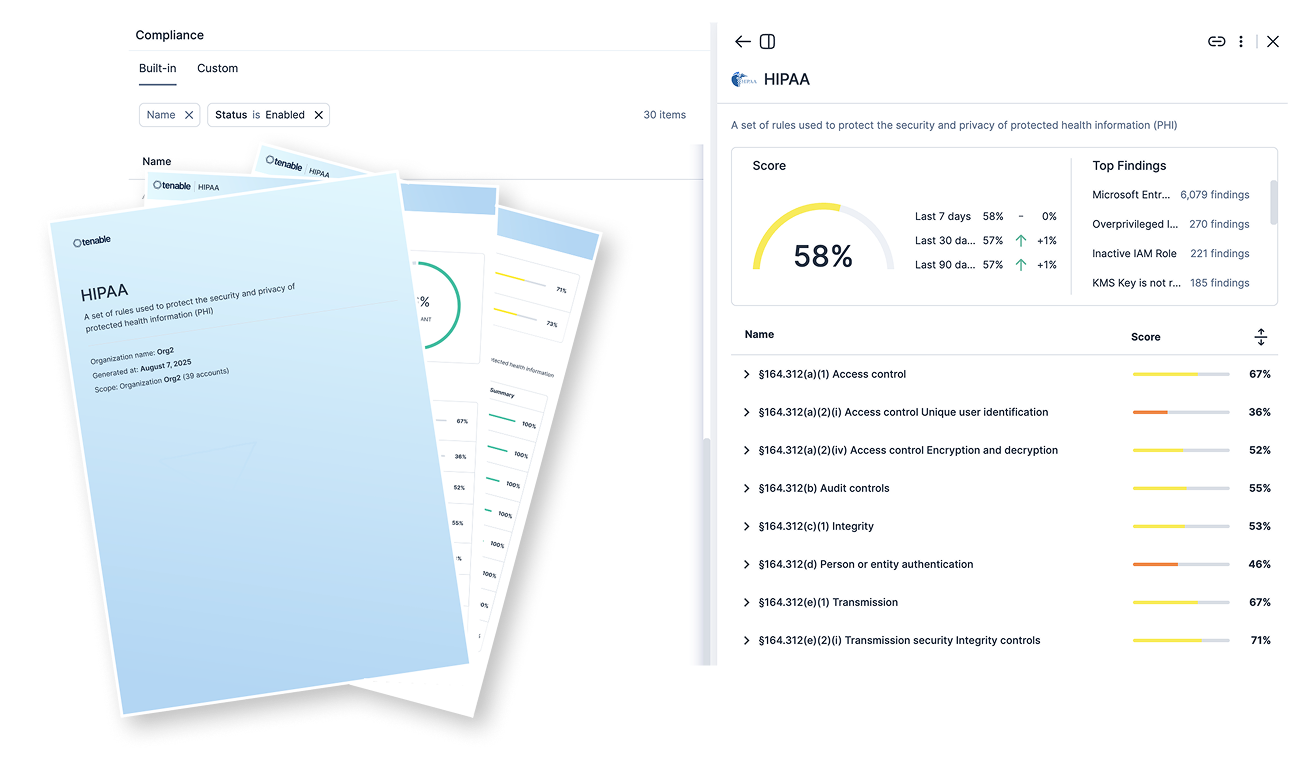

Rapports pour l'équipe dirigeante et alignement stratégique

Tenable Cloud Security ne traite pas les risques liés au cloud comme un domaine isolé

La plateforme de sécurité du cloud s'intègre directement à votre stratégie de gestion de l'exposition. Vous pouvez ainsi comprendre, prioriser et réduire le cyber-risque sur votre surface d'attaque entière.

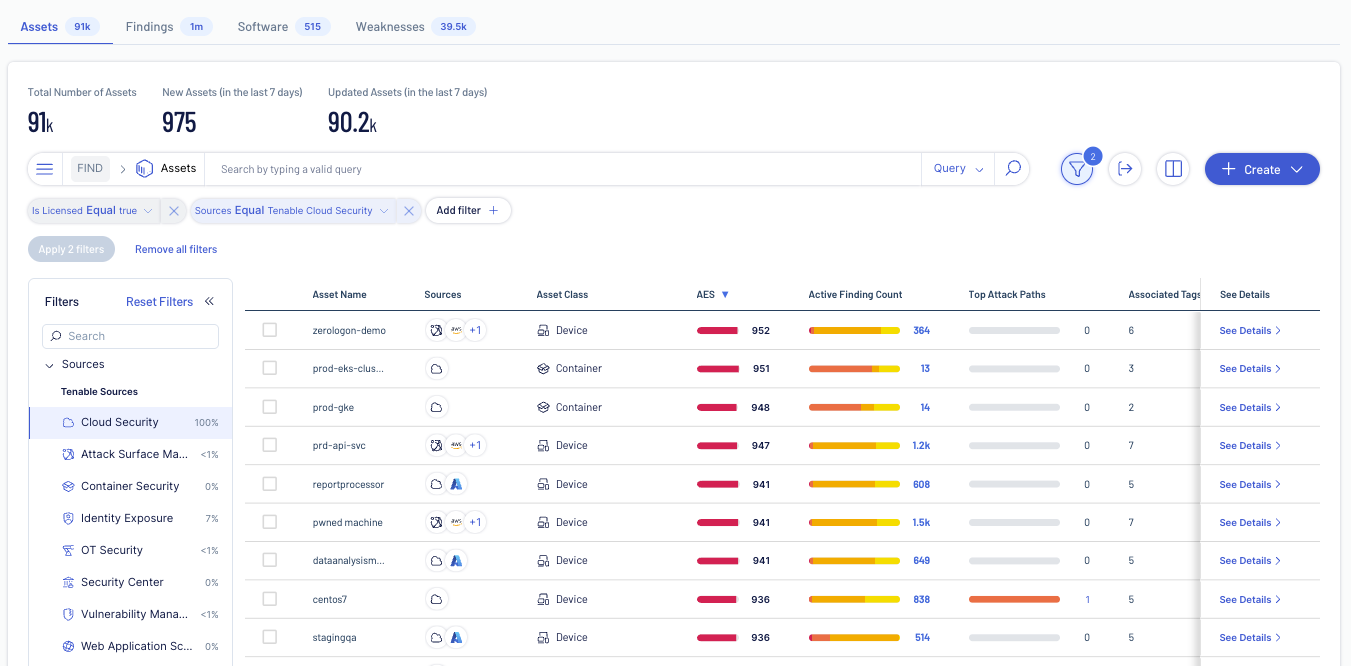

Corrélation des risques pour tous les environnements

Corrélez les vulnérabilités, les mauvaises configurations et les risques de sécurité liés aux identités sur le cloud pour révéler les combinaisons toxiques et les chemins d'attaques réels dans une vue unifiée de votre environnement hybride.

Prioriser les risques en fonction de leur capacité d'exploitation des vulnérabilités et de leur impact

Utilisez un modèle de classement normalisé qui combine exploitabilité, criticité des assets et chemins d'accès pour prioriser les risques les plus critiques sur votre écosystème avec un modèle de gestion de l'exposition commun.

Rationaliser la remédiation du développement au runtime

Tracez les risques de l'infrastructure en tant que code (IaC) aux charges de travail déployées pour obtenir une visibilité complète sur le cycle de vie. Détectez les problèmes à un stade précoce et résolvez-les plus rapidement grâce à un contexte complet et à des informations connectées entre le scan Infrastructure as Code et le pipeline CI/CD.

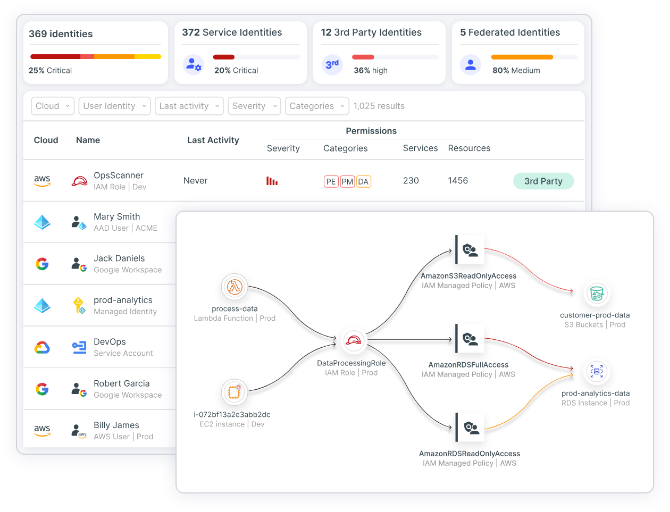

Appliquer le moindre privilège avec des contrôles d'accès basés sur l'identité

Visualisez les combinaisons toxiques et appliquez le principe d'accès selon le moindre privilège à l'aide de la Gestion des droits d'accès à l'infrastructure cloud (CIEM) intégrée. Supprimez les autorisations excessives et réduisez les risques de mouvement latéral et présents en interne.

Activer les rapports pour le conseil d'administration incluant un alignement stratégique

Fournissez des rapports clairs et exploitables par l'équipe dirigeante illustrant les risques de sécurité liés au cloud et leur impact pour l'entreprise. Alignez votre posture de risque sur les priorités stratégiques et montrez aux dirigeants la progression réalisée.

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security