Adopter des solutions de sécurité Zero Trust dans les environnements fédéraux

Soutenez la mise en œuvre du modèle Zero Trust de votre agence fédérale sur l'ensemble des environnements IT, OT et cloud grâce à la plateforme de gestion de l'exposition Tenable One. Empêchez les accès non autorisés, prévenez les mouvements latéraux et l'élévation de privilèges, et sécurisez les opérations critiques.

Comment la gestion de l'exposition soutient le Zero Trust

Accélérez votre parcours Zéro Trust avec Tenable

Adoptez une approche Zero Trust pour vos environnements IT, OT et cloud grâce à la solution de gestion de l'exposition autorisée FedRAMP de Tenable. Une visibilité unifiée, une priorisation plus intelligente et une visualisation des chemins d'attaque vous aident à appliquer les contrôles d'accès et à stopper les mouvements latéraux.

Vérifier chaque identité

Validez en continu les utilisateurs et les privilèges afin de réduire le risque. Détectez les comptes sur-privilégiés, surveillez les comportements, et appliquez le principe du moindre privilège et les accès juste-à-temps (JIT) dans les environnements IT, cloud et OT.

Voir le webinaireSécuriser chaque appareil

Obtenez une visibilité complète sur les terminaux IT, OT et IoT. Détectez les vulnérabilités, les mauvaises configurations et les appareils non gérés, priorisez les risques et automatisez la remédiation pour maintenir une confiance et une conformité continues.

En savoir plusPrévenir le mouvement latéral

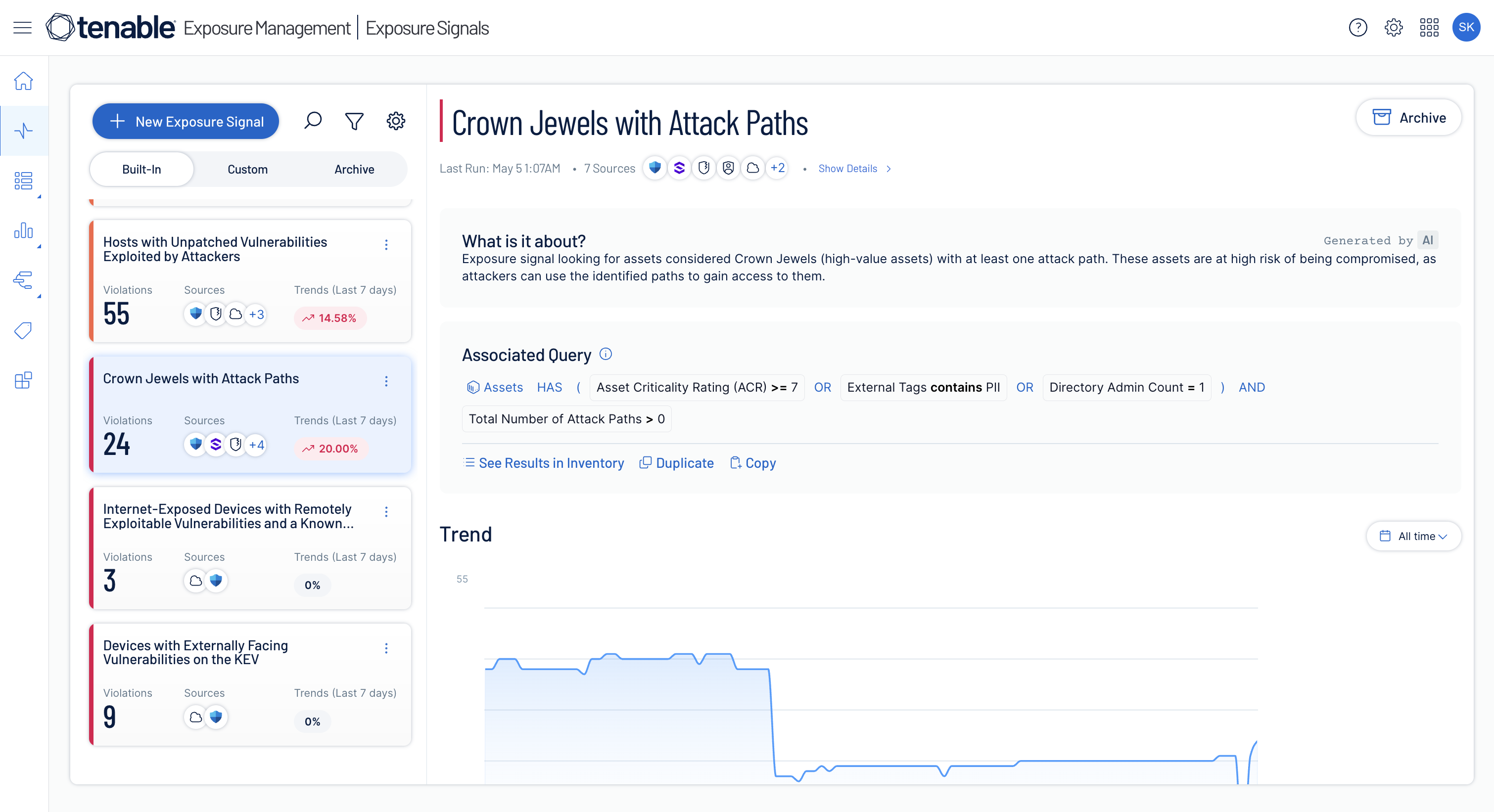

Cartographiez les chemins d'attaque exploitables, segmentez les réseaux et surveillez le trafic est-ouest. Détectez les mauvaises configurations, appliquez la microsegmentation et intégrez les outils d'orchestration et SDN pour réduire la surface d'attaque et contenir les brèches.

En savoir plusSécuriser les applications et les charges de travail

Protégez les charges de travail cloud, de la création au runtime. Scannez l'IaC, les images de conteneur et les pipelines CI/CD, surveillez les vulnérabilités en runtime, appliquez la segmentation et priorisez la remédiation pour empêcher les déplacements latéraux et réduire l'exposition.

En savoir plusProtéger les données critiques

Détectez les données sensibles dans les environnements cloud et hybrides. Détectez les accès risqués, les mauvaises configurations et la dérive des politiques pour appliquer le principe du moindre privilège, prévenir l'exposition et maintenir une conformité continue.

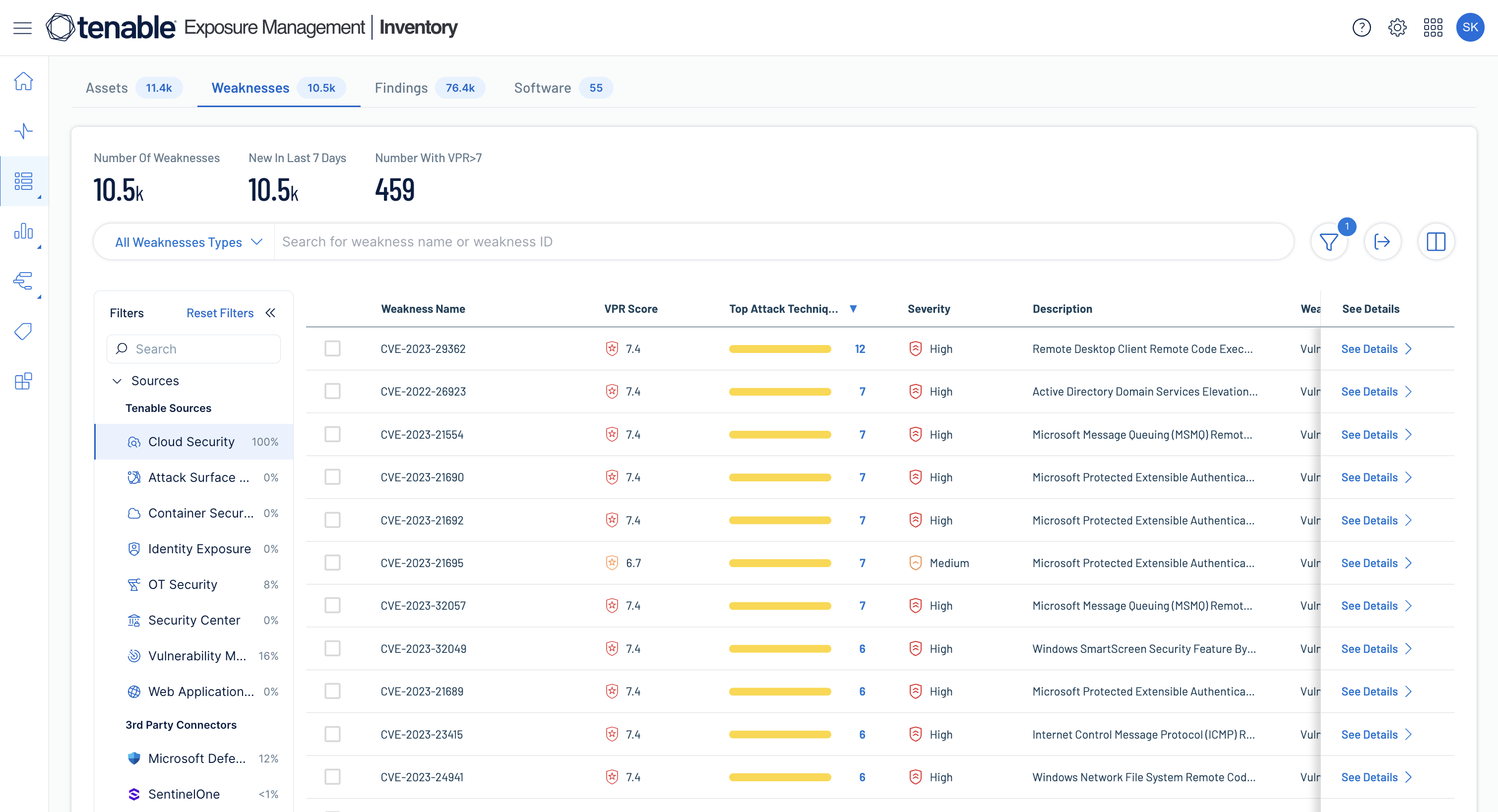

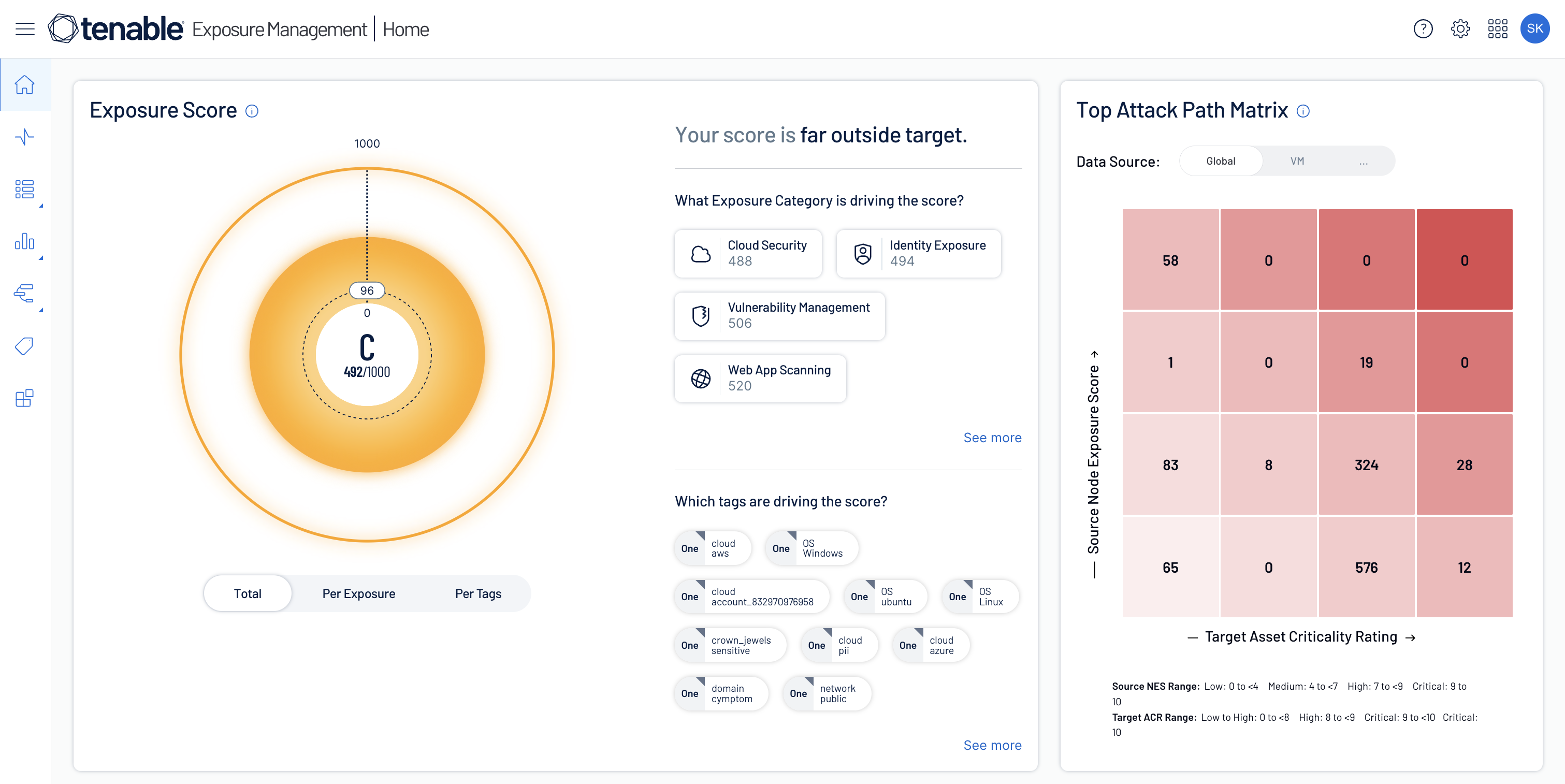

Voir et comprendre le risque

Corrélez les données liées aux identités, aux appareils, au cloud et à l'OT en informations d'exposition unifiées. Visualisez les chemins d'attaque, surveillez les anomalies et priorisez la remédiation pour réduire le risques dans tous les environnements.

Démarrer la visite auto-guidéeAutomatiser la remédiation

Rationalisez les workflows pour la gestion des correctifs, la gestion des tickets et l'application des politiques. Intégrez les outils SOAR et ITSM pour maintenir des contrôles Zero Trust à grande échelle tout en soutenant la gouvernance, la conformité et la réduction continue du risque.

Produits connexes

Ressources associées

Lancez-vous avec Tenable One

Tenable One a aidé nos ingénieurs à réduire de 75 % le temps passé sur des tâches manuelles, ce qui leur permet de se concentrer désormais sur de vraies tâches d'ingénierie.

- Tenable Identity Exposure

- Tenable One

- Tenable Vulnerability Management