Tenable comparé à Wiz

Arrêtez de payer pour une multitude d'outils cloisonnés. Unifiez et simplifiez avec Tenable.

Scattered products and siloed views have left organizations struggling to defend against threats across a fragmented attack surface. Wiz manque l'objectif ultime : mettre fin à l'exposition à TOUS les cyber-risques.

Découvrez Tenable en action

Vous voulez savoir comment Tenable peut aider votre équipe à dévoiler et éliminer les cyber-failles prioritaires qui mettent votre activité en péril ?

Complétez ce formulaire pour obtenir un devis personnalisé ou une démonstration.

Pourquoi les clients choisissent Tenable plutôt que Wiz

Comparaison de Tenable avec Wiz

Couverture des assets globale

Grande variété d'assets : points de terminaison, dispositifs réseau, technologies opérationnelles (OT), systèmes d'identités, charges de travail cloud, applications web

Cloud and 3rd party VM focus

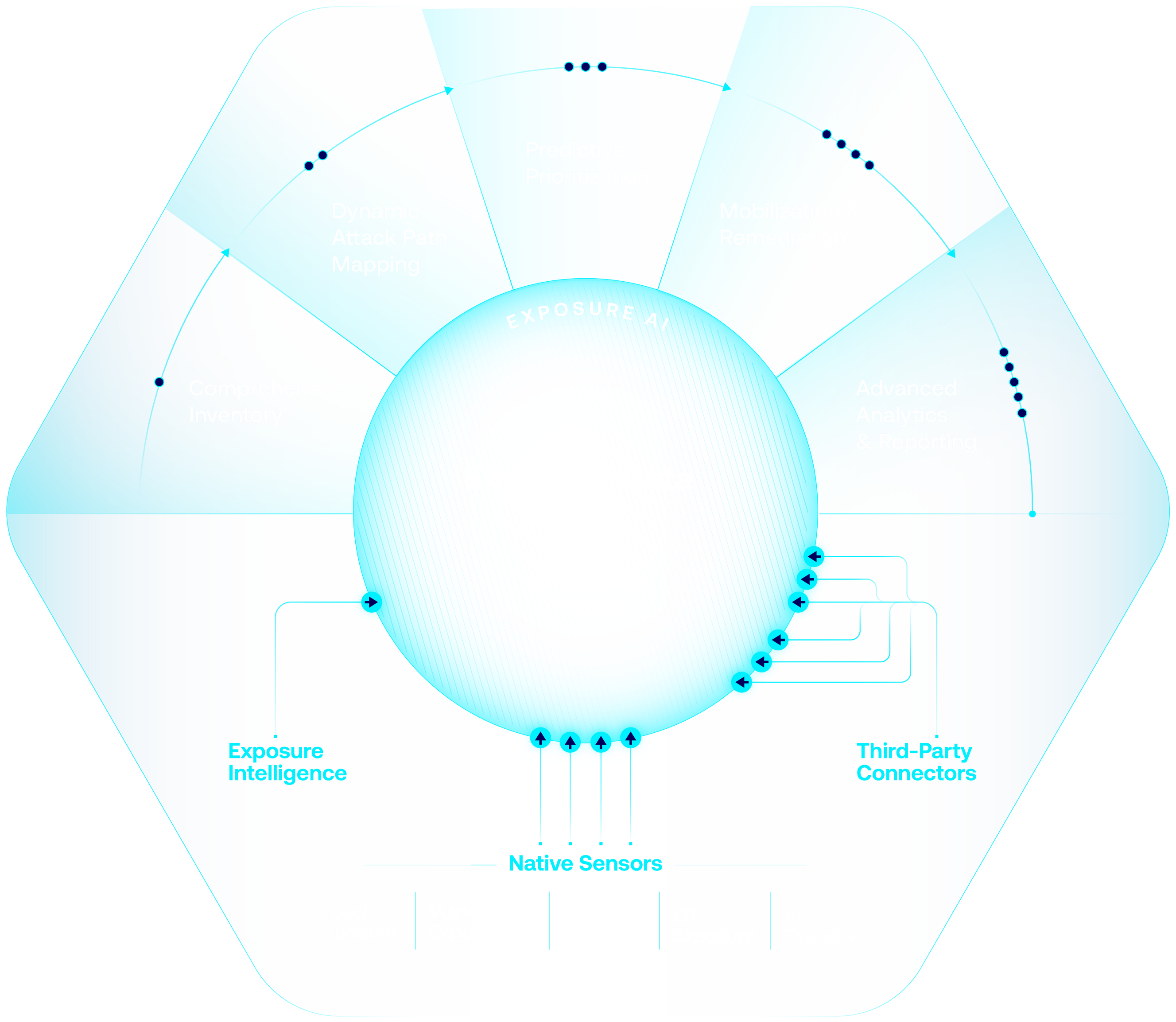

Unified security with Tenable One

Remplace une myriade d'outils en silo grâce à une plateforme de gestion de l'exposition afin de simplifier le modèle opérationnel et réduire le coût total de possession (CTP)

Produit ponctuel entraînant des coûts et de la complexité

Recherche et intelligence

Tenable owns the largest data source for exposure intelligence and a 100+ person research team

Ne peut pas se mesurer au temps et aux ressources investis par Tenable

Gestion des vulnérabilités

N° 1 en part de marché selon des cabinets d'étude reconnus

Limited to cloud resources or 3rd VM data

Analyse de l'exposition au cyber‑risque

Unified, normalized security scores across multiple data fields

Missing key entitlement analysis, no independent prioritization or data normalization

Accès juste à temps (JIT, Just-in-Time)

Visibilité totale sur les demandes de droits d'accès à partir d'un seul centre d'informations

Non fourni

Gestion des identités

Capacités de gestion des identités basée sur le contexte leader du secteur

Portée limitée

Utilisateurs fédérés

Inventaire complet d'utilisateurs et de groupes fédérés associés à des comptes cloud et leur impact sur le risque

Portée limitée

Écosystème de partenaires

Tenable offers over 30% more bi-directional integrations

Smaller partner ecosystem

Sécurisation des identités et des mauvaises configurations dans le cloud de pointe

Rapport Tenable 2025 sur les risques de sécurité liés au cloud

Tenable Cloud Security Risk Report finds that 9% of the publicly accessible storage analyzed contains sensitive data-97% of which is classified as restricted or confidential.

Lire le rapportÉliminez les expositions du cloud grâce à une sécurité cloud exploitable

Find out how Tenable closes cloud exposures with actionable cloud security.

Lire la fiche techniqueDécouvrez Tenable en action

Vous voulez savoir comment Tenable peut aider votre équipe à dévoiler et éliminer les cyber-failles prioritaires qui mettent votre activité en péril ?

Complétez ce formulaire pour obtenir un devis personnalisé ou une démonstration.