Réduire le bruit d'alerte en runtime grâce aux tests de sécurité IaC

Tirez parti de politiques prédéfinies pour sécuriser tous les types d'Infrastructure as Code (IaC)

Détectez les mauvaises configurations et d'autres violations de politiques de sécurité dans l'Infrastructure as Code (IaC) pour atténuer le risque avant la mise en production.

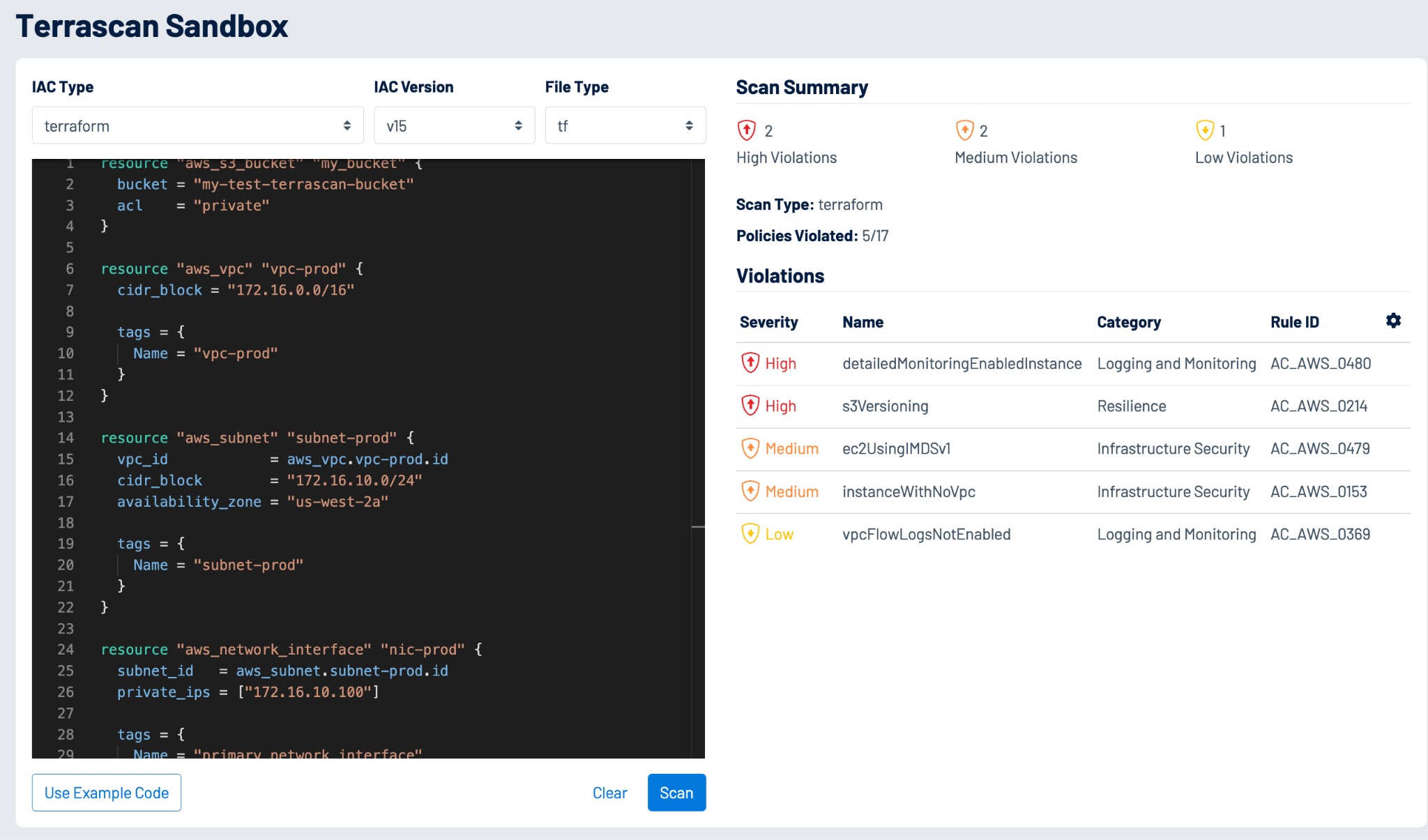

Voir commentCette vidéo de 45 secondes montre comment Terrascan prévient les problèmes de sécurité du cloud en scannant le code qui provisionne l'infrastructure cloud.

Mettez fin aux violations de politique à la source

Lorsque vous adoptez des outils cloud-natifs tels que Terraform, Kubernetes, Helm et AWS CloudFormation, il est important de vous assurer que vous respectez les meilleures pratiques et exigences de conformité en matière de sécurité.

Adopter une approche « Shift left » et réduire le risque avec une sécurité IaC

Intégrez la sécurité IaC cloud à vos outils de confiance

La mise en application de politiques de sécurité et de conformité tout au long du cycle de développement est nécessaire pour réduire au maximum le risque et favoriser l'évolutivité de l'adoption du cloud. Vous pouvez intégrer Terrascan à vos pipelines GitOps pour scanner l'IaC à partir des référentiels de code tels que GitHub, Bitbucket et GitLab. Il peut également faire office de garde-fou pendant la phase CI/CD pour détecter les violations et empêcher les déploiements à risque. Terrascan est inclus dans Nessus, permettant ainsi aux utilisateurs de Nessus d'élargir le champ d'application de leurs évaluations de sécurité afin d'intégrer la validation d'une infrastructure cloud moderne avant le déploiement.

En savoir plusOffrez aux équipes de développeurs les outils pour valider les configurations

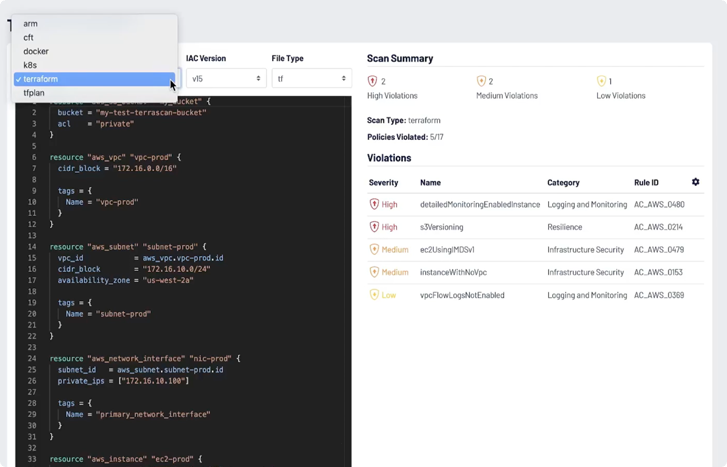

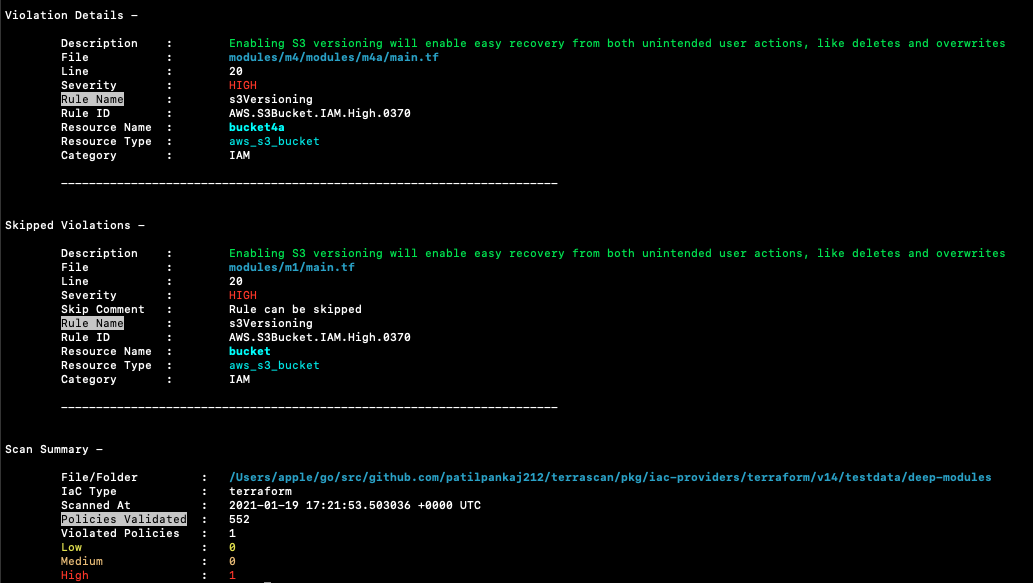

Terrascan aide vos développeurs à exécuter facilement des tests de sécurité IaC dans le cadre de processus de build locaux, au moment où il est le plus facile et le moins coûteux d'apporter des corrections. La Policy as Code (PoC) renforce les configurations et facilite l'automatisation du processus de détection des mauvaises configurations. Intégrez simplement Terrascan à vos workflows et il examinera automatiquement vos configurations à la recherche des problèmes courants, afin que vous n'ayez plus à le faire manuellement.

En savoir plusApportez votre contribution en rejoignant la communauté Terrascan

Terrascan fournit plus de 500 politiques prêtes à l'emploi, vous permettant de scanner l'IaC pour vérifier sa conformité par rapport aux normes de politiques courantes, comme la référence CIS. Il exploite le moteur Open Policy Agent (OPA) pour que vous puissiez facilement créer des politiques personnalisées à l'aide du langage d'interrogation Rego.

Avec déjà plus de 4 000 contributeurs GitHub, ce sont des utilisateurs du monde entier qui ont développé Terrascan. Les esprits les plus brillants de la sécurité du cloud se sont ainsi réunis afin de créer un projet évolutif et fonctionnel au service d'une infrastructure cloud plus sûre. En tant que projet membre de la Cloud Native Computing Foundation (CNCF), Terrascan continue à grandir grâce aux collaborations de sa communauté.

En savoir plusEn savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security