Identifiez et remédiez aux mauvaises configurations du cloud

Identifiez et corrigez facilement les mauvaises configurations. Les mauvaises configuration du cloud, telles que les buckets de stockage ouverts, les rôles trop permissifs ou les paramètres réseau non sécurisés, sont l'une des principales causes de brèches, de non-conformité et de perte de données. Utilisez Tenable Cloud Security pour détecter et prioriser en continu ces risques grâce à des scans de l'Infrastructure as Code (IaC) et à travers les couches d'exécution et d'identité.

Allez au-delà des alertes grâce à une sécurité du cloud automatisée

Identifiez les buckets de stockage exposés, l'octroi de rôles trop permissifs et les configurations réseau non sécurisées.

Bénéficiez d'une sécurité cloud native de bout en bout

Sécurisez l'ensemble du cycle de vie de vos applications en prévenant les mauvaises configurations dans le code, en appliquant des politiques en runtime et en automatisant la remédiation dans un contexte de risque complet.

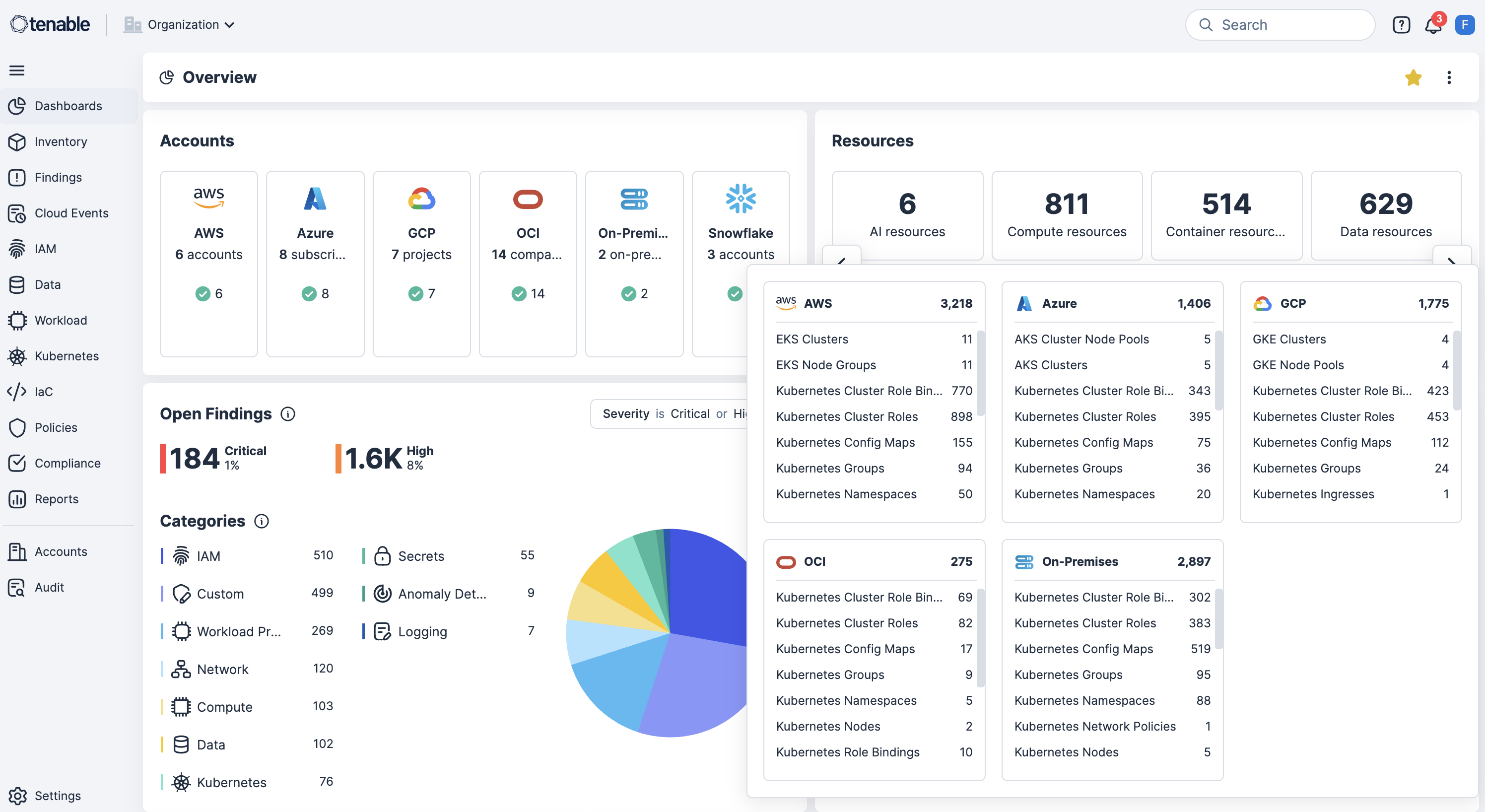

Détecter les mauvaises configurations en continu

Scannez en continu AWS, Azure, OCI, GCP, OCI et Kubernetes à la recherche de mauvaises configurations, de violations des politiques et de ressources publiquement exposées afin de révéler les risques en temps réel.

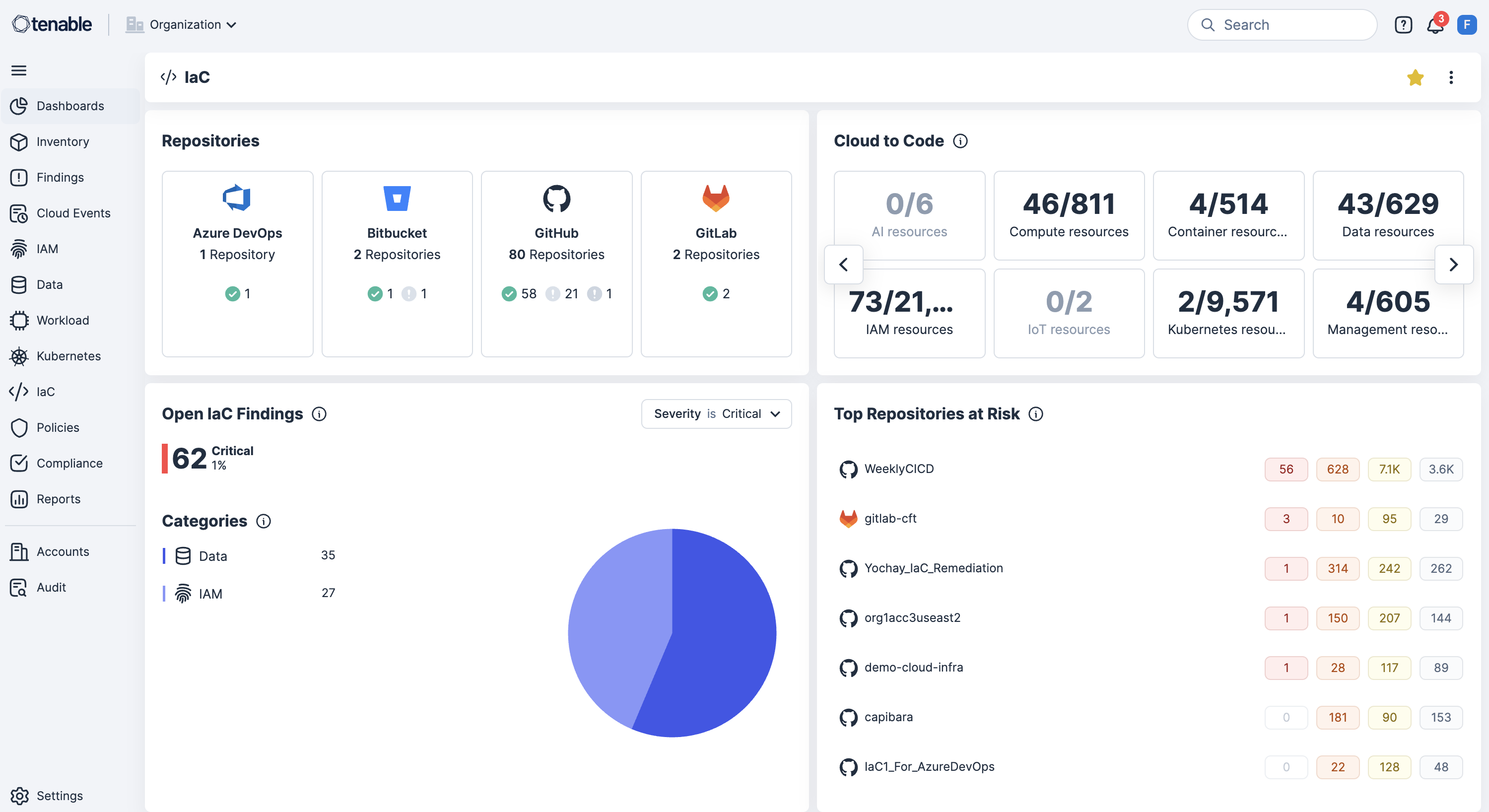

Adopter le « Shift Left » avec des scans de l'IaC dans les pipelines CI/CD

Intégrez les scans de l'IaC et les outils de pipeline CI/CD pour sétecter les mauvaises configurations avant le déploiement afin de réduire les retouches et d'éviter les dérives de sécurité.

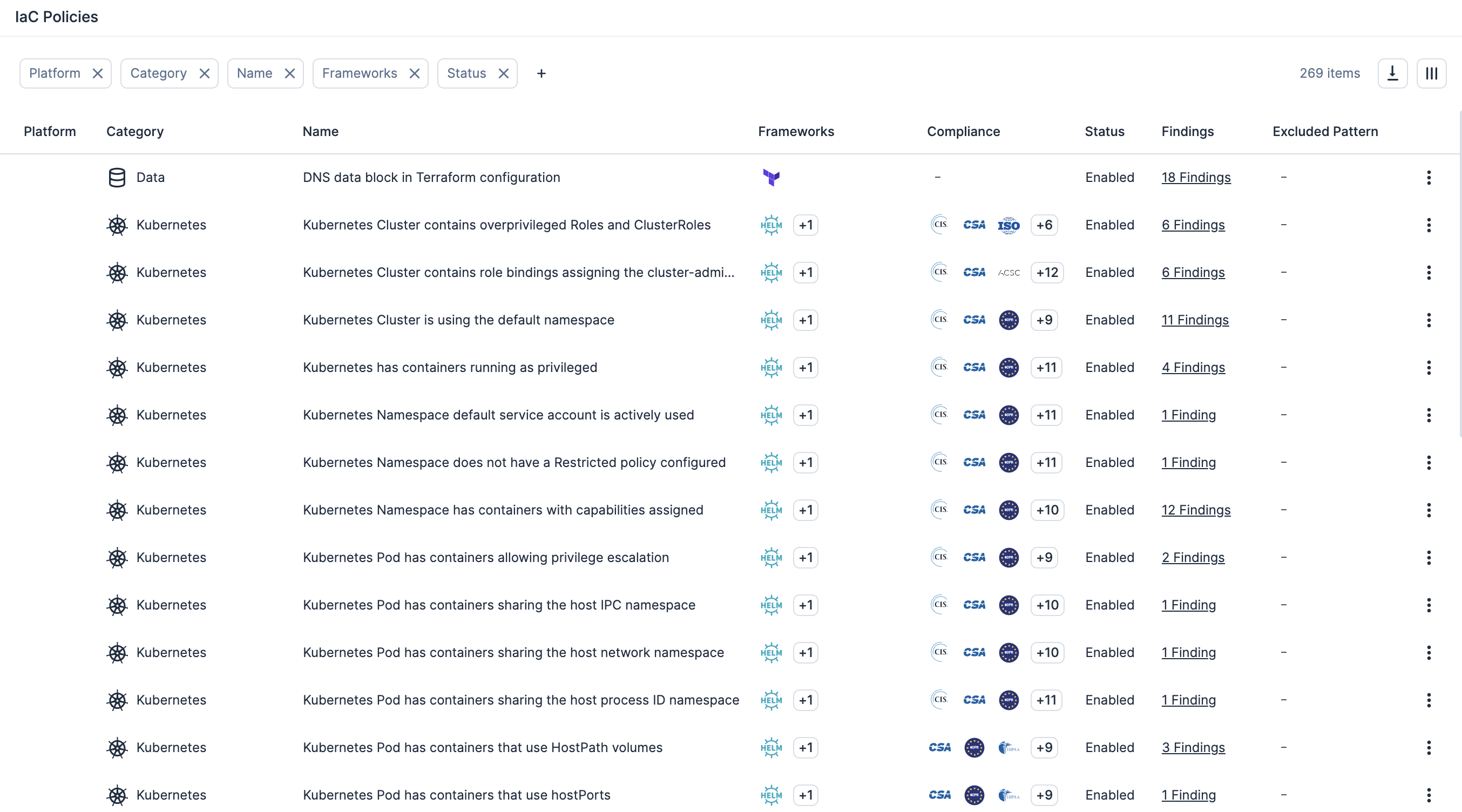

Appliquer des garde-fous de sécurité lors du déploiement de Kubernetes

Appliquez des mesures de sécurité au niveau du cluster en bloquant les charges de travail mal configurées au moment du déploiement afin d'intégrer la conformité et la sécurité dès le départ.

Utiliser des politiques personnalisées avec réponse automatisée

Activez la définition de politiques personnalisées pour détecter les autorisations excessives ou les configurations à risque sur les ressources, puis déclenchez automatiquement des workflows de remédiation.

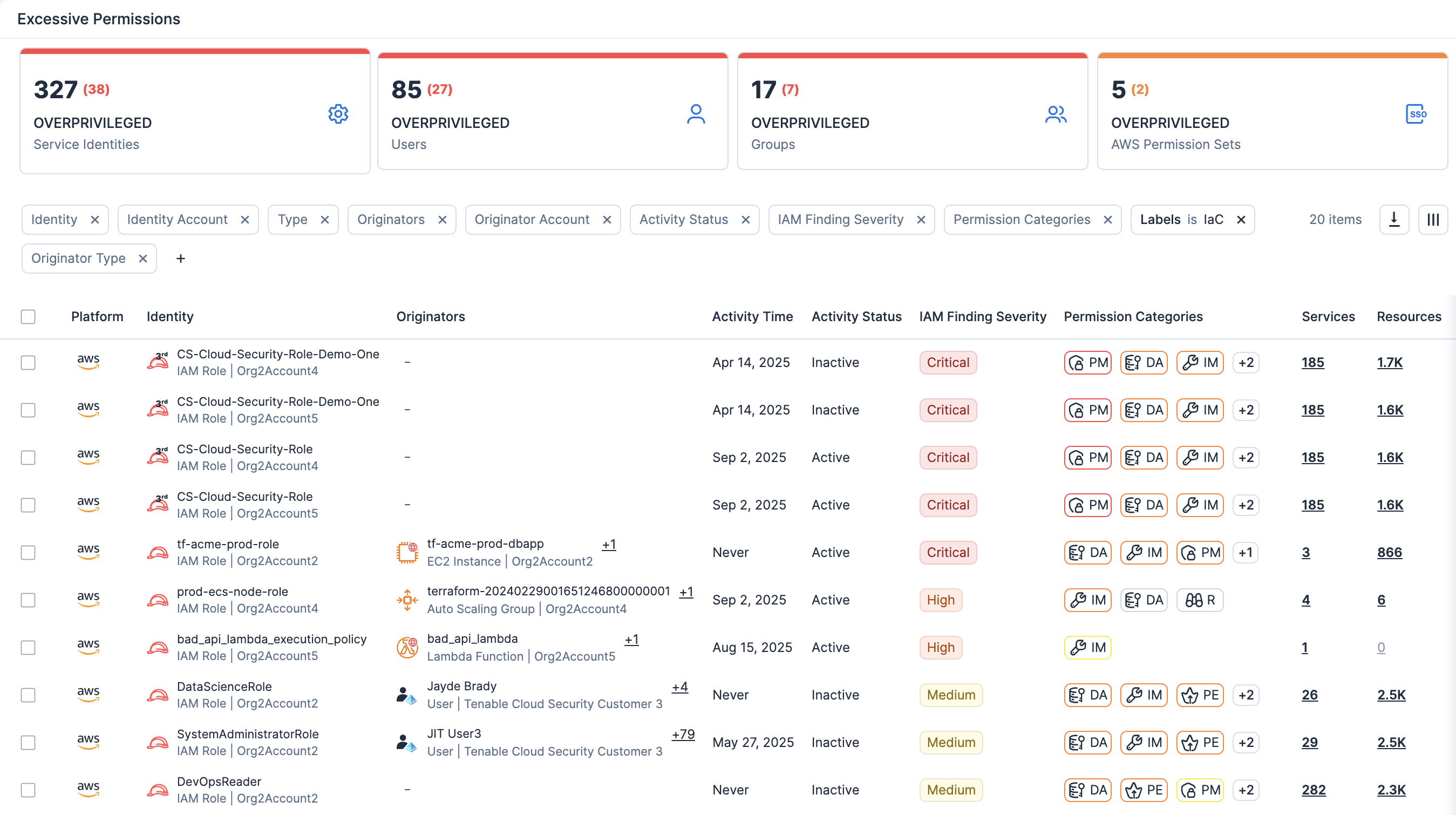

Voir la corrélation contextuelle du risque avec la remédiation axée identités

Corrélez les mauvaises configurations avec les vulnérabilités, les autorisations excessives et l'exposition des données sensibles, tout en mappant les identités avec la gestion des droits d'accès à l'infrastructure cloud (CIEM) afin d'appliquer le principe du moindre privilège et d'accélérer la remédiation.

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security