Bénéficiez d'une visibilité complète sur les risques liés au cloud et d'une sécurité du SDLC

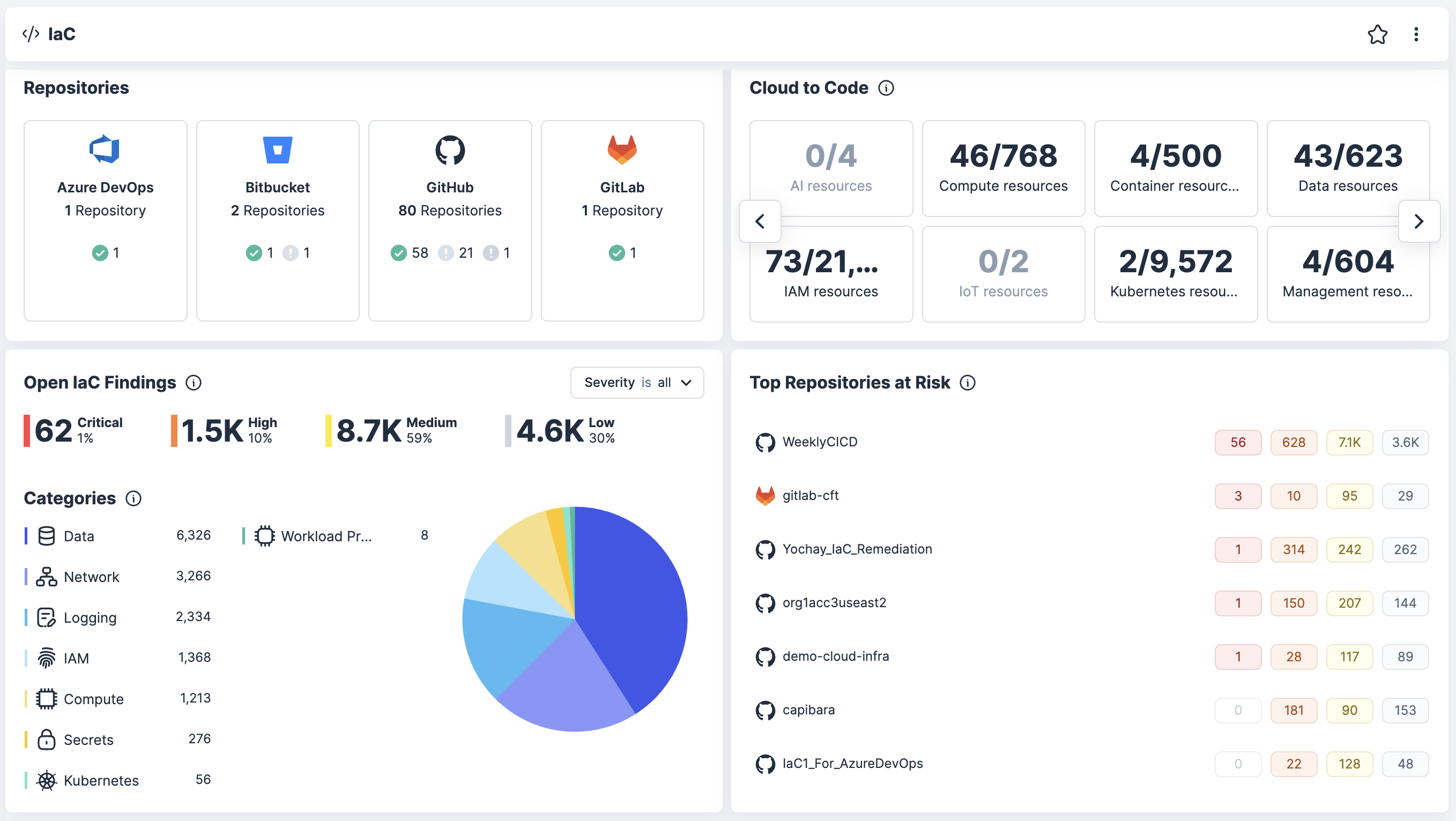

Les erreurs de configuration et la prolifération des identités sur votre surface d'attaque cloud en expansion augmentent vos risques et submergent vos équipes de sécurité d'alertes. Éliminez le bruit causé par de trop nombreuses alertes et résolvez les problèmes avant qu'ils n'atteignent la production. Adoptez une approche « Shift-Left » en scannant l'Infrastructure as Code (IaC) comme Terraform, CloudFormation et ARM. Optimisé par Tenable One, vous pouvez connecter le code au contexte d'exécution afin de détecter et de corriger les problèmes de sécurité avant le déploiement, réduire les restructurations et fournir plus rapidement une infrastructure cloud sécurisée.

Sécurisez la totalité de vos workflows, du développement à la production

Bénéficiez d'une sécurité cloud complète pour les DevOps, les SecOps, la détection et la réponse.

Traçabilité en continu, du SDLC à la production

Accélération de la remédiation grâce à l'attribution d'un propriétaire

Application de politiques tenant compte des dérives

Cartographie des identités et des droits d'accès contextualisés

Graphique d'exposition unifiée pour le cloud et l'IT

Une sécurité cloud qui couvre l'ensemble de votre cycle de vie

Tenable Cloud Security associe les contrôles lors des builds à une protection du runtime afin que vous puissiez détecter rapidement les erreurs de configuration et minimiser les risques permanents.

Bénéficiez d'une traçabilité en continu, du SDLC à la production

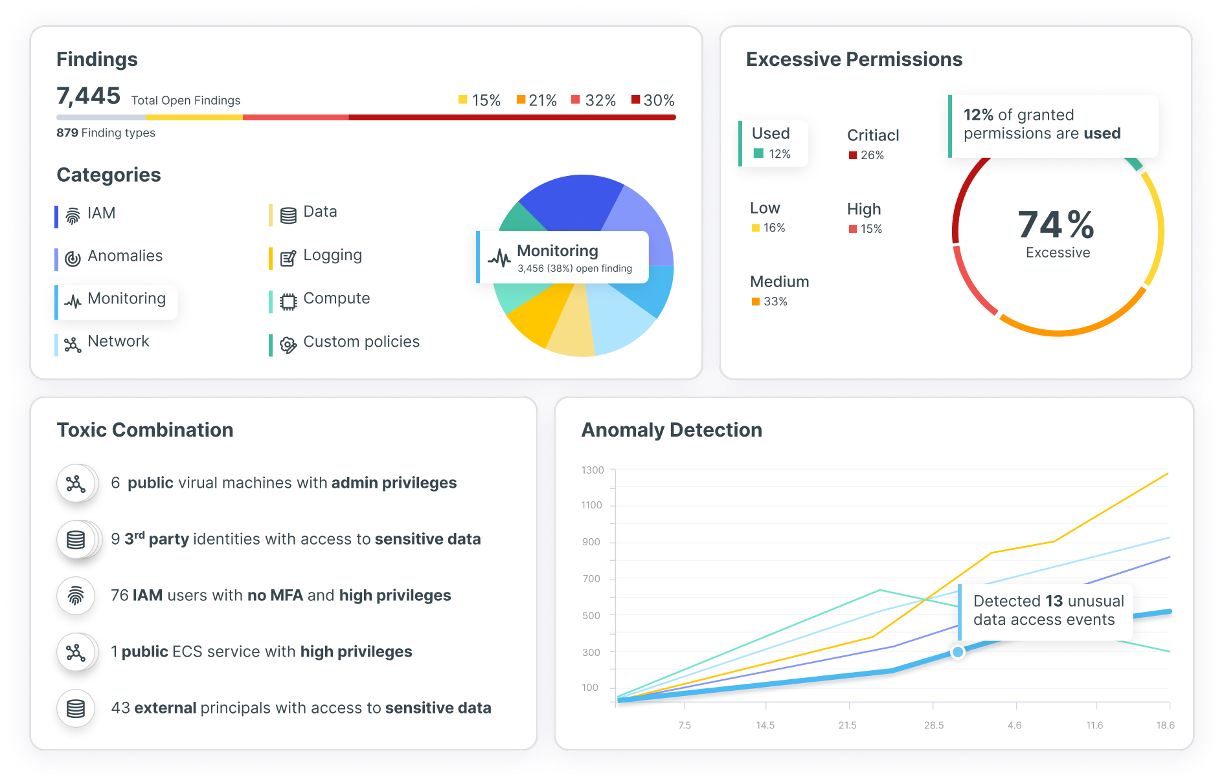

Mettez en corrélation les vulnérabilités, les erreurs de configuration et les risques liés aux identités afin de révéler les combinaisons toxiques et les chemins d'attaque dans le code, les builds, le déploiement, la configuration et l'exécution.

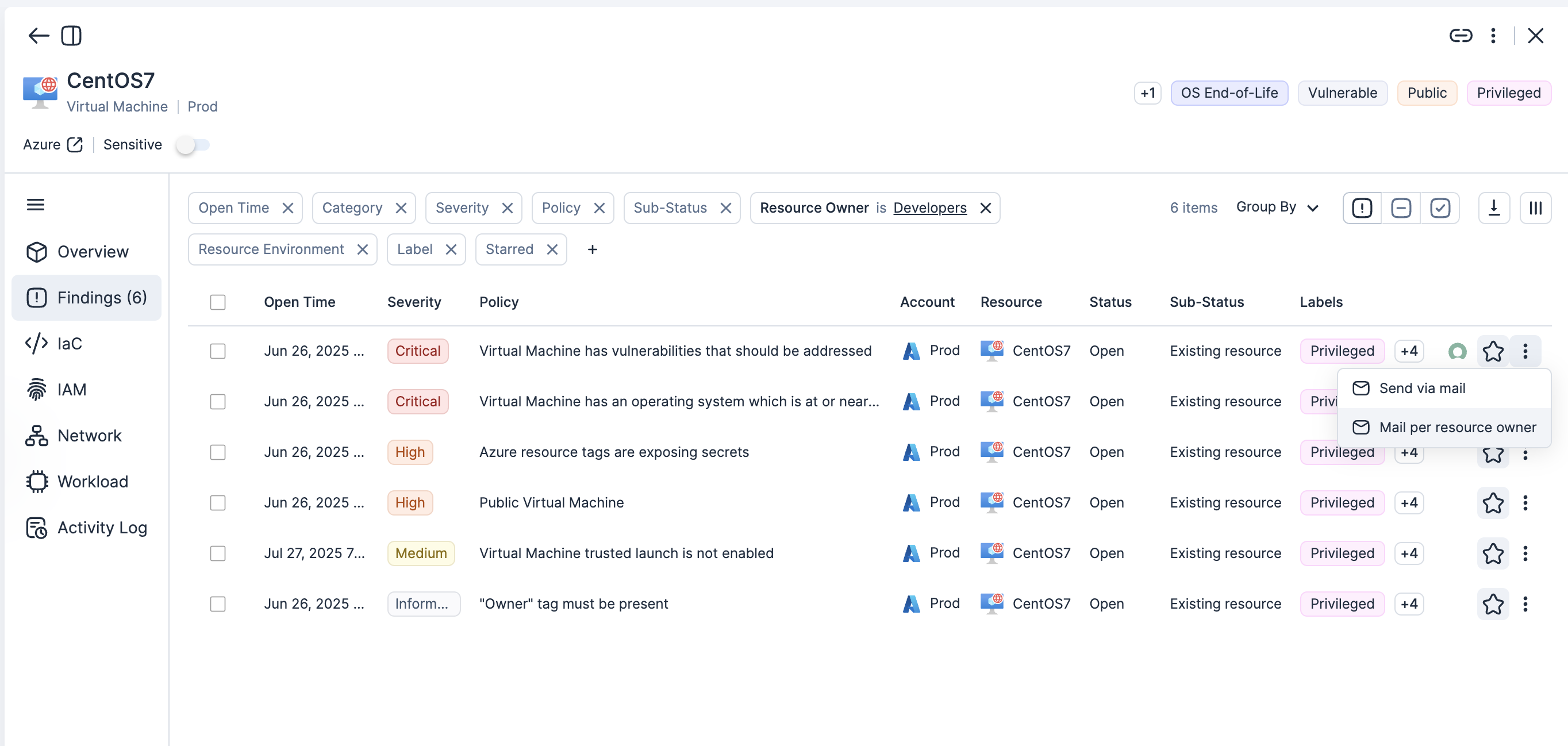

Accélérez la remédiation grâce à l'attribution d'un propriétaire

Attribuez chaque problème à l'équipe, au service ou au référentiel responsable, avec des conseils pratiques pour le résoudre.

Appliquez des politiques tenant compte des dérives

Appliquez en continu des mesures de sécurité, du CI/CD au runtime, afin de détecter et d'empêcher les dérives de configuration, de prendre en charge le SAST et de maintenir la conformité.

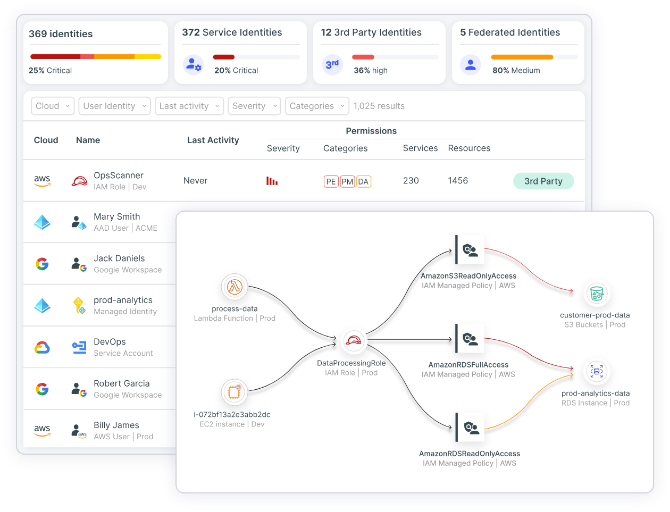

Utilisez une cartographie des identités et des droits d'accès contextualisés

Cartographiez en temps réel les accès des utilisateurs, des rôles, des entités de service et des identités fédérées.

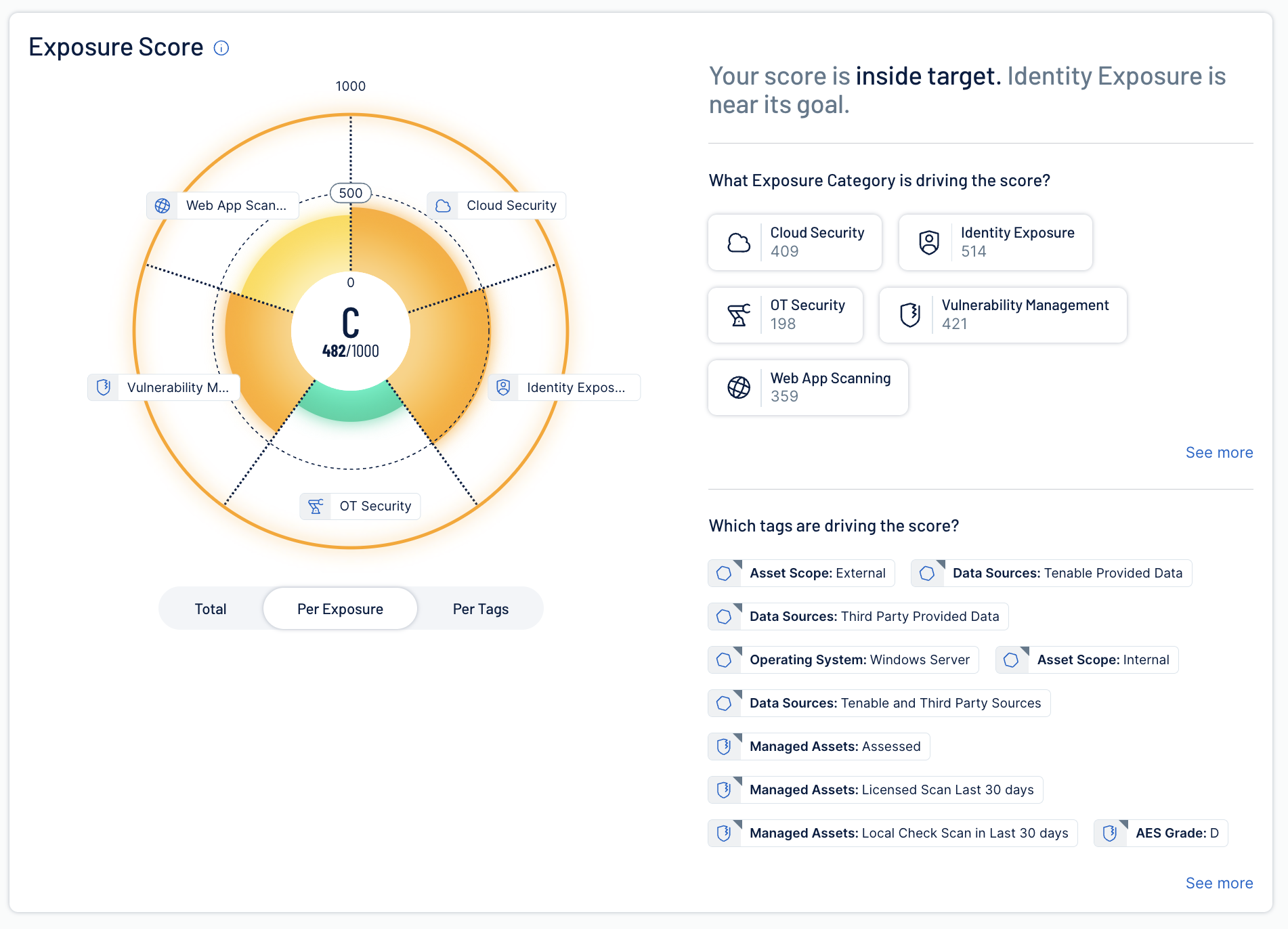

Unifiez les graphiques d'exposition pour le cloud et l'IT

Mettez en corrélation les risques liés au cloud natif et à l'IT dans un seul graphique d'exposition. Éliminez les silos et priorisez les menaces en fonction de leur exploitabilité et de leur impact métier.

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security