Développez votre cyber-hygiène grâce à des politiques de sécurité fortes

Une mauvaise hygiène de sécurité, comme les ports ouverts, l'absence d'authentification multifactorielle (MFA) et les données non chiffrées, reste l'une des principales causes des brèches de sécurité. Même si des politiques de sécurité fortes sont mises en place, des modifications non autorisées ou hors bande peuvent rendre les assets non conformes et augmenter les risques.

Maintenez une cyber-hygiène grâce à une politique de cyber-exposition applicable

Identifiiez les combinaisons de risques toxiques afin d'éliminer les brèches potentielles.

Renforcez votre cyber-hygiène grâce à une gestion de l'exposition proactive

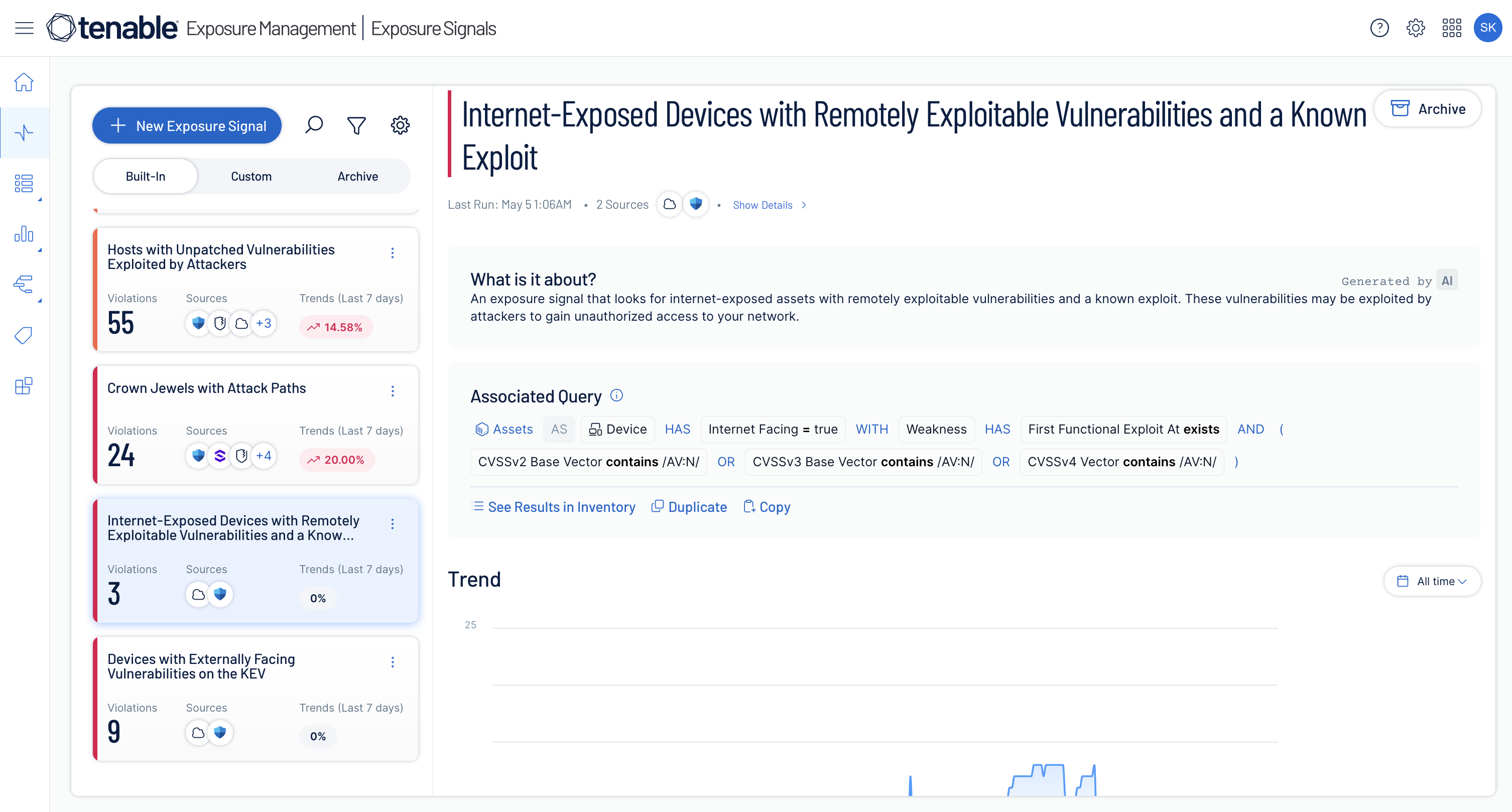

Définissez une politique de cyber-exposition à votre image

Exploitez le contexte d'exposition de Tenable et des outils tiers intégrés pour appliquer des politiques prédéfinies ou créer des politiques personnalisées adaptées aux besoins uniques de votre entreprise.

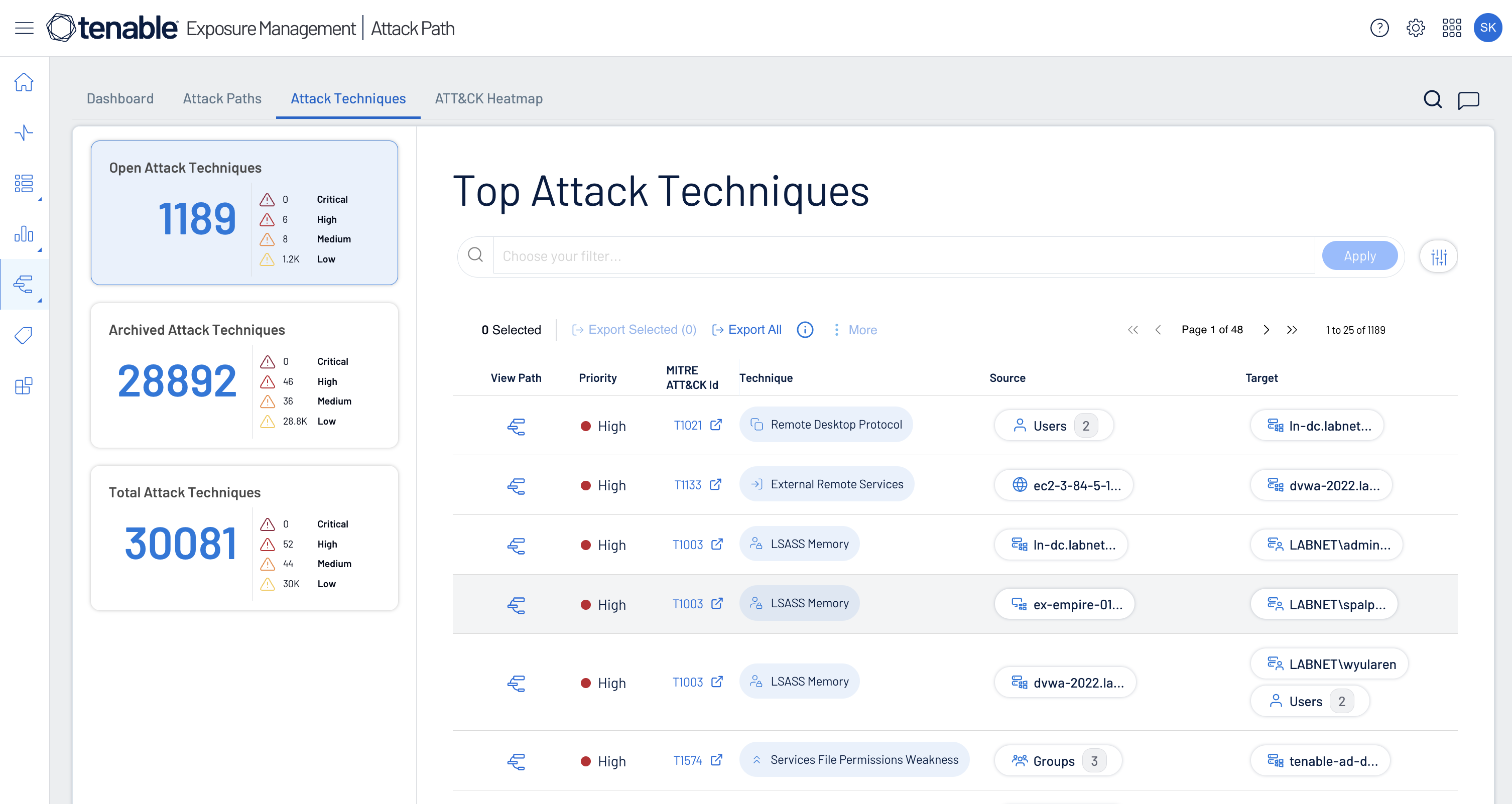

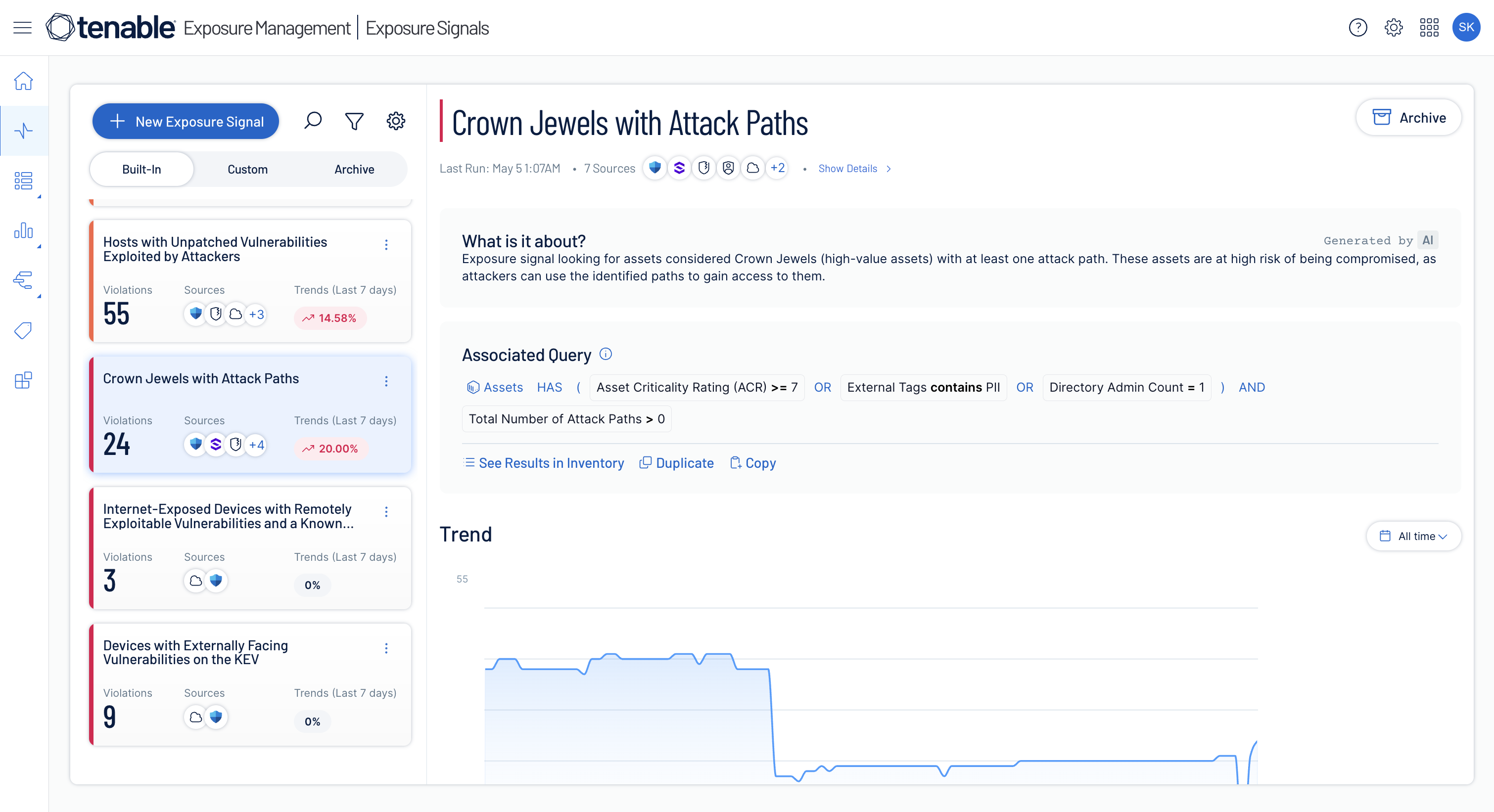

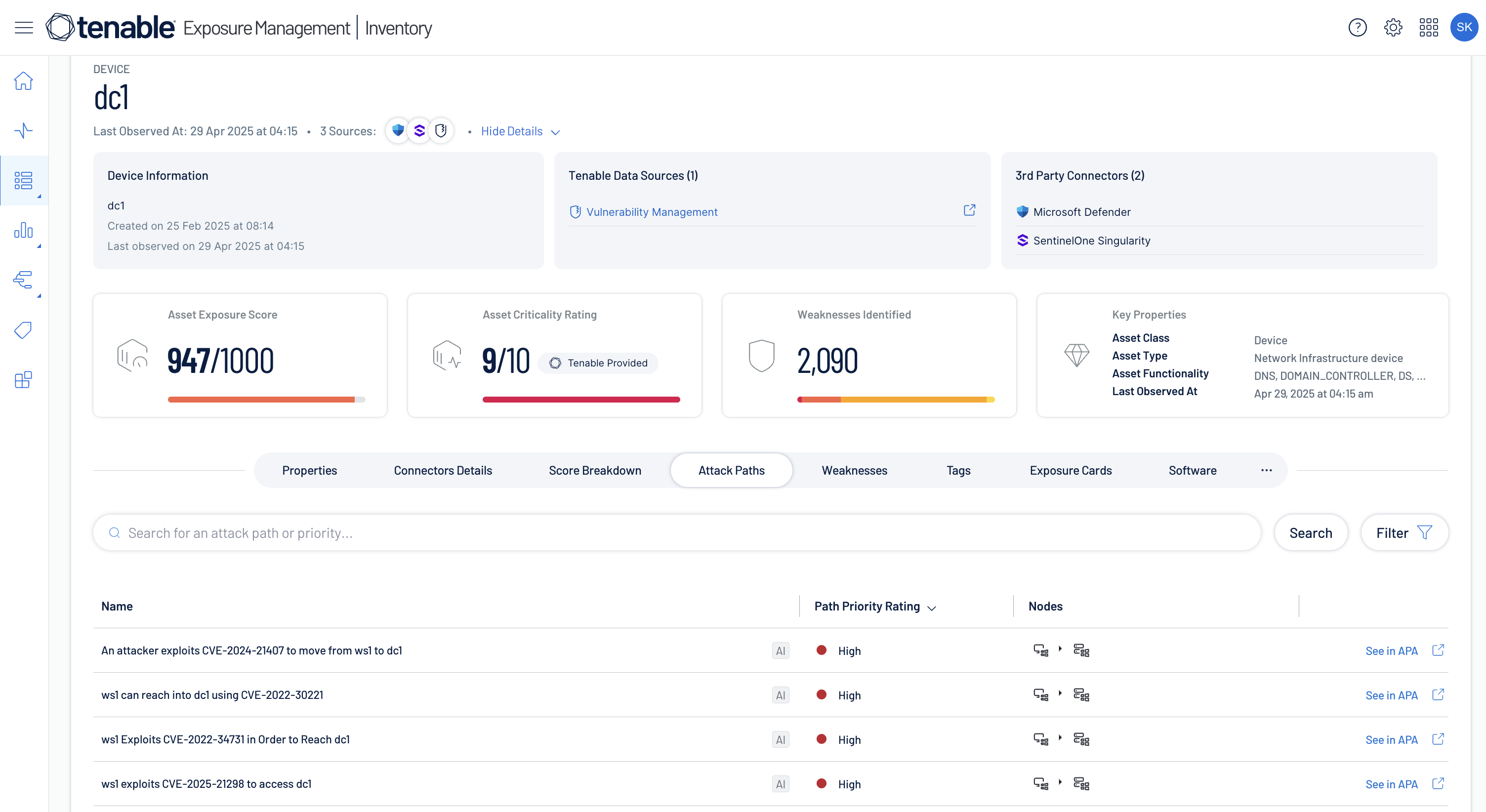

Révélez les combinaisons de risques toxiques

Découvrez et analysez les chemins d'attaque cachés, définissez et suivez les combinaisons de risques qui comptent le plus et visualisez les prochaines dates de fin de vie des logiciels.

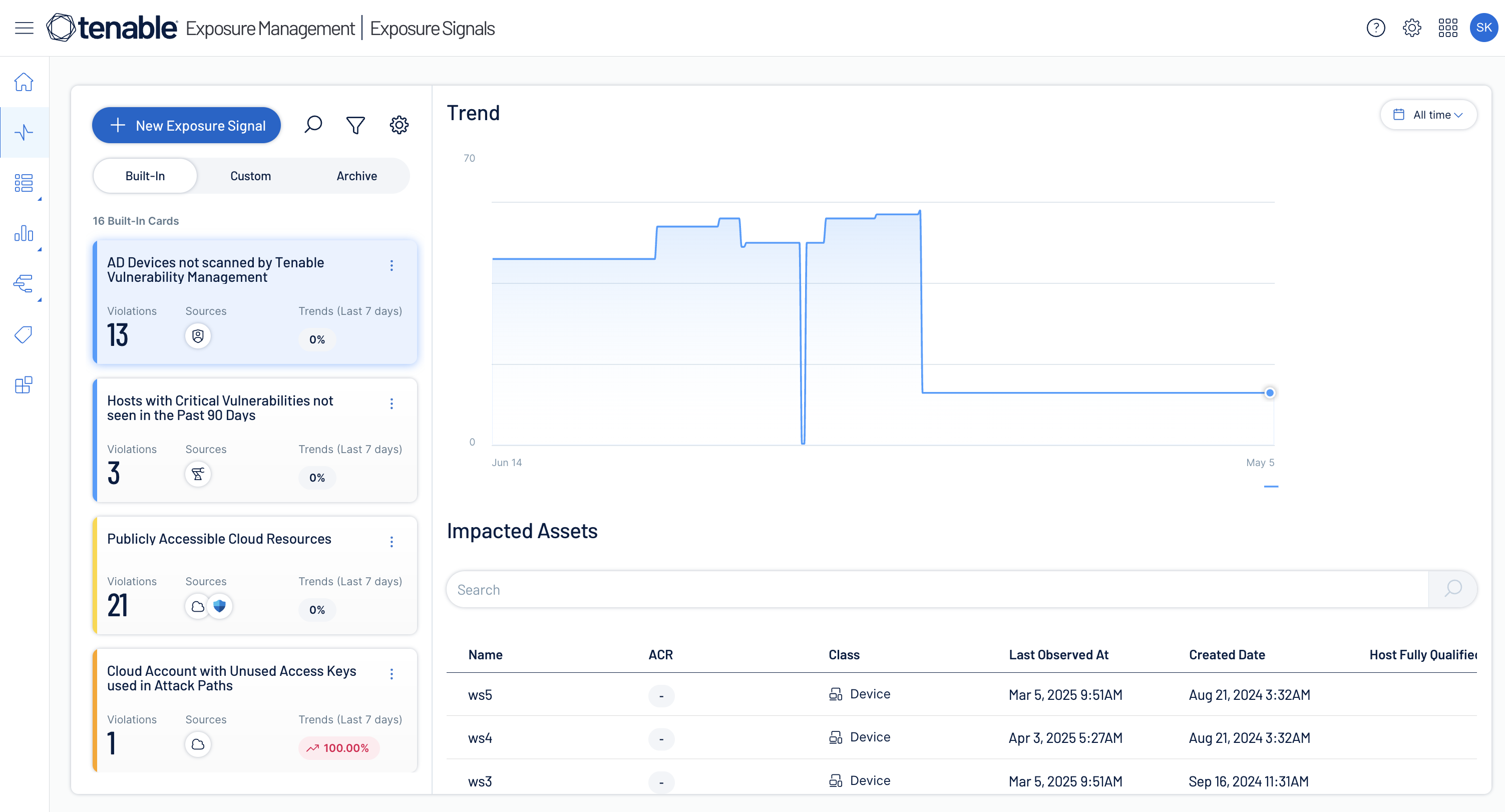

Suivez les courbes de tendance et les assets affectés

Suivez la façon dont vos combinaisons de risques prédéfinies créent une exposition pour l'entreprise et évoluent au fil du temps. Il est ensuite possible d'explorer les actifs hautement prioritaires en disposant d'un contexte complet sur leur criticité, les chemins d'attaque et les contrôles.

Rapports de conformité et de violations

Analyse automatisée et surveillance continue pour assurer le suivi de la conformité avec les cadres de l'industrie et maintenir une hygiène de sécurité de base.

Découvrez comment Tenable One peut vous aider

-

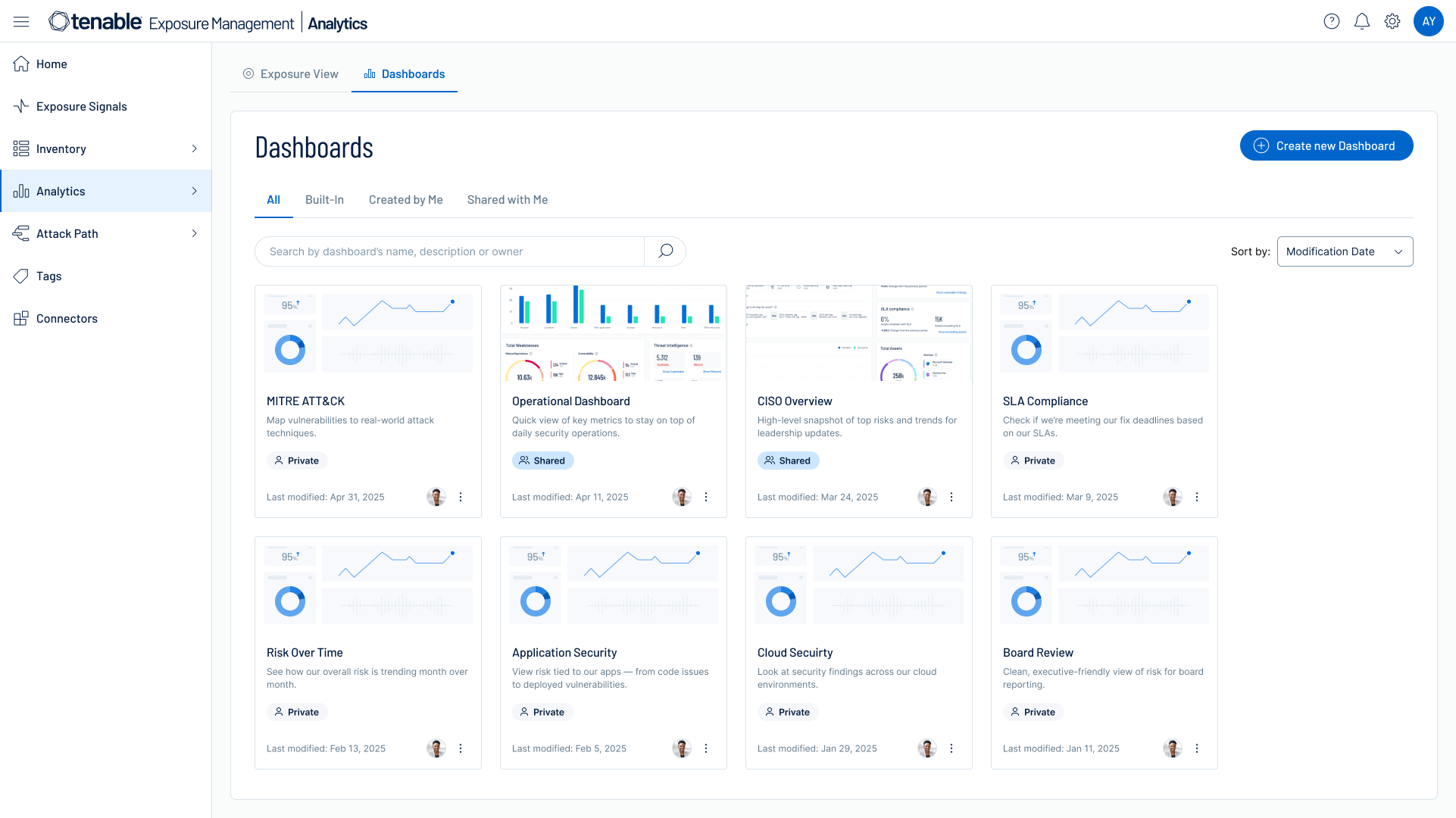

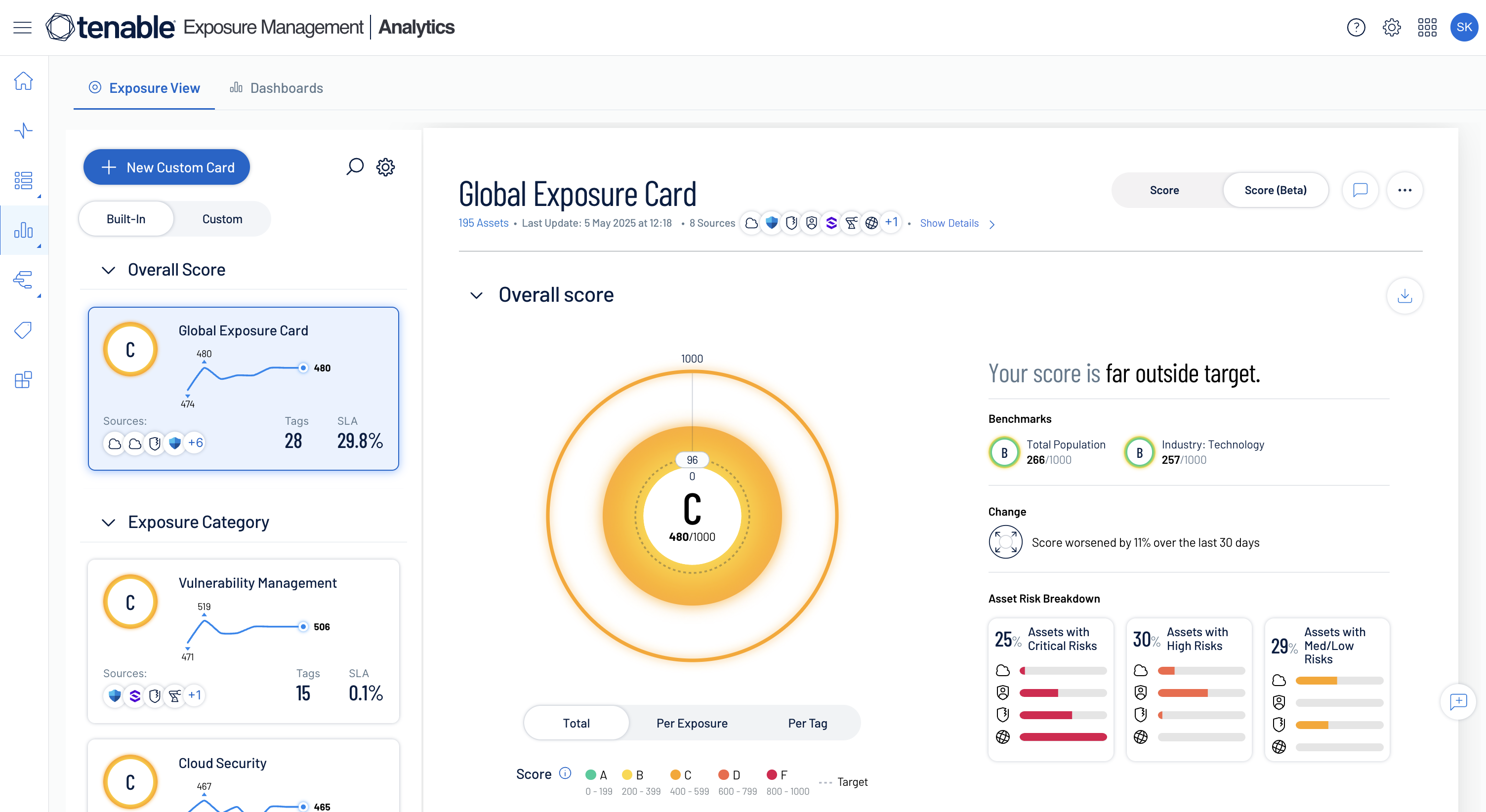

Simplifier les informations liées au risque

Utilisez des informations sur l'exposition aux risques cyber business pour une atténuation proactive des risques et un alignement stratégique sur les priorités de votre entreprise.

En savoir plus sur l'analyse de la cyber-exposition -

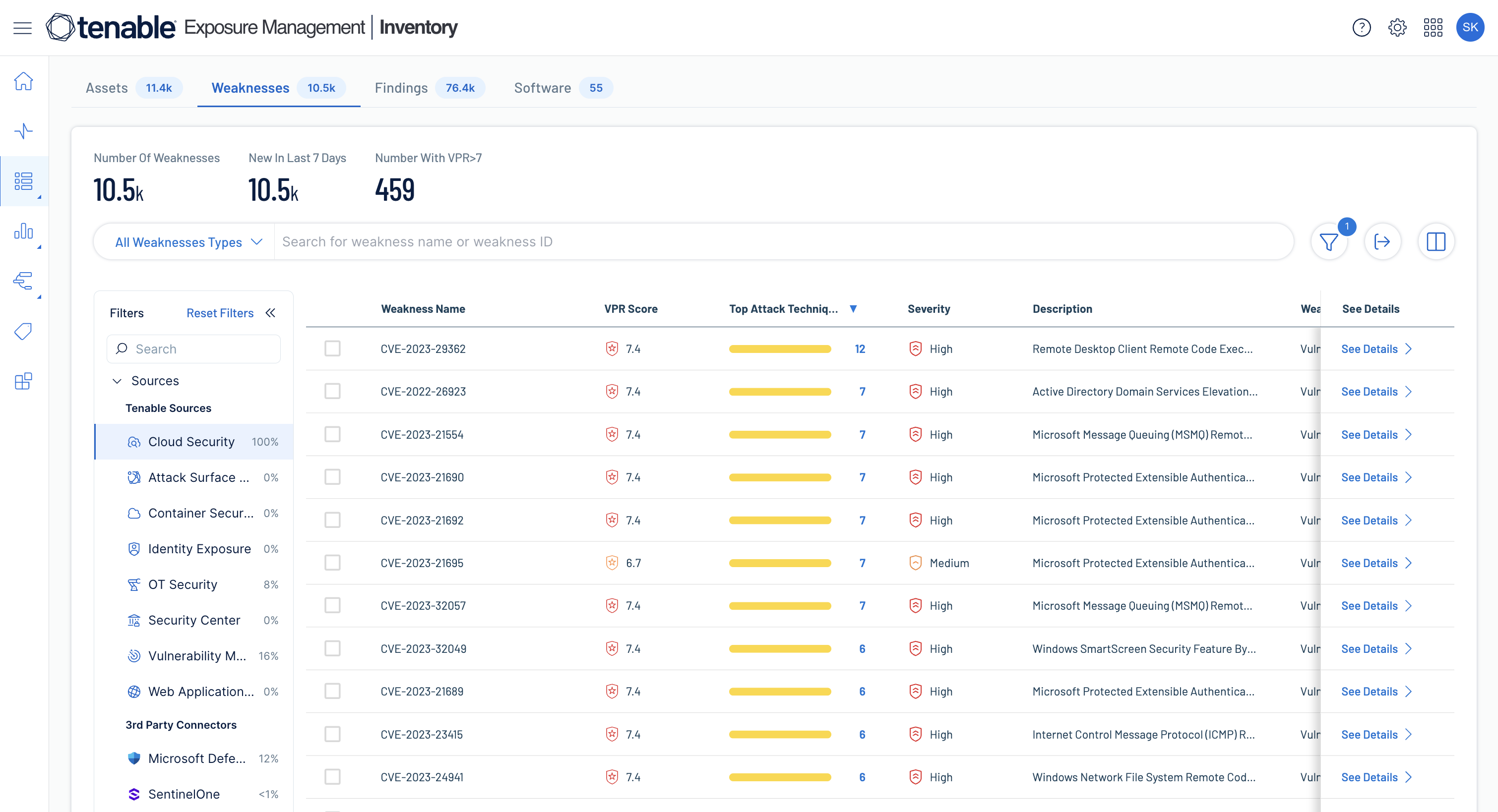

Connaître sa surface d'attaque

Obtenez une visibilité complète et contextualisée sur les assets sur l'ensemble de votre surface d'attaque afin d'unifier l'évaluation des risques et d'accélérer la remédiation.

En savoir plus sur l'inventaire des assets -

Prioriser les cyber-expositions qui comptent le plus

Normalisez le score du risque dans tous vos domaines pour identifier les chemins d'attaque critiques et les combinaisons de risques toxiques, afin de garantir une remédiation priorisée alignée sur les besoins de l'entreprise.

En savoir plus sur la priorisation des cyber-expositions -

Rationaliser la gestion du risque

Utilisez un moteur de politique dynamique pour cartographier et suivre les risques, afin d'implémenter des politiques d'hygiène sur mesure et de prioriser rapidement les violations.

-

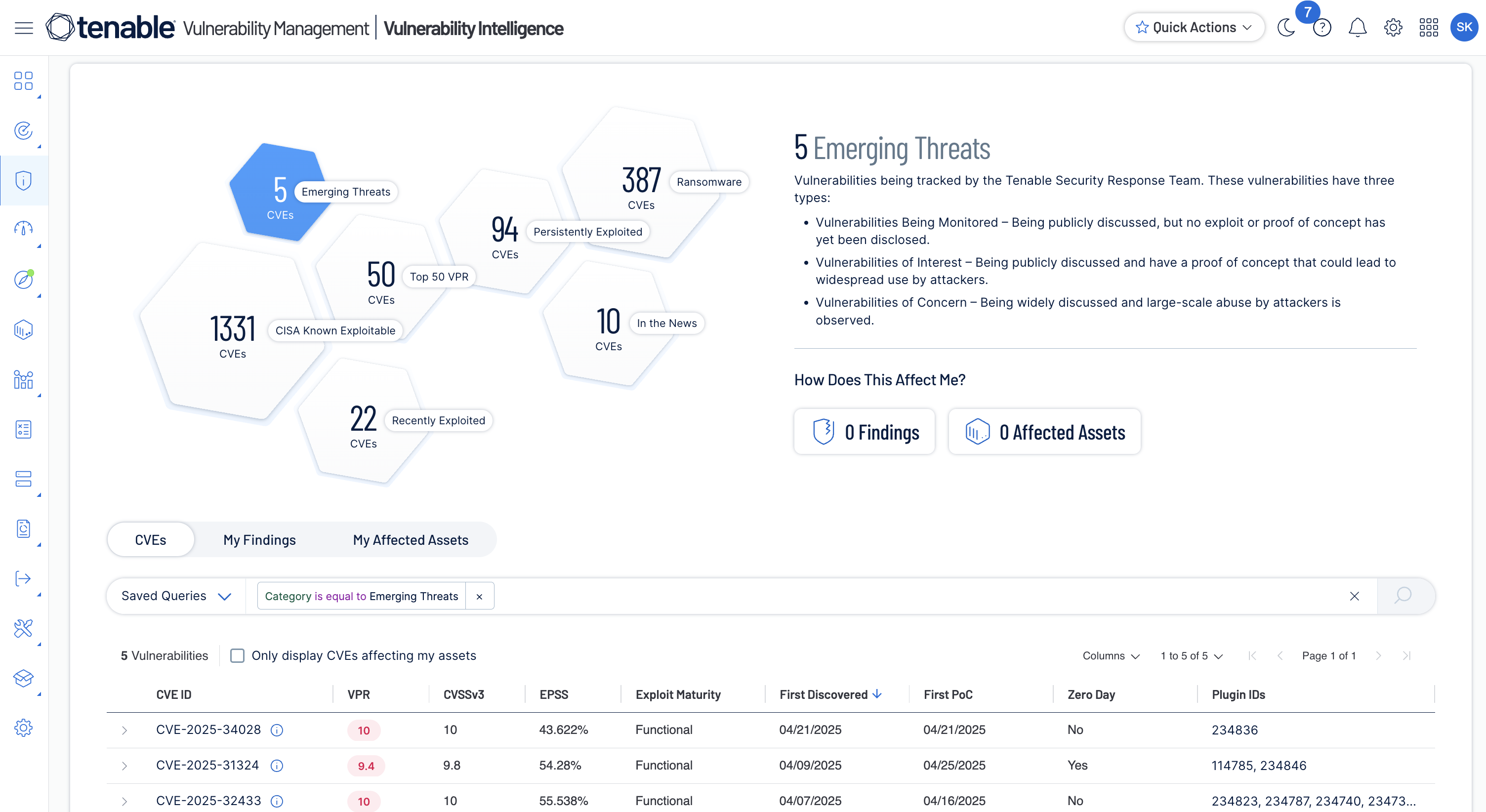

Répondre aux menaces

Suivez les cyber-expositions en temps réel grâce à un contexte historique des menaces afin de rationaliser la priorisation des vulnérabilités et les efforts de remédiation.

En savoir plus sur l'intervention d'urgence -

Accélérer l'analyse des menaces

Unifiez la visibilité des assets et les renseignements sur le risque contextuels afin d'accélérer les investigations tout en réduisant le temps de réponse, adapté à tous les rôles.

En savoir plus sur l'investigation des menaces

Réalisez de meilleurs résultats grâce à Tenable One

Les clients Tenable One assistent à des améliorations mesurables en termes de posture de sécurité et de résultats business.

avec la technologie

Ressources associées

Lancez-vous avec Tenable One

Tenable One a aidé nos ingénieurs à réduire de 75 % le temps passé sur des tâches manuelles, ce qui leur permet de se concentrer désormais sur de vraies tâches d'ingénierie.

- Tenable One