Rompez les silos de la cyber-sécurité grâce à la gestion de l'exposition

Unifiez vos équipes, outils et données de sécurité pour prioriser et éliminer les expositions aux risques cyber

Les outils de sécurité en silo génèrent une visibilité fragmentée au sein de votre surface d'attaque. L'architecture avancée de données d'exposition (Exposure Data Fabric) fournie par la plateforme de gestion de l'exposition Tenable One unifie les données provenant d'outils disparates et combine l'IA au contexte technique et business pour dévoiler les expositions de votre organisation les plus à risque.

Vos équipes de sécurité font face à une lutte incessante contre trois défis courants empêchant la prévention des attaques :

Les meilleures données d'exposition au monde rencontrent l'IA générative pour la gestion de l'exposition

Exposure Data Fabric

Pour que l'IA générative puisse véritablement révolutionner un programme de gestion de l'exposition, encore faut-il avoir accès au contexte d’exposition et de vulnérabilités le plus exceptionnel au monde. Cette mine d'informations joue un rôle crucial dans la prise de décisions relative à la sécurité préventive. L'architecture des données d'exposition (Exposure Data Fabric) de Tenable constitue la clé de voûte qui propulse ExposureAI.

ExposureAI

ExposureAI transforme vos stratégies de défense en vous offrant une analyse ultra-rapide, des prises de décisions décisives et des recommandations inébranlables. Grâce aux données et à l'expertise inégalées de Tenable, ExposureAI permet aux équipes de surmonter les complexités, de déjouer les attaquants et d'adopter une sécurité préventive. Les analystes maîtrisent l'atténuation du risque sur la surface d'attaque en constante évolution, quelle que soit son origine.

Unifiez visibilité, connaissance et action sur la sécurité pour défier le risque cyber

La gestion de l'exposition permet à votre entreprise de comprendre les cyber‑risques auxquels elle est exposée, pour vous aider à prendre des décisions opérationnelles plus efficaces. Fondée sur la gestion des vulnérabilités basée sur le risque, la gestion de l'exposition apporte une perspective plus large de la surface d'attaque moderne, en la replaçant dans son contexte technique et professionnel, dans le but d'identifier plus précisément le cyber‑risque et de mieux le communiquer, ce qui permet finalement de prendre de meilleures décisions opérationnelles.

Obtenez une visibilité complète sur votre surface d'attaque moderne.

Les équipes de sécurité ont besoin d'une vue exhaustive et compréhensible pour protéger efficacement votre entreprise contre les attaques.

Ajoutez du contexte pour anticiper les menaces.

Vos équipes ont besoin d'informations contextuelles pour prioriser leurs efforts sur la base des attaques les plus susceptibles de se produire.

Communiquez le cyber‑risque avec précision à tous les niveaux de votre entreprise.

Une communication précise du risque permet aux parties prenantes d'agir de façon éclairée selon les objectifs de l'entreprise.

La gestion de l'exposition vous fournit une cartographie des vulnérabilités, des mauvaises configurations et des autorisations excessives sur l'ensemble de votre surface d'attaque qui peuvent mener les acteurs malveillants au cœur des systèmes et des données les plus critiques de votre entreprises. Cette cartographie vous permet de supprimer les itinéraires des attaquants et de réduire votre exposition au risque cyber. Découvrez comment mettre en place et affiner un programme de gestion de l'exposition.

5 étapes essentielles

pour créer

votre programme

de gestion de l'exposition

Les pirates se jouent des silos :

5 étapes pour prioriser l'exposition réelle de l'entreprise

Télécharger le livre blanc

Déterminez les zones d'ombre dans la couverture ou l'intégration.

Prenez en compte tous les aspects de la surface d'attaque moderne, et assurez-vous de l'examiner du point de vue de l'attaquant.

Comprenez la valeur opérationnelle de vos assets et priorisez la remédiation en fonction du risque.

À partir de comparaisons internes et externes, appliquez en continu les pratiques d'amélioration.

Développez des pratiques de communication cohérentes et précises. Pouvez-vous répondre à la question « Notre entreprise est-elle vraiment sécurisée ? »

Les rôles clés dans un programme de gestion de l'exposition

Praticiens de la sécurité

Les praticiens de la sécurité ont besoin d'une visibilité complète sur la surface d'attaque ainsi que d'une vue unifiée de l'ensemble de leurs assets. Une plateforme de gestion de l'exposition peut leur permettre de prioriser leurs efforts pour appliquer une remédiation aux vulnérabilités logicielles et aux vulnérabilités liées aux mauvaises configurations et droits d'accès inappropriés. Cette visibilité globale et cette priorisation leur permettent de mieux connaître leur surface d'attaque, d'éliminer les angles morts et de créer une base de référence pour gérer efficacement le risque. Ils peuvent ainsi prendre de meilleures décisions quand il s'agit de savoir comment, quand et où atténuer les risques d'exposition qui menacent le plus l'entreprise.

DémarrerResponsables sécurité

Les responsables sécurité doivent concentrer les ressources disponibles sur les besoins les plus urgents en matière de sécurité, en s'appuyant sur un contexte et des informations sur les menaces, les assets et les privilèges. Une plateforme de gestion de l'exposition les aide à supprimer les fenêtres de risque tout en réduisant les ressources requises pour y remédier et y répondre. Elle donne aux utilisateurs la capacité d'anticiper les conséquences d'une attaque en leur fournissant un aperçu contextuel de la façon dont les assets et les utilisateurs sont interconnectés sur la surface d'attaque. Elle offre également aux responsables sécurité des indicateurs de performance clés (KPI) clairs et faciles à communiquer, qui leur donnent un aperçu des progrès de l'entreprise au fil du temps, ainsi que des comparaisons de référence dans l'entreprise.

DémarrerRSSI, BISO et autres responsables sécurité

Les RSSI, BISO (Business Information Security Officer) et autres responsables sécurité ont besoin de disposer d'évaluations des risques précises pour améliorer les décisions d'investissement et d'assurabilité, répondre aux obligations en matière de règlementation et de conformité et appuyer la croissance de l'entreprise. Une plateforme de gestion de l'exposition fournit des métriques exploitables pour aider les responsables sécurité à mesurer, comparer et communiquer le cyber‑risque, non seulement aux équipes opérationnelles des services IT et sécurité, mais aussi aux cadres non techniques et aux équipes opérationnelles de toute l'entreprise. Une vue unifiée du cyber‑risque, accompagnée de KPI clairs, permet aux dirigeants de mesurer les progrès au fil du temps et d'effectuer des analyses comparatives avec les autres entreprises du secteur et au sein même de leur entreprise. L'objectif ? Ce qui aide les responsables sécurité à répondre à la question « Notre entreprise est-elle vraiment sécurisée ? ».

DémarrerLes praticiens de la sécurité ont besoin d'une visibilité complète sur la surface d'attaque ainsi que d'une vue unifiée de l'ensemble de leurs assets. Une plateforme de gestion de l'exposition peut leur permettre de prioriser leurs efforts pour appliquer une remédiation aux vulnérabilités logicielles et aux vulnérabilités liées aux mauvaises configurations et droits d'accès inappropriés. Cette visibilité globale et cette priorisation leur permettent de mieux connaître leur surface d'attaque, d'éliminer les angles morts et de créer une base de référence pour gérer efficacement le risque. Ils peuvent ainsi prendre de meilleures décisions quand il s'agit de savoir comment, quand et où atténuer les risques d'exposition qui menacent le plus l'entreprise.

DémarrerLes responsables sécurité doivent concentrer les ressources disponibles sur les besoins les plus urgents en matière de sécurité, en s'appuyant sur un contexte et des informations sur les menaces, les assets et les privilèges. Une plateforme de gestion de l'exposition les aide à supprimer les fenêtres de risque tout en réduisant les ressources requises pour y remédier et y répondre. Elle donne aux utilisateurs la capacité d'anticiper les conséquences d'une attaque en leur fournissant un aperçu contextuel de la façon dont les assets et les utilisateurs sont interconnectés sur la surface d'attaque. Elle offre également aux responsables sécurité des indicateurs de performance clés (KPI) clairs et faciles à communiquer, qui leur donnent un aperçu des progrès de l'entreprise au fil du temps, ainsi que des comparaisons de référence dans l'entreprise.

DémarrerLes RSSI, BISO (Business Information Security Officer) et autres responsables sécurité ont besoin de disposer d'évaluations des risques précises pour améliorer les décisions d'investissement et d'assurabilité, répondre aux obligations en matière de règlementation et de conformité et appuyer la croissance de l'entreprise. Une plateforme de gestion de l'exposition fournit des métriques exploitables pour aider les responsables sécurité à mesurer, comparer et communiquer le cyber‑risque, non seulement aux équipes opérationnelles des services IT et sécurité, mais aussi aux cadres non techniques et aux équipes opérationnelles de toute l'entreprise. Une vue unifiée du cyber‑risque, accompagnée de KPI clairs, permet aux dirigeants de mesurer les progrès au fil du temps et d'effectuer des analyses comparatives avec les autres entreprises du secteur et au sein même de leur entreprise. L'objectif ? Ce qui aide les responsables sécurité à répondre à la question « Notre entreprise est-elle vraiment sécurisée ? ».

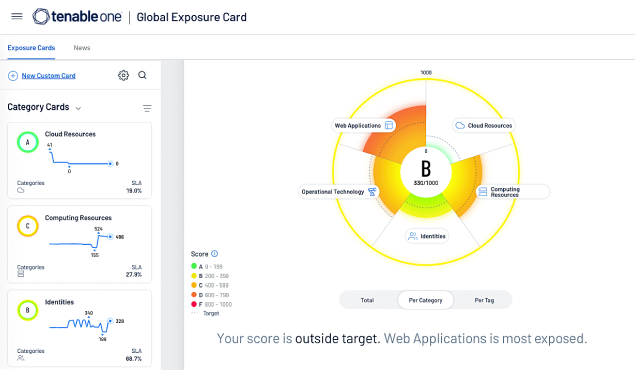

DémarrerTenable One

Un nouveau niveau de sécurité

Tenable One est une plateforme de gestion de l'exposition conçue pour aider les entreprises à disposer d'une visibilité sur l'intégralité de la surface d'attaque moderne, concentrer leurs efforts pour prévenir les attaques probables et communiquer précisément le cyber‑risque afin d'optimiser les performances opérationnelles. La plateforme Tenable One couvre un vaste spectre de vulnérabilités, englobant les assets IT, les ressources cloud, les conteneurs, les applications web et les systèmes d'identité.

En savoir plus

Lancez-vous avec Tenable One

Tenable One a aidé nos ingénieurs à réduire de 75 % le temps passé sur des tâches manuelles, ce qui leur permet de se concentrer désormais sur de vraies tâches d'ingénierie.

- Tenable One