Appliquer le principe du moindre privilège avec un accès JIT (Just-In-Time)

Vous avez à présent la capacité d'accorder un accès privilégié uniquement lorsque cela est nécessaire et de fixer des délais concernant cet accès. Offrez des approbations d'accès rapides, tout en réduisant au maximum votre surface d'attaque cloud et en évitant les privilèges permanents.

Le juste équilibre entre accès et risque

Réduisez le risque d'exploitation de privilèges excessifs par des attaquants en accordant uniquement des accès en cas de justification professionnelle claire et pour une courte période.

Limiter les cyber-expositions avec l'accès just-in-time

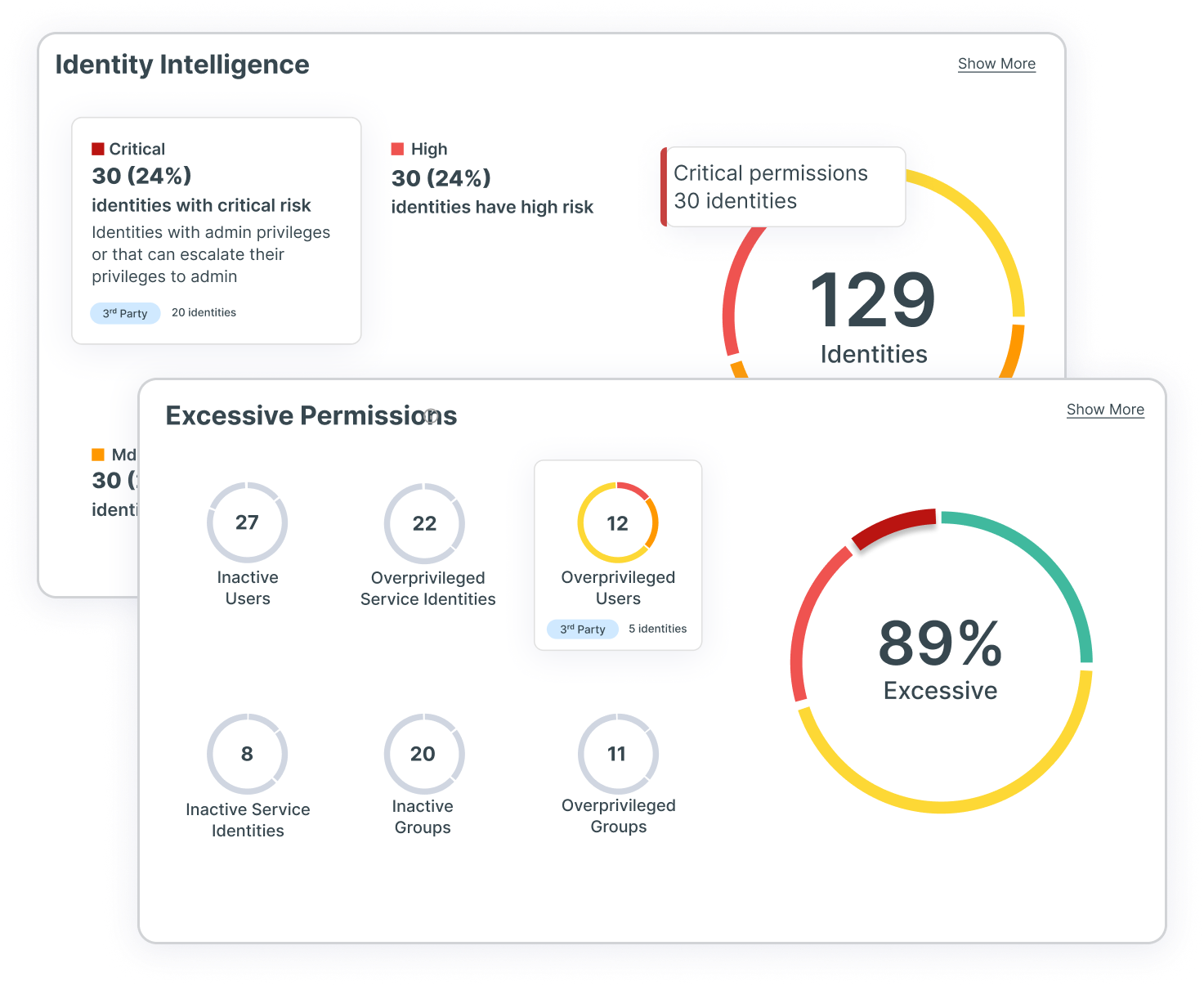

Obtenez des informations basées sur les identités pour réaliser une évaluation complète des risques

Grâce aux fonctionnalités CIEM de pointe offrant une visibilité complète des identités et des autorisations sur le multicloud, votre équipe de sécurité est ainsi assurée que les utilisateurs disposent uniquement du bon accès aux bonnes ressources, au bon moment et pour les bonnes raisons. Tirez profit de l'analyse sur toute la pile technologique qui permet d'évaluer les modèles d'autorisation des fournisseurs cloud sur les ressources liées à l'identité, au réseau, au calcul et aux données, afin d'obtenir des détections précises et en contexte. Avec Tenable Cloud Security, vos équipes disposent d'informations sur le risque lié aux identités, tel que les autorisations excessives, l'exposition du réseau et les dangers cachés.

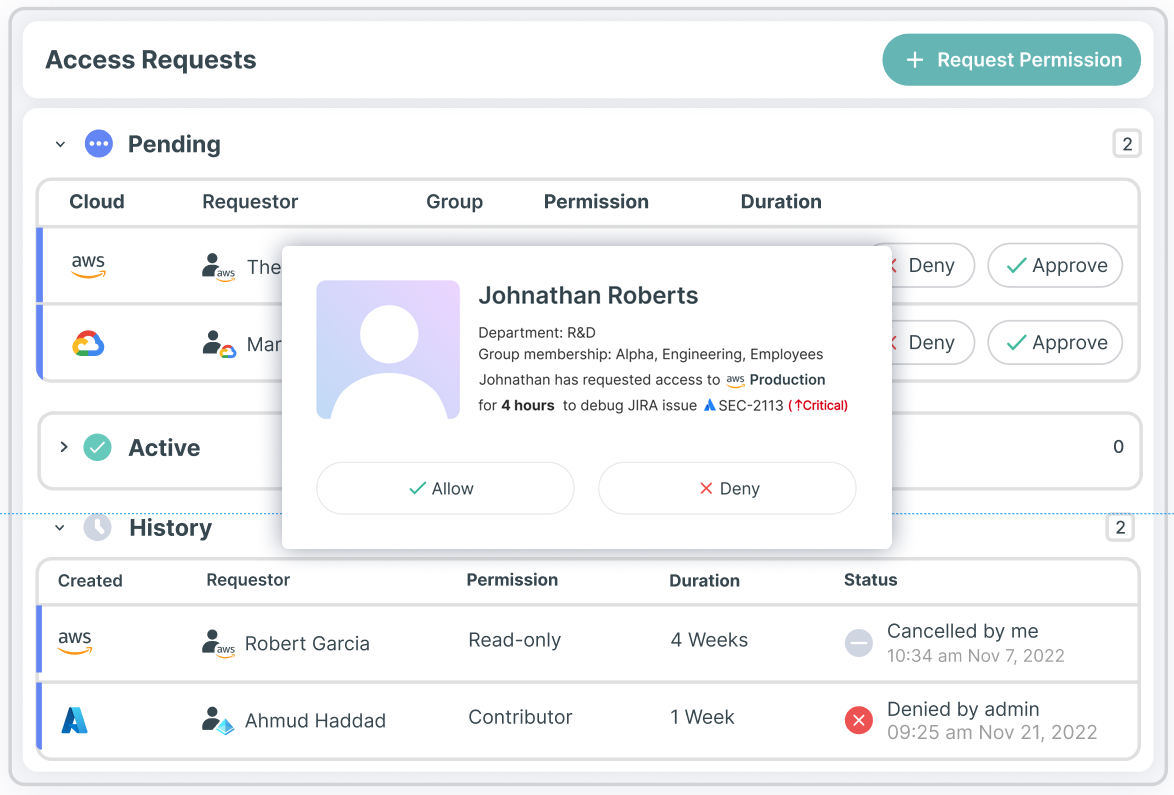

Travaillez de manière plus rapide et sécurisée avec les workflows JIT en libre-service

Pilotez des workflows en libre-service grâce au portail JIT de Tenable Cloud Security, permettant ainsi à vos équipes d'ingénieurs de demander et d'obtenir facilement un accès autorisé aux ressources dont elles ont besoin. Améliorez votre posture de sécurité multicloud grâce à une surveillance en continu de la conformité. Conservez une piste d'audit et analysez l'activité des accès, notamment :

- Les personnes ayant eu accès

- À quoi elles ont eu accès

- Quand elles ont eu accès

- Les actions qu'elles ont effectuées

- Les personnes ayant reçu des autorisations élevées (et quand elles les ont reçues)

- La justification professionnelle

- L'approbateur

Tirez profit de la sécurité JIT pour bénéficier d'audits et de gouvernance des accès en continu

En s'appuyant sur les rapports intégrés, vos équipes peuvent communiquer avec les parties prenantes au sujet de la conformité interne, des audits externes et des activités de sécurité quotidiennes, y compris l'activité d'un utilisateur pendant une session avec élévation de privilèges, les requêtes passées et le processus d'autorisation sous-jacent.

- Démontrez votre capacité à observer les principales normes de confidentialité des données, notamment PCI-DSS, RGPD, HIPAA, etc.

- Produisez des rapports complets pour la conformité interne, les audits externes et les activités de sécurité quotidiennes

- Réduisez le temps de réponse et d'investigation en cas d'incident de sécurité

Bénéficiez d'un accès JIT (Just-in-Time) grâce à Tenable Cloud Security

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security