Aperçu de la sécurité du cloud

Dernière mise à jour | 27 janvier 2026 |

Protéger les données et les charges de travail sur AWS, Azure et GCP

Votre surface d'attaque cloud s'étend plus vite que vous ne pouvez la gérer manuellement, et les pratiques traditionnelles de gestion des vulnérabilités ne fonctionnent tout simplement pas pour cet environnement. Ce guide sur la sécurité du cloud vous aide à prendre le contrôle. Découvrez comment les outils de sécurité du cloud vous permettent d'identifier tous les risques liés au cloud, de comprendre quels sont vos assets les plus importants et d'agir avant qu'un risque ne se transforme en brèche.

Sommaire

- Qu'est-ce que la sécurité du cloud ?

- Pourquoi ai-je besoin de garantir la sécurité du cloud ?

- Pourquoi la sécurité du cloud est-elle primordiale ?

- Différence entre la sécurité du cloud et la cyber-sécurité traditionnelle

- Pourquoi la sécurité du cloud est-elle primordiale ?

- Comment fonctionne la sécurité du cloud ?

- Types de sécurité du cloud

- Meilleures pratiques en matière de sécurité du cloud

- Plateformes de protection des applications cloud natives (CNAPP) et sécurité cloud native

- Gestion des vulnérabilités dans le cadre de la sécurité du cloud

- Gestion de l'exposition dans le cadre de la sécurité du cloud

- Gestion des droits d'accès à l'infrastructure cloud (CIEM)

- Contrôle d'accès JIT (Just-in-Time)

- Principe du moindre privilège dans le cloud

- Architecture « Zero Trust »

- Gestion de la posture de sécurité des données (DSPM)

- Gestion de la posture de sécurité de Kubernetes (KSPM)

- Sécurité des conteneurs

- Protection des charges de travail cloud (CWP)

- Intégration au pipeline CI/CD et sécurité « Shift-Left »

- Détection et réponse dans le cloud (CDR)

- Mauvaises configurations des identités et de l'infrastructure

- Sécurité du cloud par fournisseur : AWS, Azure et GCP

- Gestion de la posture de sécurité du cloud (CSPM)

- Défis en matière de sécurité du cloud hybride et du multicloud

- Questions fréquentes sur la sécurité du cloud

- Prenez le contrôle de votre posture de sécurité du cloud

- Ressources sur la sécurité du cloud

- Produits dédiés à la sécurité du cloud

Qu'est-ce que la sécurité du cloud ?

La sécurité du cloud protège l'infrastructure, les applications et les données qui alimentent votre activité dans le cloud.

Elle couvre la gestion des identités, la surveillance de la configuration, la protection des charges de travail et la réponse au risque chez les fournisseurs de services cloud (CSP) tels que Microsoft Azure, Amazon Web Services (AWS) et Google Cloud Platform (GCP).

Sa définition inclut les technologies, les politiques et les contrôles utilisés pour protéger l'infrastructure, les applications et les données cloud contre les cybermenaces.

Pourquoi ai-je besoin de garantir la sécurité du cloud ?

Lorsque vous adoptez une stratégie multicloud, votre surface d'attaque augmente. Cela introduit de nouveaux risques tels que des identités avec des autorisations excessives, des ressources mal configurées et des données sensibles exposées.

Une solution efficace de sécurité du cloud évalue en continu votre environnement, met en évidence les problèmes les plus critiques et aide votre équipe à y remédier rapidement.

Pourquoi la sécurité du cloud est-elle primordiale ?

Votre surface d'attaque dans le cloud s'étend à chaque nouvelle charge de travail, chaque nouveau compte et chaque nouvelle API. Les études de Tenable Cloud Security, comme le Rapport 2024 sur les risques liés au cloud (analysant des données de janvier à juin 2024), présentent les conclusions suivantes :

- 84 % des entreprises ont des clés d'accès à risque

- 23 % des identités cloud ont des autorisations excessives dont la sévérité est élevée ou critique

- 80 % des charges de travail cloud comportaient des CVE critiques non remédiées (par exemple la très répandue vulnérabilité d'évasion de conteneur CVE-2024-21626 restée non corrigée pendant une longue période)

Morale de l'histoire : sans visibilité, automatisation ni priorisation contextuelle du risque, vous êtes exposé.

Différence entre la sécurité du cloud et la cyber-sécurité traditionnelle

Comprendre le rôle de la sécurité du cloud dans le cadre de la cyber-sécurité permet de clarifier pourquoi les défenses traditionnelles du périmètre ne sont pas suffisantes dans les environnements cloud native.

Il n'existe pas de périmètre fixe pour la sécurité du cloud. Vous n'avez pas d'autre choix que de gérer le risque au sein d'une infrastructure et de services dynamiques.

Votre fournisseur cloud sécurise les couches physiques et fondamentales, mais vous êtes responsable de la configuration de vos charges de travail, de vos identités et de vos contrôles d'accès. Ce modèle de responsabilité partagée dans le cloud s'applique à toutes les grandes plateformes cloud.

La cyber-sécurité dans le cloud computing nécessite de comprendre les risques que vous gérez par rapport à ceux couverts par votre fournisseur cloud, notamment en ce qui concerne les configurations, les accès et les données sensibles.

Votre plateforme de sécurité du cloud doit tenir compte de cette complexité :

- Unifier la visibilité sur l'ensemble des comptes

- S'intégrer à vos systèmes de gestion des identités

- Contrôler les schémas d'accès aux données

- Détecter ce que Tenable appelle les combinaisons toxiques, comme une charge de travail publique qui se connecte à des données sensibles par le biais d'une identité aux privilèges excessifs.

Lorsque vous identifiez ces risques à un stade précoce, vous pouvez y remédier avant que les attaquants ne les exploitent.

Vous avez également besoin d'outils qui fonctionnent dans vos environnements de développement et de production.

Par exemple, vous pouvez analyser l'Infrastructure as Code (IaC) pour détecter les mauvaises configurations avant le déploiement, puis surveiller le comportement de ces ressources une fois qu'elles sont opérationnelles. Cette approche « Shift-Left » vous permet d'intégrer la sécurité dans vos pipelines de builds dès le départ.

Lorsque vous comparerez les meilleures plateformes de sécurité du cloud, ne vous arrêtez pas à la simple gestion de la posture de sécurité du cloud (CSPM). Recherchez une solution qui combine le contexte des charges de travail, la gouvernance des identités et la sensibilité des données dans une vue unifiée. C'est uniquement de cette manière que vous pourrez réduire votre risque réel.

Pourquoi la sécurité du cloud est-elle primordiale ?

L'infrastructure cloud de votre entreprise évolue plus rapidement que l'IT traditionnelle. Il en va de même pour votre exposition au risque.

Lorsque vos équipes adoptent des architectures multicloud et passent à des applications cloud natives, elles créent d'innombrables risques de sécurité dans le cloud public, tels que de mauvaises configurations, des identités aux autorisations excessives et des charges de travail non surveillées.

Votre stratégie moderne de protection du cloud ne se limite pas à la sécurisation d'un périmètre. Vous gérez des milliers de services déployés indépendamment les uns des autres, chacun avec ses propres privilèges, politiques et risques de dérive.

L'ampleur de ce problème apparaît clairement dans le Rapport Tenable 2024 sur les risques liés au cloud.

Les analystes ont constaté que 45 % des assets cloud étudiés présentaient au moins un risque exploitable et que 97 % des entreprises présentaient des chemins d'exposition cloud que les attaquants pouvaient emprunter pour atteindre des assets critiques.

Il ne s'agit pas de problèmes isolés. Ce sont des faiblesses systémiques qui nécessitent une surveillance continue et une remédiation priorisée.

Une mauvaise gestion des identités est également source de risque.

Une étude récente de Tenable dans son Rapport 2025 sur les risques de sécurité liés au cloud souligne à de nombreuses reprises que les paramètres par défaut trop permissifs, les droits excessifs et les autorisations permanentes accordées aux identités cloud sont un facteur clé de mouvement latéral et d'élévation de privilèges.

Sans visibilité contextuelle sur le risque lié aux identités, votre équipe ne peut pas appliquer de manière fiable le principe du moindre privilège ni détecter les combinaisons toxiques.

La conformité est un autre facteur clé.

Que votre équipe s'aligne sur FedRAMP, ISO 27001 ou sur des normes sectorielles spécifiques comme HIPAA, il est surtout essentiel qu'elle applique une solide stratégie de conformité du cloud. Les mauvaises configurations cloud et les autorisations excessives posent des risques de certification.

Ces problèmes découlent souvent d'un manque de gestion en continu de la posture de sécurité ou de l'absence de pistes d'audit prêtes.

Une plateforme de sécurité du cloud performante doit vous aider à identifier les intrusions à un stade précoce, à les résoudre rapidement et à prouver la conformité lors d'audits.

Mais elle ne doit pas seulement vous apporter une stratégie de défense. Elle doit aussi être une plateforme conçue pour l'action.

Avec les bons outils de gestion du risque cloud, vous pouvez déployer de nouveaux services, faire évoluer votre infrastructure et innover au sein des unités opérationnelles sans introduire de risque non géré.

Tenable soutient cette approche grâce à sa plateforme unifiée. Plutôt que d'inonder les équipes d'alertes, Tenable Cloud Security cartographie les relations entre les assets, les utilisateurs et les données pour révéler ce qui met réellement votre entreprise en danger.

Par exemple, une ressource publique disposant d'autorisations de niveau administrateur et d'un accès direct à des données sensibles représente un risque critique, et doit donc être corrigée.

Comprendre où se situe le risque dans votre cloud, et pourquoi c'est important, permet de réduire votre surface d'attaque, d'accélérer la mise en conformité et d'évoluer avec plus d'agilité sur AWS, Azure et Google Cloud.

Comment fonctionne la sécurité du cloud ?

La sécurité du cloud commence par un scan sans agent qui sert à découvrir chaque asset (machines virtuelles, conteneurs, fonctions sans serveur et buckets de stockage) et à valider leur configuration par rapport à des normes.

À partir de ce scan, des outils comme Tenable Cloud Security vont évaluer en continu le risque dans toutes les couches de votre environnement.

Parallèlement, l'application d'une politique cloud doit commencer dès la phase de développement avec l'IaC.

Lorsque les développeurs mettent en œuvre des manifestes Terraform ou CloudFormation, des scans intégrés vérifient les mauvaises configurations, à l'instar des règles de réseau ouvert ou des rôles trop permissifs, avant le déploiement. Il s'agit d'un exemple de sécurité « Shift-Left », où vos équipes interviennent plus tôt dans le cycle de développement logiciel.

Une fois les charges de travail exécutées, la gouvernance des identités entre en jeu.

La surveillance en continu et la gestion des droits d'accès à l'infrastructure cloud (CIEM) permettent d'identifier les privilèges inutilisés ou excessifs. Vous réduisez votre surface d'attaque en appliquant le principe du moindre privilège et en supprimant les droits d'accès expirés.

Si les systèmes détectent un accès inhabituel, comme une fonction Lambda appelant une base de données restreinte, ils déclenchent des alertes ou suppriment cet accès de manière dynamique.

Si une vulnérabilité apparaît, par exemple une image de conteneur exposée ou une API publique, des workflows automatisés génèrent des extraits de code de remédiation directement dans votre pipeline CI/CD. Ces extraits, formatés pour Terraform ou YAML, permettent de résoudre le problème dans le contrôle de versions et de procéder à un redéploiement rapide et cohérent.

Les environnements cloud ne cessent d'évoluer.

La gestion de l'exposition dans le cloud vous aide à voir comment les assets sont reliés par le biais des identités et des chemins de privilèges. Par exemple, un graphique d'exposition montre en temps réel les chaînes que les attaquants pourraient exploiter (d'un bucket de stockage exposé à une base de données en passant par une clé inactive d'administrateur) et met en évidence l'endroit où vous devez briser la chaîne.

Enfin, la surveillance et la détection en continu (CMD) ou la détection et la réponse dans le cloud (CDR) vous aident à surveiller les événements suspects, tels que les changements de politique IAM, les altérations du réseau ou les comportements anormaux des conteneurs sur AWS, Azure, GCP et les clusters Kubernetes.

Tirez parti d'une détection, d'actions priorisées et d'une intégration avec les systèmes de tickets afin de faciliter la coordination des équipes de remédiation et l'application rapide de correctifs.

Ce modèle de travail :

- Recherche chaque asset et vérifie votre posture via la gestion de la posture de sécurité du cloud (CSPM), la gestion de la posture de sécurité Kubernetes (KSPM) et la protection des charges de travail cloud (CWP)

- Assure la protection des données grâce à la gestion de la posture de sécurité des données (DSPM)

- Contrôle tous les accès aux identités par le biais de la CIEM et des workflows JIT (Just-in-Time)

- Prévient les dérives en utilisant la Policy as Code dans les pipelines CI/CD

- Montre la visibilité en direct en utilisant la cartographie de l'exposition et la CDR

Cette approche unifiée vous permet d'éviter de recevoir un trop grand nombre d'alertes, de vous concentrer sur l'essentiel et de rester agile tout en respectant les exigences de conformité.

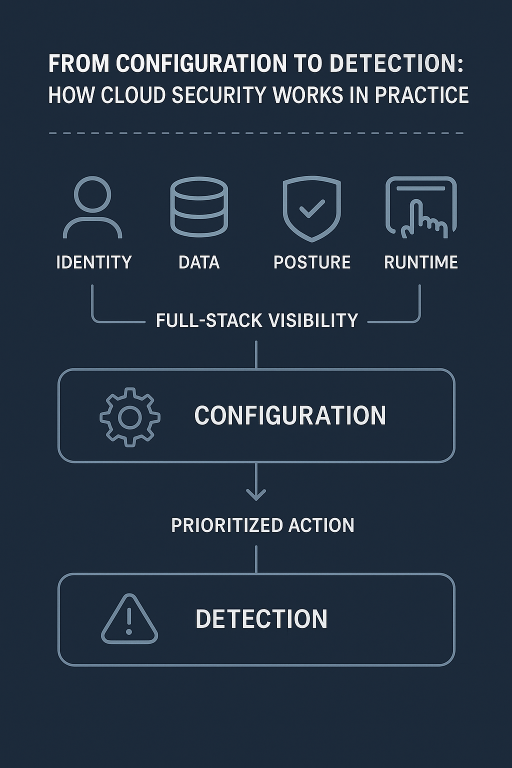

Ce diagramme explique comment une solution moderne de sécurité du cloud comme Tenable relie les couches clés, les identités, les données, la posture et le runtime pour offrir une visibilité complète et prioriser les actions.

Types de sécurité du cloud

La sécurité du cloud couvre plusieurs domaines, tous essentiels à la protection de votre environnement cloud. Notamment :

- Sécurité de l'infrastructure, avec des outils comme la CSPM qui vérifient vos configurations de calcul, de stockage et sans serveur (serverless) par rapport à des cadres comme CIS Benchmarks.

- Protection de la charge de travail, grâce à des plateformes de protection des charges de travail cloud (CWPP) qui surveillent le comportement en runtime des conteneurs, des machines virtuelles et des fonctions.

- Kubernetes et la sécurité des conteneurs, combinant KSPM et l'application en runtime pour sécuriser vos clusters et charges de travail.

- Gouvernance des identités, avec la CIEM, l'accès JIT (Just-in-Time) et l'application du principe du moindre privilège qui aident à réduire le rayon d'impact.

- DSPM, qui détecte et protège les données sensibles des services en reliant les schémas d'accès aux risques d'exposition.

- Sécurité réseau et des API, en utilisant des politiques de segmentation et de passerelle pour limiter les mouvements et les accès externes.

- Courtiers de sécurité d'accès au cloud (CASB), qui fournissent une visibilité sur l'utilisation des SaaS, appliquent des politiques d'accès et empêchent la perte de données dans les applications cloud.

- CDR, associée à la cartographie de l'exposition, permet de révéler comment les mauvaises configurations, les identités et les données se combinent pour former de véritables chemins d'attaque.

Chaque couche renforce les autres. Ensemble, elles forment un modèle de défense en profondeur qui consolide votre posture de cyber-sécurité cloud, quel que soit le fournisseur.

Découvrez chaque domaine en détail dans notre guide sur les types de sécurité du cloud.

Meilleures pratiques en matière de sécurité du cloud

Maintenant que vous connaissez les principaux types de sécurité du cloud, voici comment les mettre en œuvre.

Ces meilleures pratiques en matière de sécurité du cloud s'appliquent à AWS, Azure et GCP. Leur fonctionnement est optimal lorsque votre plateforme unifie la posture, les identités et la visibilité de la charge de travail.

Utilisez cette checklist pour déterminer vos prochaines étapes et consultez chaque section pour obtenir des conseils plus détaillés.

Appliquez ces stratégies à fort impact dans votre environnement multicloud :

- Rechercher en continu les mauvaises configurations

- Trouvez et corrigez les dérives dans les fonctions de calcul, de stockage et serverless avant qu'elles ne se transforment en exposition.

- Appliquer le principe du moindre privilège avec la CIEM et l'accès juste à temps (JIT)

- Vérifiez les droits d'accès, supprimez les autorisations inutilisées et définissez les rôles de manière dynamique.

- Sécuriser vos pipelines CI/CD en amont

- Adoptez l'approche « Shift-Left » en intégrant l'IaC et les scans de conteneurs dans votre processus de développement.

- Surveiller le comportement des conteneurs et des charges de travail

- Détectez les anomalies en runtime telles que les élévations de privilèges ou les mouvements non autorisés.

- Cartographier et prioriser les chemins d'exposition

- Utilisez les graphiques d'exposition pour détecter les chaînes d'attaque critiques à travers les identités, les charges de travail et les données.

- Protéger les données sensibles avec la DSPM

- Découvrez, classez et limitez l'accès aux ensembles de données critiques dans votre cloud.

- Détecter et répondre en temps réel

- Intégrez la télémétrie cloud native et automatisez les workflows de remédiation.

Plateformes de protection des applications cloud natives (CNAPP) et sécurité cloud native

La sécurité du cloud ne consiste pas seulement à détecter les mauvaises configurations. Elle consiste à comprendre comment les identités, les charges de travail et les données interagissent dans votre environnement.

C'est là que les plateformes de protection des applications cloud natives (CNAPP) entrent en jeu.

Au lieu de jongler avec différents outils pour connaître votre posture, le comportement en runtime, les autorisations et la visibilité des données, la CNAPP vous offre une plateforme unifiée qui réunit toutes ces informations. Elle combine la CSPM, la CWPP, la KSPM, la CIEM et la DSPM en un seul workflow intégré.

Cette plateforme de sécurité du cloud offre une visibilité sur l'ensemble du cycle de vie, ce qui vous permet de gérer le risque au niveau de l'IaC, de l'activité en runtime et de l'accès aux identités.

Vous pouvez ainsi :

- Retracer le comportement d'un conteneur ou d'une machine virtuelle jusqu'à une infrastructure mal configurée ou des secrets exposés

- Mettre en évidence les relations entre les charges de travail vulnérables et les données sensibles

- Prioriser les alertes en fonction de l'exposition réelle, et pas seulement en fonction des CVE statiques

Si une image de conteneur est vulnérable mais isolée, il se peut que vous n'ayez pas besoin d'agir. Mais si cette même charge de travail s'exécute avec des privilèges excessifs et se connecte à une base de données en production, vous vous trouvez face à un risque critique.

Une CNAPP peut vous expliquer pourquoi.

Les meilleures CNAPP s'intègrent à vos pipelines CI/CD, appliquent la Policy as Code et analysent le risque cloud via les chemins d'exposition, et non à partir de détections isolées. Votre équipe sait donc ce qui est important, où se situe le problème et comment y remédier avant une éventuelle intrusion.

Meilleures pratiques pour l'utilisation de la CNAPP dans les environnements cloud

La protection de votre environnement cloud ne se limite pas aux alertes. Vous avez besoin de contexte, de contrôle et d'une stratégie qui évolue en même temps que votre entreprise. Ces meilleures pratiques vous aident à utiliser la CNAPP de manière efficace et à réduire le risque réel.

- Recherchez les mauvaises configurations dans tous les services cloud.

- Exécutez des contrôles de posture en continu sur les fonctions de calcul, de stockage, sans serveur et Kubernetes.

- Appliquez le principe du moindre privilège et supprimez les accès inutilisés.

- Utilisez les outils CIEM pour détecter et éliminer les autorisations inutilisées.

- Soyez attentif aux combinaisons d'identités, d'expositions et de données.

- Une charge de travail publique peut sembler sûre jusqu'à ce qu'elle se connecte à des systèmes sensibles par le biais d'un accès impliquant des autorisations trop élevées.

- Détectez les dérives entre le code et le runtime.

- Assurez-vous que votre environnement réel correspond à la politique que vous avez définie. Si ce n'est pas le cas, il existe un risque d'exposition.

- Intégrez la sécurité dans votre pipeline CI/CD.

- Scannez les images de conteneurs, Terraform et YAML pendant le développement. Corrigez les problèmes avant le déploiement.

- Cartographiez les chemins d'attaque à l'aide de renseignements sur les assets et les identités.

- Priorisez en fonction de la manière dont les attaquants pourraient passer d'un service à un autre, et pas seulement à partir de détections isolées.

- Surveillez les conteneurs en runtime.

- Analysez les actions inhabituelles comme les changements de privilèges ou les mouvements latéraux au sein de vos clusters.

- Déterminez qui et quoi peut accéder à vos données sensibles.

- Les données ne sont pas dangereuses en elles-mêmes. C'est le chemin d'accès qui fait naître un risque.

- Appliquez les contrôles en tant que code.

- Définissez et appliquez une politique dans votre base de code pour maintenir des protections cohérentes et auditables.

- Privilégiez le contexte au volume.

- Concentrez vos efforts là où se croisent comportement des charges de travail, autorisations et données sensibles.

Gestion des vulnérabilités dans le cadre de la sécurité du cloud

La gestion des vulnérabilités dans le cloud nécessite un contexte précis. Ne vous contentez pas de simplement scanner votre code. Vous devez comprendre où il s'exécute, qui y accède et comment il se connecte à des ressources sensibles.

Les scanners de vulnérabilités traditionnels ne détectent pas les problèmes dans les environnements sans hôte ou les conteneurs éphémères.

Le Rapport Tenable 2024 sur les risques liés au cloud a révélé que 42 % des charges de travail vulnérables n'existaient que temporairement, disparaissant avant même que les outils conventionnels ne puissent les scanner.

Une solution solide de gestion des vulnérabilités pour les environnements cloud fonctionne de la manière suivante :

- Scan des différentes couches.

- Vérifiez les conteneurs en cours d'exécution, les machines virtuelles, les fonctions sans serveur (serverless) et les fichiers IaC stockés. Repérez les images de base vulnérables ou les correctifs manquants, et associez-les à leur environnement runtime actuel.

- Ajout de contexte au score de risque.

- Recoupez les détections de vulnérabilités avec les couches d'identité et d'exposition. Une CVE de faible sévérité peut devenir critique si elle concerne une charge de travail exposée à Internet et authentifiée par l'intermédiaire d'un compte de service inactif disposant d'une autorisation élevée.

- Utilisation de l'intégration CI/CD.

- Appliquez des suggestions de correctifs et des extraits de code de remédiation directement dans les pull requests ou les pipelines. Les développeurs peuvent corriger les vulnérabilités avant la fusion et le déploiement, ce qui permet d'assurer une sécurité « Shift-Left ».

- Automatisation de la remédiation.

- Générez des extraits de code de correctifs cloud native comme Terraform, les modèles ARM et CloudFormation pour corriger les failles automatiquement lorsque c'est possible. Cela permet de réduire le délai de remédiation de plusieurs semaines à quelques heures.

- Priorisation du tri des réponses.

- Les équipes de sécurité ne reçoivent que les alertes de priorité élevée, ce qui leur permet de se concentrer sur les vulnérabilités les plus susceptibles d'être exploitées par les attaquants dans le cadre de votre workflow de gestion du risque cloud.

Cette approche permet d'empêcher les dérives dans l'infrastructure et d'éviter que des vulnérabilités non détectées ne se glissent dans l'environnement de production.

Au lieu de réagir aux alertes, votre équipe élimine le risque en amont dans les contextes de conteneurs, d'API et de sécurité cloud native, en s'appuyant sur l'automatisation et la priorisation intelligente.

Vous souhaitez en savoir plus sur la gestion des vulnérabilités dans le cloud ? Consultez cette page sur la gestion des vulnérabilités dans le cloud pour approfondir le sujet.

Gestion de l'exposition dans le cadre de la sécurité du cloud

La gestion de l'exposition révèle comment les attaquants peuvent passer d'une mauvaise configuration à une autre en raison de contrôles défaillants ou de droits d'accès non sécurisés.

Le Rapport Tenable 2024 sur les risques liés au cloud montre que 97 % des entreprises possédaient au moins un chemin exploitable, combinant un accès à Internet avec des privilèges d'identité et des charges de travail vulnérables.

Voici quelques recommandations pour appliquer les meilleures pratiques de gestion de l'exposition à vos environnements cloud :

- Cartographiez votre surface d'attaque cloud.

- Identifiez les interactions entre les ressources, les identités, les magasins de données et les itinéraires réseau de votre environnement cloud. Ce contexte vous permet de repérer les zones de convergence des risques et les endroits où les attaquants pourraient se déplacer latéralement.

- Identifiez les combinaisons toxiques.

- Le risque n'est pas toujours lié à un seul faux pas. Une API publique peut se connecter à un conteneur qui exécute un code obsolète. Si ce conteneur utilise un compte de service privilégié avec accès à la base de données, vous avez créé une chaîne d'exposition. Gérer l'exposition signifie repérer ces combinaisons dangereuses avant que les attaquants ne les exploitent.

- Priorisez les vulnérabilités exploitables, pas les plus signalées.

- Les mauvaises configurations sont courantes. Mais elles ne sont pas toutes importantes. Concentrez les efforts de votre équipe sur celles qui créent des chemins d'accès aux données critiques ou aux systèmes de production. La priorisation axée sur l'exposition tient compte de la portée des identités, de la sensibilité des données et de l'accès au réseau, et pas seulement du volume d'alertes.

- Bloquez les chemins d'exposition à la source.

- Éliminez des chaînes entières de risque, et pas seulement des vulnérabilités individuelles. Il peut s'agir de supprimer des autorisations superflues, d'isoler des charges de travail, d'appliquer des limites de politique ou de bloquer des voies d'accès inutilisées. Le blocage précoce des chemins d'exposition empêche les attaquants d'enchaîner des failles à faible risque pour créer des brèches critiques.

Lisez le guide sur la gestion de l'exposition dans le cloud pour mieux comprendre comment la gestion de l'exposition renforce votre stratégie de sécurité du cloud.

Gestion des droits d'accès à l'infrastructure cloud (CIEM)

Les environnements cloud se développent rapidement.

Il en va de même pour la multiplication des utilisateurs humains, des comptes de service et des rôles de tiers.

Et un grand nombre de ces identités conservent des autorisations excessives, obsolètes ou jamais utilisées.

Les outils CIEM vérifient en permanence ces droits d'accès. Ils signalent les combinaisons à risque, les autorisations inutilisées et les accès communs à AWS, Azure, GCP et Kubernetes.

Pour un cloud sécurisé, il ne faut pas se contenter d'un accès direct. Imaginez qu'un compte de service en phase de développement dispose de toutes les autorisations. Si un attaquant compromet ce compte, il peut accéder aux conteneurs, aux charges de travail et aux données en production.

CIEM vous aide à découvrir ces chemins indirects qui créent une véritable exposition.

Une bonne solution CIEM prend en charge l'application du principe du moindre privilège et l'accès JIT (Just-in-Time). En voyant ce que chaque identité utilise réellement, vous pouvez fixer des limites plus strictes, révoquer les accès inutilisés et procéder à une rotation des informations d'authentification sans aucune perturbation dans vos environnements.

Vous souhaitez explorer des cas d'utilisation et des outils spécifiques ? Consultez la page dédiée à la CIEM.

Contrôle d'accès JIT (Just-in-Time)

Même si vous définissez correctement les rôles, un accès permanent représentera toujours un risque.

Dans les environnements cloud, les privilèges permanents deviennent des cibles de choix, en particulier si des utilisateurs ou des services conservent un accès dont ils ne se servent pas activement.

L'accès juste à temps ou JIT (Just-in-Time) réduit cette fenêtre d'opportunité. Pour le débogage, un développeur peut avoir besoin de droits d'administrateur sur un environnement de pré-production. Avec JIT, il demande l'accès, exécute la tâche et perd ces privilèges à la fin de la session. Cela permet d'appliquer plus efficacement le principe du moindre privilège.

Vous contrôlez le mode d'approbation de l'accès, sa durée et les conditions à remplir. Cela minimise également les chemins d'attaque en veillant à ce qu'un minimum d'identités disposent d'un accès aux ressources sensibles à un moment donné.

Pour adopter l'accès JIT à grande échelle, il faut avoir une visibilité sur tous les droits d'accès et automatiser l'application de politiques. Une solide plateforme de sécurité du cloud vous aide à intégrer ces garde-fous dans vos workflows CI/CD et vos pistes d'audit.

Vous voulez approfondir la manière dont l'accès JIT peut s'intégrer à votre stratégie de moindre privilège ? Lisez notre guide complet sur l'accès juste à temps (JIT, Just-in-Time).

Principe du moindre privilège dans le cloud

Vous ne pouvez pas réduire le risque lié au cloud sans restreindre les accès. Vous devez appliquer le principe du moindre privilège. Mais il est difficile de réaliser cela sans automatisation ni visibilité, en particulier dans les environnements multicloud.

Le principe du moindre privilège garantit que chaque identité humaine ou machine reçoit uniquement l'accès dont elle a besoin.

Cette approche peut être compliquée à mettre en œuvre manuellement dans AWS, Azure et GCP. Au fur et à mesure que les autorisations s'accumulent, même les politiques les mieux intentionnées présentent un risque de dérive.

Dans ce cas, il se révèle pratique de recourir à des outils CIEM. Ces derniers analysent l'utilisation réelle et signalent les droits d'accès inutiles ou à risque. Grâce à la CIEM et aux workflows d'accès juste à temps JIT (Just-in-Time), les équipes peuvent révoquer les privilèges excessifs, délimiter les rôles et mettre en place des contrôles plus stricts d'Infrastructure as Code qui s'alignent sur les besoins réels.

Architecture « Zero Trust »

Dans le cloud, l'approche « Zero Trust » consiste à vérifier chaque demande d'accès sur la base de l'identité, du contexte et du risque avant de l'accorder.

Vous ne pouvez pas accorder aveuglément votre confiance à un asset simplement parce que celui-ci se trouve à l'intérieur de votre périmètre. Dans le cloud, il n'existe aucun périmètre.

Les environnements cloud modernes couvrent plusieurs clouds privés virtuels, régions et plateformes. Sans vérification en continu, un token provenant d'un environnement peut facilement en déverrouiller un autre.

L'approche « Zero Trust » implique une visibilité sur les identités, les charges de travail et leurs interactions afin de détecter les comportements suspects et d'arrêter les abus de privilèges avant qu'ils ne s'aggravent.

Une stratégie « Zero Trust » robuste nécessite un contrôle des accès dynamique, un contexte en temps réel et une surveillance des charges de travail.

Par exemple, si un compte de service commence à accéder à des ressources sensibles auxquelles il n'a jamais eu accès auparavant, ce comportement devrait déclencher une inspection ou une automatisation, sans attendre qu'une alerte soit émise.

Vous voulez aller plus loin ? Découvrez notre guide complet sur l'approche « Zero Trust » dans le cloud et comment elle s'applique aux environnements hybrides et multicloud.

Gestion de la posture de sécurité des données (DSPM)

Vos charges de travail ne sont pas les seuls assets recherchés par les attaquants. Les données sensibles sont souvent leur véritable cible.

La DSPM vous aide à découvrir, classer et protéger ces données avant qu'elles ne soient exposées.

Votre cloud ne se contente pas d'exécuter des charges de travail, il contient des données. Il s'agit souvent de contenus réglementés tels que des données financières, des données personnelles de santé ou des éléments de propriété intellectuelle. Pourtant, la plupart des entreprises ne disposent pas d'une visibilité globale sur la localisation de ces données sensibles ni sur la manière dont les utilisateurs et les systèmes y accèdent.

Les outils DSPM scannent les environnements cloud pour découvrir, classer et surveiller les données. Ils associent ces dernières à leurs chemins d'accès, comme les identités, les charges de travail ou les API, et aident à prioriser la protection en fonction de la sensibilité et de l'exposition.

Ce contexte permet de prioriser la sécurité de vos données cloud, de sorte que votre équipe peut s'attaquer au risque réel sans perdre de temps avec des alertes à faible risque.

Par exemple :

- Un développeur peut sauvegarder une base de données en production sur un bucket de stockage non crypté à des fins de test.

- Une charge de travail peut demander des données d'un ensemble de données sensibles à l'aide d'une identité disposant d'autorisations excessives communes à plusieurs projets.

- Une politique IAM mal configurée peut exposer un partage de fichiers contenant des informations sur vos clients.

La DSPM met rapidement en évidence ces problèmes et montre quels changements permettront de réduire le risque sans perturber vos activités.

Elle favorise également la conformité en identifiant les incohérences dans la classification des données et en vous aidant à aligner les contrôles de stockage et d'accès sur les normes.

Gestion de la posture de sécurité de Kubernetes (KSPM)

Kubernetes vous offre une flexibilité considérable, mais ajoute également de la complexité. Pour sécuriser les clusters, il faut surveiller l'exécution des charges de travail, le comportement des identités et l'application des politiques à chaque couche.

Kubernetes orchestre les conteneurs à grande échelle, mais introduit également de nouvelles couches de configuration et de risque pour les identités.

Chaque cluster contient des nœuds, des pods, des comptes de service, des liaisons de rôles et des politiques réseau. Vous devez tous les gérer pour empêcher les accès non autorisés et les mouvements latéraux.

Une stratégie de sécurité Kubernetes solide commence par une visibilité holistique. Vous devez comprendre les éléments que vous avez déployés, comment ils communiquent entre eux et qui a accès aux ressources du plan de contrôle et des charges de travail. Cela inclut les utilisateurs humains, les pipelines CI/CD et les services automatisés s'exécutant dans le cluster.

La KSPM gère ces aspects en surveillant continuellement vos clusters pour détecter les mauvaises configurations et les chemins de privilèges.

Par exemple, elle peut détecter les problèmes suivants :

- Charges de travail exécutées avec accès racine ou avec des conteneurs dotés de privilèges

- Comptes de service mal utilisés qui accèdent à l'API Kubernetes avec des autorisations étendues

- Configurations non sécurisées du contrôle d'accès basé sur le rôle (RBAC) permettant une élévation de privilèges

- Absence de segmentation du réseau entre les espaces de noms

En associant la KSPM à la surveillance des charges de travail et des identités, vous pouvez appliquer le principe du moindre privilège, bloquer les comportements en runtime dangereux et maintenir la conformité avec des cadres tels que MITRE ATT&CK for Containers, les meilleures pratiques de sécurité de la CNCF et les directives spécifiques du secteur comme NIST 800-190.

Sécurité des conteneurs

Les conteneurs rendent vos charges de travail cloud rapides et portables. Mais sans garde-fous, ils deviennent des points d'entrée faciles.

La sécurité des conteneurs protège les charges de travail tout au long de leur cycle de vie, du développement au runtime, et constitue une couche essentielle de la sécurité des charges de travail cloud, parallèlement aux stratégies CWPP et KSPM.

Cette sécurité commence par votre pipeline. Les outils scannent les fichiers Docker et l'IaC pour détecter les problèmes avant le déploiement, comme les packages obsolètes, les secrets imbriqués ou les ports ouverts.

Imaginons que votre pipeline CI/CD déploie un conteneur construit sur une image Node.js obsolète. Cela ne constitue pas en soi une brèche, mais si ce conteneur dispose également d'un accès racine et se connecte à un back-end contenant des données client, vous venez de créer une chaîne d'exposition critique.

Une fois que les charges de travail sont actives, la surveillance en continu prend le relais.

Vous pouvez détecter les modifications de fichiers non autorisées, les comportements de processus suspects ou les tentatives de mouvement latéral.

Les environnements conteneurisés évoluant rapidement, la visibilité en temps réel est essentielle. Les dérives sont rapides, surtout lorsque plusieurs orchestrateurs comme Kubernetes et ECS sont impliqués.

La sécurité des conteneurs est plus efficace lorsqu'elle est associée à une stratégie plus large de gestion du risque lié au cloud. Cela permet d'appliquer le principe du moindre privilège, de valider la configuration par rapport aux cadres de conformité et de signaler les charges de travail qui agissent en dehors de leur champ d'application prévu.

Consultez notre guide sur la sécurité des conteneurs pour savoir comment réduire le risque en runtime sans ralentir le développement.

Protection des charges de travail cloud (CWP)

Une plateforme de protection des charges de travail cloud (CWPP) protège les charges de travail déjà en cours d'exécution dans vos environnements cloud. Elle se concentre sur le comportement en direct, et pas seulement sur les détections statiques des scans.

La CWP détecte les menaces au moment où elles surviennent, en se basant sur l'interaction des charges de travail avec les identités, les réseaux et les données.

Un conteneur peut passer tous les contrôles de sécurité lors du déploiement. Mais dès qu'il commence à fonctionner, et dès lors qu'il est capable d'accéder au stockage interne ou de chiffrer des fichiers, cela risque de poser problème.

La CWPP détecte ce comportement, le signale et donne à votre équipe le contexte nécessaire pour agir rapidement.

Elle applique des politiques, surveille les menaces telles que l'élévation de privilèges ou l'accès inattendu à des fichiers, et met en lumière comment une simple vulnérabilité peut conduire à une brèche plus importante.

Utilisez la CWPP pour prioriser l'essentiel, répondre aux attaques en runtime et renforcer le reste de votre stratégie de gestion du risque lié au cloud.

Intégration au pipeline CI/CD et sécurité « Shift-Left »

La sécurité « Shift-Left » renforce vos défenses cloud en détectant les problèmes plus tôt. Elle s'intègre directement dans les pipelines CI/CD pour scanner l'IaC, les images de conteneurs et les configurations cloud pendant le développement.

Les outils de sécurité scannent les manifestes Terraform, CloudFormation et Kubernetes pendant les pull requests ou les builds. Ils signalent notamment les risques suivants :

- Rôles IAM trop étendus

- Ports ouverts ou paramètres réseau non sécurisés

- Images de base vulnérables

- Dérive entre la politique initiale et le comportement réel

Au lieu d'attendre les alertes runtime, les développeurs reçoivent un retour d'information instantané. Les suggestions de correctifs apparaissent directement dans le contrôle de versions afin de résoudre les problèmes rapidement et efficacement. Cela permet d'accélérer la remédiation et de maintenir l'infrastructure alignée sur les politiques internes et les cadres externes.

Voici quelques exemples de mesures de sécurité « Shift-Left » performantes :

- Scan de l'Infrastructure as Code en continu

- Recommandations de correctifs en fonction du code

- Mise en œuvre de politiques par le biais de workflows Git

- Détection des dérives pendant le développement et en production

- Score de risque contextuel qui reflète l'exposition réelle

Consultez notre guide sur la sécurité « Shift-Left » et l'intégration CI/CD pour savoir comment ces approches fonctionnent dans des environnements réels.

Détection et réponse dans le cloud (CDR)

Certains outils de gestion de l'information et des événements de sécurité (SIEM) ne sont pas adaptés au cloud, car ils ont été conçus pour des environnements sur site. Ils ne tiennent pas compte des comportements cloud native critiques, en particulier lorsque les menaces portent sur plusieurs services, identités et charges de travail.

C'est là que la détection et la réponse dans le cloud (CDR) entrent en jeu.

Les outils CDR surveillent l'activité dans le cloud pour détecter les signes de compromission, les mouvements latéraux, l'élévation de privilèges et le vol de données. Ils ingèrent les journaux des fournisseurs de services cloud, les signaux runtime et l'activité des identités. Ils établissent ensuite une corrélation entre ces signaux pour détecter les menaces réelles.

Une plateforme CDR robuste associe le contexte à la détection. Au lieu d'alertes isolées, elle montre ce qui s'est passé, pourquoi c'est important et comment y répondre.

Par exemple, votre équipe pourrait détecter les problèmes suivants :

- Un compte de service accédant à des ressources inhabituelles

- Une charge de travail effectuant des appels d'API non autorisés sur des comptes cloud

- Un schéma de modifications qui reflète des techniques d'attaque connues

Les meilleurs outils CDR associent chaque détection à un risque lié aux identités, à l'exposition des assets ou à la configuration. Cela vous aide à répondre en vous basant sur le contexte.

Vous pouvez également déclencher des actions telles que la révocation d'informations d'authentification, l'isolement d'une ressource ou l'annulation d'une modification.

En intégrant des systèmes tels que Jira, ServiceNow et Slack avec les outils de remédiation cloud native, ces actions deviennent rapides à exécuter et simples à reproduire.

Les outils CDR facilitent également les investigations. Vous pouvez consulter les journaux, retracer les actions et établir des chronologies d'identités pour comprendre toute l'étendue d'un incident. Cela permet à votre équipe de tirer des enseignements de chaque événement et de les documenter à des fins d'audit ou de mise en conformité.

Mauvaises configurations des identités et de l'infrastructure

La plupart des attaques dans le cloud ne sont pas initiées par des malwares. Elles commencent par de mauvaises configurations. Ces paramètres négligés accordent un accès excessif, exposent les charges de travail ou désactivent la journalisation. Ils peuvent sembler inoffensifs individuellement. Mais combinés, ils forment les chemins d'attaque les plus recherchés par les pirates.

Les mauvaises configurations d'identité et d'infrastructure font partie des risques cloud les plus courants. Sans surveillance appropriée, un rôle de gestion des identités et des accès (IAM) pourrait accéder au stockage, aux fonctions de calcul et à des systèmes tiers.

Une charge de travail peut être exposée à Internet sans aucune protection en runtime. Ces conditions créent des failles propices aux mouvements latéraux et à la compromission des données.

Il est essentiel d'assurer une surveillance en continu de l'IaC et des ressources déployées :

- Rôles trop étendus ou informations d'authentification inutilisées

- Charges de travail publiquement exposées liées à des systèmes sensibles

- Règles de pare-feu non restreintes ou comptes de service mal utilisés

- Absence de chiffrement ou journaux d'audit désactivés

- Relations d'approbation communes à plusieurs comptes ou projets

L'accumulation de ces risques est dangereuse. Imaginez une machine virtuelle avec une adresse IP publique. À première vue, elle présente un risque faible. Mais si cette instance utilise un rôle avec un accès élevé et sans journalisation, elle constitue un chemin facile vers une compromission.

Les mauvaises configurations se combinent souvent d'une manière qui échappe aux outils standard.

Pour en savoir plus, consultez notre guide sur la détection et la remédiation des mauvaises configurations cloud.

Sécurité du cloud par fournisseur : AWS, Azure et GCP

Pour sécuriser les environnements cloud, il faut d'abord comprendre le fonctionnement de chaque fournisseur. AWS, GCP et Azure appliquent tous le modèle de responsabilité partagée, mais leurs outils, leurs modèles d'identité et leurs configurations par défaut varient considérablement.

Ce qui semble être un paramètre mineur sur une plateforme peut devenir une exposition sérieuse sur une autre.

Par exemple, les rôles IAM d'AWS posent souvent problème lorsque les politiques autorisent des actions ou lorsque vous ne gérez pas les relations d'approbation.

Avec Azure, le risque est généralement lié à un accès trop étendu aux abonnements ou à l'absence de règles du groupe de sécurité réseau (NSG).

GCP introduit souvent de la complexité en raison de la prolifération des comptes de service et d'une délimitation inappropriée de l'accès transversal aux projets.

La gestion manuelle de ces différences conduit à des politiques fragmentées, à des angles morts et à des expositions non détectées.

Une solution de sécurité du cloud unifiée permet de normaliser les détections des différents fournisseurs, d'appliquer des politiques cohérentes et de prioriser les problèmes en fonction du risque réel.

Pour une comparaison approfondie des plateformes CNAPP, consultez notre guide complet sur la sécurité du cloud par fournisseur.

Gestion de la posture de sécurité du cloud (CSPM)

Les environnements cloud évoluent constamment. De nouveaux services apparaissent, les autorisations changent, et les charges de travail se déplacent d'une région et d'un compte à l'autre.

Sans visibilité centralisée, il est difficile de savoir si votre infrastructure reste sécurisée et conforme au fil du temps.

La CSPM relève ce défi en auditant en continu votre configuration cloud par rapport aux politiques de sécurité et de conformité. Elle surveille les mauvaises configurations, les dérives et les assets non conformes dans des services tels que les fonctions de calcul, le stockage, le réseau et les identités.

Mais une CSPM efficace ne se contente pas de signaler les mauvaises configurations. Elle doit également établir un lien entre, d'une part, les violations de la posture de sécurité et, d'autre part, l'accès des identités et la sensibilité des données.

La CSPM prend également en charge la Policy as Code. Votre équipe peut définir et appliquer des bases de référence de configuration dans le code, puis les valider lors du déploiement et en runtime. Cela empêche les modifications non conformes de passer en production et garantit que chaque asset cloud reste dans les limites acceptables.

Défis en matière de sécurité du cloud hybride et du multicloud

Les environnements multicloud et hybrides augmentent la complexité pour les équipes de sécurité.

Chaque fournisseur utilise ses propres modèles d'identité, moteurs de politiques et paramètres de configuration par défaut.

Les systèmes sur site ajoutent souvent une couche supplémentaire de journaux, de contrôles et d'outils cloisonnés.

Résultat ? Une visibilité fragmentée, des politiques incohérentes et des angles morts que les attaquants peuvent exploiter.

Ces difficultés ralentissent la détection et la réponse. Lorsque les journaux d'identités sont regroupés dans un premier tableau de bord, les détections de posture dans un second et les événements des charges de travail dans un troisième, la corrélation des problèmes devient une tâche extrêmement chronophage. Et encore, nous partons du postulat que les équipes les prennent en compte.

La visibilité devient le principal défi. Sans elle, vous aurez du mal à répondre à des questions élémentaires comme :

- Qui a accès à quoi parmi vos clouds et vos comptes ?

- Les configurations sont-elles cohérentes entre les plateformes et les régions ?

- Où les identités cloud franchissent-elles des limites ? Où disposent-elles de privilèges inutilisés ?

Une gestion efficace du risque lié au cloud nécessite une normalisation des environnements. Il s'agit notamment de scanner l'IaC avant le déploiement, d'appliquer la Policy as Code aux différents fournisseurs et d'utiliser des outils axés sur l'exposition capables de faire le lien entre la dérive de la configuration, le risque lié aux identités et le comportement en runtime.

La conformité des clouds hybrides n'est pas non plus chose aisée.

Les cadres tels que ISO/IEC 27001, FedRAMP et NIST 800-53 exigent la preuve d'un contrôle d'accès, d'un chiffrement et de journaux d'audit cohérents, quel que soit l'endroit où le service est exécuté. Cela signifie que vous devez avoir une visibilité sur les systèmes cloud et sur site reliés entre eux.

Consultez notre guide sur la sécurité multicloud et cloud hybride pour découvrir comment la mise en relation d'informations améliore la sécurité et la mise en conformité.

Questions fréquentes sur la sécurité du cloud

Qu'est-ce que la sécurité du cloud dans le cadre de la cyber-sécurité ?

La sécurité du cloud computing comprend les politiques, les technologies et les processus qui protègent l'infrastructure, les applications et les données cloud contre les menaces visant des plateformes comme AWS, Azure et Google Cloud. Elle couvre tous les aspects, de la gestion des mauvaises configurations et du contrôle d'accès à la protection en runtime et à la gestion des vulnérabilités.

Pourquoi la sécurité du cloud est-elle primordiale ?

L'infrastructure cloud présente de nouveaux risques tels que les charges de travail éphémères, les identités décentralisées et des services qui évoluent rapidement. En l'absence de visibilité et de contrôle, les attaquants exploitent les mauvaises configurations et les rôles dotés d'autorisations excessives. Une sécurité du cloud solide aide les équipes à prévenir les brèches, à renforcer la conformité et à maintenir l'activité des systèmes distribués.

Pourriez-vous fournir quelques exemples de risques liés à la sécurité du cloud ?

Les risques courants liés au cloud sont les suivants :

- Buckets de stockage accessibles au public

- Rôles IAM avec des autorisations excessives

- Comptes de service inactifs mais dotés d'informations d'authentification

- Conteneurs exécutés avec des privilèges élevés

- Relations d'approbation cross-cloud sans limites appropriées

Tenable remonte et priorise ces risques grâce à la détection des mauvaises configurations et à l'analyse du risque lié aux identités en temps réel.

Quels services relèvent de la sécurité du cloud ?

- Évaluation du risque en temps réel sur AWS, Azure et GCP

- Analyse des rôles et des politiques

- CIEM pour le contrôle des droits d'accès et des identités

- Scan d'images et de conteneurs dans les pipelines CI/CD

- Rapports de conformité alignés sur des cadres tels que SOC 2, ISO 27001 et FedRAMP

Quels sont les plus grands défis en matière de sécurité du cloud ?

Les principaux défis en matière de sécurité du cloud sont les suivants :

- Manque de visibilité unifiée dans les déploiements multicloud

- Autorisations inutilisées ou excessives exploitées par les attaquants

- Dérive entre les configurations initiales et réelles de l'infrastructure

- Shadow IT et assets non gérés

- Respect de la conformité dans des environnements qui évoluent rapidement

Quel est le salaire moyen d'un professionnel de la sécurité du cloud ?

Aux États-Unis, les ingénieurs en sécurité du cloud gagnent généralement entre 140 000 et 180 000 dollars, tandis que les architectes et les responsables DevSecOps peuvent gagner entre 170 000 et 220 000 dollars en fonction de leur expérience, de leur lieu de résidence et de leur expertise. Les compétences en Kubernetes, CNAPP et CIEM entraînent une rémunération plus élevée.

Prenez le contrôle de votre posture de sécurité du cloud

Votre environnement cloud ne ralentira pas. Par conséquent, votre risque n'est pas prêt de diminuer.

Les mauvaises configurations, les identités aux autorisations excessives et les charges de travail vulnérables créent des chemins d'exposition qui évoluent rapidement dans votre infrastructure multicloud. Les équipes de sécurité ont besoin de visibilité et de contrôle.

Tenable offre ce contrôle par le biais d'une plateforme intégrée conçue pour les environnements et la sécurité cloud native. Tenable Cloud Security corrèle les données de mauvaises configurations, le risque lié aux identités et le comportement des charges de travail dans un contexte unifié, afin de permettre à vos équipes de réagir en fonction de l'exposition cloud réelle.

Qu'il s'agisse d'élaborer une stratégie « Shift-Left », de préparer des audits de conformité ou de démêler la complexité de l'IAM, Tenable vous aide à détecter le risque et à agir.

Ressources sur la sécurité du cloud

Produits dédiés à la sécurité du cloud

Des actualités utiles sur la cybersécurité

- Tenable Cloud Security