Gestion de l'exposition (EM) : comment devancer le cyber-risque

Le rôle de la gestion de l'exposition dans l'élaboration des programmes de cyber-sécurité

La gestion de l'exposition (exposure management, ou EM) permet d'avoir une vue d'ensemble de votre surface d'attaque moderne pour mieux comprendre son exposition au cyber-risque et prendre des décisions plus éclairées en matière de gestion. En comprenant à quoi ressemble votre surface d'attaque et où vous courez le plus de risques, vos équipes IT et sécurité peuvent mieux faire face aux vulnérabilités et aux autres expositions d'un point de vue technique et métier.

Dans cette base de connaissances, examinez de plus près ce qu'est la gestion de l'exposition, ainsi que le rôle de la gestion des vulnérabilités basée sur le risque, et découvrez comment elle protège votre entreprise contre les cyber-attaques.

En savoir plus sur :

Les sept avantages d'adopter une plateforme de gestion de l'exposition

Une plateforme complète de gestion de l'exposition peut vous donner la visibilité nécessaire pour réduire le cyber-risque sans outils disparates qui cloisonnent les données de sécurité critiques.

En savoir plusVisibilité, prévention des attaques, communication du risque

Comment le contexte prédictif des menaces et les indicateurs objectifs aident à prévenir les cyber-attaques.

En savoir plusFAQ sur la gestion de l'exposition

Vous avez des questions sur la gestion de l'exposition ? Consultez cette FAQ.

En savoir plusComment élaborer un programme de gestion de l'exposition

En cinq étapes, vous serez en mesure d'élaborer un programme de gestion de l'exposition.

En savoir plusRejoindre la communauté dédiée à la gestion de l'exposition

Rejoignez d'autres professionnels qui souhaitent en savoir plus sur la gestion de l'exposition.

En savoir plusAvantages de la gestion de l'exposition

Découvrez quelques-uns des nombreux avantages d'une stratégie de gestion de l'exposition.

En savoir plusChoisir une plateforme de gestion de l'exposition

Voici ce que vous devez rechercher dans une solution de gestion de l'exposition.

En savoir plusAnticipez les attaques. Réduisez le risque de manière proactive.

Tenable One est la seule plateforme de gestion de l'exposition dont vous aurez besoin pour obtenir une vue unifiée de votre surface d'attaque moderne. Avec Tenable One, vous pourrez anticiper les conséquences des cyber-attaques, et gérer en amont le cyber-risque pour tous vos assets, où qu'ils se trouvent.

Informations sur la gestion de l'exposition

Étude de Tenable sur la cyber-exposition : Se défendre contre les ransomwares

Les attaquants misent sur la probabilité que votre entreprise n'ait pas remédié aux vulnérabilités logicielles courantes et connues. Ils veulent utiliser ces expositions pour infiltrer vos systèmes, souvent avec l'intention malveillante d'infecter vos assets avec un ransomware.

De nombreuses infections par ransomware proviennent de ces vulnérabilités et d'un endroit souvent négligé par les équipes de sécurité : votre Active Directory (AD).

Si les attaquants parviennent à exploiter une seule des faiblesses de sécurité d'Active Directory, ils peuvent facilement élever leurs privilèges. Et si votre entreprise néglige sa cyber-hygiène, il y a de fortes chances qu'ils s'implantent facilement dans votre surface d'attaque et propagent le ransomware.

Alors, que pouvez-vous faire ? Explorez cette étude de Tenable pour en savoir plus sur les sujets suivants :

- Vecteurs d'attaque et exploits les plus ciblés

- Comment prioriser la remédiation pour se concentrer sur les vulnérabilités qui représentent la plus grande menace pour votre entreprise

- Comment Tenable One peut vous aider à identifier les vulnérabilités d'Active Directory (AD) et les autres expositions

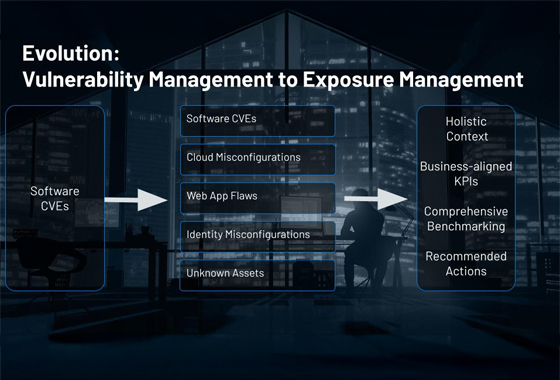

Rapport Gartner : « How to grow vulnerability management into exposure management »

La priorisation d'une liste interminable de vulnérabilités critiques ou élevées ne débouchera jamais sur une solution concrète à votre problème de cyber-exposition, en particulier si vous utilisez encore des outils classiques d'évaluation des vulnérabilités et des pratiques de gestion des vulnérabilités traditionnelle.

En réalité, les approches actuelles en matière de gestion de la surface d'attaque ne sont tout simplement pas adaptées aux environnements vastes et complexes d'aujourd'hui, qui nécessitent un passage à une gestion des vulnérabilités basée sur le risque.

Cette approche de la gestion continue de l'exposition aux menaces (CTM) va au-delà de la simple évaluation du cyber-risque. Les programmes de gestion des vulnérabilités matures doivent également comprendre les cybermenaces dans le contexte métier. C'est essentiel pour la gestion de l'exposition et pour vos stratégies de priorisation et de remédiation.

Ce rapport de Gartner sur la gestion des vulnérabilités explique comment vous pouvez faire évoluer votre programme de gestion des vulnérabilités vers la gestion de l'exposition. Lisez la suite pour savoir comment :

- Définir la portée et la fréquence des évaluations de vulnérabilités

- Améliorer la découverte des assets pour inclure les assets cloud et digitaux

- Utiliser des stratégies de priorisation et de validation pour cibler les expositions que les attaquants exploitent activement

- Intégrer vos processus de gestion du risque aux workflows existants et renforcer la collaboration entre les équipes

Comment les défis liés au personnel, aux processus et à la technologie entravent les équipes de cyber-sécurité

Tenable a commandé une étude à Forrester afin d'obtenir l'avis de plus de 800 professionnels de l'IT et de la cyber-sécurité sur la manière dont les défis liés au personnel, aux processus et à la technologie entravent les stratégies de réduction du risque d'impact.

Ce rapport souligne l'importance pour les entreprises de passer d'une sécurité réactive à une sécurité préventive.

Parmi les principales conclusions :

- L'entreprise moyenne a mis en place une défense préventive contre moins de 60 % des cyber-attaques au cours des deux dernières années.

- Plus de la moitié des responsables IT et sécurité affirment que l'infrastructure cloud représente le principal risque d'exposition dans leur entreprise.

- Six professionnels de l'IT et de la cyber-sécurité sur dix indiquent que leurs équipes de sécurité sont trop occupées à lutter contre des incidents critiques pour adopter une approche préventive afin de réduire l'exposition.

Lisez le rapport pour en savoir plus sur les sujets suivants :

- Les outils de cyber-sécurité les plus utilisés

- La nécessité d'augmenter les ressources consacrées à la cyber-sécurité

- La complexité de la sécurité des clouds publics, privés, multiclouds et hybrides

5 étapes pour prioriser l'exposition réelle de l'entreprise

Les attaquants ne s'intéressent pas aux silos de votre entreprise. En fait, ils espèrent que les équipes IT et de sécurité sont déconnectées. La sécurité cloisonnée est une évolution naturelle de l'adoption rapide des technologies, en particulier lorsque vos équipes intègrent davantage d'assets OT, IoT et cloud dans les workflows.

Parallèlement à cette croissance, le secteur est inondé d'outils de gestion des vulnérabilités distincts, chacun étant conçu pour s'attaquer à une partie spécifique de votre surface d'attaque. Peu d'entre eux fonctionnent comme une solution de sécurité complète, tout-en-un. Vous vous retrouvez donc avec des données disparates, une visibilité incomplète et des angles morts que les attaquants espèrent ardemment trouver avant vous.

Les attaquants traqueront les failles de sécurité et les utiliseront pour se déplacer latéralement dans votre réseau, souvent sans être détectés.

Lisez cet e-book pour en savoir plus sur la façon d'unifier la sécurité dans votre surface d'attaque, par exemple :

- Enseignements tirés des intrusions passées

- Obstacles courants à la gestion de l'exposition

- Cinq façons d'optimiser vos stratégies de priorisation des vulnérabilités pour empêcher les intrusions.

Communauté Tenable Connect : la ressource incontournable pour la gestion de l'exposition

Rejoignez Tenable Connect pour échanger avec d'autres personnes désireuses, comme vous, d'en apprendre davantage sur la gestion de l'exposition ou sur la façon de faire évoluer les programmes existants de gestion des vulnérabilités basée sur le risque vers une stratégie plus efficace de gestion de l'exposition.

Bienvenue dans le guide de déploiement de Tenable One

Tenable One est une plateforme de gestion de l'exposition qui permet aux entreprises de disposer d'une visibilité sur leur surface d'attaque moderne, de concentrer leurs efforts pour empêcher les attaques potentielles et de communiquer avec précision le risque d'exposition pour optimiser leurs performances opérationnelles.

En savoir plusConseils rapides pour une réponse efficace aux expositions

Dans le paysage digital actuel en constante évolution, il est essentiel de gérer les vulnérabilités, mais il ne s'agit pas seulement d'identifier les faiblesses. Une gestion efficace des vulnérabilités exige de prioriser et de traiter les risques de manière à améliorer la sécurité et à prévenir les expositions majeures.

En savoir plusSécurité du cloud hybride avec Tenable One

Tenable Cloud Security ne se limite pas à la sécurité du cloud. Il fait partie de tout l'écosystème de gestion de l'exposition de Tenable, une grande différence. Etant donné que les risques ne sont pas cloisonnés et que les adversaires n'attaquent pas dans une boîte, il est essentiel de pouvoir utiliser les solutions d'un même fournisseur pour différents types d'infrastructure (sur site, cloud, OT, etc.) afin de détecter les chemins d'attaque potentiels.

RegarderQuestions fréquentes sur la gestion de l'exposition

Vous êtes novice en gestion de l'exposition aux menaces ? Vous voulez en savoir plus, mais vous ne savez pas par où commencer ? Consultez cette FAQ sur la gestion de la cyber-exposition (CEM).

Qu'est-ce que la gestion de l'exposition ?

En quoi consiste la gestion de l'exposition ?

Comment la gestion de l'exposition peut-elle faire évoluer mon programme de cyber-sécurité ?

Pourquoi dois-je gérer l'exposition ?

Quels sont les rôles clés dans un programme de gestion de l'exposition ?

Comment démarrer avec la gestion de l'exposition ?

- Connaître la sécurité de tous vos assets et identifier les failles.

- Examiner l'ensemble de votre surface d'attaque du point de vue d'un attaquant.

- Prioriser la remédiation en fonction du risque organisationnel réel (et non de scores CVSS arbitraires).

- Mesurer vos processus de remédiation avec une amélioration continue.

- Communiquer efficacement sur le risque et prendre des mesures pour protéger votre surface d'attaque.

Quels sont les avantages de la gestion de l'exposition ?

- Visibilité complète de votre surface d'attaque.

- Transition d'une sécurité réactive à une sécurité capable d'anticiper les conséquences des cyber-attaques.

- Contextualisation des données de sécurité pour prioriser la remédiation.

- Communication plus efficace dans l'ensemble de l'entreprise, jusqu'à la direction et au conseil d'administration.

Quelles mesures puis-je prendre pour anticiper le cyber-risque ?

Comment la gestion de l'exposition permet-elle de prendre de meilleures décisions en matière de gestion ?

Comment réduire de manière proactive la cyber-exposition ?

Quels sont les éléments indispensables d'une plateforme de gestion de l'exposition ?

- Permet de visualiser facilement tous vos assets, partout, sur une seule plateforme.

- Vous aide à interpréter les données de sécurité et fournit une threat intelligence, alimentée par l'IA et l'apprentissage automatique, pour anticiper les menaces et prioriser la remédiation.

- Vous aide à communiquer efficacement sur le cyber-risque pour prendre de meilleures décisions en matière de sécurité et de gestion.

Que puis-je apprendre de la gestion de l'exposition ?

- Notre entreprise est-elle vraiment sécurisée ?

- Où devons-nous concentrer nos efforts ?

- Notre exposition évolue-t-elle favorablement dans le temps ?

- Comment nous comparons-nous à nos pairs ?

La gestion de l'exposition peut-elle perturber les chemins d'attaque ?

Pourquoi l'inventaire des assets est-il important dans le cadre de la gestion de l'exposition ?

Comment élaborer un programme de gestion de l'exposition

Si la transition vers une approche basée sur le risque peut aider votre entreprise à faire évoluer son programme de gestion des vulnérabilités, la vraie question aujourd'hui est de savoir si cela suffit.

Et ce n'est probablement pas le cas.

En revanche, un programme de gestion de l'exposition permet de transformer votre programme de cyber-sécurité en passant d'une approche réactive et enlisée dans la réponse aux incidents à une approche proactive qui donne à votre équipe une vision complète de votre surface d'attaque. Vous pouvez alors suivre l'évolution constante du paysage des menaces et ce que cela signifie pour les besoins uniques de votre entreprise.

Mettez en œuvre ces cinq recommandations pour mieux comprendre toutes vos expositions afin de réduire le cyber-risque en amont :

-

Évaluez vos assets actuels, sur site et dans le cloud (IT, OT, IoT, applications web, etc.).

Posez-vous les questions suivantes : Nos technologies fonctionnent-elles en synergie et nous permettent-elles d'avoir une vue d'ensemble de nos expositions ? Ou sont-elles encore cloisonnées ?

-

Comprenez la visibilité sur la surface d'attaque.

Posez-vous les questions suivantes : Que voyons-nous ? Qu'avons-nous besoin de voir ?

-

Priorisez vos efforts.

Posez-vous les questions suivantes : Que devons-nous faire en premier ? Comment rendre nos stratégies de remédiation plus prédictives ? Utilisons-nous la threat intelligence ? Pouvons-nous analyser tous les chemins d'attaque pour nos assets les plus critiques ?

-

Mesurez vos processus de remédiation.

Posez-vous les questions suivantes : Dans quelle mesure les expositions détectées sont-elles corrigées aujourd'hui ? Que pouvons-nous faire pour rendre ce processus plus efficace ? Quels sont les résultats de nos efforts par rapport à ceux de nos homologues du secteur ?

-

Communiquez et agissez.

Posez-vous les questions suivantes : notre entreprise est-elle vraiment sécurisée ?Pouvons-nous communiquer efficacement notre posture de sécurité aux dirigeants, aux principales parties prenantes et à d'autres personnes ? Comment utilisons-nous les données pour prendre des décisions plus efficaces en matière de gestion ?

Quelle plateforme de gestion de l'exposition convient le mieux à votre entreprise ?

Trouver une solution de cyber-sécurité fiable et efficace a longtemps été une source de frustration et de perte de temps. Et, souvent, même après avoir minutieusement évalué et mis en œuvre une solution, il est encore plus difficile d'amener tout le monde à l'utiliser et à en tirer tous les avantages.

Cela s'explique par le fait que ces solutions sont généralement complexes ou qu'elles fournissent tellement de données que vos équipes ne savent pas quoi en faire.

Le choix d'une solution de gestion de l'exposition et l'adhésion de votre équipe ne doivent pas se transformer en casse-tête. Voici trois caractéristiques essentielles à rechercher pour simplifier le processus :

-

La solution permet de visualiser facilement tous vos assets, partout, sur une seule plateforme.

Aussi bien sur site que dans le cloud. La solution ne doit pas simplement servir à inventorier vos assets. Une solution efficace de gestion de l'exposition doit également identifier les vulnérabilités liées aux assets, les mauvaises configurations et les autres problèmes de sécurité. Elle doit permettre une surveillance continue afin que vous sachiez toujours ce que vous avez et où vous êtes exposé.

Recherchez une solution qui offre une vue unifiée de toute votre surface d'attaque moderne afin d'éliminer les angles morts et de savoir ce que vous devez faire pour gérer efficacement le cyber-risque.

-

La solution vous aide à comprendre les données, à anticiper les menaces et à prioriser la remédiation.

Recherchez un système de gestion de l'exposition qui vous aidera à utiliser la threat intelligence et d'autres données pertinentes pour anticiper les conséquences d'une cyber-attaque spécifiquement pour votre entreprise.

Recherchez une solution qui identifie les relations entre les assets, les expositions, les privilèges et les menaces dans votre surface d'attaque, et qui vous aide à prioriser la gestion et remédiation du risque. Votre solution doit également être capable d'identifier en permanence les chemins d'attaque qui présentent le plus grand risque d'exploitation, même si votre surface d'attaque change et s'étend rapidement. Ces fonctionnalités permettront à vos équipes de réduire le risque de manière proactive en déployant le moins d'efforts possible pour prévenir les attaques.

-

La solution doit vous aider à communiquer efficacement sur le cyber-risque pour prendre des décisions plus éclairées en matière de sécurité et de gestion.

Recherchez une solution de gestion de l'exposition qui offre une vue centralisée et adaptée à l'entreprise de vos expositions, ainsi que des KPI clairs pour mesurer les progrès au fil du temps.

La solution doit également fournir des informations plus détaillées qu'une simple vue d'ensemble, qui permettent une analyse approfondie au niveau d'un asset, d'un département ou d'une unité opérationnelle. Recherchez également une solution qui offre des fonctionnalités d'analyse comparative pour évaluer les performances de votre programme par rapport à celles de vos homologues du secteur.

Avantages de la gestion de l'exposition

La gestion de l'exposition consiste à passer d'une sécurité réactive à une stratégie plus proactive qui réduit la cyber-exposition. En adoptant une plateforme de gestion de l'exposition, vous êtes mieux préparé à anticiper les éventuelles attaques tout en atténuant le risque en amont.

Voici quelques-uns des avantages d'une stratégie de gestion de l'exposition :

Obtenir une visibilité complète

Avec une vue unifiée de votre surface d'attaque, vous pouvez rapidement identifier tous vos assets, partout, découvrir les problèmes de sécurité liés, et réduire le temps et les efforts nécessaires pour atténuer le risque.

Anticiper les conséquences d'une cyber-attaque

Une plateforme de gestion de l'exposition peut vous aider à mieux comprendre les relations entre vos assets, expositions, privilèges et menaces sur l'ensemble de la surface d'attaque, sur site et dans le cloud.

Prioriser l'action

En identifiant et en ciblant continuellement les vulnérabilités exploitables, ainsi que les chemins d'attaque et d'intrusion, vous pouvez améliorer vos capacités de priorisation des risques pour une meilleure compréhension de la remédiation, afin de réduire les cybermenaces et de prévenir les attaques de manière plus efficace.

Communiquer plus efficacement

Un programme de gestion de l'exposition vous offre une vue stratégique de vos expositions afin que vous puissiez communiquer plus efficacement avec les principales parties prenantes d'une manière qui corresponde aux buts et objectifs de votre entreprise.

Voir Tenable One en action

Tenable One combine la simple gestion des vulnérabilités basée sur le risque avec le scan des applications web, ainsi que la sécurité du cloud et des identités, le tout sur une même plateforme de gestion de l'exposition. Il offre une vue unifiée de toute votre surface d'attaque afin que vous puissiez traiter et gérer de manière proactive le risque lié à tous vos assets.

Articles de blog sur la gestion de l'exposition

Gestion de l'exposition : réduire le risque sur la surface d'attaque moderne

De nombreuses équipes de sécurité se contentent de réagir, souvent parce que leurs programmes sont cloisonnés et qu'elles disposent de tellement d'outils générant tellement de données qu'elles ne savent pas quoi en faire ou sur quoi se concentrer en priorité.

Cet article de blog explore comment la gestion de l'exposition peut vous offrir la visibilité dont vous avez besoin pour anticiper plus efficacement les menaces, prioriser la remédiation et réduire le risque. Lisez la suite pour savoir comment vous pouvez unifier les données de chacun de vos outils d'évaluation et de contrôle sur une plateforme de gestion de l'exposition afin de voir clairement où se situent les dépendances. Vous pourrez ainsi comprendre plus efficacement la véritable nature de l'endroit où vous pouvez être exposé à une attaque et son impact potentiel.

Gestion de l'exposition : les sept avantages d'adopter une plateforme

Jusqu'ici, la plupart des praticiens de la sécurité ont toujours utilisé des outils disparates, chacun spécifiquement conçu pour un seul aspect de la surface d'attaque. Par exemple, un outil pour l'IT, un outil pour l'OT, un outil pour le cloud. Mais est-ce l'approche la plus efficace ? Ces outils cloisonnent souvent les données dans des plateformes internes, ce qui empêche d'obtenir une vue globale de tous les assets et de toutes les vulnérabilités de votre environnement étendu.

Cet article de blog cherche à déterminer quelle est la méthode la plus efficace. Ces différents outils ou une solution consolidée ? En examinant de près les avantages et les inconvénients de chaque méthode, découvrez les sept raisons pour lesquelles vous devriez envisager de remplacer ces solutions ponctuelles par une plateforme complète de gestion de l'exposition.

Comment la gestion de l'exposition peut rendre les tests d'intrusion plus efficaces (en anglais)

Comment tirer le meilleur parti de vos tests d'intrusion et les rendre plus efficaces ? Cet article de blog examine de plus près comment une stratégie de gestion de l'exposition peut améliorer vos tests d'intrusion afin de renforcer votre posture en matière de cyber-sécurité. Par exemple, avec une plateforme de gestion de l'exposition, vous pouvez effectuer régulièrement des scans de vulnérabilités, au lieu d'attendre les résultats des tests d'intrusion.

Lisez cet article de blog pour en savoir plus sur les avantages de la gestion de l'exposition et sur la façon dont vous pouvez découvrir tous vos assets et les vulnérabilités connexes. Il explique aussi comment concentrer vos tests d'intrusion sur l'identification des angles morts afin de renforcer vos défenses avant que les attaquants ne tirent parti de vos expositions.

Comment sécuriser vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition

Les angles morts sont courants dans les environnements IT/OT convergés. En effet, les outils de sécurité IT traditionnels sont susceptibles de négliger les vulnérabilités OT, tandis que les outils de sécurité OT risquent de ne pas tenir compte des assets IT dépendants.

Cet article de blog explore les ramifications des angles morts au sein de votre environnement OT (par exemple, pour les identités), qui augmentent le cyber-risque et mettent en danger votre entreprise. Elles vous exposent au risque encore plus grand de temps d'arrêt et de perturbations, qui peuvent entraîner une perte de revenus, des conditions de travail dangereuses ou, dans le pire des cas, des pertes de vies humaines. Lisez cet article de blog pour en savoir plus sur la valeur holistique d'une plateforme de gestion de l'exposition dans votre surface d'attaque IT/OT convergée.

Le contexte est roi : de la gestion des vulnérabilités à la gestion de l'exposition

Un programme de gestion des vulnérabilités est essentiel aux stratégies proactives de cyber-sécurité. Cependant, la plupart des entreprises se retrouvent ensevelies sous une montagne de données sur les vulnérabilités qui n'ont pas grand-chose à voir avec le risque réel. Sans ce contexte, vous ne pouvez pas prioriser efficacement les expositions à haut risque dans votre surface d'attaque.

Cet article de blog explore la valeur ajoutée d'une stratégie de gestion de l'exposition pour surmonter les défis courants tels que la surcharge de vulnérabilités et la lenteur de la remédiation. Lisez-le pour en savoir plus sur la façon de passer d'une gestion des vulnérabilités à une gestion de l'exposition, et ainsi comprendre le contexte des assets, le rôle des identités et le contexte des menaces.

Cartographier et éliminer les chemins d'attaque viables avant l'apparition de brèches (en anglais)

Les chemins d'attaque hybrides peuvent facilement traverser les domaines de sécurité. Si vous utilisez des solutions de sécurité ponctuelles, il se peut que vous les négligiez. Et les attaquants n'attendent que ça ! Ils sont impatients de profiter de votre négligence pour se déplacer latéralement à travers vos réseaux, sans être détectés.

Cet article de blog examine de plus près les leçons tirées d'attaques réelles et la manière dont les outils ponctuels limitent la visibilité requise pour dévoiler et combler les failles de sécurité de votre surface d'attaque. Lisez-le pour en savoir plus sur les attaques récentes qui ont fait grand bruit et sur la façon dont une stratégie de gestion de l'exposition peut aider vos équipes de sécurité à obtenir de meilleurs résultats.

Gestion de l'exposition à la demande (vidéos en anglais)

Le point de vue de l'adversaire sur votre surface d'attaque

En pensant comme un attaquant, vos équipes de sécurité seront mieux préparées pour sécuriser votre surface d'attaque en amont.

Ce webinaire à la demande explore les raisons pour lesquelles la découverte complète de la surface d'attaque est un défi pour la plupart des équipes de sécurité. Regardez-le sans attendre pour découvrir les points suivants :

- À quoi ressemble votre entreprise du point de vue d'un attaquant

- Enseignements tirés de trois cyber-attaques, y compris les tactiques et les vecteurs d'attaque

- Comment améliorer vos stratégies de priorisation et de remédiation grâce à une meilleure collaboration entre les équipes ?

Comment les défis liés au personnel, aux processus et à la technologie entravent l'équipe de cyber-sécurité

Les réglementations industrielles et gouvernementales en matière de sécurité sont de plus en plus nombreuses et complexes. Il est donc plus difficile pour les professionnels de la cyber-sécurité de suivre l'évolution des exigences en matière de conformité.

Ce webinaire à la demande explore les façons dont vos équipes de sécurité peuvent optimiser leurs pratiques de gestion de l'exposition. Regardez-le sans attendre pour découvrir les points suivants :

- Principaux silos opérationnels et technologiques qui entravent la sécurité proactive

- Mesures prises par les entreprises matures pour améliorer leurs stratégies et leur culture de sécurité préventive

- Recommandations que vous pouvez rapidement mettre en œuvre, quelle que soit la maturité actuelle de votre programme

Paysage des menaces de cyber-sécurité : où vous situez-vous aujourd'hui ?

Votre surface d'attaque moderne est en constante évolution, et il est donc difficile de la simplifier pour protéger votre entreprise contre d'éventuelles cyber-failles.

Ce webinaire à la demande explore les moyens de garder une longueur d'avance sur les attaquants en commençant par comprendre votre posture de sécurité actuelle. Regardez ce webinaire pour découvrir les points suivants :

- Défis liés à la visibilité de la surface d'attaque

- Comment protéger votre entreprise contre les cybermenaces

- Avantages de la gestion de l'exposition

- Comment éviter les pièges des stratégies de sécurité en constante évolution ?

En matière de vulnérabilités, « critique » ne veut pas toujours dire « critique »…

Plus vous avez d'assets dans votre surface d'attaque, plus vous risquez de négliger des vulnérabilités. Si vous ne connaissez pas tous vos assets et leurs vulnérabilités, l'efficacité de vos processus de gestion des correctifs s'en trouve rapidement diminuée.

Ce webinaire à la demande explore les moyens de réduire les frictions entre les équipes IT et InfoSec afin d'améliorer votre posture matière de cyber-sécurité. Regardez ce webinaire pour découvrir les points suivants :

- Ce qui rend une vulnérabilité réellement critique

- Comment les systèmes courants d'évaluation des vulnérabilités peuvent nuire à l'efficacité de l'application des correctifs

- Pourquoi vous devez combler le fossé de communication entre vos équipes chargées de la sécurité, de l'IT et de la conformité

- Comment rationaliser l'application de correctifs pour optimiser la remédiation

Identifier et gérer le cyber-risque de manière proactive

De nombreuses équipes de cyber-sécurité ont du mal à prévenir les cyber-attaques. En effet, elles sont souvent noyées sous des données relatives aux vulnérabilités sans contexte et n'ont pas les renseignements nécessaires sur leur surface d'attaque.

Cela signifie qu'elles ne savent souvent pas ce qui doit retenir leur attention en premier lieu, ni comment résoudre les problèmes de sécurité qui ont le plus d'impact sur leur entreprise.

Les équipes de sécurité modernes les plus efficaces doivent passer de cette approche de gestion des vulnérabilités réactive à une stratégie proactive de gestion de l'exposition. Cela commence par éliminer les obstacles qui les empêchent d'obtenir toutes les informations nécessaires sur la surface d'attaque pour anticiper les cyber-attaques.

Connaître sa surface d'attaque

Une cyber-sécurité efficace et proactive dépend de la visibilité sur la surface d'attaque. Une plateforme de gestion de l'exposition peut vous donner une vue unifiée des assets sur toute votre surface d'attaque, afin que vous puissiez identifier les vulnérabilités, les mauvaises configurations et les autres problèmes de sécurité. Ces informations sont essentielles pour comprendre où vous êtes exposé, afin de pouvoir établir des priorités et planifier les mesures à prendre pour y remédier.

Comprendre votre cyber-exposition

Il est important de comprendre votre exposition afin de prendre des décisions concrètes pour y remédier. La gestion de l'exposition peut aider à déterminer votre posture de sécurité actuelle et à évaluer dans quelle mesure vos équipes parviennent à détecter les failles critiques et à remédier rapidement aux problèmes qui posent le plus de risque pour votre entreprise. En quantifiant votre exposition, vous devriez être en mesure de répondre à des questions telles que « Quel est notre niveau de sécurité ? » et « Où en sont nos efforts de prévention et d'atténuation ? »

Visualiser les chemins d'attaque

La notation basée sur le risque, qui tient à la fois compte de la criticité des assets et de la sévérité des menaces, réduit les efforts inutiles par un facteur de 23:1 et permet de prioriser la remédiation en fonction de la réelle exposition au risque pour votre entreprise.

Comparer le risque

La gestion de l'exposition vous permet d'avoir une vue du cyber-risque pertinente avec votre activité. Par exemple, vous pouvez configurer des KPI qui mesurent les performances internes de votre programme au fil du temps, et comparer la maturité de votre programme à celle de vos pairs dans le secteur. Cela vous aidera à aligner le programme de sécurité sur les objectifs business de l'entreprise et à améliorer la communication avec les dirigeants et les principales parties prenantes.

Voir Tenable One en action

Obtenez une visibilité complète de votre surface d'attaque moderne. Concentrez vos efforts pour empêcher les attaques potentielles. Prenez des décisions basées sur les données en matière de sécurité et de gestion.

- Tenable One