Comment sécuriser vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition : une visibilité complète grâce à la découverte des assets

Découvrez comment Tenable One pour OT/IoT aide les entreprises à anticiper l'évolution des menaces actuelles avec une visibilité totale et une priorisation du cyber-risque sur les assets IT, OT et IoT.

La visibilité est la pierre angulaire de la sécurité, grâce à laquelle les entreprises peuvent surveiller, analyser et protéger efficacement leur infrastructure numérique. En tenant à jour un inventaire complet des appareils IT, OT et IoT, les entreprises bénéficient d'une vue de la topologie de leur réseau et peuvent identifier les points faibles et assurer la conformité aux politiques de sécurité. De plus, la visibilité en temps réel permet aux équipes de sécurité de limiter proactivement les menaces avant qu'elles provoquent une véritable crise.

Cependant, obtenir de la visibilité sur les domaines IT et OT constitue un véritable défi, surtout en raison de la diversité de ces appareils et de la disparité de leurs systèmes. Les mesures de sécurité traditionnelles conçues pour les environnements IT sont inefficaces vis-à-vis des écosystèmes OT et IoT en raison de leurs caractéristiques. Des solutions spécialisées conçues pour les besoins spécifiques des entreprises sont donc nécessaires. Dans le premier et le deuxième article de cette série de blogs en trois parties, nous présentons les principaux défis qui limitent la capacité de l'entreprise moderne à protéger ses assets OT et IoT. Dans cet article, nous explorons les quatre stratégies visant à obtenir une visibilité complète sur les assets IT, OT et IoT et nous indiquons comment la plateforme de gestion de Tenable peut améliorer votre posture de sécurité.

1. Découvrir les assets et surveiller les risques

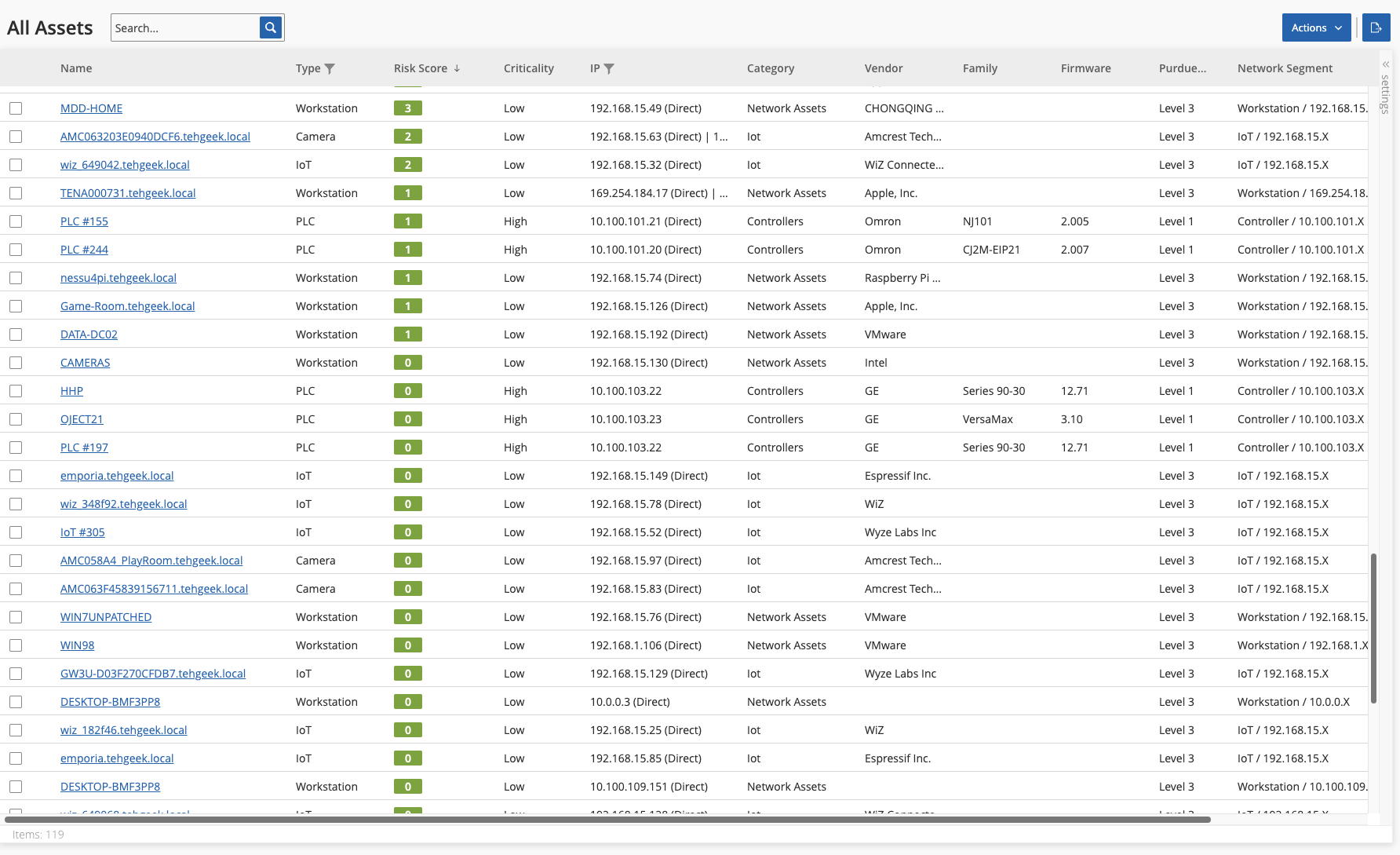

Les environnements OT et IoT comprennent divers appareils impliquant des méthodes de gestion et des protocoles de communication variés. Pour répondre à ces besoins uniques, des approches de découverte et de surveillance passives et actives doivent être appliquées. Le but étant de dresser un inventaire précis et actualisé et d'identifier les risques liés aux assets, comme les mauvaises configurations et les vulnérabilités.

Cependant, les appareils OT et IoT ont des caractéristiques uniques, donc si vous essayez de les détecter avec des outils de détection conçus pour les assets IT, vous risquez d'obtenir des erreurs, de rencontrer une saturation de mémoire ou encore une panne système. Pour cette raison, vous devez utiliser des outils conçus pour détecter les assets OT et IoT pour obtenir des résultats fiables.

Par exemple, utilisez des techniques de découverte passive qui écoutent le trafic réseau pour identifier les assets OT et IoT en toute sécurité. Cette méthode écoute les communications réseau et analyse les tendances pour déterminer la présence d'appareils. La découverte passive a en outre l'avantage de détecter les nouveaux appareils à mesure qu'ils sont ajoutés au réseau, ainsi que les assets qui apparaissent et disparaissent périodiquement et présentent un risque. L'écoute passive peut également identifier certaines caractéristiques des assets qui seront ajoutées à un sous-ensemble de détails des assets.

Avec une connaissance de base des assets IoT et OT dans le réseau et de leurs caractéristiques propres, nous pouvons appliquer des communications natives (conçues spécifiquement pour interagir avec un asset spécifique) pour en savoir plus sur un asset, comme la version de son firmware et sa configuration, ainsi que les risques qu'il présente, notamment des vulnérabilités, des mauvaises configurations et des modifications de configuration.

En surveillant en permanence le réseau avec l'écoute passive et en recourant à des requêtes actives périodiques, les entreprises peuvent adapter leurs mesures de sécurité à l'évolution des menaces et aux changements dans l'environnement réseau.

2. Tenir à jour un inventaire des détails des assets et des risques

Les détails des assets jouent un rôle crucial pour prendre en charge diverses activités dans l'entreprise et pour adapter efficacement la priorisation et la remédiation des risques de sécurité. Voici ci-dessous certains des principaux attributs et leur importance pour la sécurité.

Informations sur l'appareil

- Type d'appareil : l'identification du type de l'appareil (par exemple, PLC, système SCADA, capteur, appareil IoT) donne des informations sur sa fonction et rôle dans le réseau.

- Marque et modèle : la marque et le modèle de l'appareil permettent de connaître ses spécifications, ses fonctionnalités et ses vulnérabilités potentielles.

- Version du firmware/logiciel : connaître la version du firmware ou du logiciel est essentiel pour identifier les vulnérabilités connues et mettre à jour les appareils avec les derniers correctifs de sécurité.

- Numéro de série : affecter des identifiants uniques aux appareils facilite leur suivi, l'identification de leur propriétaire et leur gestion.

Connectivité réseau

- Adresse IP : l'enregistrement des adresses IP permet d'établir la cartographie du réseau et facilite la surveillance et la gestion de la connectivité des appareils.

- Adresse MAC : les adresses MAC permettent d'identifier les appareils sur le réseau, de contrôler les accès et d'assurer la sécurité.

- Configuration des ports : savoir quels ports vos appareils utilisent permet d'évaluer les vecteurs d'attaque potentiels et de sécuriser les points d'accès du réseau.

- Segmentation du réseau : identifier les segments du réseau auxquels vos appareils appartiennent permet d'appliquer les contrôles de sécurité et les mesures d'isolement appropriés.

Configuration et paramètres

- Informations d'authentification par défaut : identifier les appareils avec des informations d'identification par défaut ou « faibles » permet de réduire le risque d'accès non autorisé et d'attaque.

- Paramètres de configuration : documenter les configurations des appareils, tels que les protocoles de communication, les paramètres de chiffrement et les contrôles d'accès, garantit la cohérence et facilite les audits de sécurité.

- Contrôles d'accès : savoir qui est autorisé à configurer ou interagir avec les appareils avec quel niveau d'autorisation est crucial pour appliquer les politiques de sécurité et empêcher les changements non autorisés.

Données opérationnelles

- Statut opérationnel : surveiller le statut opérationnel des appareils donne des informations sur leur intégrité, leurs performances et leur disponibilité.

- Données de capteur : pour les appareils IoT, recueillir les données de capteur comme la température, l'humidité ou les relevés de pression peut s'avérer essentiel pour la surveillance opérationnelle et la prise de décision.

- Flux de données : savoir comment les données sont recueillies, traitées et transmises par appareil permet d'évaluer les risques de sécurité des données et les exigences de conformité.

Emplacement physique

- Emplacement géographique : connaître l'emplacement physique des appareils permet de procéder à leur suivi, de planifier leur maintenance et de répondre aux incidents de sécurité physique.

- Conditions environnementales : documenter les facteurs environnementaux tels que la température, l'humidité et l'exposition aux intempéries permet d'évaluer la fiabilité des appareils et leur durée de vie.

Informations sur le cycle de vie

- Date d'installation : savoir quand les appareils ont été installés donne des informations sur leur cycle de vie et permet de planifier leur maintenance et leur remplacement.

- Date de fin de vie/prise en charge : identifier les appareils approchant leur fin de vie ou la fin de leur prise en charge permet de prendre des mesures proactives pour réduire les risques associés à une technologie obsolète.

Surveillance de l'activité et des risques :

- Vulnérabilités : identifier les vulnérabilités dans les assets est utile pour déterminer le classement VPR (Vulnerability Priority Rating).

- Activité du réseau : identifier la source, le type, la destination et le volume du trafic source est utile pour identifier les communications anormales, comme celles avec des destinations externes.

- Conversations : identifier les conversations détectées dans le réseau, avec des détails sur l'heure à laquelle elles ont eu lieu et sur quels assets elles portaient est utile pour établir la cartographie des assets.

3. Visualiser les chemins d'attaque pour prioriser les risques

Les détails des assets, les informations sur les risques et les communications sont également vitaux pour la cartographie du réseau et la priorisation des risques. Bien trop souvent, les failles dans les environnements OT et IoT sont dues à des assets IT vulnérables, qui lorsqu'ils sont compromis peuvent conférer aux pirates informatiques des privilèges élevés afin de mener des attaques, par exemple, sous la forme de ransomwares. Une bonne compréhension des relations entre les assets est cruciale pour cartographier et visualiser les vecteurs ou les chemins d'attaque qui vont probablement être exploités. Pour identifier le vecteur d'attaque le plus critique, il est nécessaire de tenir compte de plusieurs paramètres et de recourir à une approche basée sur le risque. Une fois déterminés, les facteurs tels que le niveau de risque des assets, la longueur du chemin d'attaque, les méthodes de communication et la connectivité externe/interne améliorent la priorisation et la remédiation. Vous pouvez ainsi, par exemple, limiter ou réduire l'accès aux réseaux externes, ou fermer les ports et supprimer les services qui ne sont pas vitaux et qui contribuent à un risque d'exposition plus élevé.

Alors que techniquement toutes les identités sont des assets à gérer, il faut souligner que la plupart des outils de sécurité spécifiques à des domaines manquent de visibilité sur les identités et les risques associés et surtout qu'ils ne parviennent pas à les détecter. Par exemple, ces outils en général ne sont pas capables d'identifier les mauvaises configurations qui peuvent donner lieu à l'accord d'autorisations excessives ou qui favorisent l'exploitation d'identités vulnérables par le biais de mots de passe faibles.

Dans les environnements OT en particulier, le manque de visibilité sur les identités et les risques peut s'avérer désastreux, car les pannes d'asset peuvent entraîner des coûts élevés et même détériorer les conditions de travail du personnel avec des risques d'accidents mortels. Les outils de sécurité OT/IoT et les outils de sécurité des identités pouvant être intégrés à une plateforme globale de gestion de l'exposition peuvent s'avérer utiles, car ils fournissent des informations pertinentes sur les assets pour analyser les chemins d'attaque inter-domaines. Pour en savoir plus, lisez le deuxième article de cette série de blogs « Comment sécuriser tous vos assets, IT, OT et IoT, avec une plateforme de gestion de l'exposition : l'importance de la priorisation contextuelle. »

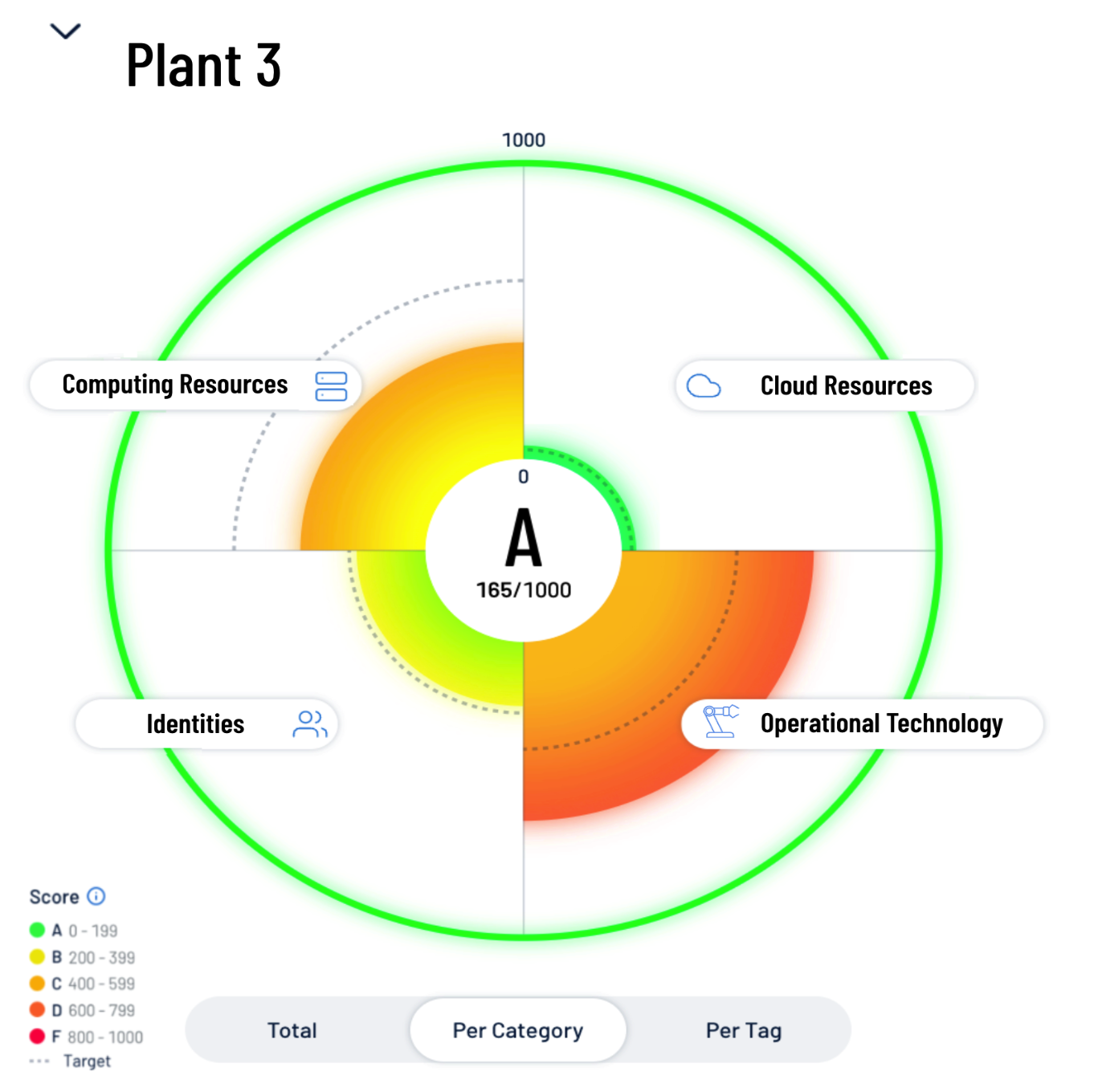

4. Quantifier l'exposition de l'entreprise avec des tags d'assets

Comme nous l'expliquons dans ce deuxième article, la possibilité de regrouper logiquement et de marquer les assets dans Tenable One pour OT/IoT est essentielle pour définir un classement ACR (Asset Criticality Rating). Le type d'appareil, la marque et le modèle, l'emplacement physique et le segment réseau permettent de regrouper et de marquer les assets qui sont associés à des environnements OT et IoT cruciaux. Par exemple, la segmentation réseau qui indique qu'un système de refroidissement fait partie d'une chaîne de production et non d'une cafétéria, peut intervenir dans la définition de l'ACR pour l'augmenter. De même, une station de travail sur la chaîne de production peut faire plus de dégâts d'un ordinateur portable personnel dans un réseau invité.

Les tags d'asset dans Tenable One pour OT/IoT permettent également d'agréger plusieurs groupes d'assets pour créer des cartes d'exposition correspondant aux activités critiques de l'entreprise et pour déterminer le score CES (Cyber Exposure Score) global d'une activité. De même, les identités humaines et machines avec un accès aux mêmes segments réseau que les assets OT et IoT peuvent correspondre à la même carte d'exposition. De cette manière, le risque total peut être pris en compte et utilisé pour prioriser les ressources et les investissements.

Obtenir une visibilité complète sur la surface d'attaque entière

Tenable One pour OT/IoT permet aux entreprises d'obtenir de la visibilité sur la surface d'attaque moderne (les assets IT, OT et IoT), de concentrer leurs efforts sur le blocage des attaques probables et de transmettre des informations précises sur le cyber-risque pour assurer un fonctionnement optimal de l'entreprise. La plateforme offre la protection la plus large du marché contre les vulnérabilités puisqu'elle couvre les assets IT, OT et IoT, les ressources cloud, les conteneurs, les applications web et les systèmes d'identité. En outre, elle s'appuie sur la rapidité et l'étendue de la couverture des vulnérabilités de Tenable Research et ajoute des analyses complètes pour prioriser les actions et communiquer sur le cyber-risque.

Avec Tenable One pour OT/IoT les entreprises peuvent :

- Obtenir une visibilité complète de tous les assets et de leurs vulnérabilités, sur site et dans le cloud et savoir où les assets sont exposés aux risques.

- Anticiper les menaces et prioriser les efforts pour empêcher les attaques en utilisant l'IA générative et le plus grand ensemble de données contextuelles sur l'exposition et les vulnérabilités du secteur.

- Signaler le risque d'exposition aux dirigeants et aux personnes concernées en s'appuyant sur des indicateurs de performance clés, des analyses comparatives et des informations exploitables.

- Exploiter la protection la plus large contre les vulnérabilités couvrant les assets IT, les ressources cloud, les conteneurs, les applications web et les systèmes d'identité.

- Intégrer des sources de données et des outils tiers pour améliorer l'analyse des expositions et y remédier.

Tenable One pour OT/IoT permet aux entreprises d'abandonner les solutions ponctuelles et les cloisonnements organisationnels pour bénéficier d'une visibilité complète et d'un inventaire précis de leurs assets IT, y compris OT et IoT pour toute la surface d'attaque moderne.

Planifier une consultation et une démonstration gratuites

Vous voulez voir ce que Tenable One pour l'OT/IoT peut faire pour votre entreprise ? Programmez une consultation gratuite pour recevoir une démo technique rapide et discuter de la marche à suivre pour améliorer votre programme et vos résultats en matière de sécurité.

Pour plus d'informations sur Tenable One pour OT/IoT, visitez tenable.com/products/tenable-one et inscrivez-vous à notre webinaire « The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments » pour en savoir plus sur les sujets abordés dans ce blog.

En savoir plus

- Comment sécuriser tous vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition (blog)

- Comment sécuriser tous vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition : l'importance de la priorisation contextuelle (blog)

- Tenable présente une visibilité innovante sur les domaines IT, OT et IoT qui détecte les vecteurs d'attaque et les risques dans leur globalité (communiqué de presse)

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (webinaire)

- Exposure Management

- OT Security

- SCADA