Gestion de l'exposition : réduire le risque sur la surface d'attaque moderne

Les entreprises de cyber-sécurité sont aux prises avec des programmes de sécurité réactifs et cloisonnés, ainsi qu'une multitude d'outils ponctuels qui génèrent des lots de données fragmentées, mais au final, peu d'informations. Dans cet article de blog, nous expliquons pourquoi elles ont besoin d'une plateforme de gestion de l'exposition qui offre une visibilité complète et qui leur permet d'anticiper les menaces, de prioriser la remédiation et de réduire les risques.

Les environnements IT aux limites sur site bien définies sont devenus aussi obsolètes que les téléphones à cadran. Pourquoi ? À qui la faute ? Au cloud, à la mobilité, à la livraison de logiciels en continu, à l'IoT et aux autres processus et technologies modernes qui ont vu le jour ces dernières années.

Les environnements IT sont donc devenus complexes, distribués, hybrides et couplés de façon informelle, ce qui les rend incroyablement difficiles à sécuriser. Cette surface d'attaque alambiquée et en constante expansion offre aux cybercriminels de nombreux angles morts et failles à exploiter.

Dans ce nouveau monde, les entreprises de cyber-sécurité sont encore aux prises avec des programmes de sécurité réactifs et cloisonnés, ainsi qu'avec une multitude d'outils ponctuels générant des lots de données fragmentées qu'il est souvent impossible de corréler facilement et dont il est difficile de tirer des informations utiles.

Quoi faire ? Adopter la gestion de l'exposition

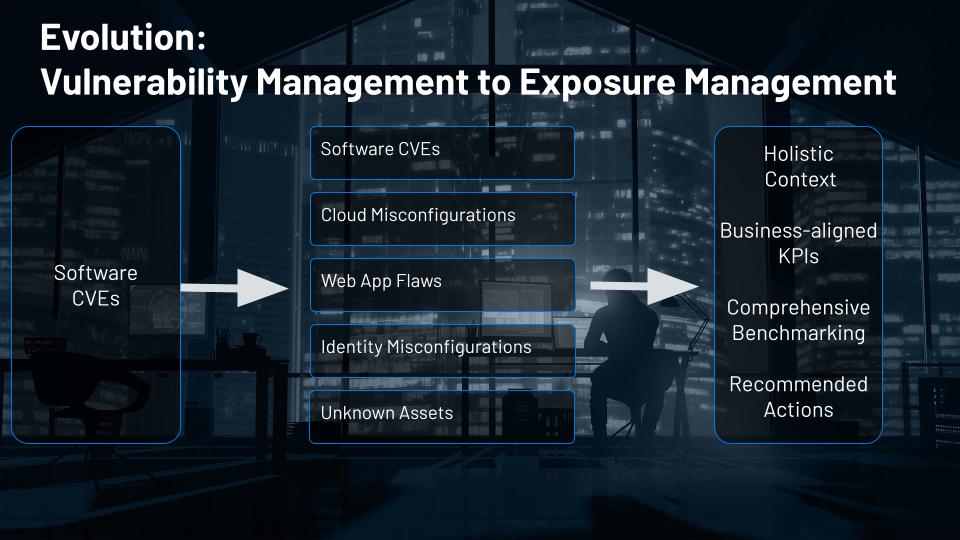

Si les environnements IT évoluent et gagnent en complexité, il en va de même pour les outils et les techniques nécessaires pour sécuriser et protéger tous nos assets. La gestion des vulnérabilités nous a bien sûr permis de mieux comprendre la posture de sécurité des assets IT traditionnels, comme les serveurs, les postes de travail et les périphériques réseau. Mais la transition vers les plateformes cloud, les microservices, les applications web, les appareils de technologies opérationnelles connectés et les services de gestion des identités requiert désormais des outils de plus en plus spécialisés, capables d'évaluer correctement et en toute sécurité ces technologies, afin de déterminer où elles pourraient représenter un risque pour l'entreprise.

La gestion de l'exposition est la version moderne de cette méthodologie d'évaluation en silo. Les données de chaque outil et technique d'évaluation peuvent être regroupées et analysées pour identifier les relations entre les résultats, ce qui permet aux entreprises de comprendre la véritable nature de leur exposition à une attaque. Puisque les attaquants passent généralement d'un type de vulnérabilité à un autre, les défenseurs doivent comprendre comment toutes les données relatives aux vulnérabilités et aux mauvaises configurations interagissent. Par le passé, ce genre d'analyse agrégée et axée sur les relations était effectué manuellement et dans un magasin de données externe où les équipes de sécurité devaient créer leurs propres relations de risque et s'appuyer sur leur compréhension personnelle de l'infrastructure. Elles n'obtenaient alors que des vues incomplètes et avaient toutes les difficultés du monde à cerner le problème.

Il existe une solution à ce scénario épineux : un programme de gestion de l'exposition qui transcende la gestion classique des vulnérabilités et inclut des données sur les problèmes de configuration, les vulnérabilités et les chemins d'attaque d'un ensemble d'assets et de technologies. Et notamment les solutions d'identité, les configurations et déploiements dans le cloud, et les applications web.

Un programme de gestion de l'exposition, soutenu par une plateforme technologique et les processus requis pour comprendre les expositions, y réagir et y remédier, présente plusieurs avantages pour les entreprises :

- d'acquérir une visibilité complète de la surface d'attaque moderne

- anticiper les menaces et prioriser les efforts pour empêcher les attaques

- de communiquer le cyber‑risque pour prendre de meilleures décisions

Avez-vous besoin d'un programme de gestion de l'exposition ?

Ce questionnaire vous aidera à déterminer si vous avez besoin d'adopter un programme de gestion de l'exposition :

- Les outils de votre pile de sécurité fonctionnent-ils conjointement, et vous renvoient-ils des informations complètes sur votre exposition ?

- Disposez-vous d'une visibilité complète sur votre surface d'attaque, des terminaux au cloud, en passant par les environnements sur site et autres éléments intermédiaires ?

- Pouvez-vous, à n'importe quel moment, prioriser votre travail de remédiation de façon prédictive afin de toujours savoir quelle mesure adopter en premier ?

- Exploitez-vous la threat intelligence pour comprendre le paysage des menaces ?

- Pouvez-vous analyser tous les chemins d'attaque qui pourraient guider un cybercriminel vers vos assets les plus critiques ?

- Corrigez-vous les problèmes en temps voulu, de manière précise et continue, et d'une façon qui respecte ou dépasse les normes de référence de l'industrie ?

- Pouvez-vous répondre à la question suivante avec confiance et autorité : « Notre entreprise est-elle vraiment sécurisée ? »

- Pouvez-vous communiquer clairement votre statut de sécurité aux cadres de l'entreprise et à votre équipe de sécurité ?

- Vos décisions relatives à l'attribution des ressources au sein de l'organisation de sécurité reposent-elles sur des données ?

Si vous avez répondu « non » à l'ensemble ou à la majorité les questions, la gestion de l'exposition vous serait très certainement bénéfique.

Principaux avantages

Un programme complet de gestion de l'exposition répond aux besoins d'une pluralité de parties prenantes. Voici ses avantages pour trois catégories clés.

-

Praticiens de la sécurité

- Visibilité et compréhension totales de toute la surface d'attaque

- Vue unifiée de tous les assets, sans angles morts

- Priorisation précise des remédiations pour tous les types de vulnérabilités et d'expositions

- Meilleure transparence pour la construction d'une base de référence en vue d'une gestion efficace des risques

- Amélioration de la prise de décision en matière de risque

-

Responsables sécurité

- Informations complètes et contexte pour les menaces, assets et privilèges

- Réduction des risques, ainsi que des ressources nécessaires à la remédiation et à la réponse

- Possibilité d'anticiper les conséquences des attaques grâce à une vue contextuelle des assets et des utilisateurs sur la surface d'attaque

- KPI clairs et faciles à communiquer pour suivre les progrès au fil du temps et comparer les performances

-

RSSI, BISO (Business Information Security Officer) et autres responsables de la sécurité

- Des évaluations des risques précises pour améliorer les décisions d'investissement et d'assurabilité, répondre aux obligations en matière de conformité et appuyer la croissance de l'entreprise

- Métriques exploitables pour aider à mesurer, comparer et communiquer le cyber-risque aux équipes IT et de sécurité, ainsi qu'aux responsables non techniques et aux équipes opérationnelles.

- Une vue unifiée du cyber-risque accompagnée de KPI clairs pour mesurer les progrès au fil du temps et effectuer des comparaisons de référence avec d'autres entreprises équivalentes et au sein même de l'entreprise

- La possibilité de répondre à la question : « Notre entreprise est-elle vraiment sécurisée ? »

Les 3 éléments indispensables dans une plateforme de gestion de l'exposition

Une plateforme efficace de gestion de l'exposition doit fournir trois fonctionnalités essentielles :

d'une visibilité complète

Pour comprendre et gérer rapidement et facilement le cyber-risque d'une entreprise et sa surface d'attaque entière, mais aussi pour éliminer les angles morts, la plateforme doit fournir ce qui suit :

- Une vue unifiée de toutes les vulnérabilités : vulnérabilités logicielles, vulnérabilités des assets, vulnérabilités liées à la configuration et aux droits, que ce soit sur site ou dans le cloud

- Surveillance continue d'Internet pour découvrir et identifier rapidement tous les assets tournés vers l'extérieur afin d'éliminer les zones de risques de sécurité connus et inconnus

Prédiction et priorisation

Pour aider l'équipe de sécurité à anticiper les conséquences d'une cyber-attaque, à prioriser ses actions et à réduire le risque avec un minimum d'efforts, la plateforme doit :

- Fournir du contexte sur les assets, expositions, privilèges et menaces connexes sur la surface d'attaque à partir des vastes ensembles de données disponibles via divers outils ponctuels

- Identifier en continu les chemins d'attaque qui présentent le plus de risque d'être exploités par les attaquants et se concentrer sur eux

- Fournir des informations et des conseils pour cibler et anticiper la remédiation

Métriques efficaces pour communiquer le cyber-risque

Pour fournir aux responsables sécurité et aux chefs d'entreprise une vue du cyber-risque à la fois centralisée et alignée sur leur activité, avec des KPI clairs, et leur permettre d'évaluer leur capacité, la plateforme doit :

- Fournir des informations exploitables sur le cyber-risque global de l'entreprise, y compris la valeur des efforts proactifs déployés quotidiennement

- permet aux utilisateurs de recueillir des détails sur chaque service, unité métier, région, type de technologie ou toute autre forme d'opération commerciale ;

- Contribuer à l'amélioration globale de la communication et de la collaboration entre les différents groupes d'utilisateurs au sein de l'entreprise

- Fournir des métriques exploitables qui font gagner du temps, améliorent les décisions d'investissement, soutiennent les initiatives de cyber-assurance et favorisent les progrès, tout en réduisant significativement le risque

Comment Tenable peut vous aider

Aujourd'hui, Tenable lance sa plateforme de gestion de l'exposition, Tenable One, qui réunit une pluralité de sources de données pour offrir une vue unique des expositions. Grâce à elle, les entreprises bénéficient de plus de visibilité pour prioriser leurs efforts et communiquer les cyber-risques.

Conçue à partir de produits Tenable qui ont fait leurs preuves, Tenable One regroupe les divers problèmes liés aux vulnérabilités, aux mauvaises configurations et autres enjeux de sécurité en un seul et même endroit. Cette solution unifie ainsi le contexte de risque pour tout problème détecté et permet de situer les principales vulnérabilités de l'entreprise dans un contexte plus vaste. Cela permet de comparer le risque d'un correctif manquant à celui d'une vulnérabilité d'injection SQL ou à celui d'un conteneur mal configuré, pour comprendre quelle situation aurait le plus fort impact sur votre activité. Avec Tenable One, les entreprises peuvent tirer parti des intégrations qui existent déjà entre Tenable et ses partenaires, tels que ServiceNow. Ce produit est également conçu comme la base d'un programme de gestion de l'exposition, parallèlement aux autres outils, processus et services de sécurité déjà implémentés dans la plupart des entreprises.

En savoir plus

- Téléchargez le livre blanc, 3 défis réels auxquels sont confrontées les entreprises de cyber-sécurité : comment une plateforme de gestion de l'exposition peut vous aider

- Consultez l'infographie, De la gestion des vulnérabilités basée sur le risque à la gestion de l'exposition : pour une évolution de la définition d'une bonne cyber-hygiène

- Lire le blog, Présentation de Tenable One, la plateforme de gestion de l'exposition

- Exposure Management