Gestion de la posture de sécurité du cloud (CSPM)

Priorisez les mauvaises configurations dans le cloud grâce à des informations axées sur l'identité

Une seule mauvaise configuration ou mauvaise gestion de vos services cloud pourrait donner lieu à des amendes et des poursuites susceptibles de coûter à votre entreprise des centaines de millions de dollars. Bénéficiez d'une sécurité de l'identité cloud à toute épreuve pour détecter, prioriser et remédier avec précision à vos plus grands risques au niveau des configurations et des autorisations.

Demander une démo

What is Cloud Security Posture Management (CSPM)?

La CSPM, ou gestion de la posture de sécurité dans le cloud est un segment de marché des outils de sécurité IT visant à détecter les problèmes de mauvaise configuration et les risques de conformité dans le cloud. Un outil CSPM valide les politiques de sécurité qui définissent un état de cloud souhaité et s'assure qu'elles sont exécutées pendant la production. Il vérifie les politiques dans les environnements multicloud afin que vous puissiez visualiser et prioriser les mauvaises configurations découvertes, indiquer le niveau de conformité et remédier aux risques déterminés.

Bénéficiez des fonctionnalités CSPM dans une solution de sécurité du cloud unique et complète

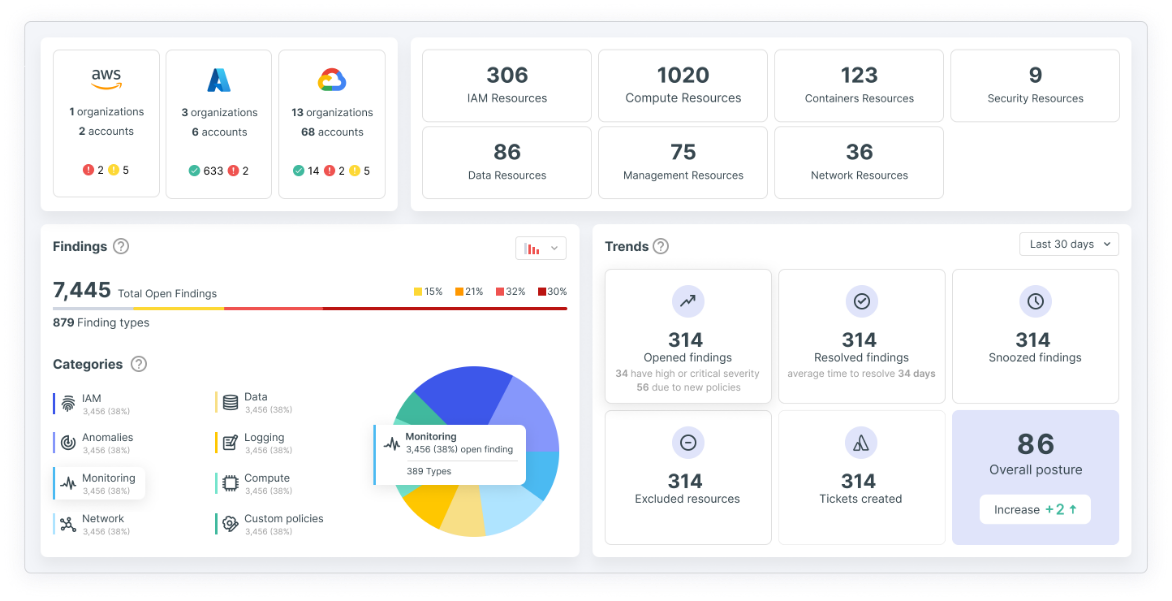

Grâce à Tenable Cloud Security, vous recevez plus que des alertes se contentant de recenser les risques. Vous obtenez des détections exploitables et faciles à comprendre qui vous aident à prendre rapidement des décisions. Vous pouvez même automatiser votre réponse ou choisir une remédiation guidée. Le temps des analyses manuelles ou du tri des alertes cloisonnées issues de différents outils est définitivement révolu. Tenable vous propose de définir des politiques précises qui traitent le risque et la conformité, et permettent de créer des stratégies de moindre privilège au niveau de l'entreprise afin de réduire l'exposition.

Réduisez les mauvaises configurations et les risques liés à l'infrastructure cloud

Vous pouvez être en conformité sans pour autant être sécurisé. Même un tout petit paramètre mal configuré peut avoir pour effet d'exposer des assets sensibles à des acteurs malveillants. Pour éviter les attaques, vous devez éliminer le risque et appliquer les meilleures pratiques de sécurité, y compris le principe du moindre privilège, mais pour y parvenir à grande échelle, il est quasiment impossible de le faire manuellement.

Tenable vous vient en aide en vérifiant de manière automatique vos configurations, vos paramètres de sécurité et votre conformité dans le cloud en vis-à-vis des cadres courants, des exigences réglementaires et des politiques d'entreprise afin de détecter les risques excessifs. Cela permet de réduire le bruit d'alerte et vous aide à prioriser avec précision le risque, à gérer de manière proactive les défauts de conformité et à remédier automatiquement aux configurations défaillantes, aux violations et aux risques, y compris ceux basés sur l'identité.

« Les audits de sécurité dans le cloud sont loin d'être anodins. En nous permettant de passer avec succès tous les obstacles liés aux audits, Ermetic (maintenant Tenable Cloud Security) s'est distinguée comme une technologie particulièrement compétente et capable de nous faire gagner du temps. »

Etienne SmithCTO, Kikapay

Assurez la conformité du cloud grâce aux scans en continu et aux rapports en un clic

Tenable Cloud Security simplifie la conformité du cloud. Vous bénéficiez d'une solution unique pour scanner en continu vos configurations et vos ressources dans plusieurs environnements cloud, afin d'éviter les violations et de garantir la conformité aux politiques de sécurité.

Avec Tenable, auditez la conformité des environnements multicloud aux normes de l'industrie telles que les benchmarks CIS, AWS Well Architected, le RGPD, les normes HIPAA, ISO, NIST, PCI-DSS, SOC2 et CIS for Kubernetes, et créez des vérifications personnalisées. Tenable génère également rapidement des rapports approfondis pour assurer la conformité interne, réaliser des audits externes et effectuer les opérations de sécurité quotidiennes (inventaire des assets, mauvaises configurations, configurations réseau, etc.), vous permettant de réduire les tâches manuelles et de gagner du temps.

Automatisez la sécurité et la conformité des environnements K8S

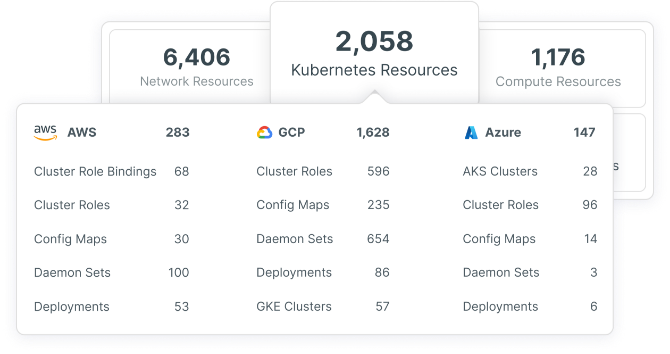

Avec Tenable Cloud Security, vous bénéficiez également d'une puissante solution de gestion de la posture de sécurité de Kubernetes (KSPM) qui scanne Kubernetes, que ce soit sur site ou dans le cloud public. Bénéficiez d'une visibilité contextuelle complète sur les ressources Kubernetes, telles que les nœuds, les espaces de noms, les déploiements, les serveurs et les comptes de service. Vous pouvez également contrôler et sécuriser les nouvelles ressources créées dans un cluster Kubernetes avec un contrôleur d'admission Kubernetes intégré et personnalisable.

Bénéficiez d'une sécurité du cloud complète grâce à la CNAPP unifiée de Tenable

Tenable offre une plateforme de protection des applications web natives pour AWS, Azure et GCP sous le nom de Tenable Cloud Security. Reposant sur une technologie de gestion des droits d'accès à l'infrastructure cloud leader du marché, elle permet de réduire de manière significative votre surface d'attaque cloud et d'appliquer le moindre privilège à grande échelle.

« L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité. »

Larry VivianoDirector of Information Security, IntelyCare

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security