Apprendre à aimer les audits et la conformité… C'est possible

Pour la plupart des entreprises, la sécurisation des charges de travail en cours d'exécution dans le cloud public et le respect des normes de conformité sont deux exigences non négociables. Cependant, réunir les capacités nécessaires en termes de visibilité, de correspondance et de surveillance passe souvent par un processus manuel et chronophage. Par conséquent, les audits et les exercices de conformité peuvent entraîner des retards et générer du stress pour les équipes chargées de la sécurité et de la conformité.

Compte tenu du dilemme connu que représentent les exigences d'audit et de conformité dans l'infrastructure cloud, « apprendre à les aimer » peut sembler plus fantaisiste que réaliste. Dans cet article, nous abordons les difficultés en matière de conformité et de sécurité des accès dans le cloud ainsi que les outils et stratégies adéquats sur lesquels les professionnels de la sécurité peuvent s'appuyer pour transformer les audits en une partie de plaisir.

Si être en conformité dans le cloud semble relativement simple, il ne suffit pas de remplir quelques formulaires pour y parvenir. En effet, alors que certaines normes réglementaires et meilleures pratiques ont des instructions très spécifiques, de nombreuses autres sont bien plus abstraites. Une norme abstraite pourrait exiger que vous atteigniez un objectif particulier sans vous expliquer comment procéder. Dans ce cas, comment deviner quels outils et méthodes utiliser pour répondre à cette norme, et comment garantir votre conformité en continu ?

Certaines normes sont abstraites pour la simple raison que la sécurité n'est pas une pratique universelle. Les environnements cloud, en particulier, sont multidimensionnels et dynamiques, et de nouvelles vulnérabilités émergent en permanence. Par ailleurs, les entreprises doivent respecter différentes exigences de conformité selon leur secteur, leur taille et le pays où elles se trouvent. Même la plus longue liste d'instructions de conformité spécifiques ne pourrait pas couvrir tous les scénarios de sécurité possible.

Le mélange complexe de règles et de cadres n'est qu'un aspect de ce qui rend la conformité en matière de sécurité si difficile dans les environnements cloud. Dans la plupart des entreprises, plusieurs équipes et outils travaillent au sein de l'écosystème cloud, notamment :

- Les équipes chargées de l'infrastructure qui développent et entretiennent les environnements cloud

- Les développeurs qui envoient le code en production

- Les professionnels de la gestion des identités et des accès (IAM) provisionnant de nouvelles identités humaines et de services

Compte tenu du nombre de personnes concernées, il est extrêmement chronophage pour les équipes de sécurité d'aligner les détails de base de la conformité, comme savoir quelles ressources sont en cours d'exécution et avec quelles autorisations, sur les normes du secteur. Pour couronner le tout, de nombreuses entreprises font appel à plusieurs fournisseurs de services cloud (CSP) en combinaison avec une infrastructure sur site. Les équipes de conformité se retrouvent donc engluées dans des chaînes d'e-mails et des réunions interminables et doivent travailler à partir d'un inventaire des assets probablement obsolète presque aussitôt après sa création.

Si les équipes de conformité sont celles qui supportent le poids de ce fardeau, les équipes DevOps et infrastructure ne sont pas non plus en reste. On les laisse souvent se démener seules pour produire des informations granulaires sur leurs ressources cloud.

Sans une vue centralisée de l'architecture cloud, les équipes de conformité n'ont aucune visibilité multicloud ni aucun monitoring sur les changements fréquents apportés aux configurations des applications en cours d'exécution. Il est encore plus difficile d'isoler les problèmes de conformité comme un service Lambda publiquement exposé ou une mauvaise gestion des accès, sans parler de la priorisation des remédiations.

Apprenez à aimer les audits grâce aux solutions CNAPP

Une plateforme de protection des applications cloud natives (CNAPP) de bonne qualité qui permet de gérer la configuration de l'infrastructure, de bénéficier d'une visibilité multicloud centralisée et de générer des rapports personnalisables peut grandement alléger le travail de conformité des équipes. De plus, une bonne CNAPP va au-delà des normes de conformité établies et contribue à renforcer la posture de sécurité de l'entreprise conformément aux meilleures pratiques. En effet, comme beaucoup de professionnels chevronnés de la sécurité le savent, prouver sa conformité n'est qu'un élément de l'ensemble de la stratégie de sécurité. Vous aurez beau réussir les audits, si vous ne suivez pas les meilleures pratiques nouvelles et émergentes, votre posture de sécurité du cloud en pâtira. Une CNAPP idéale va venir équilibrer les meilleures pratiques de conformité et de sécurité tout en offrant les quatre capacités suivantes :

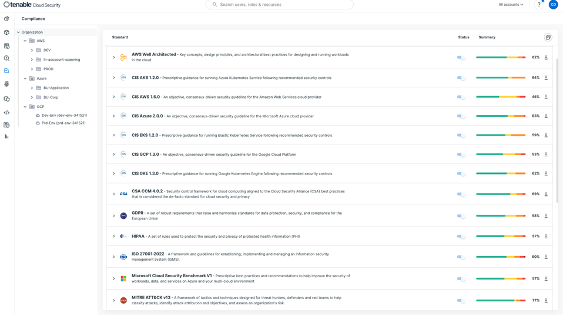

1. Étendue du champ d'application réglementaire

La solution doit couvrir un vaste ensemble de meilleures pratiques de sécurité ainsi que les principales normes du secteur et de conformité. En voici quelques-uns :

- Les benchmarks tels que le Center for Internet Security (CIS), l'Organisation internationale de normalisation (ISO) et le National Institute of Standards and Technology (NIST).

- Les directives du secteur telles que la norme Payment Card Industry sur la sécurité des données (PCI DSS) et la norme Service Organization Control (SOC) Type 2 de l'American Institute of Certified Public Accountant (AICPA)

- Des actes législatifs tels que le règlement général sur la protection des données (RGPD) et le Health Insurance Portability and Accountability Act (HIPAA).

Assurez-vous que les normes que vous devez suivre sont incluses dans les modèles fournis par la plateforme et que ces derniers sont fréquemment mis à jour. En plus d'offrir un grand nombre de normes et de politiques prêtes à l'emploi, la solution devrait permettre aux utilisateurs de personnaliser celles-ci en fonction de l'évolution de leurs besoins, qui ne correspondent peut-être pas aux catégories de conformité existantes.

Source de l'image : Tenable Cloud Security

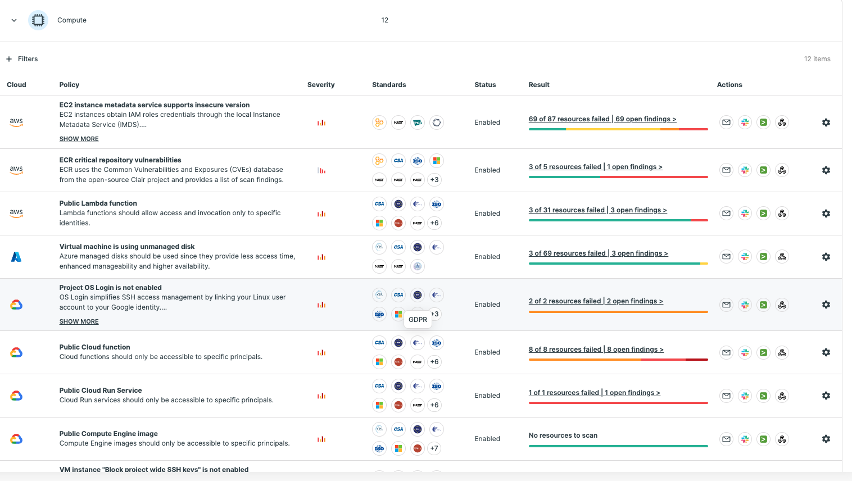

2. Corrélation entre conformité et cloud

Le contexte a son importance dans la sécurité et la conformité. Vous devez être en mesure d'associer facilement chaque norme à des politiques spécifiques en matière de configuration, de ressources et d'activité dans le cloud tout en bénéficiant d'un inventaire clair de l'état de conformité de chaque asset/compte. Par exemple, un service Amazon Web Services (AWS) Lambda exposé publiquement pourrait contourner les normes du programme Cloud Security Alliance (CSA) STAR, ISO et NIST Framework, ou enfreindre des règles de conformité. Avec l'aide d'une CNAPP offrant un tel niveau de précision, il vous sera plus facile d'explorer les domaines dans lesquels vous n'êtes pas en conformité et de remédier rapidement au problème grâce à une automatisation intégrée.

Source de l'image : Tenable Cloud Security

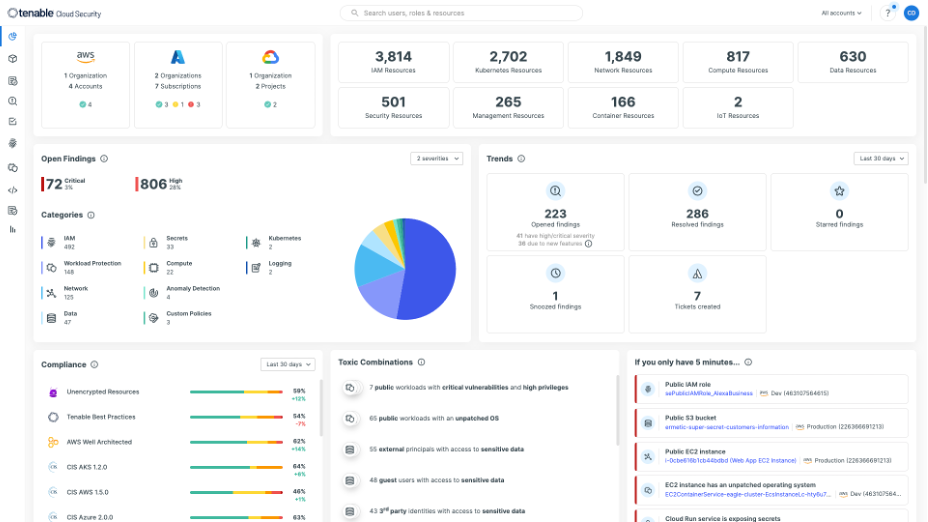

3. Surveillance continue

Comprendre où vous vous situez par rapport aux normes et meilleures pratiques du secteur ne devrait pas vous prendre toute une semaine. Des solutions telles que Tenable Cloud Security vérifient en permanence le respect des cadres et des benchmarks dans l'ensemble de votre environnement pour garantir votre conformité et identifier les écarts et anomalies. Vous, mais aussi les autres acteurs concernés de votre entreprise, devriez pouvoir consulter votre état de conformité à tout moment, sans attendre les audits tant redoutés. Le moindre retard en termes de monitoring vous expose aux attaquants.

Source de l'image : Tenable Cloud Security

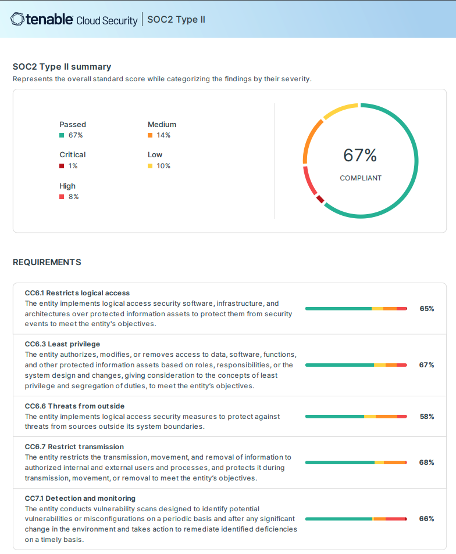

4. Rapports flexibles

Votre CNAPP doit vous aider à prouver votre conformité aux auditeurs en vous offrant de la visibilité et la possibilité de créer des rapports de manière flexible à tous les niveaux de votre entreprise. Un tel outil doit vous aider à consulter votre posture de sécurité et votre conformité à l'échelle de l'entreprise. Mais également à explorer en détail des comptes et des projets spécifiques pour générer facilement des rapports de conformité pour les auditeurs internes et externes.

Source de l'image : Tenable Cloud Security

Conclusion

Se mettre en conformité dans le cloud demande d'abord de transposer les directives de conformité à la réalité de l'architecture cloud. Il est essentiel de comprendre quels sont les assets cloud dont vous disposez, les types de vulnérabilités auxquels ils sont sujets et leurs relations par rapport aux directives en matière d'audit. Vous serez ainsi en mesure d'accomplir en continu des tâches de surveillance, de création de rapports et de correction pour garantir votre conformité. Une fois votre environnement cartographié, vous pouvez mettre en œuvre une surveillance automatisée en fonction des exigences de conformité ou de politiques personnalisées. Enfin, vous pouvez générer un rapport automatisé qui contribuera à démontrer votre conformité aux auditeurs. Tenable Cloud Security peut vous accompagner tout au long de ces étapes afin de réduire les obstacles à la conformité et vous apprendre à aimer les audits de sécurité.

Pour en savoir plus sur Tenable Cloud Security ou demander une démo, consultez la page produit de Tenable Cloud Security à l'adresse : https://fr.tenable.com/products/tenable-cloud-security

- Cloud

- Exposure Management