Qu'est-ce qu'une plateforme d'évaluation de l'exposition (EAP) ?

Dernière mise à jour | 27 janvier 2026 |

Pourquoi votre surface d'attaque moderne a-t-elle besoin d'une EAP ?

Vos outils de sécurité vous indiquent des milliers de problèmes. Une plateforme d'évaluation de l'exposition vous permet de comprendre la seule chose qui compte : comment un attaquant va s'introduire dans votre entreprise. Être en mesure de comprendre le processus dans son intégralité vous permet de le prévenir.

Sommaire

- Définition de l'EAP

- Quel est le rôle des EAP dans un programme CTEM ?

- Quels cas d'utilisation les EAP prennent-elles en charge ?

- Quels sont les principaux fournisseurs de gestion de l'exposition qui proposent des EAP ?

- Quels sont les défis de cybersécurité qui motivent l'adoption d'une EAP ?

- En quoi les EAP diffèrent-elles des outils de sécurité proactive traditionnels ?

- L'évolution de la gestion des vulnérabilités vers la gestion de l'exposition

- Quelles sont les principales différences entre évaluation de l'exposition et évaluation des vulnérabilités ?

- Quelles sont les principales différences entre gestion de l'exposition et gestion des vulnérabilités ?

- Fonctionnalités de l'EAP : comment fonctionne une plateforme d'évaluation de l'exposition ?

- Choisir la bonne EAP : les éléments clés d'une plateforme d'évaluation de l'exposition

- Comment l'EAP de Tenable permet-elle d'obtenir une vue unifiée de l'exposition ?

- Questions fréquentes sur les plateformes d'évaluation de l'exposition

- Avertissements

- Ressources EAP

- Plateformes d'évaluation de l'exposition

Définition de l'EAP

« Les plateformes d'évaluation de l'exposition (EAP) identifient et priorisent en continu les expositions aux risques cyber, telles que les vulnérabilités et les mauvaises configurations, dans un large éventail de classes d'assets. Elles offrent ou s'intègrent nativement à des fonctionnalités de découverte, telles que des outils d'évaluation, qui répertorient les expositions afin d'améliorer la visibilité. » (traduction libre) - Gartner Peer InsightsTM

Une plateforme d'évaluation de l'exposition (EAP, Exposure Assessment Platform) est aussi communément appelée plateforme de gestion de l'exposition ou plateforme de gestion continue de l'exposition aux cybermenaces (CTEM, Continuous Threat Exposure Management). Gartner® a créé le terme EAP pour faire référence à un ensemble spécifique d'outils qui soutiennent un programme CTEM.

« Les EAP utilisent des techniques telles que la threat intelligence (TI) pour analyser les surfaces d'attaque et les faiblesses d'une entreprise, et prioriser les efforts de traitement pour les expositions à haut risque en tenant compte du paysage des menaces, de l'entreprise et du contexte des contrôles de sécurité en place. Grâce à des visualisations priorisées et à des recommandations de traitement, les EAP aident à orienter la mobilisation, en identifiant les différentes équipes impliquées dans l'atténuation et la remédiation. Les EAP sont principalement fournies sous la forme d'un logiciel auto-hébergé ou d'un service cloud, et peuvent utiliser des agents pour collecter des informations sur l'exposition. » (traduction libre)

Quel est le rôle des EAP dans un programme CTEM ?

Une plateforme d'évaluation de l'exposition efficace permet à votre programme de sécurité de passer d'une position réactive à une approche proactive centrée sur l'exposition. Elle offre une visibilité unifiée et un contexte exploitable pour soutenir un processus et un programme CTEM.

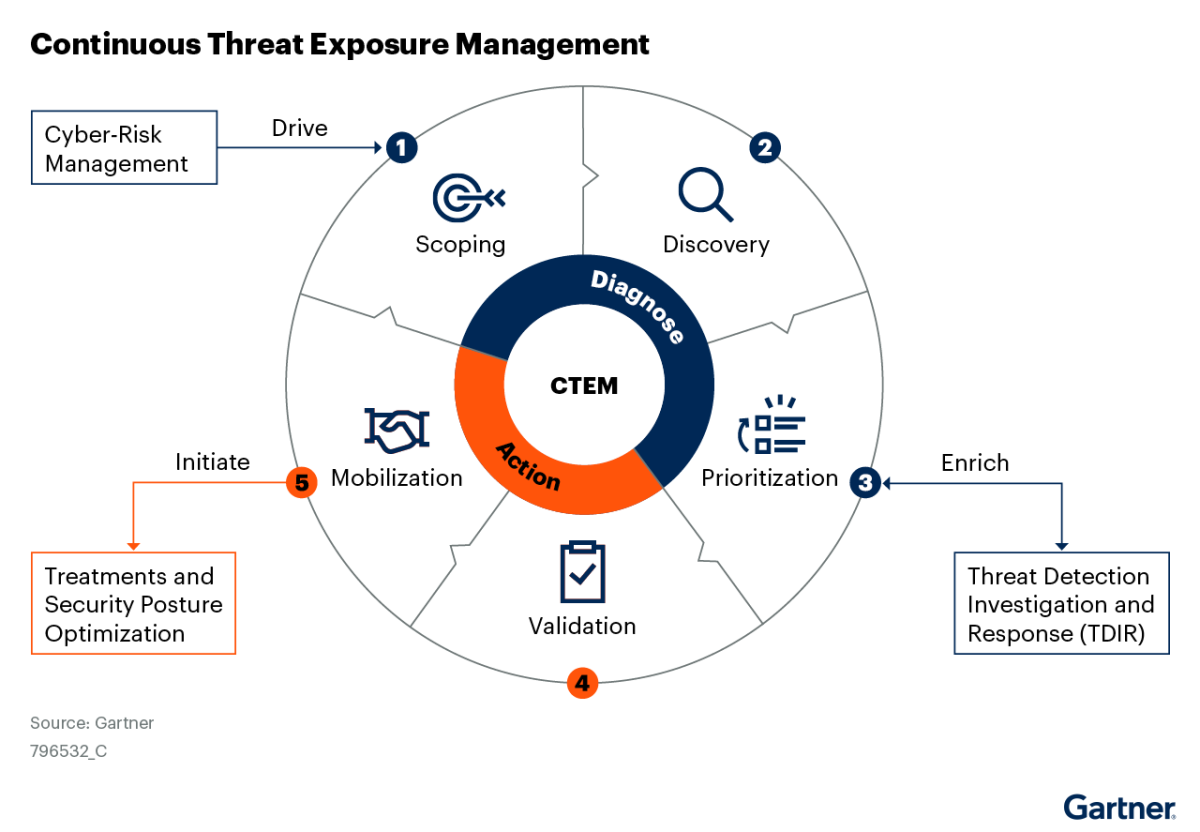

Les programmes CTEM se composent en cinq phases clés :

1. La définition du champ d'application, afin de cerner les systèmes, les assets et les processus opérationnels à évaluer, en commençant par les plus critiques.

2. La découverte, visant à identifier tous les assets et les risques, notamment les vulnérabilités, les mauvaises configurations et les systèmes indésirables, dans l'ensemble de votre environnement.

3. La priorisation, dont l'objectif est de classer les expositions en fonction de la probabilité d'exploitabilité et de l'impact potentiel sur l'entreprise, afin de concentrer les efforts sur les menaces les plus importantes.

4. La validation, destinée à tester et simuler des attaques afin de confirmer les expositions qui constituent des menaces réelles et d'affiner votre réponse.

5. La mobilisation, afin d'agir sur les risques validés en apportant une remédiation ou une atténuation ou en les isolant grâce à une réponse coordonnée entre les équipes.

Les EAP prennent généralement en charge trois de ces cinq phases, bien que cela puisse varier quelque peu en fonction de la plateforme spécifique du fournisseur de l'EAP.

Les EAP offrent :

- Une découverte de vos assets et de vos risques

- Une priorisation de l'exposition en contexte en fonction de l'impact potentiel

Une mobilisation des équipes avec des conseils de remédiation et des indicateurs pour suivre l'efficacité du programme et optimiser les investissements

Quels cas d'utilisation les EAP prennent-elles en charge ?

Voici les cas d'utilisation clés dans lesquels les EAP ont une contribution directe :

Découverte

- Créez un inventaire des assets unifié et fiable avec un contexte enrichi qui englobe le fournisseur, le type d'asset, le logiciel, la configuration, les risques associés, les utilisateurs, et plus encore, sur l'ensemble de votre surface d'attaque.

- Cette étape permet d'approfondir les connaissances grâce à une cartographie des relations (par exemple avec les chemins d'attaque et les connexions business) afin de prendre des décisions plus éclairées.

- Assurez la cyber-hygiène grâce à des politiques prédéfinies pour faire remonter les problèmes d'hygiène courants et à des options personnalisables pour découvrir des modèles de risque uniques.

- Cette étape permet aux équipes de suivre les tendances en matière d'hygiène, d'investiguer sur les assets impactés et de prioriser la remédiation.

Priorisation

- La priorisation de l'exposition applique une évaluation cohérente dans tous les domaines tout en corrélant les données relatives aux assets, aux identités et au risque afin de mettre en évidence les chemins d'attaque viables.

- Elle permet d'atténuer rapidement les menaces en identifiant les assets les plus importants avant l'apparition de brèches.

Mobilisation

- L'analyse de l'exposition permet de générer des dashboards et des rapports alignés sur l'entreprise qui quantifient la cyber-exposition et suivent les indicateurs de performance clés (KPI) afin d'améliorer la communication avec les parties prenantes et d'orienter les investissements stratégiques.

- La réponse d'urgence offre une visibilité en temps réel sur les événements Zero Day et les menaces critiques jusqu'au niveau des assets affectés et corrigés. Elle intègre une threat intelligence provenant de centaines de sources afin de permettre une réponse rapide.

- L'investigation sur les menaces vise à offrir aux détecteurs de menaces et aux équipes de réponse aux incidents des renseignements détaillés sur les assets et le risque, notamment des données sur le chemin d'attaque et l'impact business potentiel afin d'accélérer les investigations et la remédiation.

Quels sont les principaux fournisseurs de gestion de l'exposition qui proposent des EAP ?

Le 2025 Gartner Magic Quadrant (MQ) for Exposure Assessment Platforms (EAP) évalue 20 fournisseurs majeurs qui aident les entreprises à identifier, prioriser et réduire en continu les risques cyber sur l'ensemble de la surface d'attaque.

Gartner positionne chaque fournisseur dans le quadrant en fonction de ses performances sur deux axes clés :

Critères d'évaluation :

- Capacité d'exécution : Évalue la capacité d'un fournisseur à fournir des produits fiables, à satisfaire les besoins des clients et à performer sur le marché actuel.

- Exhaustivité de la vision : Reflète la compréhension du fournisseur des exigences futures du marché et la force de sa stratégie pour y répondre.

Ceux-ci sont basés sur des critères d'évaluation détaillés et déterminent lequel des quatre quadrants chaque fournisseur occupe.

Placement dans le Magic Quadrant

- Les leaders assurent une exécution rigoureuse et une vision d'avenir bien articulée.

- Les challengers excellent dans leurs compétences actuelles mais manquent d'une vision à long terme convaincante.

- Les visionnaires apportent des idées novatrices, mais n'ont pas encore pleinement démontré leur capacité d'exécution.

- Les acteurs de niche se concentrent sur des segments ou des régions spécifiques, mais leur échelle ou la maturité de leur feuille de route sont limitées.

Tenable parmi les leaders du Magic Quadrant 2025

Parmi les fournisseurs d'EAP reconnus comme leaders en 2025, se distinguent Tenable, Rapid7 et Qualys.

Tenable est à l'avant-garde, reconnu pour ses capacités de gestion des risques exhaustive incarnée par la plateforme de gestion de l'exposition Tenable One.

Tenable One permet à votre entreprise de visualiser votre surface d'attaque du point de vue d'un acteur malveillant en fournissant :

- Un inventaire complet et unifié de tous les assets et des points d'accès potentiels

- Une visibilité sur les chemins d'attaque et les combinaisons de risques toxiques que les adversaires pourraient exploiter

- Un contexte de risque orienté métier pour identifier les menaces les plus critiques

- La capacité à démanteler de manière proactive les chaînes d'attaque avant que les attaquants ne prennent pied

La portée de la visibilité inter-domaines et de la priorisation contextuelle basée sur le risque qu'offre Tenable sont des raisons clés qui lui ont valu une position de leader dans l'analyse de Gartner.

Quels sont les défis de cybersécurité qui motivent l'adoption d'une EAP ?

Pour sécuriser efficacement votre entreprise, vous devez regarder au-delà des simples assets IT. Votre véritable surface d'attaque est une carte complexe et imbriquée de l'IT, de l'infrastructure cloud, des technologies opérationnelles (OT) et des systèmes de gestion des identités.

Ces domaines ne sont pas isolés. Ils sont profondément connectés et créent des chemins d'attaque complexes que les adversaires peuvent exploiter.

Une identité compromise, par exemple, pourrait offrir à un attaquant l'accès à vos données cloud critiques ou la possibilité de perturber les processus OT physiques.

Pour gérer le risque, il faut d'abord disposer d'une vue d'ensemble de la convergence de ces environnements et des nouvelles expositions que cela crée.

En quoi les EAP diffèrent-elles des outils de sécurité proactive traditionnels ?

Votre pile de sécurité comprend probablement diverses solutions fiables et spécialisées : gestion des vulnérabilités, plateforme de protection des applications cloud native (CNAPP), scans des applications web, gestion des identités et des accès, etc.

Ces outils de sécurité proactive se concentrent sur des domaines technologiques spécifiques, l'IT, le cloud, les identités, l'OT, l'IoT, les applications, et sur des types de risques comme les vulnérabilités, les mauvaises configurations et les autorisations.

Selon une récente étude intitulée (ISC)² Cybersecurity Workforce Study, les équipes de sécurité sont souvent surchargées, et cette approche cloisonnée oblige vos analystes à faire manuellement le lien entre les différentes consoles. Ce processus est lent, inefficace et source d'erreurs.

Les attaquants, quant à eux, considèrent votre entreprise comme un système interconnecté et sont experts dans l'exploitation des failles de sécurité entre vos défenses cloisonnées. C'est précisément ce défi que relève une EAP.

Les données du rapport Verizon sur la violation des données (Verizon Data Breach Investigations Report) montrent régulièrement que les attaquants ne se contentent pas d'utiliser les vulnérabilités aux scores les plus élevés. Ils utilisent celles qui leur permettent d'atteindre leur objectif le plus facilement possible.

Sans le contexte de la criticité des assets et l'analyse du chemin d'attaque qu'offre une EAP, votre équipe risque de perdre un temps précieux à résoudre des problèmes qui ne réduisent pas de manière significative votre risque business.

Les EAP unifient les données de différents outils pour obtenir une vue unifiée de votre surface d'attaque. Elles cartographient les relations entre les assets, les identités et les risques pour vous offrir une visualisation étape par étape des chemins d'attaque et des techniques MITRE que les attaquants peuvent exploiter pour compromettre les assets les plus précieux.

En adoptant le point de vue de l'attaquant, vos analystes sécurité peuvent se concentrer sur l'élimination des chemins d'attaque susceptibles d'avoir un impact significatif sur votre entreprise.

L'évolution de la gestion des vulnérabilités vers la gestion de l'exposition

L'une des questions les plus fréquemment posées par les responsables sécurité qui souhaitent mettre en œuvre un programme CTEM est la suivante : par où commencer ?

Si les EAP fournissent les outils nécessaires à la prise en charge d'un programme de gestion de l'exposition, il faut également tenir compte des personnes et des processus.

La plupart des entreprises établies disposent déjà d'un programme de gestion des vulnérabilités, souvent en avance sur d'autres domaines de sécurité comme le cloud ou l'OT. Par conséquent, les programmes de gestion des vulnérabilités sont généralement plus matures que les autres. C'est pourquoi les analystes du secteur recommandent de faire évoluer votre programme de gestion des vulnérabilités vers un programme de gestion de l'exposition.

Pour y parvenir efficacement, vous devez étendre la mission de votre équipe à tous les types d'assets et de risques, aux politiques de sécurité et au workflow sur l'ensemble de votre surface d'attaque. Il s'agit de faire évoluer les pratiques de gestion des vulnérabilités cloisonnées vers une gestion de l'exposition transversale qui devient la responsabilité principale de votre équipe de gestion des vulnérabilités. L'objectif est de centraliser le traitement par votre entreprise des fonctions critiques afin de permettre aux équipes du domaine de se concentrer sur leurs compétences essentielles.

Vous voulez en savoir plus ? Lisez cet article de blog : « Who owns threat and exposure management in your organization? »

Les EAP jouent un rôle essentiel dans cette évolution en regroupant les données de tous vos outils en un seul endroit et en ajoutant le contexte technique et métier critique nécessaire à l'identification de l'exposition sur l'ensemble de la surface d'attaque. Les équipes de gestion de l'exposition peuvent alors fournir des vues ciblées de l'exposition, des actions recommandées, des rapports et des indicateurs alignés sur les propriétaires individuels et les unités métier.

La migration de la gestion traditionnelle des vulnérabilités vers un programme complet de gestion de l'exposition est l'un des changements stratégiques les plus importants que votre équipe de sécurité puisse effectuer.

Quelles sont les principales différences entre évaluation de l'exposition et évaluation des vulnérabilités ?

L'évaluation des vulnérabilités identifie et corrige les vulnérabilités connues telles que les failles logicielles(vulnérabilités et expositions communes [CVE]) sur les assets IT. Son objectif est de détecter et de corriger les faiblesses individuelles en fonction de leur sévérité technique.

L'évaluation de l'exposition a un champ d'application plus large. Elle va au-delà des CVE pour inclure les mauvaises configurations, les problèmes liés aux identités et les chemins d'attaque potentiels. L'évaluation de l'exposition englobe la contextualisation des combinaisons de ces expositions qu'un attaquant pourrait réaliser pour provoquer une brèche et vous aide à les prioriser en fonction du risque réel pour votre entreprise.

Quelles sont les principales différences entre gestion de l'exposition et gestion des vulnérabilités ?

| Catégorie | Gestion des vulnérabilités | Gestion de la cyber‑exposition |

| Objectif principal | Identification et correction des CVE connues | Gestion globale de toutes les expositions susceptibles de mener à une brèche |

| Score de couverture | Vulnérabilités logicielles (CVE) sur les assets IT | Inclut les CVE et plus encore |

| Types d'assets | Principalement IT (serveurs, endpoints) | IT, OT, cloud, IoT, identités, surface d'attaque externe |

| Contexte du risque | Se limite au score CVSS, parfois à la criticité des assets | Inclut l'impact business, l'exploitabilité, les lacunes en matière de contrôle, les relations |

| Priorisation | Sur la base de la sévérité + la valeur des assets | Priorisation en fonction des chemins d'attaque et du potentiel de compromission des assets les plus précieux |

| Validation | Rarement validée ; suppose que la vulnérabilité correspond à l'exploitabilité | Prend en charge la validation (par exemple l'analyse des points d'engorgement, la simulation d'attaques, la formation d'une Purple Team) |

| Prise en charge de la remédiation | Souvent manuelle ou basée sur des tickets | Workflows automatisés avec cartographie de la propriété, suivi des accords SLA et suggestions de remédiation par l'IA |

| Objectif du programme (principal) | Correction rapide pour réduire les vulnérabilités connues | Rupture des chaînes d'attaque et réduction de la probabilité de rupture pour tous les types d'expositions |

| Mesure de la réussite | Correction rapide pour réduire les vulnérabilités connues | KPI alignés sur l'entreprise et visibilité de la posture de risque au niveau du conseil d'administration |

Consultez le rapport d'IDC Worldwide Device Vulnerability and Exposure Management Market Shares (en anglais).

Fonctionnalités des EAP : comment fonctionne une plateforme d'évaluation de l'exposition ?

Une plateforme d'évaluation de l'exposition efficace fait passer votre programme de sécurité de la réactivité à la proactivité, en permettant une validation en continu de la posture de sécurité.

Voyons maintenant comment les fonctionnalités des EAP s'articulent entre elles pour soutenir un programme global :

Tout voir, partout

La fonctionnalité de base d'une plateforme d'évaluation de l'exposition permet à vos équipes de sécurité de disposer d'un inventaire des assets complet et mis à jour en continu. Il ne s'agit pas seulement de réaliser des scans de réseaux traditionnels, mais également de découvrir des assets IT, des services cloud, des applications web, des environnements conteneurisés et des systèmes de gestion des identités critiques.

Les EAP s'intègrent également directement aux outils de sécurité spécifiques à un domaine afin de collecter des informations pertinentes sur les assets et le risque. Elles agrègent et normalisent ces données pour créer une vue unique et unifiée de tous les assets de votre surface d'attaque afin de réduire les angles morts souvent exploités par les attaquants.

Les équipes de sécurité peuvent exécuter des requêtes d'IA spécifiques à l'aide de recherches en langage naturel pour identifier les problèmes d'hygiène de sécurité courants, tels que les agents manquants, les logiciels en fin de vie, l'authentification multifacteur (MFA) manquante, ou toute combinaison d'attributs uniques.

Distinguer les expositions réelles des faux positifs que créent les scores de vulnérabilité statiques

Lorsqu'une EAP découvre un asset, elle analyse les vulnérabilités, les mauvaises configurations et les autorisations excessives. Elle enrichit l'analyse par des couches de contextualisation critique.

Elle regroupe les données relatives au risque pour chaque asset et les normalise dans l'ensemble des domaines de sécurité afin d'obtenir un score AES (Asset Exposure Score) global.

Le score AES prend en compte des variables clés, notamment la criticité d'un asset, son accessibilité par les attaquants, l'exploitabilité d'une vulnérabilité spécifique, telle que le catalogue des vulnérabilités connues exploitées (KEV) de la CISA, ainsi qu'une threat intelligence actualisée. Il résume tout cela en un seul indicateur compréhensible qui communique le risque de l'asset en un coup d'œil. Il est ainsi possible de comprendre rapidement quels sont les assets qui présentent le plus grand risque global.

C'est là qu'une plateforme d'évaluation de l'exposition se distingue. Au lieu de se contenter d'identifier les assets et les faiblesses, elle cartographie également les relations.

Les équipes peuvent visualiser instantanément les relations entre les assets, les identités et les risques. Ces chemins d'attaque permettent à un attaquant de tirer parti d'une série d'expositions qui présentent apparemment un risque faible pour atteindre un asset précieux.

Elle aligne et priorise les chemins d'attaque afin que vos équipes puissent se concentrer sur la correction des expositions qui présentent le risque potentiel le plus élevé pour votre entreprise.

Les conseils de remédiation alimentés par l'IA permettent de détecter des points d'engorgement spécifiques dans les chemins d'attaque. En comprenant ces chaînes, qui imitent souvent les TTP couramment utilisées par vos adversaires, et les points d'engorgement, votre équipe peut perturber de manière proactive les scénarios d'intrusion les plus probables avant qu'ils ne se produisent.

Les EAP s'intègrent également à des technologies telles que la simulation de brèches et d'attaques et à des outils de test d'intrusion. Gartner désigne cette catégorie par le terme AEV, pour Adversarial Exposure Validation, que l'on peut traduire par validation de l'exposition adverse (Gartner, Market Guide for Adversarial Exposure Validation, par Eric Ahlm, Dhivya Poole et al., 11 mars 2025). Vous pouvez alors effectuer activement des tests et déterminer si les chemins d'attaque représentent un risque théorique ou une menace réelle et exploitable pour votre environnement.

Agir sur l'exposition, la quantifier et en communiquer l'impact aux parties prenantes

Une fois l'exposition validée, les EAP sont essentielles pour orchestrer le cycle de vie de la remédiation. La plateforme peut déterminer automatiquement le propriétaire de l'asset et déclencher des actions de workflow comme la création de tickets dans des outils tels que JIRA, ServiceNow ou Slack.

Les informations sur les points d'engorgement et les conseils de remédiation pilotés par l'IA permettent d'accélérer le temps de réponse en suggérant des correctifs appropriés, des changements de configuration ou des contrôles compensatoires.

Les EAP suivent en continu le statut de remédiation, surveillent le respect des accords SLA et garantissent les responsabilités de chaque équipe.

Enfin, une EAP peut aider votre entreprise à quantifier le risque cyber pour répondre à la question critique : « Notre entreprise est-elle vraiment sécurisée ? »

Au lieu de présenter aux dirigeants des KPI tactiques, tels que le nombre de vulnérabilités corrigées, les EAP fournissent un score CES (Cyber Exposure Score) aligné sur les objectifs de l'entreprise.

Vous pouvez ensuite suivre les tendances d'exposition au fil du temps, comparer les performances entre vos différentes unités métier ou par rapport à vos pairs du secteur. Vous pouvez également procéder à des analyses comparatives entre vos objectifs internes et les normes de l'industrie.

Des dashboards personnalisés vous permettent de communiquer plus facilement la posture de risque aux dirigeants et au conseil d'administration, ce qui vous aide à justifier les investissements nécessaires.

Pour en savoir plus, consultez notre article de blog « How Exposure Management Has Helped Tenable Reduce Risk and Align with the Business » (en anglais).

Choisir la bonne EAP : les éléments clés d'une plateforme d'évaluation de l'exposition

Une EAP doit répondre à de nombreux critères importants :

- Les guides d'achat, comme le Tenable Buyer Guide for Exposure Management Platforms, détaillent les marchés des composants et les fonctionnalités requises qui composent les plateformes d'évaluation de l'exposition, ainsi que d'autres considérations stratégiques pour sélectionner la bonne plateforme selon vos besoins.

- Les rapports d'analystes comme le 2025 Gartner Magic Quadrant for Exposure Assessment Platforms et IDC MarketScape : Worldwide Exposure Management, 2025 Vendor Assessment constituent des ressources précieuses pour consulter un large éventail de critères allant au-delà des capacités de la plateforme.

Checklist de l'acheteur : la plateforme d'évaluation de l'exposition

- Couverture complète : vue unifiée de l'IT, du cloud, des identités et de l'OT.

- Priorisation de la cyber-exposition : score de risque et analyse du chemin d'attaque en fonction du contexte.

- Rapports exploitables : conseils clairs en matière de remédiation et dashboards personnalisables selon les besoins de l'entreprise.

- Intégrations transparentes : API robustes pour les plateformes SIEM, SOAR et ITSM.

Comment l'EAP de Tenable permet-elle d'obtenir une vue unifiée de l'exposition ?

Si vous souhaitez passer d'une approche réactive de la sécurité à une stratégie proactive, vous devez faire des meilleures pratiques de gestion de l'exposition une réalité pratique. Pour cela, il faut disposer de la bonne plateforme d'évaluation de l'exposition.

Tenable offre cette fonctionnalité dans le cadre d'une approche globale qui permet à votre entreprise d'élaborer et d'exécuter un programme moderne et proactif de gestion continue de l'exposition aux cybermenaces (CTEM).

Découvrez comment Tenable One peut vous offrir une vue unifiée et contextualisée de l'exposition sur l'ensemble de votre surface d'attaque. Demandez une démo dès aujourd'hui.

Questions fréquentes sur les plateformes d'évaluation de l'exposition

À mesure que les plateformes d'évaluation de l'exposition vont se généraliser dans le domaine de la cybersécurité, de plus en plus d'interrogations vont apparaître. Ces questions, de nombreux professionnels de la sécurité se les posent déjà fréquemment. Nous allons essayer de répondre à certaines de ces questions :

Quelle est la principale différence entre gestion de l'exposition et gestion des vulnérabilités ?

La gestion de l'exposition est une stratégie holistique qui évalue tous les types d'assets, les faiblesses et leurs relations pour obtenir une vue hiérarchisée des chemins d'attaque et de l'exposition potentielle de l'entreprise. La gestion des vulnérabilités se concentre sur la détection et la priorisation des CVE individuelles sans tenir compte de ce contexte plus large.

Comment une plateforme d'évaluation de l'exposition contribue-t-elle à la gestion de la surface d'attaque ?

Une plateforme d'évaluation de l'exposition facilite la gestion de la surface d'attaque en offrant une vue d'ensemble des assets de votre surface d'attaque, des risques et des relations qui y sont associés, ainsi que des informations contextuelles permettant d'optimiser l'hygiène de sécurité et de réduire l'exposition potentielle de l'entreprise.

Quels types d'expositions les EAP peuvent-elles détecter ?

Les EAP peuvent détecter un large éventail d'expositions, notamment les vulnérabilités logicielles (CVE), les mauvaises configurations cloud, les autorisations utilisateur non sécurisées, les services d'applications web exposés et les failles dans les systèmes de gestion des identités, pour n'en citer que quelques-unes.

Pourquoi le score CVSS n'est-il pas suffisant pour la priorisation ?

Un score CVSS est axé sur la sévérité technique et ne tient pas compte de variables importantes qui enrichissent la priorisation, telles que l'accessibilité, l'exploitabilité, la threat intelligence et le contexte métier. Les EAP prennent en compte ces variables supplémentaires.

En quoi les plateformes d'évaluation de l'exposition sont-elles utiles pour les RSSI ?

Une EAP traduit des données techniques complexes en indicateurs de risque business clairs, ce qui permet aux RSSI de communiquer plus efficacement le risque sécurité et business au conseil d'administration et aux dirigeants afin de justifier les investissements en matière de sécurité.

Découvrez comment Tenable One peut vous offrir une vue unifiée de l'ensemble de votre surface d'attaque. Demandez une démo dès aujourd'hui.

Avertissements

GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses filiales aux États-Unis et à l'international, PEER INSIGHTS est une marque déposée de Gartner, Inc. et/ou de ses filiales. Elles sont utilisées ici avec leur autorisation. Tous droits réservés.

Les avis déposés sur Gartner Peer Insights contiennent les opinions des utilisateurs finaux basées sur leur propre expérience. Ils ne doivent pas être interprétés comme des déclarations de faits ni ne représentent les points de vue de Gartner ou de ses filiales. Gartner ne cautionne aucun fournisseur, produit ou service décrit dans ce contenu et n'offre aucune garantie, explicite ou implicite, quant à l'exactitude ou à l'exhaustivité de ce contenu, y compris toute garantie de qualité marchande ou d'adéquation à un usage particulier.

Ce graphique a été publié par Gartner, Inc. dans le cadre d'un document de recherche plus important et doit être évalué dans le contexte de l'ensemble du document. Le document de Gartner est disponible sur demande auprès de Tenable.

Ressources EAP

Plateformes d'évaluation de l'exposition

Des actualités utiles sur la cyber-sécurité

- Tenable One