Tenable

Identity Exposure

La solution essentielle pour une gestion de la posture de sécurité des identités (ISPM)

Renforcez votre posture de sécurité et protégez-vous contre les attaques qui ciblent les identités.

Stoppez les exploits basés sur les identités

Connaître l'entière réalité de ses identités

FAites tomber les silos et unifiez votre infrastructure d'identités hybrides, y compris Active Directory et Entra ID.

Dévoiler

les principales

failles liées aux identités

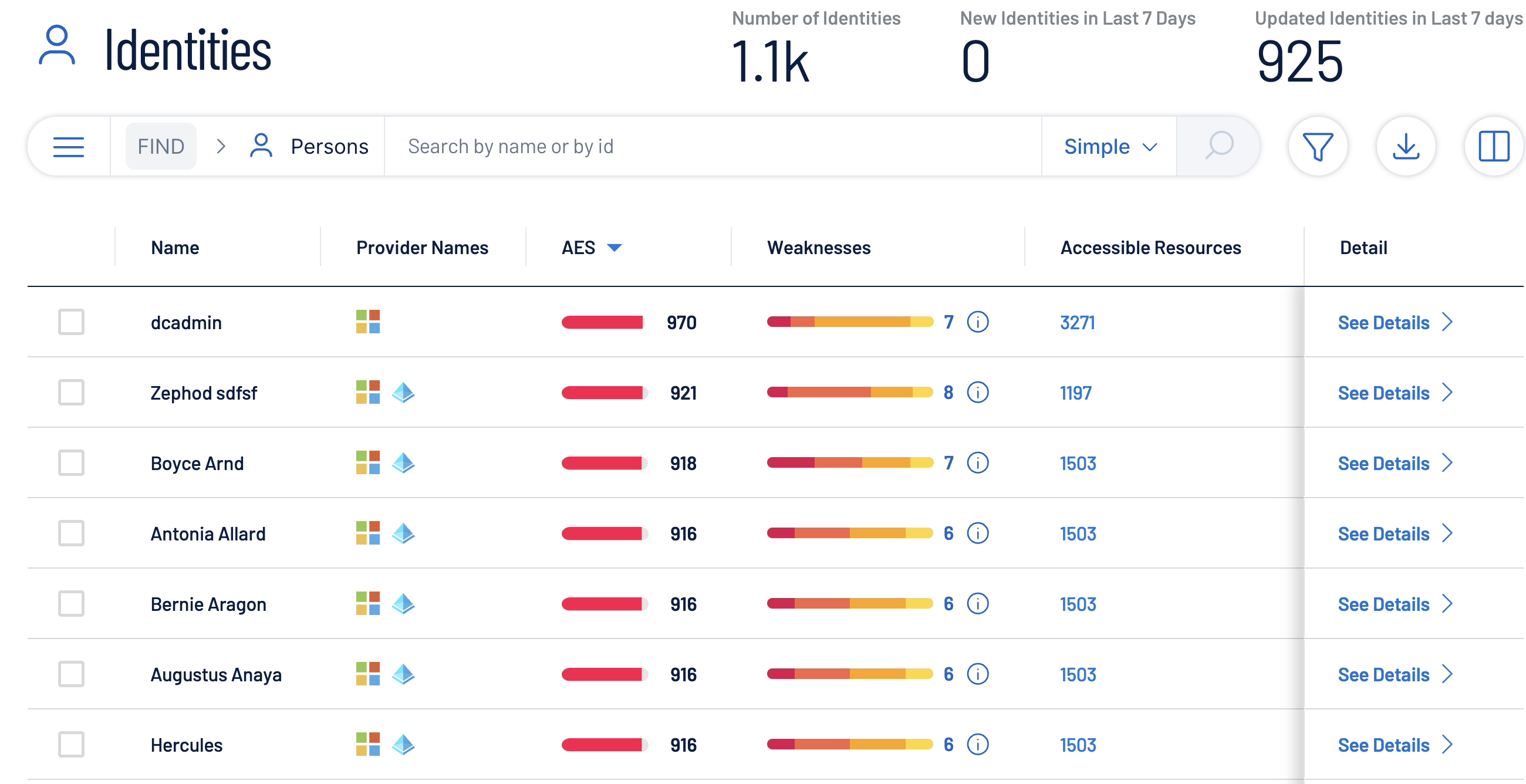

Évaluez vos identités grâce aux scores de risque afin d'identifier ceux présentant le plus de menaces et exigeant toute votre attention.

Éliminer rapidement les expositions basées sur les identités

Tirez parti d'instructions de remédiation détaillées et de scripts automatisés pour prendre des mesures immédiates.

Éliminez la cyber‑exposition des identités pour réduire le risque

Les identités constituent le nouveau périmètre. Les identités compromises sont au centre de presque toute cyber‑attaque réussie. En dévoilant les mauvaises configurations, les accès surprivilégiés et les faiblesses sévissant dans votre Active Directory (AD) et Entra ID, Tenable Identity Exposure permet de renforcer votre posture de sécurité et d'empêcher les attaques ciblant les identités avant qu'elles ne se produisent.

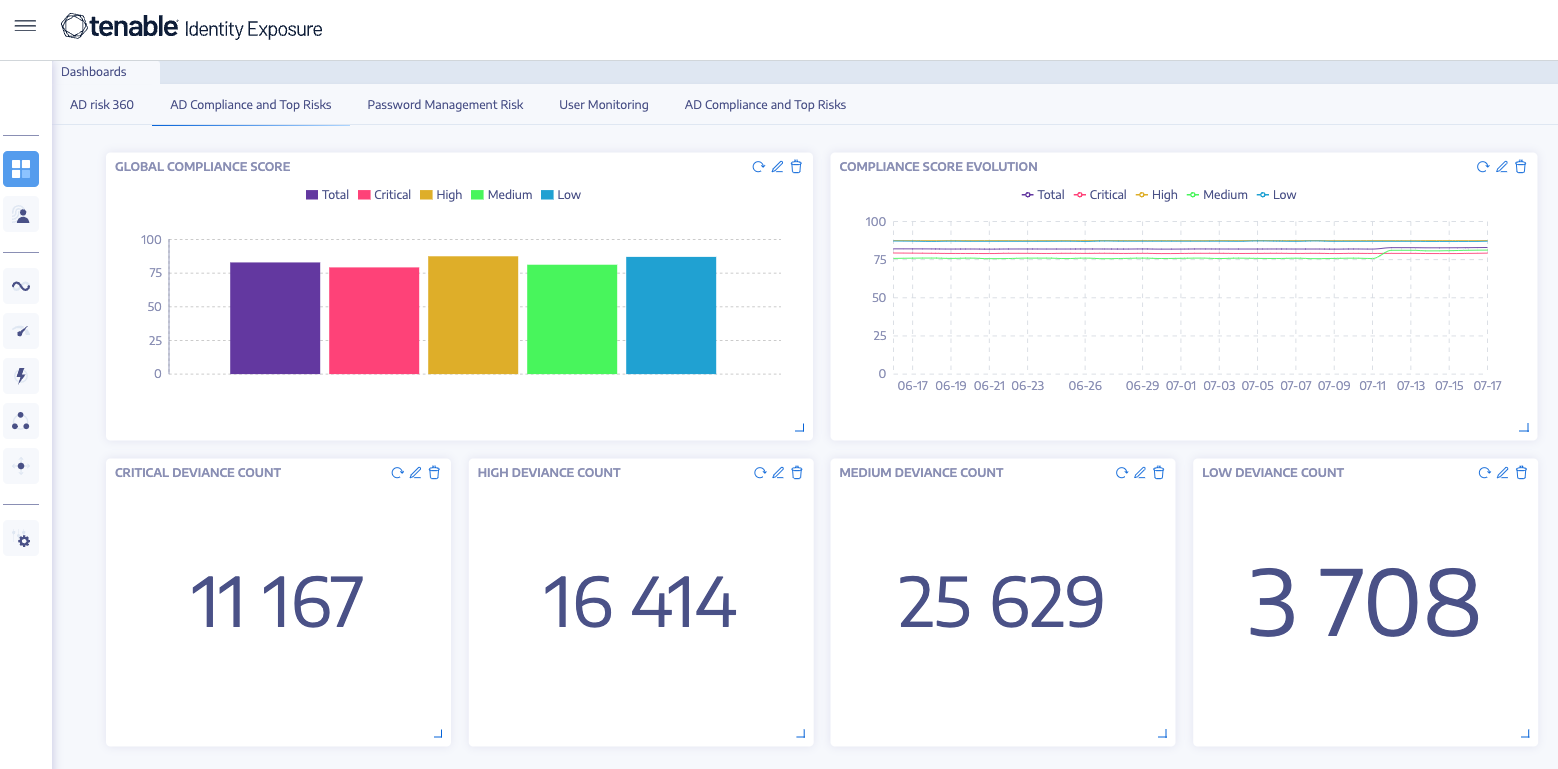

Avoir une vue d'ensemble

Tenable Identity Exposure permet d'unifier et d'analyser votre surface de risque lié aux identités, en validant en continu AD et Entra ID vis-à-vis de potentielles faiblesses, mauvaises configurations et autorisations à risque. En intégrant un contexte d'identité détaillé au sein de la plateforme de gestion de l'exposition Tenable One , vous êtes en mesure d'éliminer les silos, de dévoiler les combinaisons toxiques et de prioriser les risques, de sorte à remédier aux expositions les plus impactantes pour votre activité.

Éliminez les chemins d'attaque

Tenable Identity Exposure élimine les expositions et bloque les chemins d'attaque que les pirates pourraient autrement exploiter, en les empêchant de s'infiltrer et de progresser plus loin s'ils y parvenaient.

Première implantation

via le phishing ou une vulnérabilité

Explorer

Mouvement latéral dans l'environnement cible

Élévation

Accès avec privilèges

Effacement

Effacement des traces

Implantation

Installation d'un code pour s'implanter durablement

Exfiltration

Exfiltration de données ou cible en otage contre une rançon

Sécurisez votre infrastructure d'identités hybride

- Corrélez et consolidez les identités entre fournisseurs d'identité afin d'éliminer les angles morts créés par la prolifération d'identités et sur lesquels se greffent les attaquants.

- Identifiez les relations non fiables, ainsi que les chemins d'attaque inter-domaines entre AD locaux (on-prem) et Entra ID, afin de mettre un terme aux élévations de privilèges et aux mouvements latéraux.

- Classifiez les identités, les mauvaises configurations et les comptes surprivilégiés par impact de sécurité afin de vous concentrer sur les efforts de remédiation les plus pertinents.

- Suivez les modifications apportées aux identités et détectez les activités malveillantes dans votre infrastructure d'identités hybride, au fil du temps.

- Identifiez et corrigez les informations d'identification expirées, les comptes surprivilégiés et les mauvaises configurations qui exposent AD et Entra ID à la compromission.

Anticipez la prévention des attaques en toute sérénité

Déploiement selon vos besoins

Sécurisez Active Directory (AD) et Entra ID grâce à des options de déploiement flexibles : en local (on-prem) pour un contrôle total sur vos données d'identités, ou SaaS pour une sécurité évolutive dans le cloud.

Sécurisé, sans le moindre risque

Tenable Identity Exposure est totalement dépourvu d'agent, fonctionnant avec un simple compte utilisateur pour auditer les configurations et détecter les menaces avancées liées aux identités en temps réel.

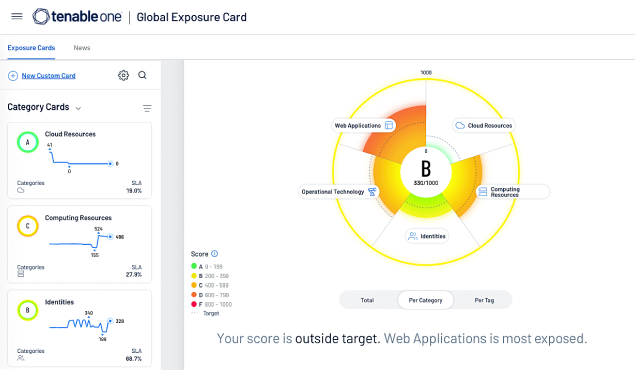

Disponible via Tenable One : la seule plateforme de gestion de l'exposition au monde optimisée par l'IA

Tenable One répond au défi majeur de la sécurité moderne : une approche profondément fragmentée de la perception et de la lutte contre le cyber‑risque. Nous éludons le risque en unissant la visibilité, les connaissances et les actions de sécurité sur l'ensemble de la surface d'attaque pour rapidement dévoiler et éliminer les failles. Les clients utilisent Tenable One afin d'éradiquer les cyber‑failles prioritaires et se défendre contre les attaques, de l'infrastructure IT aux environnements cloud en passant par les infrastructures critiques.

En savoir plus

FAQ

-

Quelles sont les principales capacités de Tenable Identity Exposure ?

-

Tenable Identity Exposure fournit une sécurité des identités proactive afin de vous protéger contre les menaces basées sur les identités dans votre Active Directory (AD), Entra ID et autres fournisseurs d'iendtités (IDP). Vous pouvez ainsi gérer avec efficacité l'intégralité de votre surface de risque lié aux identités.

Principales capacités de Tenable Identity Exposure :

- Unifie la visibilité de vos identités : bénéficiez d'une vue consolidée de toutes les dientités machines et humaines au sein de votre Active Directory (AD), Entra ID et autres fournisseurs IDP.

- Dévoile les risques liés aux identités : détectez et priorisez les mauvaises configurations, les autorisations excessives et les chemins d'attaques que les attaquants peuvent exploiter.

- Simplifie la remédiation : bénéficiez d'étapes de remédiation guidées et de scripts automatisés pour corriger efficacement les failles de sécurité.

-

Qu'est-ce que la gestion de la posture de sécurité des identités (ISPM)?

-

La gestion de la posture de sécurité des identités (ISPM) est une approche proactive qui consiste à sécuriser les infrastructures d'identité en procédant à une évaluation, une surveillance et une atténuation en continu du risque lié aux identités. L'ISPM va au-delà de l'IAM (identity access management ou gestion des identités et des accès) traditionnelle en se concentrant sur l'identification des mauvaises configurations, des autorisations excessives, des relations de confiance à risque et des chemins d'attaque que des attaquants sont susceptibles d'exploiter.

Tenable Identity Exposure revet les principes de l'ISPM en fournissant une vue complète des risques de sécurité liés aux identités au sein d'environnements hybrides tels que Active Directory (AD) et Entra ID. Il opère en permanence une correspondance entre les indicateurs d'exposition (IoE) et les identités, afin de prioriser et de remédier au risque avant que les attaquants ne puissent les exploiter.

Tandis que les solutions de détection et de réponse aux menaces sur les identités (ITDR, identity threat detection and response) traditionnelles ont pour but de réagir aux attaques en cours, l'ISPM permet de prévenir les attaques en traitant en amont les failles de sécurité avant qu'elles ne se muent en menaces. L'ISPM s'intègre également à des stratégies plus vastes de gestion continue de l'exposition aux cybermenaces (CTEM) afin de fournir à votre entreprise une vue holistique de votre surface de risque lié aux identités.

-

Quelles attaques et techniques déployées contre Active Directory (AD) et Entra ID, Tenable Identity Exposure est-il capable de détecter ?

-

Tenable Identity Exposure peut détecter de nombreuses techniques utilisées par les attaquants cyber afin d'élever des privilèges et activer le mouvement latéral, comme DCShadow, Brute Force, Password Spraying, DCSync, Golden Ticket et plus encore.

-

Comment Tenable Identity Exposure audite-t-il Active Directory (AD) et Entra ID ?

-

Tenable Identity Exposure est la seule solution du marché qui ne nécessite aucun déploiement sur les contrôleurs de domaine, points de terminaison ou environnements Entra ID. En outre, Tenable Identity Exposure n'a besoin que d'un compte utilisateur standard pour fonctionner. Cette architecture unique permet à vos équipes sécurité d'auditer rapidement des configurations et de détecter des attaques sophistiquées en temps réel. Elles peuvent ainsi éliminer la complexité liée aux déploiements et minimiser les risques de sécurité associés aux agents et autres comptes privilégiés.

-

Tenable Identity Exposure est-il un outil d'audit de sécurité ponctuel pour infrastructures d'identités hybrides ?

-

Non. Tenable Identity Exposure n'est pas un outil d'audit de sécurité ponctuel. Les mauvaises configurations et les vulnérabilités dans les environnements d'identités hybrides, tels que Active Directory (AD) et Entra ID, peuvent survenir à tout moment, rendant les audits ponctuels obsolètes immédiatement après avoir été finalisés.

Tenable Identity Exposure surveille en continu les environnements d'identités hybrides, qu'ils soient locaux (on-prem) ou dans le cloud, à la recherche de nouvelles faiblesses et techniques d'attaques avancées. Il fournit des alertes en temps réel de sorte à identifier et traiter rapidement les vulnérabilités et atténuer efficacement le risque sans devoir se fier à des évaluations périodiques et obsolètes.

-

Quelles sources de données utilise Tenable Identity Exposure ?

-

Tenable Identity Exposure utilise des données d'identités issues d'Active Directory (AD), Entra ID et autres fournisseurs d'identités (IDP) afin d'évaluer les expositions d'identités. Il s"intègre également aux données contenues dans la plateforme Tenable One, telles que des données de sécurité cloud, de gestion des vulnérabilités et de technologies opérationneles (OT) afin d'offrir une solution de gestion des expositions complète.

-

Tenable Identity Exposure est-elle une solution de gestion des cyber‑assets (CAM) ?

-

Tenable Identity Exposure n'est pas un outil CAM traditionnel. Il fournit une visibilité au niveau des identités et des informations sur le risque qui augmentent l'approche CAM traditionnelle. En offrant une vue à 360 degrés de toutes les identités au sein d'Active Directory (AD) et Entra ID, Tenable Identity Exposure met le doigt sur les vulnérabilités et risques uniques aux systèmes d'identités.

A travers on intégration à Tenable One, il permet d'aligner la sécurité des identités sur les principes de la gestion continue de l'exposition aux cybermenaces (CTEM), reliant la découvertes des assets et la réduction proactive du risque. Alors que les solutions CAM sont axées sur la découverte et la gestion d'une grande palette de cyber‑assets, Tenable Identity Exposure se spécialise dans une analyse axée identités approfondie, essentielle pour empêcher les attaques basées sur les identifiants et la sécurisation de votre surface d'identités en constante évolution.

-

Puis-je exporter des données issues de Tenable Identity Exposure ?

-

Oui, vous pouvez tout à fait télécharger des détections issues de tables de données. Vous pouvez aussi personnaliser les exports afin de n'afficher que les colonnes nécessaires. Le format de fichier actuellement pris en charge pour l'export est .CSV.

-

En quoi Tenable Identity Exposure aide-t-il à obtenir une visibilité centralisée sur les risques liés aux identités ?

-

Tenable Identity Exposure fournit une vue centralisée des faiblesses liées aux identités, telles que les mauvaises configurations et les autorisations excessives, au sein d'Active Directory (AD), Entra ID et les environnements hybrides. Il aide votre organisation à rapidement identifier, prioriser et remédier aux risques liés aux identités, en réduisant les chemins d'attaque et en renforçant votre posture de sécurité.

-

Qu'est-ce que le score AES (Asset Exposure Score) pour les identités ?

-

Le score AES (Asset Exposure Score) pour les identités est un système de notation basés sur l'IA qui évalue et classifie chaque identité en fonction de son niveau de risque. Il prend en compte :

- les vulnérabilités inhérentes telles que les informations d'identification à faible protection, les mauvaises configurations et les comptes expirés

- les risques hérités d'assets associés comme les appareils vulnérables ou les membres de groupes à risque

-

Tenable Identity Exposure nécessite-t-il des agents ou des comptes privilégiés ?

-

Non. Tenable Identity Exposure est totalement dépourvu d'agents et ne nécessite aucun compte privilégié pour la surveillance, ce qui le rend plus facile à déployer tout en réduisant les risques de sécurité.

-

Comment Tenable Identity Exposure s'intègre-t-il à d'autres solutions Tenable ?

-

Tenable Identity Exposure s'intègre à Tenable One, et donc tire parti des données de gestion des vulnérabilités, de sécurité du cloud et des technologies opérationnelles afin de fournir lune vue holistique des risques liés aux identités sur l'ensemble de la surface d'attaque d'une organisation.

-

Comment Tenable Identity Exposure peut-il aider vis-à-vis des exigences en matière de conformité ?

-

Tenable Identity Exposure soutient les efforts de conformité en identifiant et en atténuant en continu les risques liés aux identités qui pourraient mener à des violations de la réglementation. Il aide les organisations à s'aligner sur les cadres de sécurité clés, tels que :

- Contrôles NIST CSF et CIS : En traitant les failles de sécurité liées aux identités, Tenable Identity Exposure aide à répondre aux contrôles de sécurité critiques requis pour une gouvernance robuste des identités.

- ISO 27001 et SOC 2 : Aide à appliquer les politiques d'accès aux identités et les meilleures pratiques afin de soutenir les efforts de conformité au niveau de la réglementation.

- RGPD et CCPA : Assure une visibilité et un contrôle sur les risques liés aux identités, contribuant ainsi à la protection des données et aux mandats de confidentialité.

- Zero Trust et ordres exécutif : Renforce la sécurité des identités au sein d'initiatives Zero Trust plus vastes et la conformité avec les directives de cybersécurité érigées par les gouvernements.

En détectant et remédiant proactivement aux mauvaises configurations, comptes surprivilégiés et chemins d'attaques menant aux identités, Tenable Identity Exposure aide les entreprises à maintenir leur conformité en matière de sécurité tout en réduisant le risque de brèches basées sur les identifiants.

Ressources associées

Lancez-vous avec Tenable Identity Exposure

En déployant Tenable Identity Exposure sur notre périmètre global, nous avons donné aux équipes concernées une visibilité indispensable sur le cyber-risque dans notre entreprise.

- Tenable Identity Exposure