Qu'est-ce que la CTEM ?

Dernière mise à jour | 27 janvier 2026 |

Continuous Threat Exposure Management (ou gestion continue de l'exposition aux cybermenaces)

Garder une longueur d'avance sur les menaces grâce à un programme de gestion continue de l'exposition aux cybermenaces (CTEM)

Sommaire

- Qu'est-ce que la gestion continue de l'exposition aux cybermenaces (CTEM) ?

- Les cinq étapes d'un cycle CTEM et les meilleures pratiques

- En quoi la CTEM diffère-t-elle de la gestion des vulnérabilités ?

- Les trois piliers de la CTEM

- Le rôle d'une plateforme de gestion de l'exposition (EAP) en CTEM

- Le rôle de la CAASM dans la CTEM

- Le rôle de l'EASM dans la CTEM

- Principaux avantages d'un programme CTEM dans le domaine de la cyber-sécurité

- Comment choisir une solution CTEM

- Ressources CTEM

- Produits CTEM

Qu'est-ce que la gestion continue de l'exposition aux cybermenaces (CTEM) ?

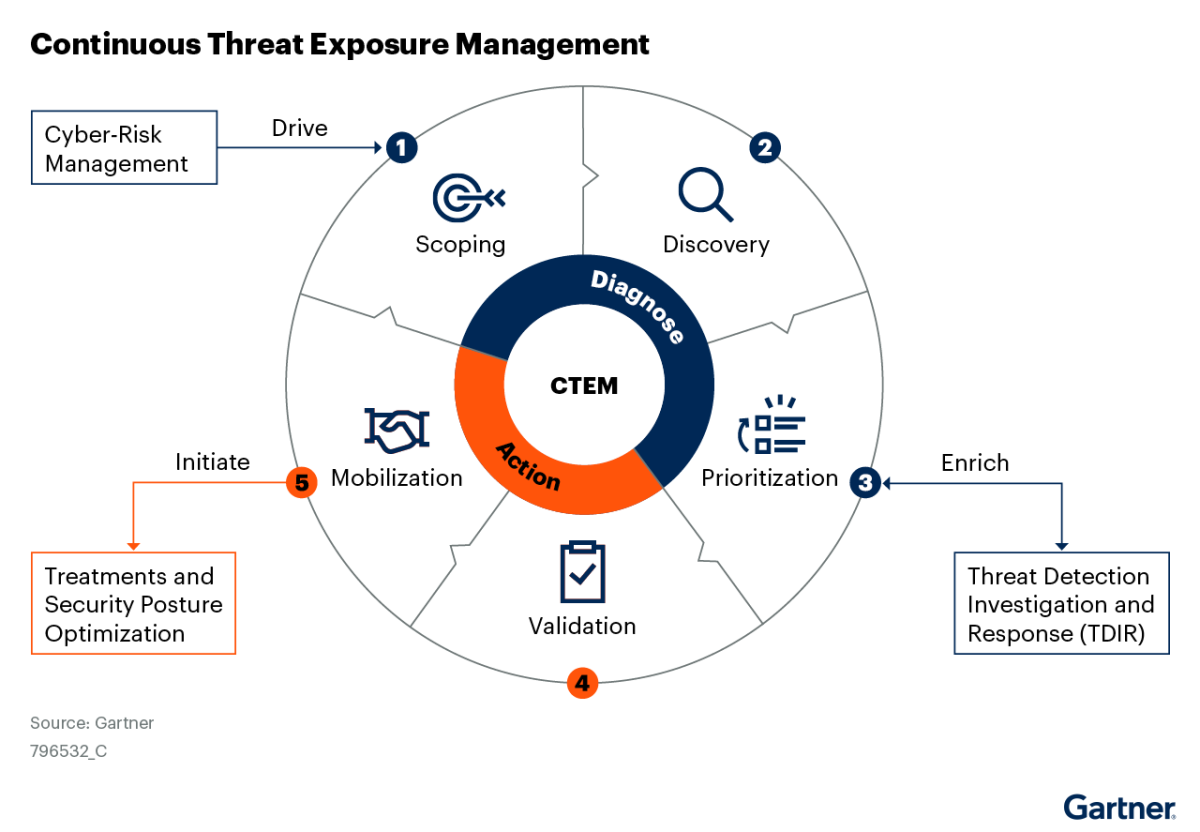

Un programme de gestion continue de l'exposition aux cybermenaces (CTEM, Continuous Threat Exposure Management) est structuré de façon à aider vos équipes à évaluer et à prioriser efficacement l'atténuation du risque tout en renforçant en continu votre posture de cyber-sécurité.

Etabli par Gartner en 2022, « CTEM est une méthodologie qui englobe à la fois le personnel, les processus et les technologies, permettant à une entreprise d'évaluer de manière continue et cohérente l'accessibilité, l'exposition et l'exploitabilité de ses actifs numériques et physiques. »

Les cinq étapes d'un cycle CTEM et les meilleures pratiques

La CTEM est un cycle continu qui s'adapte en permanence au changement, en cinq étapes. Chaque étape prend en charge une fonction différente.

- Définir la portée et la fréquence des évaluations de l'exposition. Déterminez le champ d'application de la surface d'attaque que vous souhaitez évaluer. Priorisez les assets, les systèmes et les processus métier critiques afin d'aligner votre programme sur les priorités de votre entreprise. Concentrez-vous en priorité sur les domaines ayant le plus d'impact.

- Améliorer la découverte afin d'inclure les surfaces d'attaque non corrigibles. Identifiez les assets et les expositions, notamment les vulnérabilités, les mauvaises configurations, les identifiants non sécurisés et les appareils ou services non approuvés, afin de bénéficier d'une visibilité sur les systèmes IT, OT, cloud, IoT et externes.

- Utiliser la priorisaion pour se concentrer sur les vulnérabilités activement exploitées. Priorisez les expositions en fonction de facteurs tels que la sévérité, l'exploitabilité, la criticité de l'asset, le contexte business et la probabilité d'impact, afin d'optimiser les processus et l'affectation des ressources.

- Utiliser la validation pour trouver le traitement le plus efficace. Testez les risques identifiés au moyen de simulations telles que des tests d'intrusion ou des exercices de Red/Purple Teams pour confirmer l'exploitabilité d'une vulnérabilité et comprendre les chemins d'attaque potentiels. La validation permet d'affiner les plans de priorisation et de remédiation.

- Mettre en place des mesures correctives efficaces en intégrant les flux de travail existants et en collaborant avec des équipes non spécialisées dans la sécurité. Atténuez les risques identifiés et validés ou remédiez-y, notamment en appliquant des contrôles compensatoires ou en modifiant des processus et des configurations. Favorisez la collaboration entre vos équipes IT, de sécurité et commerciales.

En quoi la CTEM diffère-t-elle de la gestion des vulnérabilités ?

La CTEM diffère de la gestion des vulnérabilités. Elle répond aux complexités de la gestion de la surface d'attaque moderne, alors que la gestion traditionnelle des vulnérabilités se concentre sur l'identification et la correction des vulnérabilités. La CTEM élargit l'étendue de la couverture pour inclure une approche proactive de la gestion des expositions alignée sur les objectifs de l'entreprise et l'ensemble de sa surface d'attaque.

Selon l'étude Gartner®, How to grow vulnerability management into exposure management (novembre 2024), « Les approches actuelles en matière de surface d'attaque ne suivent pas le rythme rapide de l'évolution numérique. Les entreprises doivent rapidement réduire leur exposition afin de rendre leurs actifs publics moins visibles et moins accessibles. » (traduit librement)

Le rapport révèle que « créer de listes priorisées de vulnérabilités de sécurité ne suffit pas à couvrir la totalité des cyber-expositions ni à trouver des solutions exploitables » (traduction libre). C'est pourquoi il est impératif que les responsables de la sécurité commencent à réfléchir à la gestion de l'exposition par rapport à la gestion des vulnérabilités et passent de la gestion traditionnelle des vulnérabilités technologiques à une pratique CTEM plus large et plus dynamique.

Principales différences entre la CTEM et la gestion des vulnérabilités

- Les programmes de gestion des vulnérabilités commencent par détecter les vulnérabilités logicielles des systèmes IT.

- La CTEM offre une visibilité unifiée sur les systèmes IT, cloud, OT, IoT et d'identité et évalue toutes les expositions potentielles.

- Les programmes avancés de gestion des vulnérabilités appliquent une approche basée sur le risque pour la priorisation.

- La CTEM utilise, en outre, le contexte des relations et de l'entreprise pour dévoiler les combinaisons toxiques de risques, notamment les chemins d'attaque des assets critiques, afin que vous puissiez mieux comprendre l'impact potentiel associé à chaque risque.

- Les programmes de sécurité traditionnels utilisent des outils de sécurité proactifs distincts, tels que les évaluations des vulnérabilités et la gestion des vulnérabilités, ainsi que des contrôles de sécurité réactifs, comme la réponse aux menaces et aux incidents.

- La CTEM harmonise les données, les workflows et les objectifs de ces fonctions distinctes. Par exemple, en partageant les chemins d'attaque et le contexte de l'entreprise afin d'améliorer la prise de décision.

- Les programmes de gestion des vulnérabilités sont généralement linéaires et axés sur l'IT.

- La CTEM souligne l'importance d'une collaboration globale entre les différentes équipes au sein d'une entreprise afin de mieux comprendre les relations entre les assets, le risque et les services, fonctions ou processus assignés à chaque unité métier.

Les trois piliers de la CTEM

La gestion de l'exposition repose sur trois piliers fondamentaux. Chaque pilier aborde différents aspects permettant de comprendre et d'atténuer le risque.

- Gestion de la surface d'attaque : consiste à comprendre comment apparaît votre surface d'attaque aux yeux des attaquants potentiels.

- Il s'agit d'identifier et de prioriser les cyber-risques visibles d'un point de vue externe, tels que les systèmes exposés ou les mauvaises configurations.

- Les solutions comprennent la gestion de la surface d'attaque externe (EASM) pour la visibilité externe et la gestion de la surface d'attaque des cyber-assets (CAASM) pour la découverte des assets internes.

- Gestion des vulnérabilités : Identifie les vulnérabilités et les configurations des logiciels qui augmentent le risque de cyber-attaque. Des outils tels que l'évaluation des vulnérabilités et la priorisation du risque peuvent vous aider à découvrir, classer et prioriser les vulnérabilités auxquelles remédier en fonction du risque.

- Validation de la posture : évalue les performances de vos défenses et de vos processus en cas d'attaque réelle. Les outils tels que la CAASM et les plateformes d'évaluation de l'exposition peuvent collecter des informations auprès de divers fournisseurs, en détaillant les contrôles existants qui permettent de déterminer si un attaquant peut exploiter une exposition. Par exemple, l'absence d'un agent EDR sur un appareil.

Le rôle d'une plateforme de gestion de l'exposition (EAP) en CTEM

Une plateforme de gestion de l'exposition (EAP) est essentielle dans les processus de gestion continue de l'exposition aux cybermenaces. Elle permet de centralier l'identification, la priorisation et la gestion du risque cyber dans différents types d'assets.

Les EAP détectent en continu les vulnérabilités, les mauvaises configurations et les autres expositions. Elles consolident également les données afin d'améliorer la visibilité et d'orienter les mesures de remédiation. Les EAP s'intègrent à d'autres outils de détection pour fournir des informations exploitables, ce qui est primordial dans la gestion moderne de l'exposition.

Comment les EAP soutiennent les programmes CTEM

Les EAP sont essentielles à la mise en œuvre d'une gestion continue de l'exposition aux cybermenaces. Leurs outils et leurs données assurent la définition du champ d'application, la détection, la priorisation, la validation et la mobilisation.

Les EAP offrent :

- Une visibilité complète grâce à des données agrégées dans les environnements IT, OT, cloud et IoT. Vous bénéficiez d'une vue globale de votre surface d'attaque pour suivre tous les assets, y compris le Shadow IT et les composants tiers.

- Une priorisation contextuelle basée sur la sévérité, la criticité des assets, la probabilité d'exploitation et l'impact business, qui favorise la remédiation des problèmes de sécurité qui ont le plus grand potentiel d'impact sur votre entreprise.

- Une prise de décision en fonction du risque, avec une consolidation des données d'exposition dans une vue centralisée. Les EAP soutiennent les décisions stratégiques grâce à des informations exploitables sur les vulnérabilités à haut risque et leur impact potentiel.

Le rôle de la CAASM dans la CTEM

Les outils CAASM vous offrent une visibilité unifiée de votre surface d'attaque interne. Les solutions CAASM regroupent des données provenant d'outils et de plateformes de sécurité disparates afin d'identifier et de comprendre vos assets, vos configurations, vos vulnérabilités et vos angles morts de sécurité.

La CAASM s'aligne sur les cycles CTEM et les soutient de la manière suivante :

- Elle définit le champ d'application interne de la surface d'attaque en identifiant les assets dans les environnements IT, OT, cloud et autres.

- Elle permet de dresser un inventaire détaillé des assets internes et d'établir un profil de risque, en mettant en évidence les mauvaises configurations, les vulnérabilités et le Shadow IT.

- Elle intègre la criticité des assets et le contexte de l'entreprise pour prioriser le risque.

- Elle facilite les tests en intégrant des outils d'évaluation ou en introduisant des données sur les assets dans les simulations.

- Elle fournit des informations exploitables pour remédier aux risques identifiés et dévoiler les cybermenaces.

Le rôle de l'EASM dans la CTEM

Les outils EASM de gestion de la surface d'attaque externe surveillent en continu les assets exposés à Internet afin de dévoiler et d'évaluer les vulnérabilités, les mauvaises configurations et les autres cyber-risques que les attaquants pourraient exploiter.

L'EASM s'aligne sur les cycles CTEM et les soutient de la manière suivante :

- Elle définit les assets tournés vers l'extérieur tels que les environnements de cloud public, les intégrations tierces et le Shadow IT.

- Elle identifie et cartographie en continu les assets visibles de l'extérieur et les risques associés.

- Elle met en évidence les cyber-expositions externes critiques, notamment celles qui sont susceptibles d'être exploitées activement ou qui dépendent de systèmes de grande valeur.

- Elle prend en charge la validation par des simulations d'attaques ou des tests manuels des risques externes.

- Elle fournit des données exploitables pour sécuriser les assets exposés, ce qui implique souvent une collaboration avec des fournisseurs IT ou tiers.

Principaux avantages d'un programme CTEM dans le domaine de la cyber-sécurité

Les outils de gestion continue de l'exposition aux cybermenaces (CTEM) offrent de nombreux avantages :

- Ils consolident les informations dans les environnements IT, OT, cloud et IoT pour éliminer les silos de sécurité.

- Ils identifient et traitent les risques avant que les attaquants ne les exploitent.

- Ils se concentrent sur les vulnérabilités à fort impact en fonction de leur sévérité, de leur exploitabilité et de leur impact sur l'entreprise.

- Ils rationalisent les workflows et réduisent les processus manuels d'évaluation et de remédiation des risques.

- Ils permettent de s'assurer que les contrôles de cyber-sécurité protègent les fonctions critiques de l'entreprise et soutiennent ses objectifs stratégiques.

- Ils atténuent les menaces avancées en cartographiant et en traitant les chemins d'attaque et les mouvements latéraux.

- Ils fournissent des informations contextuelles permettant de prendre des décisions éclairées en matière de risque et d'affectation des ressources.

- Ils prennent en charge la conformité réglementaire grâce à une documentation claire et à des processus de gestion des risques.

- Ils affinent les stratégies de sécurité en fonction de l'évolution des menaces et des changements organisationnels.

- Ils améliorent les pratiques de cyber-sécurité en les intégrant dans un cadre dynamique et itératif.

Comment choisir une solution CTEM

Il existe de nombreuses plateformes CTEM sur le marché, mais elles ont des capacités et des fonctionnalités différentes. La solution CTEM la mieux adaptée à votre entreprise doit aligner directement ses capacités sur les défis de sécurité qui vous sont propres.

Voici cinq étapes qu'il est recommandé de suivre pour vous aider à adopter la solution CTEM qui vous convient le mieux :

Comprendre vos besoins et vos objectifs en matière de sécurité. Avant d'étudier les fournisseurs CTEM et les fonctionnalités de leurs produits, vous devez comprendre la propension au risque de votre entreprise, ses exigences en matière de sécurité et de conformité et les objectifs d'un tel programme.

Posez-vous les questions suivantes :

- Où se trouvent nos angles morts sur la surface d'attaque ?

- Quels sont nos objectifs de sécurité les plus importants ?

- Quelles exigences de conformité (par exemple RGPD et HIPAA) la solution doit-elle satisfaire ?

- Faut-il améliorer la gestion des vulnérabilités, la détection des menaces, ou les deux ?

Impliquer les principales parties prenantes au sein des unités métier et des équipes. Une CTEM peut offrir de la visibilité aux équipes IT, de gestion des risques, de sécurité, DevOps ainsi qu'aux dirigeants. Comprendre leurs besoins vous permettra de prioriser les fonctionnalités CTEM clés pour chaque solution que vous évaluez.

Posez-vous les questions suivantes :

- Quelles sont les principales parties prenantes à inclure dans ce processus ?

- Quels sont les besoins ou les défis spécifiques des différentes équipes (sécurité, IT, risque) ?

- Comment la CTEM s'alignera-t-elle sur nos principaux objectifs business ?

- De quel niveau de formation ou d'accompagnement les parties prenantes auront-elles besoin pour utiliser efficacement la CTEM ?

Définir un champ d'application. Vous devez comprendre votre surface d'attaque actuelle pour déterminer ce que la solution doit couvrir.

Posez-vous les questions suivantes :

- Quels environnements font partie de notre surface d'attaque (cloud, sur site, hybride, OT, IoT, etc.) ?

- La CTEM doit-elle gérer des types d'assets spécifiques ?

- Quel est le niveau de visibilité souhaité sur l'ensemble de notre surface d'attaque ?

- L'étendue de la couverture peut-elle évoluer en fonction de la croissance ou des changements de l'entreprise ?

Évaluer les fonctionnalités et capacités. La communication marketing a vocation à vous séduire, mais pour prendre la meilleure décision vous devez faire vos propres recherches et comprendre toutes les fonctionnalités liées à une solution CTEM.

Posez-vous les questions suivantes :

- Comment la solution CTEM priorise-t-elle les vulnérabilités en fonction du contexte de l'entreprise ?

- Présente-t-elle des workflows de remédiation automatisés ?

- Comment l'outil permet-il l'analyse du chemin d'attaque pour visualiser le potentiel d'exploitabilité ?

- Peut-il évoluer et s'adapter aux besoins changeants de mon entreprise ?

- Dispose-t-il de capacités de détection en temps réel des menaces et vecteurs d'attaque émergents ?

Évaluer les intégrations. Une solution CTEM qui ne fonctionne pas avec vos outils de sécurité existants peut être plus problématique qu'utile.

Posez-vous les questions suivantes :

- Dans quelle mesure s'intègre-t-elle à nos outils de sécurité existants (par exemple SIEM et SOAR) ?

- Quelle est la rapidité de déploiement et d'intégration de la CTEM dans nos workflows actuels ?

- Possède-t-elle des capacités de configuration flexibles pour répondre à l'évolution des besoins en matière de sécurité ?

- Quelle est sa capacité à corréler et à consolider des données provenant de différentes sources afin d'améliorer la détection et la réponse aux menaces ?

Consultez les autres ressources et produits CTEM de Tenable pour mieux comprendre la gestion continue de l'exposition aux cybermenaces et la façon dont elle peut renforcer votre cyber-sécurité.

*GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses filiales aux États-Unis et à l'international, et est utilisée ici avec autorisation. Tous droits réservés.

Ressources CTEM

Produits CTEM

Des actualités utiles sur la cybersécurité

- Tenable One