Adopter une approche plus ciblée : les améliorations apportées à Tenable VPR et ce qui le distingue des autres modèles de priorisation

Tenable a récemment apporté un certain nombre d'améliorations au modèle VPR (Vulnerability Priority Rating), notamment une threat intelligence enrichie, des informations et des explications optimisées par l'IA, ainsi que des métadonnées contextuelles. Découvrez en quoi l'efficacité renforcée de la priorisation du VPR amélioré se distingue des autres stratégies de priorisation courantes.

Introduction

Une stratégie de priorisation des vulnérabilités performante doit associer couverture et efficacité afin de n'indiquer que les détections les plus critiques pour l'entreprise à vos équipes de sécurité et IT. Sans une telle combinaison de facteurs, vos équipes seraient confrontées à un trop grand nombre de vulnérabilités à remédier, sans que l'impact de chacune soit réellement prouvé. Dans cet article de blog, nous explorons les stratégies courantes utilisées par les équipes de sécurité pour prioriser la remédiation des vulnérabilités. Nous expliquons également ce qui les différencie au niveau de l'identification des menaces présentant le plus de risque pour une entreprise.

Tenable a publié et breveté la version originale du VPR (Vulnerability Priority Rating) en 2019 pour permettre aux équipes de sécurité de prioriser plus efficacement les vulnérabilités et donc leurs efforts de remédiation. Six ans plus tard, nous sommes fiers d'annoncer l'ajout d'améliorations. Notre nouveau VPR est deux fois plus efficace que la version originale pour identifier les CVE qui sont actuellement exploitées en environnement réel ou qui sont susceptibles d'être exploitées à court terme.

Le problème de la priorisation des vulnérabilités

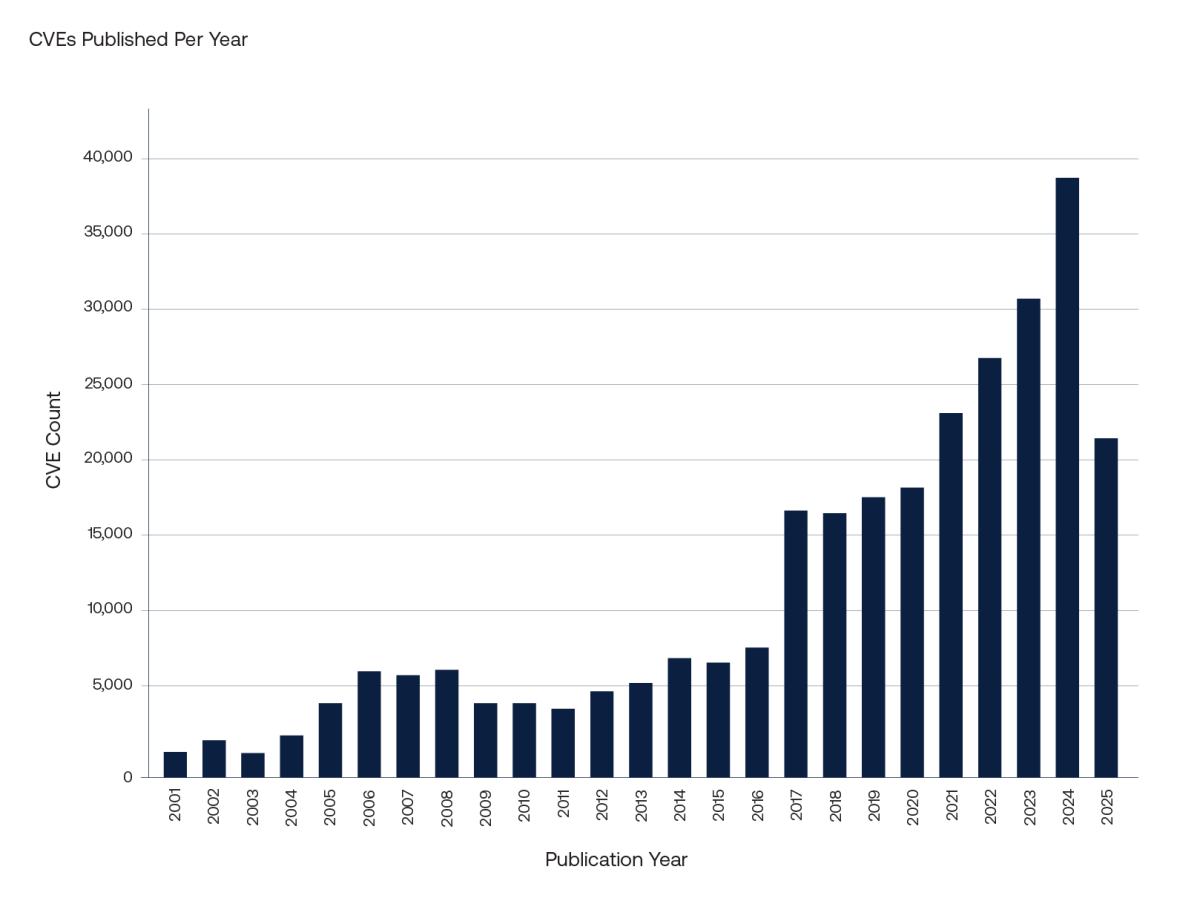

La priorisation des vulnérabilités est un défi pour les équipes de sécurité depuis de nombreuses années, et les publications constantes de vulnérabilités logicielles toujours plus nombreuses n'améliorent en rien la situation.

Le diagramme ci-dessus montre le nombre de CVE publiées chaque année. Ce nombre est en constante augmentation, avec une accélération significative depuis 2022. Au moment de la publication de cet article, plus de 20 000 nouvelles vulnérabilités ont été répertoriées dans la National Vulnerability Database (NVD) depuis le début de l'année 2025.

Tenable reconnaît depuis longtemps le besoin crucial d'une priorisation efficace des vulnérabilités, et VPR a toujours fourni aux équipes de sécurité des informations précises et exploitables pour relever ce défi. VPR est disponible dans les produits Tenable suivants :

- /one-pagers/the-five-stages-of-exposure-management-maturityTenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

Si VPR fait partie intégrante des solutions de gestion des vulnérabilités de Tenable depuis son lancement, l'évolution constante du paysage des menaces et le volume élevé de nouvelles vulnérabilités nécessitent une innovation continue. Nous sommes ravis de vous présenter les récentes améliorations apportées à VPR dans Tenable Vulnerability Management, en réponse directe à la croissance accélérée des vulnérabilités divulguées. Notre objectif est d'affiner davantage nos capacités de priorisation et de permettre aux entreprises de se concentrer sur les menaces les plus importantes, avec encore plus de précision et d'efficacité.

Améliorations apportées au modèle de classement VPR

L'algorithme de classement du VPR amélioré se compose de deux éléments clés :

- Le score d'impact CVSS (Common Vulnerabilities Scoring System)

- Un score de menace basée sur la probabilité d'une activité d'exploitation à court terme en environnement réel

Un modèle de classification de forêt aléatoire est utilisé pour prédire la probabilité d'une activité d'exploitation à court terme sur la base des données recueillies au cours des 180 jours précédents.

Diverses sources de données sont utilisées pour déterminer les caractéristiques du modèle.

- L'équipe Tenable Research fournit des données d'experts indiquant notamment : si une CVE a été exploitée récemment en environnement réel ; si cette CVE est de type « Zero Day » ; ou si elle a été exploitée par des malwares. Ces tags reposent sur des articles de presse fiables vérifiés par nos chercheurs en sécurité.

- L'IA générative est utilisée pour analyser à grande échelle une liste d'articles de presse et fournir des informations similaires ainsi que d'autres détails, tels que l'identité des attaquants ciblant une CVE.

- Les données relatives à l'introduction de malwares proviennent des flux de threat intelligence, tandis que les autres métadonnées CVE sont obtenues auprès de la NVD et de la Cybersecurity and Infrastructure Security Agency (CISA).

La probabilité d'un exploit calculée à partir du modèle d'apprentissage automatique est mise en correspondance avec un score de menace compris entre 0 et 5 et combinée avec le score d'impact CVSS pour obtenir le classement VPR. Le score VPR est compris entre 0 et 10, comme pour le score de base CVSS.

VPR = (score d'impact/ 6)*5 + score de menaceLa sévérité VPR est classée comme faible (0-4), moyenne (4-7), élevée (7-9) ou critique (9-10), de manière analogue à la sévérité CVSS. L'équipe de Tenable Research surveille également les scores VPR et a la possibilité d'améliorer ou d'abaisser ceux qu'elle considère comme anormaux.

Pour de plus amples informations sur le modèle VPR, veuillez vous référer à notre livre blanc technique (en anglais).

Stratégies de priorisation

Voici quelques-unes des stratégies les plus courantes utilisées par les équipes de sécurité pour prioriser les vulnérabilités.

Sévérité CVSSv3

La sévérité CVSS mentionnée ci-dessus est l'une des stratégies de priorisation les plus utilisées. Elle est cependant problématique en raison du trop grand nombre de CVE classées comme ayant une sévérité élevée ou critique. Bien trop souvent, cette stratégie crée une situation dans laquelle il est impossible pour les équipes de déterminer par où commencer la remédiation ou quelles sont les CVE les plus importantes, à moins qu'elles n'exploitent des données supplémentaires.

Score EPSS

Le score EPSS (Exploit Prediction Scoring System) poursuit un but similaire au modèle de menace VPR, dans le sens où il cherche à identifier les CVE les plus susceptibles d'être exploitées en environnement réel. Le résultat que donne ce modèle constitue une probabilité d'exploitation. Dans le livre blanc « Enhancing Vulnerability Prioritization: Data-Driven Exploit Predictions with Community-Driven Insights », des chercheurs spécialisés dans le score EPSS expliquent pourquoi 0,36 représente le seuil de décision optimisé pour déterminer les CVE auxquelles remédier. Conformément à leurs recherches, nous avons choisi d'utiliser ce seuil dans notre analyse ci-dessous pour déterminer les CVE à prioriser et évaluer les performances du score EPSS. L'utilisateur est libre de choisir son propre seuil de décision, celui de 0,36 n'étant pas la seule possibilité.

Catalogue KEV de la CISA

La CISA tient à jour un catalogue des vulnérabilités exploitées connues (KEV). Une stratégie de priorisation possible consisterait à remédier en premier lieu à toutes celles qui apparaissent sur cette liste. Même si l'on sait que toutes les CVE qui y figurent sont exploitées en environnement réel, l'ajout de nouvelles peut prendre un certain temps. En raison de ce délai, les attaquants bénéficient d'une fenêtre d'action pendant laquelle des CVE exploitées peuvent passer inaperçues. Par ailleurs, le catalogue KEV de la CISA s'applique spécifiquement aux produits utilisés par les entreprises relevant de la CISA. Il ne couvre donc pas tous les produits.

Tenable VPR

La version originale de VPR fournit un ensemble considérablement réduit de CVE sur lesquelles porter son attention par rapport au score CVSS. Elle offre également quelques informations contextuelles pour expliquer ses résultats. Les améliorations apportées au nouveau VPR réduisent encore davantage le nombre de CVE à prioriser, sans pour autant réduire la couverture des CVE exploitées en environnement réel. La version améliorée fournit également beaucoup plus d'informations contextuelles. Nous décrivons cette partie en détail dans notre livre blanc technique (en anglais).

Le nouveau VPR met à la disposition de l'utilisateur final la probabilité d'exploitation (probabilité de la menace) établie par le modèle. Cela ouvre la voie à une autre stratégie de priorisation basée uniquement sur le seuil de probabilité d'une menace, à l'instar de ce qui existe avec le score EPSS. Une telle stratégie ne prend pas en compte le score d'impact CVSS de la même manière que le score VPR, et peut donc ne pas convenir à certaines équipes de sécurité. Le seuil de décision optimisé qui équilibre les faux négatifs et les faux positifs est de 0,23, où chaque CVE dont la probabilité de menace est supérieure à cette limite est considérée comme prioritaire pour la remédiation. Ci-dessous, nous analysons les performances en utilisant un seuil A de probabilité de menace du classement VPR amélioré de 0,23, et un seuil B de 0,02.

Performances des stratégies courantes de priorisation des vulnérabilités

Une stratégie de priorisation des vulnérabilités peut impliquer deux types d'erreurs :

- Les faux négatifs : une priorisation non donnée à une CVE qui sera par la suite associée à une activité d'exploitation à court terme

- Les faux positifs : une priorisation donnée à une CVE qui ne sera pas par la suite associée à une activité d'exploitation à court terme

Les paramètres suivants sont utilisés pour évaluer les performances de chacune des stratégies de priorisation courantes par rapport aux erreurs décrites ci-dessus :

- Couverture : le pourcentage de CVE qui se sont avérées être associées à une activité d'exploitation dans les 28 jours suivants leur priorisation par la stratégie de remédiation

- Efficacité : le pourcentage de CVE priorisées par une stratégie de remédiation donnée et qui ont été associées à une activité d'exploitation dans les 28 jours suivants

Il existe généralement un compromis entre la couverture et l'efficacité. Pour réduire le nombre de faux négatifs (augmentation de la couverture), il faudra probablement prioriser un plus grand nombre de CVE, ce qui entraîne généralement un plus grand nombre de faux positifs (réduction de l'efficacité), et vice-versa. Les équipes de sécurité privilégient souvent une couverture élevée à l'efficacité dans le but de réduire la surface d'attaque et la probabilité d'une intrusion réussie. Toutefois, cette approche se fait au prix d'une augmentation des ressources ou du temps consacrés à remédier à des vulnérabilités moins critiques. Il est donc important que la charge de travail elle-même (c'est-à-dire le nombre de vulnérabilités signalées comme élevées ou critiques) soit réduite afin que les équipes puissent se concentrer sur les CVE les plus importantes pour l'entreprise.

Performances des stratégies courantes de priorisation des vulnérabilités par rapport aux exploitations observées

Pour évaluer la performance prédictive de chacune des stratégies de priorisation définies ci-dessus, les scores respectifs ont été enregistrés par Tenable Data Science le 24 mars 2025. Ces scores ont permis de déterminer les CVE dont la remédiation est à prioriser dans le cadre de chaque stratégie. Bien qu'il n'y ait aucun moyen de connaître réellement le nombre de CVE activement exploitées en environnement réel à l'instant T, nous pouvons faire une estimation sur la base de certains indicateurs. Les CVE ont été déterminées comme étant activement exploitées en environnement réel sur la base d'un ou de plusieurs des critères suivants :

- Si elles ont été publiquement signalées comme exploitées pendant la période définie

- Si elles ont été ajoutées au catalogue KEV de la CISA durant la période définie, ou

- Si nous avons observé des introductions de malwares utilisant la CVE pendant la période définie.

Au total, 648 CVE se sont avérées être activement exploitées en environnement réel au cours des 28 jours qui ont suivi le 24 mars 2025.

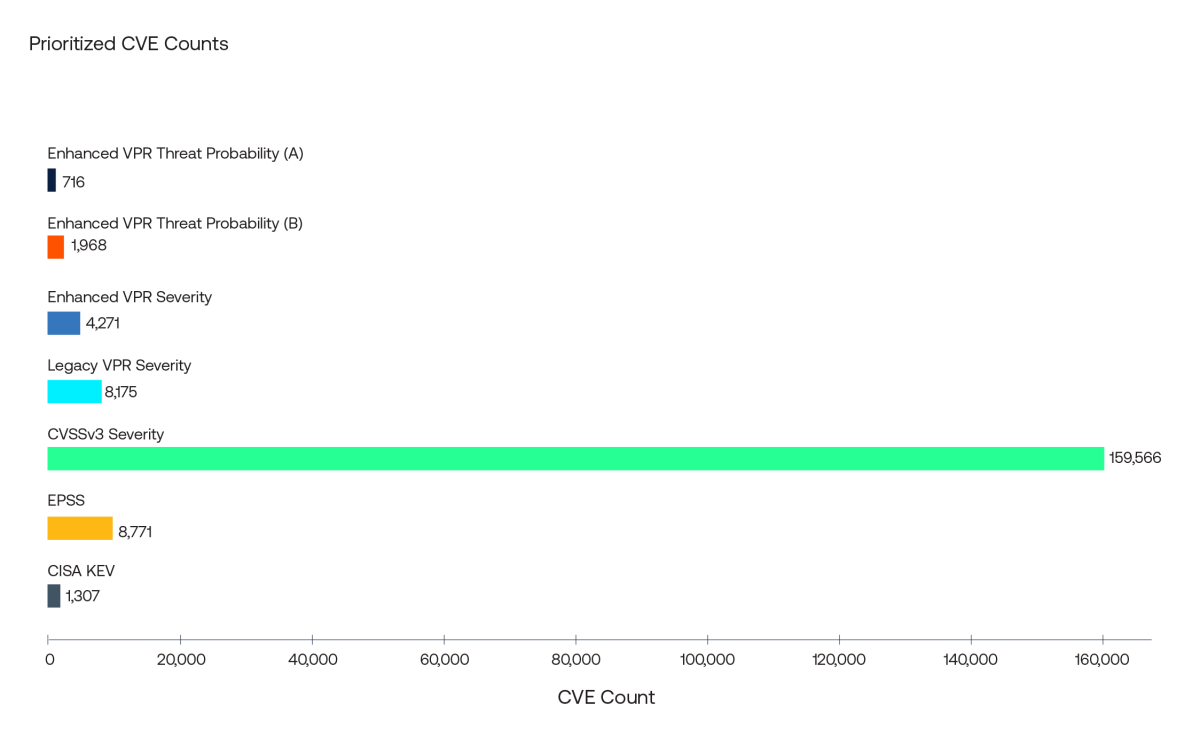

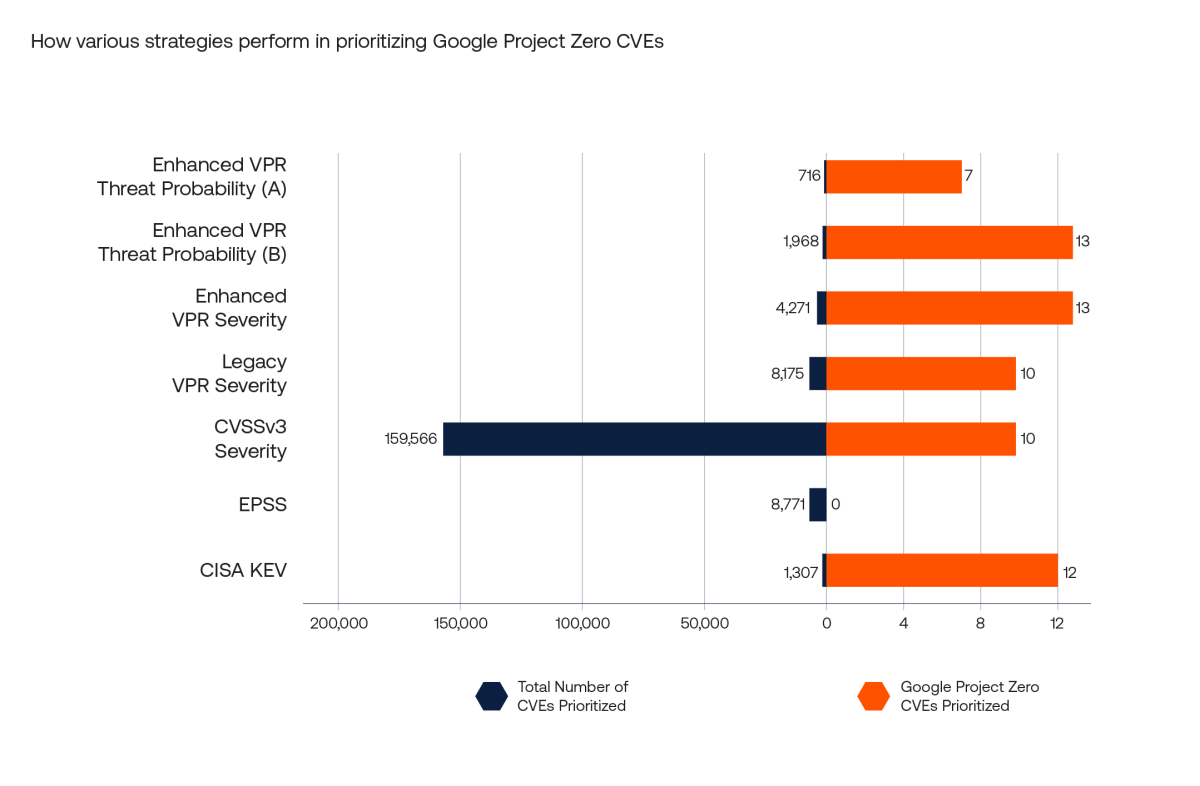

Le diagramme ci-dessous montre le nombre de CVE à prioriser selon chacune des stratégies courantes de priorisation précédemment décrites. Les stratégies Sévérité CVSSv3, Sévérité VPR amélioré et Sévérité VPR traditionnel donnent toutes la priorité aux CVE qui présentent une sévérité élevée ou critique selon chaque indicateur, respectivement. Vous pouvez immédiatement constater le problème lié à la stratégie Sévérité CVSSv3 : beaucoup trop de CVE sont considérées comme prioritaires. Les deux stratégies A et B de probabilité de menace du VPR amélioré sont incluses. La stratégie A utilise le seuil optimisé de 0,23 et la stratégie B utilise un seuil alternatif de 0,02. La première facilite une comparaison équitable entre la probabilité de menace du VPR amélioré et le score EPSS, puisque ce dernier est évalué à l'aide de son propre seuil optimisé de 0,36. La seconde privilégie la couverture par rapport à l'efficacité en abaissant le seuil de décision à 0,02.

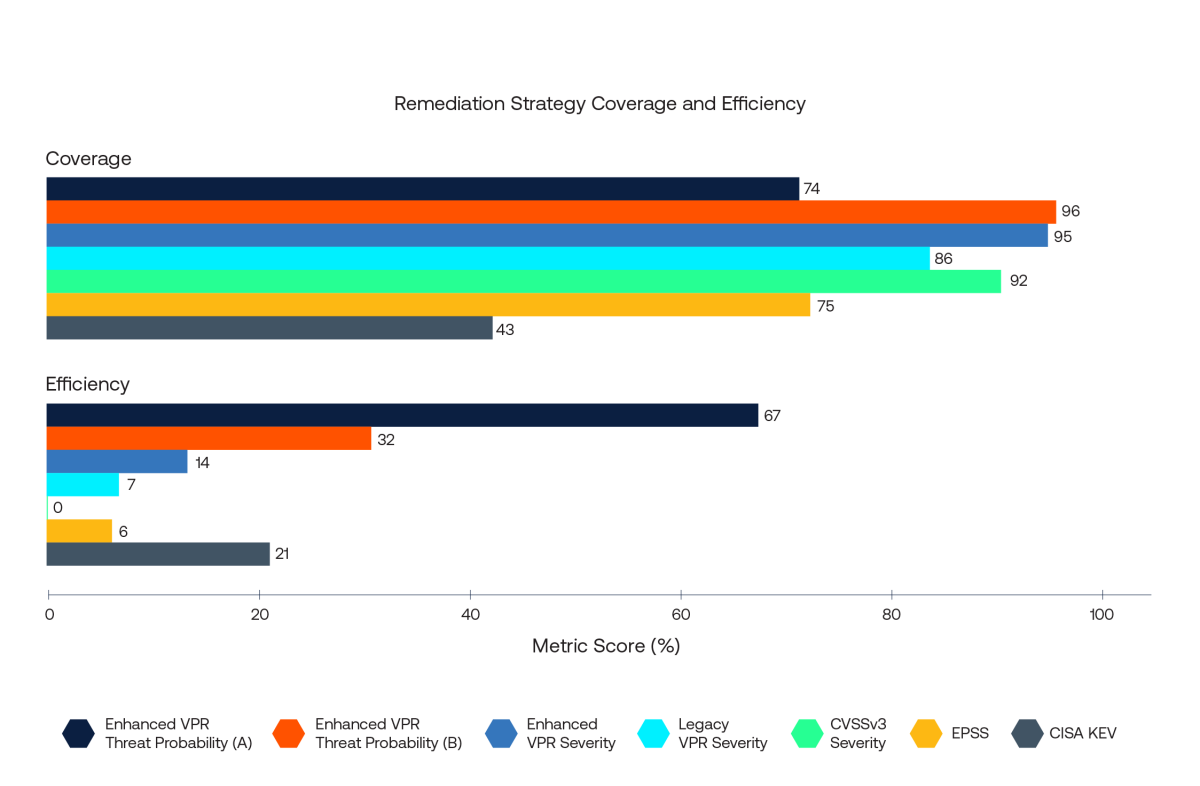

Les indicateurs de couverture et d'efficacité pour chacune de ces stratégies sont présentés dans le diagramme suivant.

On constate que la stratégie B, la Sévérité VPR amélioré, la Sévérité VPR traditionnel et la Sévérité CVSSv3 obtiennent toutes de très bons résultats en termes de couverture. Ces quatre stratégies ont permis de prioriser correctement entre 560 et 620 des 648 CVE associées à une activité d'exploitation. La principale différence entre les stratégies réside dans le nombre total de CVE classées comme étant à prioriser. Pour atteindre son niveau de couverture élevé, la stratégie Sévérité CVSSv3 a considéré comme prioritaires près de 160 000 CVE, une charge de travail incroyablement importante pour les équipes de sécurité, ce qui se reflète dans sa statistique d'efficacité d'environ 0 %.

En revanche, si le score de Sévérité VPR amélioré présente une couverture comparable au score de Sévérité CVSSv3, cette stratégie a classé comme prioritaires environ 4 000 CVE seulement (soit un taux d'efficacité de 14 %). Il s'agit là d'une avancée phénoménale en termes d'efficacité. La probabilité de menace du VPR amélioré B a un taux de couverture légèrement supérieur (96 %) et a classé moins de 2 000 CVE comme prioritaires, soit un taux d'efficacité de 32 %. (Comme indiqué précédemment, les deux stratégies A et B ne prennent pas en compte le score d'impact CVSS v3.)

Si l'on compare la stratégie A au score EPSS (les deux utilisant leurs seuils de décision optimisés respectifs), on constate que la stratégie A obtient des résultats comparables au score EPSS en termes de couverture (74 % contre 75 %), mais qu'elle le surpasse en termes d'efficacité (67 % contre 6 %). La stratégie A et le score EPSS ont identifié correctement 479 et 483 des 648 CVE associées à une activité d'exploitation, respectivement. Toutefois, le nombre total de CVE à prioriser par la stratégie A n'est que de 716, contre près de 8 800 pour le score EPSS. Enfin, le fait de ne prioriser que les CVE du catalogue KEV de la CISA ne permet de détecter que 276 des 648 CVE exploitées, soit une couverture de 43 %. L'efficacité de cette stratégie est cependant relativement élevée, puisqu'elle est de 21 %.

Par rapport à la couverture fournie par d'autres stratégies courantes de priorisation, le VPR amélioré est tout aussi performant, voire plus, lorsqu'il s'agit de détecter avec précision les CVE qui sont activement exploitées en environnement réel. Toutefois, c'est sur le plan de l'efficacité des efforts que notre version améliorée du VPR excelle vraiment. En effet, nous avons constaté des niveaux de couverture similaires même en prenant en compte un nombre bien moins important de CVE à prioriser par rapport aux solutions alternatives. C'est véritablement grâce à ce gain d'efficacité que le VPR amélioré se distingue des stratégies concurrentes de priorisation.

Performances des stratégies courantes de priorisation des vulnérabilités par rapport aux vulnérabilités très médiatisées récentes

L'analyse ci-dessus détaille les performances de chaque stratégie vis-à-vis des vulnérabilités activement exploitées en environnement réel. Comme il n'existe aucun moyen de connaître le nombre de CVE exploitées à un instant T, la première comparaison permet de réaliser une approximation sur la base des indicateurs d'exploitation observés. Nous avons utilisé la même définition d'exploitation en environnement réel que celle ayant servi à l'entraînement du modèle VPR amélioré. Cette méthode implique donc un certain biais. Pour contourner ce problème, nous avons voulu comparer les performances de chaque stratégie par rapport à une liste de vulnérabilités récentes et très médiatisées, à savoir des CVE exposées publiquement qui sont connues pour avoir été exploitées, et dont on s'attendrait à ce que la remédiation soit priorisée. Nous pouvons comparer le nombre de CVE très médiatisées à prioriser selon chaque stratégie, mais il ne faut pas pour autant négliger le nombre total de CVE classées dans la même catégorie. Une stratégie idéale consisterait à prioriser les CVE les plus médiatisées tout en conservant un petit nombre total de CVE. Une telle combinaison permettrait aux équipes de sécurité de travailler efficacement sans compromettre la sécurité.

Project Zero de Google

L'équipe Project Zero de Google tient à jour un ensemble de données accessibles au public contenant des cas connus de détection d'exploits « Zero Day ». Nous avons comparé les septs stratégies de priorisation ci-dessus à la liste des 13 vulnérabilités « Zero Day » divulguées entre le 1er janvier 2025 et le 24 mars 2025. Étant donné que ces dernières ont été très médiatisées, qu'elles sont exploitées en environnement réel et que leur publication est relativement récente, on s'attend logiquement à ce que la majorité de ces CVE soit à prioriser pour chaque stratégie.

Pour évaluer concrètement les performances des sept stratégies avec cette méthodologie, il faut également tenir compte du nombre total de CVE à prioriser. Le graphique ci-dessous montre pour chacune les CVE « Zero Day » répertoriées par Project Zero, ainsi que le nombre total de CVE à prioriser.

Les stratégies Pobabilité de menace du VPR amélioré B et de Sévérité VPR amélioré sont plus performantes que toutes les autres stratégies en ce qui concerne les CVE répertoriées par Project Zero de Google. Ce sont les seules à prioriser la remédiation des 13 CVE. Le score de Sévérité VPR traditionnel et le score Sévérité CVSSv3 affichent des résultats similaires (10 CVE sur les 13). Il convient toutefois de noter la disparité du nombre total de CVE classées comme prioritaires. Comme dans notre analyse précédente, en prenant en compte ce critère, chacune des stratégies VPR amélioré classe un nombre total plus faible de vulnérabilités à prioriser, et de loin (à l'exception du catalogue KEV de la CISA). Ces stratégies s'avèrent donc beaucoup plus performantes sur le plan de l'efficacité. Le catalogue KEV de la CISA identifie 12 des 13 CVE de Project Zero de Google comme prioritaires. Cependant il est important de rappeler que cette stratégie n'est pas tournée vers l'avenir et qu'elle est peu performante en termes de couverture des vulnérabilités nouvellement exploitées. Cette faiblesse de couverture des vulnérabilités exploitées en environnement réel est clairement observable dans la précédente section des performances par rapport aux exploitations observées.

La stratégie A, qui tente de trouver un équilibre entre couverture et efficacité, n'a identifié que 7 CVE sur 13. Cependant, la stratégie B, qui met l'accent sur la couverture plutôt que sur l'efficacité, donne la priorité aux 13 CVE. De son côté, le score EPSS identifie un total de 8 771 CVE auxquelles remédier, soit un nombre supérieur par rapport aux trois stratégies du classement VPR amélioré. Malgré cela, il ne considère aucune des 13 CVE « Zero Day » de Project Zero pour la remédiation.

Conclusion

Le critère de performance numéro un de VPR est la priorisation efficace des CVE pouvant être associées à une exploitation à court terme en environnement réel, tout en tenant compte de l'impact attendu d'une telle exploitation. À cet égard, nous voulions donc nous appuyer sur l'efficacité de la version traditionnelle en priorisant un ensemble encore plus restreint de CVE sans détériorer la couverture des menaces actives.

Cet objectif est clairement atteint puisque la stratégie Sévérité VPR amélioré considère deux fois moins de CVE que la stratégie Sévérité VPR traditionnel, sans aucune perte de couverture. Les informations supplémentaires fournies par la version améliorée vous permettent également de créer des stratégies basées sur la probabilité de menace, pour des gains d'efficacité supplémentaires, ou encore d'utiliser la probabilité de menace comme une couche supplémentaire dans votre stratégie de priorisation.

Le modèle VPR amélioré est actuellement disponible dans Tenable Vulnerability Management. Les améliorations apportées à VPR permettront aux clients Tenable :

- d'améliorer l'efficacité de leurs efforts de remédiation

- de réduire la fatigue liées aux alertes

- de créer de nouvelles stratégies de remédiation personnalisées basées sur le risque et la probabilité de menace

- de concentrer leurs efforts sur les menaces les plus importantes

En savoir plus

- Pour en savoir plus sur les améliorations apportées à Tenable VPR, consultez notre livre blanc technique. (en anglais)

- Vous voulez découvrir VPR en action ? Commencez un essai gratuit de Tenable Vulnerability Management (VPR) dès aujourd'hui.

- Exposure Management

- Vulnerability Management