L'avenir de la gestion des accès cloud : comment Tenable Cloud Security redéfinit l'accès Just-in-Time

Les approches traditionnelles des accès cloud reposent sur des autorisations statiques et permanentes souvent dotées de privilèges excessifs. Découvrez en quoi l'accès JIT (Just-in-Time) change complètement la donne.

Quels sont les défis liés aux accès dans les environnements cloud modernes ?

Avec l'accélération de l'adoption du cloud, les entreprises sont confrontées à un enjeu fondamental en matière de sécurité : comment accorder aux individus l'accès dont ils ont besoin (par exemple les développeurs de garde qui doivent procéder à des débogages, les ingénieurs de fiabilité des sites (SRE) qui doivent corriger des problèmes au niveau de l'infrastructure ou les ingénieurs DevOps qui doivent provisionner ou architecturer des ressources) sans entraîner la création de comptes dotés de privilèges excessifs ou un risque de brèche ?

Les approches traditionnelles dépendent fortement d'autorisations statiques et permanentes. Les utilisateurs humains reçoivent souvent plus d'accès que nécessaire, simplement parce qu'il est difficile de prévoir précisément les autorisations dont ils auront besoin. Ces autorisations sont rarement révoquées, ce qui expose les entreprises à des risques.

C'est précisément à ce niveau que Tenable Cloud Security change la donne. En tant que puissante plateforme de protection des applications cloud natives (CNAPP), Tenable Cloud Security ne se contente pas d'identifier les risques liés aux accès, elle vous aide activement à les résoudre.

Dans ce blog, nous examinons comment vous pouvez relever le défi des autorisations excessives grâce à la fonctionnalité d'accès JIT (Just-in-Time) de Tenable Cloud Security.

Accès JIT (Just-in-Time) : la solution élégante au risque lié aux identités humaines

L'accès JIT permet aux entreprises de réduire considérablement leur exposition due aux identités compromises en fournissant un substitut aux accès permanents. Au lieu de se voir accorder un accès permanent, qui peut être exploité en cas de compromission de l'identité, les utilisateurs obtiennent une éligibilité pour demander un accès temporaire sur la base d'un besoin professionnel défini.

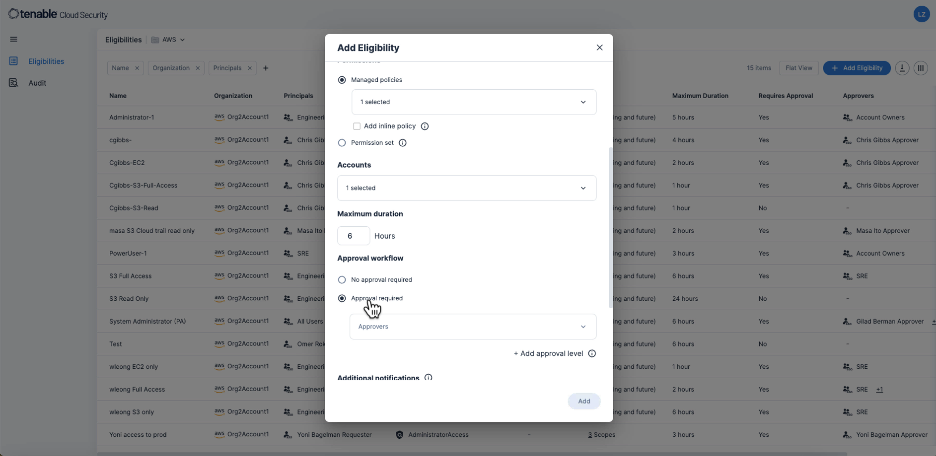

Voici comment cela fonctionne :

- Tous les accès permanents (ou du moins les accès sensibles) sont supprimés.

- Les utilisateurs se voient attribuer des profils d'éligibilité pour des ressources ou des rôles spécifiques.

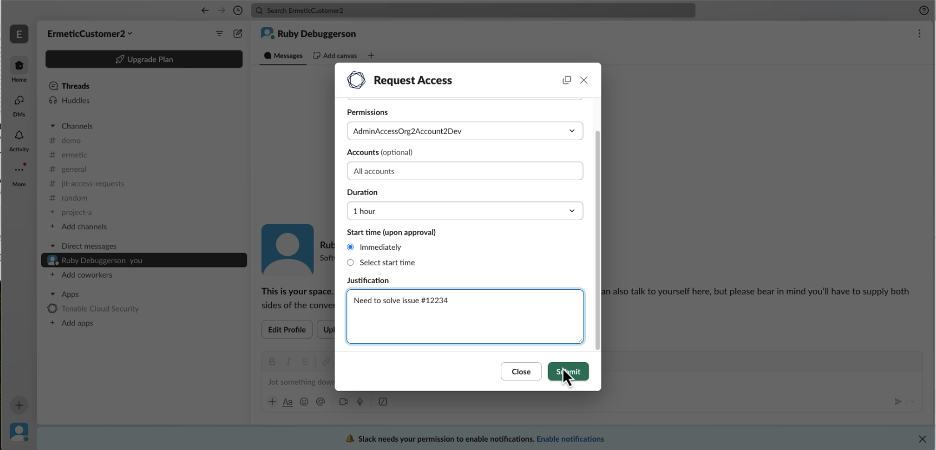

- Les utilisateurs demandent l'accès et peuvent être tenus de fournir la raison de cette demande.

- La demande peut soit être approuvée par un approbateur désigné, soit accordée automatiquement, ce qui présente toujours un avantage considérable en termes de sécurité par rapport à une autorisation permanente.

- Pour les cas très sensibles où plusieurs personnes doivent confirmer l'accès, plusieurs niveaux d'approbation peuvent être appliqués si nécessaire.

- L'accès est accordé pour une durée limitée (sur une base horaire), puis automatiquement révoqué.

L'accès JIT réduit considérablement la surface d'attaque liée aux identités humaines, en ne garantissant l'utilisation de privilèges élevés qu'en cas de nécessité, et uniquement pour la durée nécessaire.

Expérience utilisateur : réunir sécurité et facilité d'utilisation

Tenable sait que même la meilleure solution de sécurité ne peut être efficace sans l'adoption et la coopération de son public cible. C'est pourquoi l'accès JIT dans Tenable Cloud Security est conçu pour offrir une expérience utilisateur fluide.

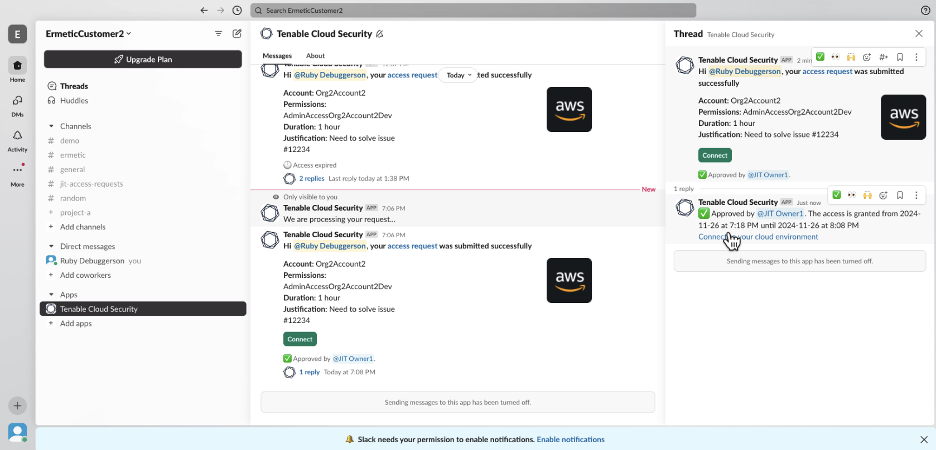

Les demandes et les approbations d'accès peuvent être gérées directement sur les plateformes de messagerie, telles que Slack ou Microsoft Teams, que vos équipes peuvent utiliser, où qu'elles soient. Les utilisateurs et les personnes chargées de l'approbation restent dans leurs workflows natifs tout en bénéficiant d'un processus sécurisé et facile à auditer.

La figure 3, ci-dessous, montre comment la demande, l'approbation et le lien d'accès sont tous regroupés au sein d'un même fil de discussion pour une expérience simplifiée et fluide.

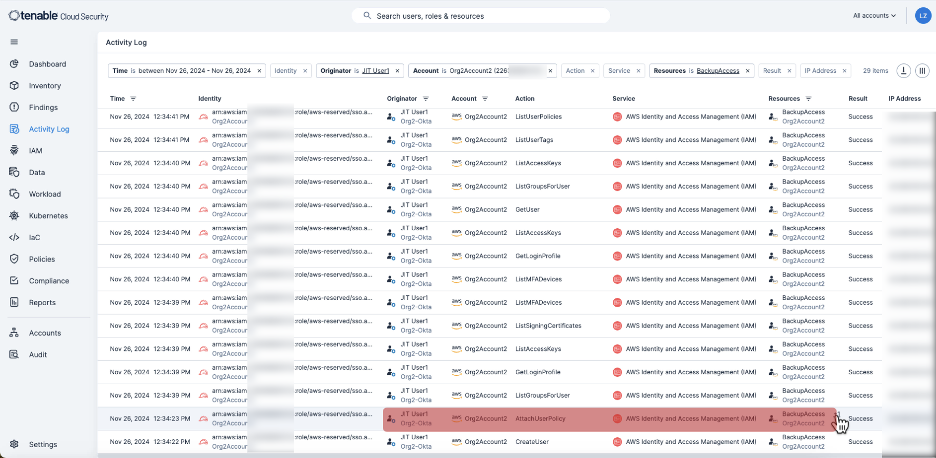

En ce qui concerne les audits, la solution Tenable Cloud Security ne se contente pas d'enregistrer les accès. Elle fournit une interface de journal d'activité claire et intuitive pour chaque session. Contrairement aux journaux souvent fragmentés des fournisseurs cloud, ceux de Tenable Cloud Security sont conçus pour faciliter les audits, les examens de conformité ou les réponses aux incidents. Ainsi, si vous souhaitez analyser en détail ce qui s'est passé pendant les sessions, ou si vous êtes contraint de le faire en cas d'incident, il est extrêmement facile d'ouvrir le journal des sessions et de le consulter.

Élargir le champ d'action : l'accès JIT de Tenable Cloud Security s'étend désormais aux applications SaaS

À l'écoute des retours de ses clients, Tenable a étendu la fonctionnalité JIT pour englober les appartenances à des groupes de fournisseurs d'identité (IdP). Et cela change tout !

Dans de nombreuses entreprises, l'accès aux applications SaaS (Software as a Service), comme les gestionnaires de secrets, les outils d'observabilité, les systèmes de tickets, etc., est régi via l'appartenance à des groupes dans des fournisseurs d'identité tels que Okta ou Microsoft Entra ID. Avec Tenable Cloud Security, vous pouvez désormais fournir une appartenance temporaire à un groupe en suivant le même modèle d'accès JIT. Cela permet de contrôler et d'auditer efficacement l'accès aux applications SaaS avec la même granularité et la même automatisation que pour les ressources cloud.

Les clients de Tenable Cloud Security disposent ainsi d'un contrôle unifié de l'infrastructure cloud et de l'accès SaaS grâce à une solution unique.

Simplification de l'approvisionnement : l'accès JIT est désormais inclus dans Tenable Cloud Security

C'est peut-être la nouvelle la plus réjouissante : l'accès JIT n'a plus à être acheté séparément. À compter d'aujourd'hui, cette fonctionnalité est incluse dans Tenable Cloud Security.

La facturation est parfaitement simple. À l'image de Tenable Cloud Security qui facture sur la base du nombre de ressources cloud, l'accès JIT traite chaque utilisateur éligible comme une ressource facturable. Si vous êtes client de Tenable Cloud Security, vous avez d'ores et déjà accès à toute la puissance de l'accès JIT, sans contrat distinct, sans plateforme supplémentaire. Par exemple, si vous avez une équipe de cinq développeurs habilités à demander des autorisations élevées, ces derniers seront comptés comme cinq ressources facturables supplémentaires, quel que soit le nombre d'éligibilités qu'ils possèdent.

Pourquoi l'accès JIT fait de Tenable Cloud Security la CNAPP idéale ?

La solution Tenable Cloud Security ne se contente pas d'identifier les problèmes. Elle les résout :

- Elle priorise les risques liés aux identités en fonction du contexte réel.

- Elle fournit des contrôles granulaires en temps réel pour les identités des personnes et des services.

- Elle offre une intégration native à vos outils de collaboration quotidiens.

- Elle simplifie les audits et la réponse aux incidents.

- Elle étend la protection au-delà du cloud, jusqu'à la couche SaaS.

- Elle favorise l'adoption grâce à une interface utilisateur intuitive et à un modèle de facturation fluide.

Conclusion : une gestion des accès réinventée

Les meilleurs outils de sécurité s'intègrent à votre workflow et éliminent discrètement les risques avant qu'ils ne deviennent un problème.

L'accès JIT de Tenable Cloud Security est plus qu'une fonctionnalité, c'est une nouvelle philosophie. Il réduit le risque lié aux identités sans sacrifier l'agilité. Il simplifie la mise en conformité sans ajouter de charge de travail. Il permet aux équipes d'agir rapidement, de garantir la sécurité de l'entreprise et de savoir clairement qui a accès à quoi, quand et pourquoi.

Si vous êtes déjà client de Tenable Cloud Security, c'est le meilleur moment pour commencer à utiliser l'accès JIT. Et si vous envisagez d'autres CNAPP, demandez-vous si elles vous aident à corriger les problèmes, ou si elles se contentent de vous montrer où ils se trouvent.

Avec Tenable Cloud Security, la réponse est claire.

REndez-vous sur https://fr.tenable.com/announcements/provide-access-just-in-time pour découvrir comment les fonctionnalités d'accès JIT de Tenable Cloud Security peuvent vous aider à réduire votre cyber-exposition.

- Cloud