Comment sécuriser tous vos assets (IT, OT et IoT) avec une plateforme de gestion de l'exposition

Les équipes de sécurité de l'entreprise sont confrontées à de sérieux obstacles pour défendre leur infrastructure OT/IoT critique, notamment en raison d'une visibilité fragmentée, d'un manque d'anticipation des risques et de données cloisonnées. Découvrez comment des solutions conçues pour gérer l'exposition OT/IoT peuvent aider les entreprises à gagner en visibilité, à prioriser leurs efforts de cyber-sécurité et à communiquer le cyber-risque de manière efficace en dépit des silos organisationnels.

Mettre au point et maintenir un programme de sécurité proactif et complet qui recouvre toute une série de domaines et d'assets informatiques peut devenir une tâche insurmontable. Et comme si cela ne suffisait pas, les RSSI héritent de la responsabilité de protéger l'intégralité de la surface de cyber-attaque, qui abrite aussi des appareils OT/IoT stratégiques du point de vue des cybermenaces. Cependant, les silos bien ancrés au cœur de l'entreprise, ainsi que les lignes floues qui entourent le concept de propriété et de responsabilité, rendent la mission plus que complexe.

Trois défis majeurs limitent l'habilité des entreprises à protéger leur environnement OT/IoT :

- Une visibilité fragmentée – Souvent, nombre de ces technologies sont déployées en dehors du cadre des équipes IT et de sécurité, les rendant invisibles et non sécurisées. Comment les entreprises gèrent-elles l'inventaire et la maintenance continue dans un tel agglomérat d'équipements OT/IoT ? Comment être sûr que les systèmes sont sécurisés et opérationnels alors que les attaquants continuent de cibler de plus en plus fréquemment les assets OT et IoT ?

- Un manque d'anticipation des risques – De nombreuses technologies OT se distinguent par leur manque de sécurité intentionnel, avec une connectivité ouverte pour un maximum de flexibilité. De la même manière, la fonctionnalité est priorisée et la sécurité négligée lors du déploiement de la plupart des appareils IoT. De nombreux propriétaires d'assets OT pensent que leur environnement OT évolue en « air-gap », même si les employés et les fabricants de tels équipements peuvent souvent accéder à distance aux systèmes OT, ce qui rend ces derniers vulnérables aux menaces potentielles.

- Données en silo – Au fur et à mesure que les entreprises de sécurité ajoutent des solutions ponctuelles pour gérer des failles technologiques spécifiques, les données se retrouvent piégées dans des silos. À cause de la multiplicité de ces outils et programmes disparates, les responsables sécurité ont une connaissance limitée des relations qui existent entre les environnements et les risques. Or cette connaissance est indispensable pour pouvoir passer d'une détection des menaces réactive à une identification et une remédiation proactives des dangers potentiels. Comment les entreprises priorisent-elles la sécurité sans savoir si le risque est tapi dans le cloud, dans le réseau de l'entreprise, le data center ou l'environnement OT ?

Cet article est le premier d'une série de trois consacrée aux défis majeurs auxquels sont confrontées les équipes de sécurité d'une entreprise lorsqu'elles cherchent à protéger leur infrastructure OT/IoT critique. Nous partagerons des informations et des solutions pour les aider à relever ces défis. Dans cet article, nous commencerons par explorer comment les entreprises peuvent obtenir une visibilité totale sur la surface d'attaque grâce aux tout derniers outils et stratégies de gestion de l'exposition.

Élaboration d'une stratégie globale de gestion de l'exposition de l'entreprise

Les environnements d'entreprise sont vastes et complexes, et peuvent couvrir de multiples segments d'un même réseau et plusieurs sites dans le monde. Les outils logiciels de sécurité spécifiques à un domaine ont émergé sous forme de solutions ponctuelles pour aider les entreprises qui peinaient à créer un inventaire complet de leurs assets, à compiler des états de vulnérabilités pour des appareils non traditionnels et pour détecter les changements et évaluer les menaces. Sécuriser l'IT, l'OT et l'IoT est une entreprise énorme, si l'on considère que les assets OT/IoT assets sont, par tradition, gérés par les équipes opérationnelles plutôt que par les organisations informatiques (voire totalement non gérés pour certains appareils IoT).

Même si les données et informations acquises à partir de ces outils spécifiques restent inestimables pour que les entreprises arrivent à comprendre les risques associés à certains assets, de nombreuses équipes éprouvent de grandes difficultés à répondre à des questions essentielles pour leur posture de sécurité : Comment mesurer le risque et l'exposition pour chaque asset ou site en exploitation, indépendamment du type d'asset ? Quels sont les risques créés par les systèmes traditionnels (comme les systèmes ERP, Active Directory, les «jump boxes» à distance) pour les assets OT/IoT ? Quelles sont les dépendances entre ces environnements et comment affectent-elles les chaînes d'approvisionnement ? Comment les changements apportés à l'environnement OT affectent-ils d'autres assets au sein du même site ?

Présentation de Tenable One pour l'OT/IoT

Pour les entreprises faisant appel à des assets OT/IoT, une gestion de l'exposition globale permet de débloquer des capacités uniques en termes de benchmarking et de reporting des risques dans les silos organisationnels. En alignant les outils de gestion de l'exposition aux résultats de l'entreprise, les équipes de sécurité peuvent dépasser les capacités des outils de gestion des vulnérabilités et de sécurité de l'OT traditionnels. Cela a pour effet de favoriser de meilleures mesures et une communication plus efficace au sein de l'entreprise.

Tenable One pour l'OT/IoT offre une visibilité sur la toute surface de cyber-attaque moderne puisqu'elle inclut les assets IT, OT et IoT. La plateforme permet aux entreprises de prioriser leurs efforts pour prévenir des attaques potentielles et communiquer précisément le cyber-risque afin de soutenir des performances optimales. La plateforme offre la protection la plus large contre les vulnérabilités puisqu'elle couvre les assets informatiques, les ressources cloud, les conteneurs, les applications web, les systèmes d'identité et les assets IT et IoT, s'appuie sur la rapidité et l'étendue de la couverture des vulnérabilités de Tenable Research et ajoute des analyses complètes pour aider les entreprises à prioriser les actions de sécurité et à communiquer sur le cyber-risque. Si vous souhaitez approfondir ces sujets, inscrivez-vous au prochain webinaire, « The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments » (en anglais).

Dés décisions éclairées grâce à un inventaire des assets centralisé

Tenable One pour l'OT/IoT permet aux entreprises de passer des solutions ponctuelles et de silos organisationnels à une visibilité complète et à un inventaire précis de leurs assets IT, y compris OT et IoT. Les entreprises peuvent choisir de mesurer le risque par unité d'exploitation, ou par site. Ces environnements contiennent souvent un ensemble varié d'assets, gérés par différentes parties prenantes en interne. La vue de l’exposition complète et le système d'évaluation de l’exposition globale unifié de Tenable favorisent des efforts de sécurité concentrés alliés à une connaissance claire de la posture de sécurité de l'entreprise.

Pour la première fois, les responsables sécurité de sociétés industrielles et non industrielles peuvent recourir à une seule et même solution pour visualiser, évaluer et gérer l'exposition au cyber-risque sur l'intégralité de la surface d'attaque. Les RSSI peuvent enfin surmonter les silos organisationnels grâce à des vues métier de l'exposition exploitables afin de communiquer le cyber-risque.

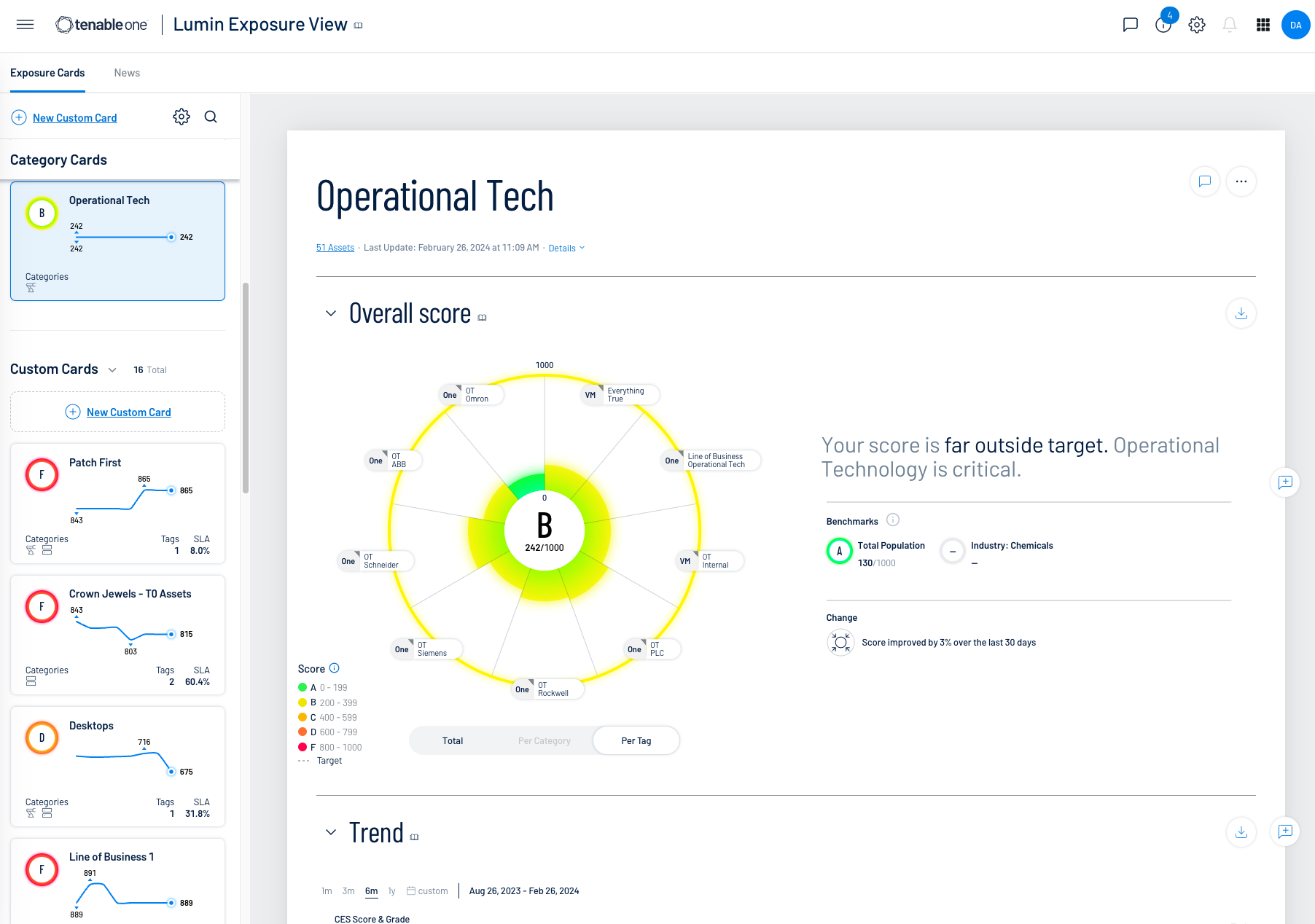

Les cartes d'exposition OT dans Tenable One permettent aux utilisateurs de visualiser, gérer et obtenir des rapports sur le risque de manière globale. Les cartes d'exposition représentent des données entrantes provenant des tags et sources de données que vous avez vous-même configurés. La plateforme agrège et normalise les données afin de fournir une représentation graphique du cyber-risque de l'entreprise, ainsi que d'autres métriques essentielles. Les utilisateurs peuvent eux-mêmes créer des cartes personnalisées (ou utiliser les cartes fournies par défaut par Tenable) afin d'obtenir des informations et des conseils sur les domaines nécessitant le plus votre attention. Les cartes d'exposition personnalisées permettent aux utilisateurs de spécifier des catégories pour lesquelles vous souhaitez obtenir et voir des données. Une fois la carte d'exposition personnalisée créée, vous pouvez la sélectionner à partir d'une bibliothèque centrale et visualiser ses données depuis Lumin Exposure View.

Lumin Exposure View (ou Vue de l'exposition Lumin) dans Tenable One permet de visualiser en un coup d’œil votre score CES (Cyber Exposure Score) global, ses fluctuations et tendances au fil du temps, de consulter d'importantes analyses comparatives et d'évaluer votre risque global. Lumin Exposure View inclut différents outils pour vous aider à comprendre votre posture de sécurité globale puisqu'il associe votre contexte métier, la criticité de vos assets et l'efficacité de vos efforts à remédier aux vulnérabilités dans votre espace de travail.

Avant de commencer, créez un tag que vous appliquerez à la carte.

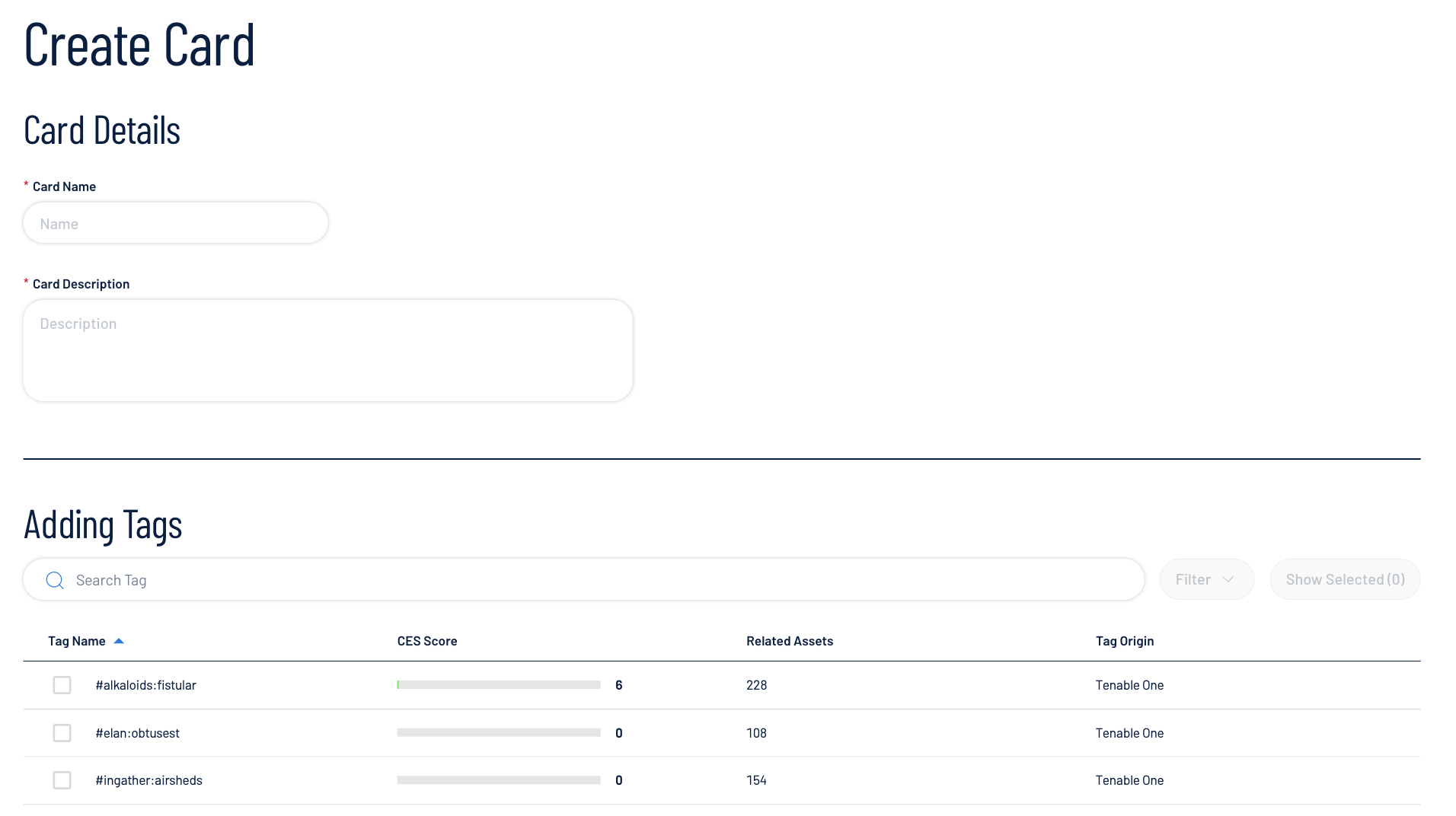

Suivez ces étapes afin de procéder à la création d'une carte d'exposition personnalisée :

- Accédez à Lumin Exposure View.

- Sur la partie gauche de la page, cliquez sur l'onglet Exposure Cards (Cartes d'exposition). Une liste de cartes d'exposition apparaît.

- En haut de la bibliothèque Exposure Cards (Cartes d'exposition) ou dans la section Custom Cards (Cartes personnalisées), cliquez sur le bouton New Custom Card (Nouvelle carte personnalisée). La page Create Card (Créer une carte) apparaît.

- Dans la section Card Details (Détails de la carte), dans la zone Card Name (Nom de la carte), saisissez un nom pour la carte d'exposition.

- Dans la section Card Details (Détails de la carte), dans la zone Card Description (Description de la carte), entrez une description pour la carte d'exposition.

- Dans la section Adding Tags (Ajout de tags), sélectionnez les tags que vous souhaitez utiliser pour fournir des données à la carte d'exposition (par exemple, un utilisateur dans une entreprise peut décider de créer un tag pour chacun des sites de l'entreprise) :

- (Facultatif) Utilisez la zone de recherche pour rechercher des tags spécifiques.

- Sélectionnez la case à cocher en regard de chacun des tags que vous souhaitez utiliser pour fournir des données à votre carte d'exposition.

- (Facultatif) Pour ne voir que les tags que vous avez ajoutés à la carte d'exposition, cliquez sur Show Selected (Voir les tags sélectionnés).

- Cliquez sur Save (Enregistrer). Lumin Exposure View enregistre la carte d'exposition et l'ajoute à la section Custom Cards (Cartes personnalisées) de la bibliothèque Exposure Cards (Cartes d'exposition).

Pour profiter d'un état des lieux complet, Tenable One pour l'OT/IoT fournit aussi une intégration à des outils de sécurité IT tiers souvent présents dans les environnements d'entreprise, tels que ceux utilisés pour la gestion des services, des pare-feux nouvelle génération (NGFW), ainsi que des produit de SIEM (Security Information and Event Management).

Programmez une consultation et une démo gratuites

Pour résumer, Tenable One pour l'OT/IoT offre une visibilité et une sécurité complètes pour chaque asset de la surface de cyber-attaque étendue, c'est-à-dire aux assets IT, OT et IoT. Cette visibilité s'étend au-delà de l'environnement IT pour atteindre la surface d'attaque moderne, fait appel à la « risk intelligence » pour atténuer les risques opérationnels et tirer parti d'une planification et de prises de décision exploitables.

Dans le prochain article de blog de cette série, nous étudierons comment Tenable One pour l'OT/IoT permet d'obtenir un inventaire précis des assets de fournir une réponse dédiée et éclairée pour l'ensemble de la surface de cyber-attaque, et plein d'autres choses.

Vous voulez voir ce que Tenable One pour l'OT/IoT peut faire pour votre entreprise ? Programmez une consultation gratuite pour recevoir une démo technique rapide et discuter de la marche à suivre pour améliorer votre programme et vos résultats en matière de sécurité. Pour plus d'informations sur Tenable One pour l'OT/IoT, rendez-vous sur fr.tenable.com/products/tenable-one et inscrivez-vous pour participer à notre prochain webinaire « The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments » (en anglais), au cours duquel nous explorerons d'autres stratégies qui permettront aux entreprises d'identifier efficacement le risque posé par les environnements IT/OT/IoT interconnectés.

En savoir plus

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT/OT/IoT Environments (webinaire - en anglais)

- Tenable présente une visibilité innovante sur les domaines IT, OT et IoT qui détecte les vecteurs d'attaque et les risques dans leur globalité (communiqué de presse)

- Comment créer une carte personnalisée dans Tenable One (vidéo sous-titrée)

- Exposure Management

- Internet of Things

- OT Security