Comment sécuriser tous vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition : l'importance d'une priorisation contextualisée

Découvrez comment la priorisation contextuelle de l'exposition transforme la sécurité OT/IoT. Les entreprises peuvent désormais appliquer une prévention des failles proactive et non plus simplement réactive.

La connectivité des assets physiques (tels que les systèmes de chauffage, de ventilation et d'air conditionné (CVC) dans les centres de données et les immeubles de bureaux, et les caméras sur la chaîne de production) a entraîné une extension de la surface de cyber-attaque. Étant donné que les assets IT, OT (technologies opérationnelles) et IoT (Internet des objets) deviennent de plus en plus interconnectés, les attaquants peuvent profiter de nouvelles voies pour traverser les environnements IT et OT avec des résultats dévastateurs. Par conséquent, les RSSI se retrouvent aujourd'hui responsables de la sécurité non seulement des environnements IT, mais aussi des environnements OT et IoT.

Pour combattre ces menaces, les services de sécurité des entreprises doivent comprendre les risques auxquels les assets sont exposés dans un contexte de production. Il s'agissait du sujet de la première partie de la série de trois blogs, « Comment sécuriser tous vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition ». Dans ce deuxième article, nous présentons les principaux défis qui entravent une prévention efficace des failles. Nous expliquons également comment les entreprises peuvent tirer parti de la gestion de l'exposition en se plaçant du point de vue d'un attaquant pour traiter un risque en priorité, cela afin d'optimiser les ressources et le personnel souvent limités de leur équipe de sécurité.

Passer au niveau supérieur de la gestion des vulnérabilités avec la gestion de l'exposition

La gestion des vulnérabilités est un composant essentiel d'un programme de sécurité efficace. Elle identifie de façon proactive les failles par lesquelles les attaquants peuvent s'infiltrer dans le périmètre, puis se déplacer latéralement en vue d'atteindre leur objectif. Les programmes de gestion des vulnérabilités utilisent souvent le score CVSS (Common Vulnerability Scoring System) pour évaluer la sévérité des CVE (Common Vulnerabilities and Exposures) rendues publiques et prioriser celles à traiter en premier. C'est le point de départ idéal. Cependant, un score CVSS standard ne prend pas en compte d'autres variables importantes comme la criticité et les relations des assets. Ces variables peuvent servir à affiner l'évaluation des risques et à identifier plus précisément l'exposition réelle de l'entreprise. Par conséquent, les équipes de sécurité peuvent se retrouver noyées sous une montagne de résultats détectés à sévérité élevée parmi lesquels elles doivent faire le tri.

Pour relever ce défi, la gestion de l'exposition ajoute des niveaux de visibilité essentiels pour une priorisation plus efficace. Par exemple, la gestion de l'exposition cherche à identifier la surface d'attaque entière, qui ne comprend pas seulement les assets IT traditionnels, comme les ordinateurs portables et les serveurs, mais aussi les assets OT et IoT, y compris ceux qui sont non détectés et non gérés, ainsi que les identités humaines et machines. Tout cela constitue des cibles potentielles pour les attaquants. La gestion des vulnérabilités examine aussi les trois types de risques évitables, à savoir les vulnérabilités, les mauvaises configurations et les privilèges excessifs que les attaquants exploitent pour s'infiltrer dans le réseau de l'entreprise et s'y déplacer latéralement. Avec cette visibilité complète et approfondie sur les assets et les risques sur la surface d'attaque, la gestion de l'exposition peut appliquer des niveaux de contexte, au-delà du score CVSS, pour évaluer et prioriser plus efficacement la véritable exposition aux risques.

Opérationnaliser la gestion de l'exposition pour optimiser la priorisation et la remédiation

Notre plateforme de gestion de l'exposition, Tenable One offre une vue verticale de la cyber-exposition alignée sur les objectifs de l'entreprise. Les assets et les identités (quel que soit le domaine ou le cloisonnement) sont alignés sur ce qui compte le plus pour l'entreprise, la chaîne de production, les processus métiers ou leurs applications stratégiques.

Dans ce blog, nous expliquons l'importance de disposer d'une vue contextuelle de l'exposition aux risques de l'entreprise. Nous expliquons également comment vous pouvez exploiter ce contexte vertical pour prioriser la remédiation plus efficacement et précisément, et ainsi réduire considérablement ces risques.

Cyber-exposition alignée sur les besoins de l'entreprise

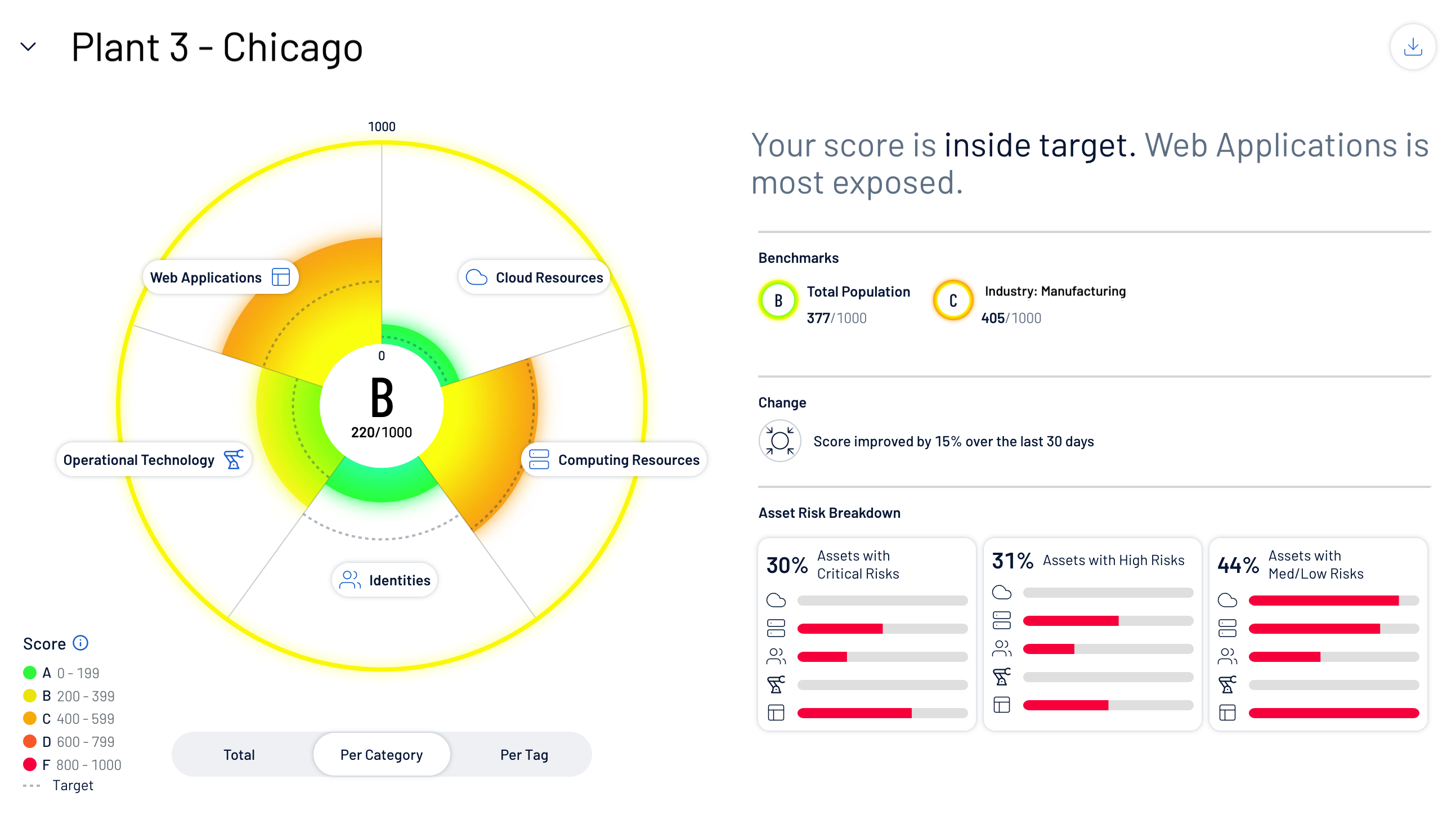

Avec Tenable One pour OT/IoT, plutôt que de rechercher manuellement les risques potentiels que présentent les assets, en interne ou en externe, sur la surface d'attaque entière, les entreprises peuvent instantanément voir les cartes d'exposition correspondant à leurs besoins, qui indiquent le score CES (Cyber Exposure Score) global pour chaque zone critique de leur environnement informatique. Dans l'exemple hypothétique ci-dessous, nous pouvons voir une chaîne de production à Chicago qui représente une source de revenus majeure pour l'entreprise. La chaîne de production a un score CES global s'élevant à 220/1000 (B). Cela nous indique que l'exposition relative de la chaîne de production entière est faible. Nous pouvons rapidement évaluer qu'elle catégorie d'assets représente le risque le plus élevé pour la chaîne de production.

En outre, le score CES de la chaîne de production 3 peut servir d'analyse comparative pour évaluer le risque sur plusieurs sites et ensuite déterminer les investissements futurs en personnel nécessaire pour la remédiation.

Exposition des assets alignée sur les besoins de l'entreprise

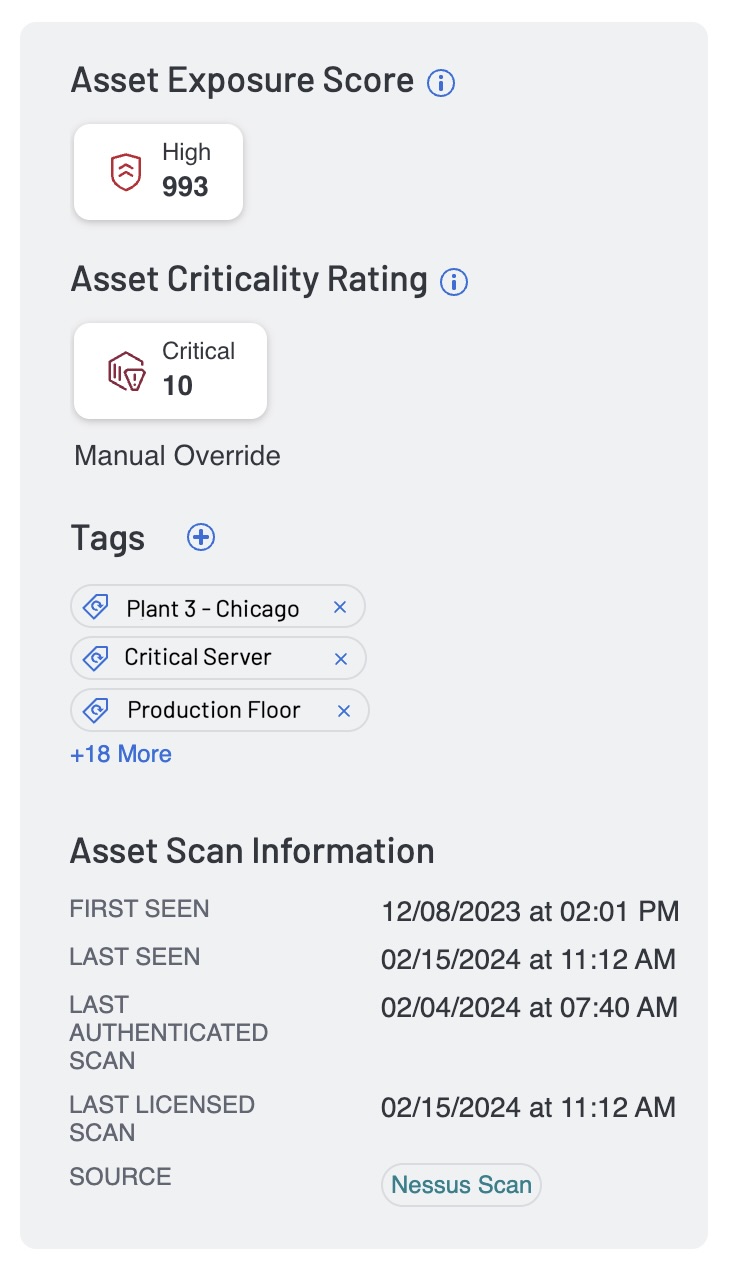

Mais nous devons également savoir quels assets peuvent mettre en péril la chaîne de production, la source principale de revenus pour l'entreprise, de par leur exposition continue. À partir de la carte d'exposition de la chaîne de production 3 de Chicago nous pouvons accéder à la vue de l'inventaire des assets associés présentée ci-dessous. L'inventaire des assets reflète tous les assets qui sont utilisés pour la chaîne de production et indique le score AES (Asset Exposure Score) de chaque asset. Le score AES fournit une vue facile à comprendre des assets qui représentent le plus grand risque d'exposition.

Notez également que le score CES pour la carte d'exposition ci-dessus est automatiquement calculée sur la base du score AES de tous les assets utilisés pour cette chaîne de production via l'utilisation d'algorithmes d'apprentissage automatique.

Contexte des assets approfondi

Si nous devons utiliser le score AES à des fins d'amélioration de la priorisation, il est important de comprendre comment ce score est calculé. Le premier élément contextuel essentiel pour exploiter le score AES est le classement ACR (Asset Criticality Rating). Le classement ACR mesure l'importance relative et l'impact potentiel d'un asset. Le classement ACR est basé sur plusieurs métriques clés telles que l'objectif de l'entreprise, le type, l'emplacement, la connectivité et les fonctionnalités des assets, ainsi que des données tierces. Par exemple, un serveur doit avoir une criticité d'asset supérieure à celle d'un asset IoT comme une imprimante. De plus, un asset associé à une chaîne de production stratégique doit obtenir un classement de criticité supérieur à un asset qui n'est pas lié à la génération de revenus. Le classement ACR peut être manuellement réglé afin de répondre aux besoins spécifiques d'une entreprise à l'aide de tags d'asset comme le montre l'exemple ci-dessous. Le classement ACR est exprimé en nombre de 1 à 10. Les valeurs les plus élevées correspondent aux assets les plus importants pour l'activité.

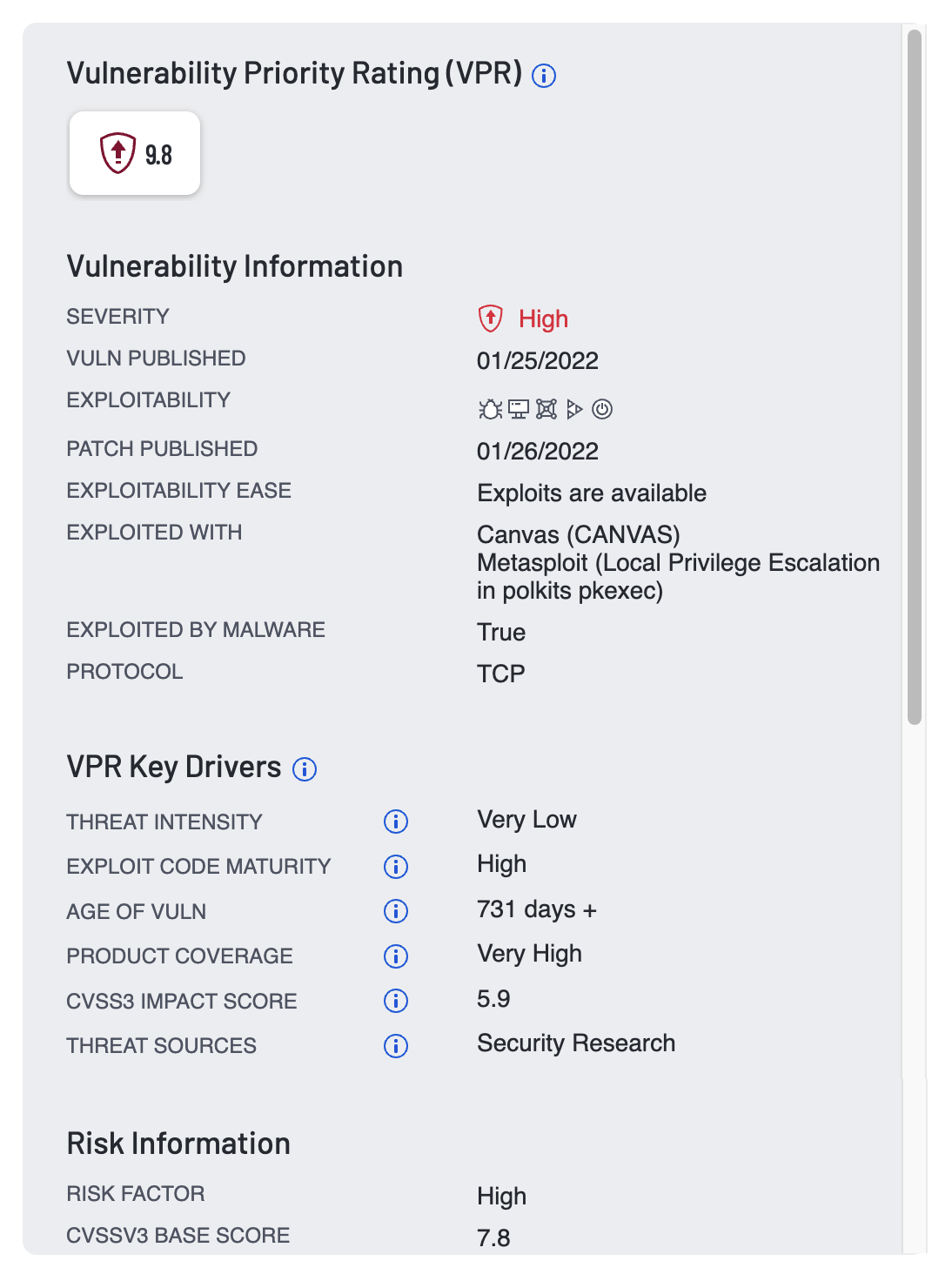

Le deuxième élément contextuel utilisé pour exploiter le score AES est le classement VPR (Vulnerability Priority Rating). Ce classement représente la sévérité et l'exploitabilité d'une vulnérabilité donnée. Il prend en compte des variables statiques (par exemple le score CVSS) et dynamiques pour calculer la probabilité d'un risque spécifique, comme l'exploitation d'une CVE ou d'une mauvaise configuration. Les principales variables utilisées pour calculer le classement VPR d'un risque donné sont la disponibilité d'un code d'exploit dans les kits d'exploit et les frameworks, les références aux méthodes d'exploitation sur les forums du Dark Web et de hackers, des rapports sur les exploitations dans les réseaux sociaux, la recherche publique de démonstration de faisabilité (PoC) et la détection d'empreintes de malwares en environnement réel. De telles informations sur les menaces sont essentielles pour prioriser les failles qui présentent le plus de risques pour une entreprise. Le classement VPR est exprimé en nombres de 0,1 à 10, les valeurs les plus élevées correspondant à une probabilité plus forte de compromission et d'impact sur un asset spécifique.

Étant donné qu'un asset peut souvent comporter plusieurs failles, Tenable One tient compte du classement VPR pour toutes les failles associées à un asset, ainsi que du classement ACR pour calculer un score AES global. Le risque total est ainsi pris en compte dans le score AES global. Par conséquent, le classement AES permet d'identifier rapidement quels assets posent le plus grand risque d'exposition pour l'entreprise et il évite de devoir rechercher manuellement toutes les variables potentielles qui existent en environnement réel. À eux seuls, le contexte de l'entreprise et la priorisation constituent une amélioration importante par rapport aux approches moins dynamiques et holistiques.

Amélioration de la priorisation avec l'analyse des chemins d'attaque

Maintenant que nous savons comment le score AES est calculé, voyons comment nous pouvons l'exploiter et améliorer la priorisation en examinant l'exposition des assets du point de vue d'un attaquant.

Dans les environnements comportant de nombreux assets OT, comme notre chaîne de production hypothétique, il n'est pas rare de voir un large éventail d'assets IT, OT et même IoT. Nous trouvons également des identités humaines et machines qui ont accès au réseau. Comme nous l'avons vu dans de nombreuses violations, les assets OT ne sont pas responsables de l'accès donné à un attaquant. Il s'agit plus souvent d'assets IT plus vulnérables, parfois connus, ou d'assets non détectés et non gérés qui offrent une porte ouverte. De même, les identités humaines et machines peuvent être compromises en raison d'une mauvaise hygiène ou d'un manque de politique adaptée, notamment l'utilisation de mots de passe faibles, du non-recours à l'authentification multifactorielle ou encore de la compromission d'assets vulnérables utilisés par des fournisseurs tiers pour accéder au réseau.

Bien que le score AES constitue une base solide pour décider quels assets doivent être priorisés et pourquoi, la meilleure manière de limiter l'exposition de l'entreprise est de disposer d'une visibilité sur le chemin d'attaque complet, afin de déterminer quel risque doit être traité en premier.

Les fonctionnalités de visualisation et de priorisation du chemin d'attaque dans Tenable One pour OT/IoT constituent une réponse proactive pour supprimer les chemins empruntés par les attaquants. Les risques critiques sont alors mappés au framework MITRE ATT&CK pour que les équipes de sécurité puissent visualiser en permanence tous les chemins d'attaque. Elles disposent alors d'informations essentielles sur les assets externes et les nouveaux assets ajoutés, les tendances de communication, les relations et les vecteurs d'attaque auparavant inconnus. De plus, grâce à cette visibilité, les équipes de sécurité peuvent appliquer des contrôles pour réduire les risques de compromission.

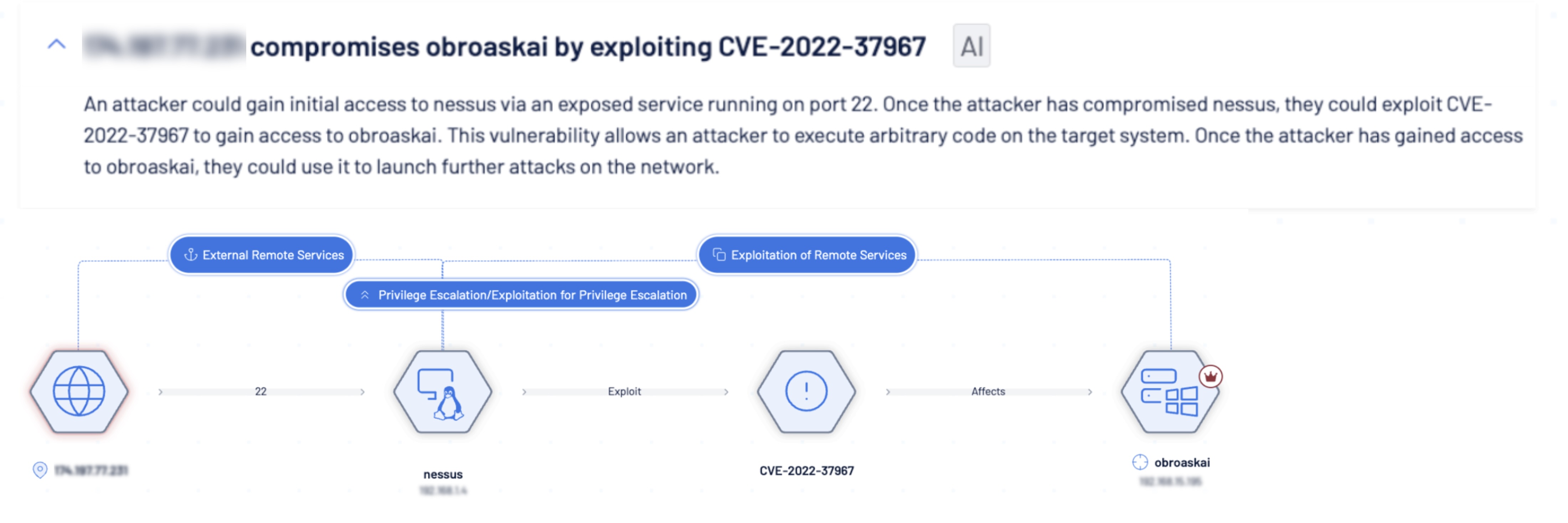

Exploitation des vulnérabilités des assets

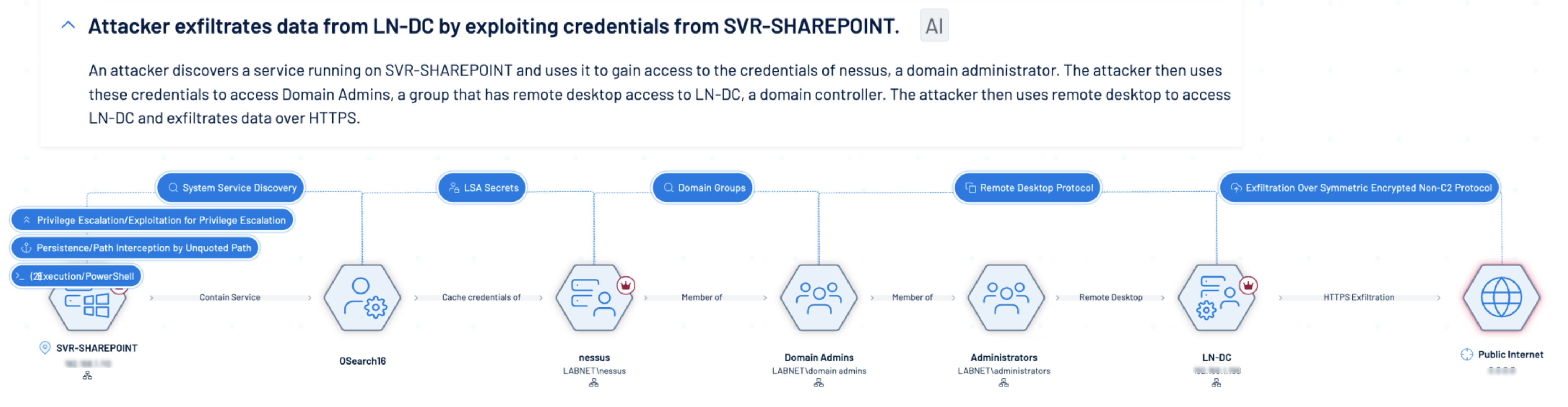

Compromission de l'identité d'une machine

Par exemple, les équipes de sécurité peuvent voir les identités humaines avec des privilèges élevés qui, si elles sont compromises en raison d'un mot de passe faible, peuvent permettre à des attaquants d'accéder à ces privilèges. Les équipes de sécurité peuvent également déterminer où les réseaux en air-gap peuvent avoir été connectés à Internet, avec des ports ouverts sans restriction, donnant alors aux attaquants la possibilité de traverser le réseau et compromettre des assets OT critiques. En outre, avec Tenable One les équipes de sécurité peuvent identifier automatiquement les points d'engorgement et prioriser la remédiation des risques les plus critiques afin de réduire l'exposition globale.

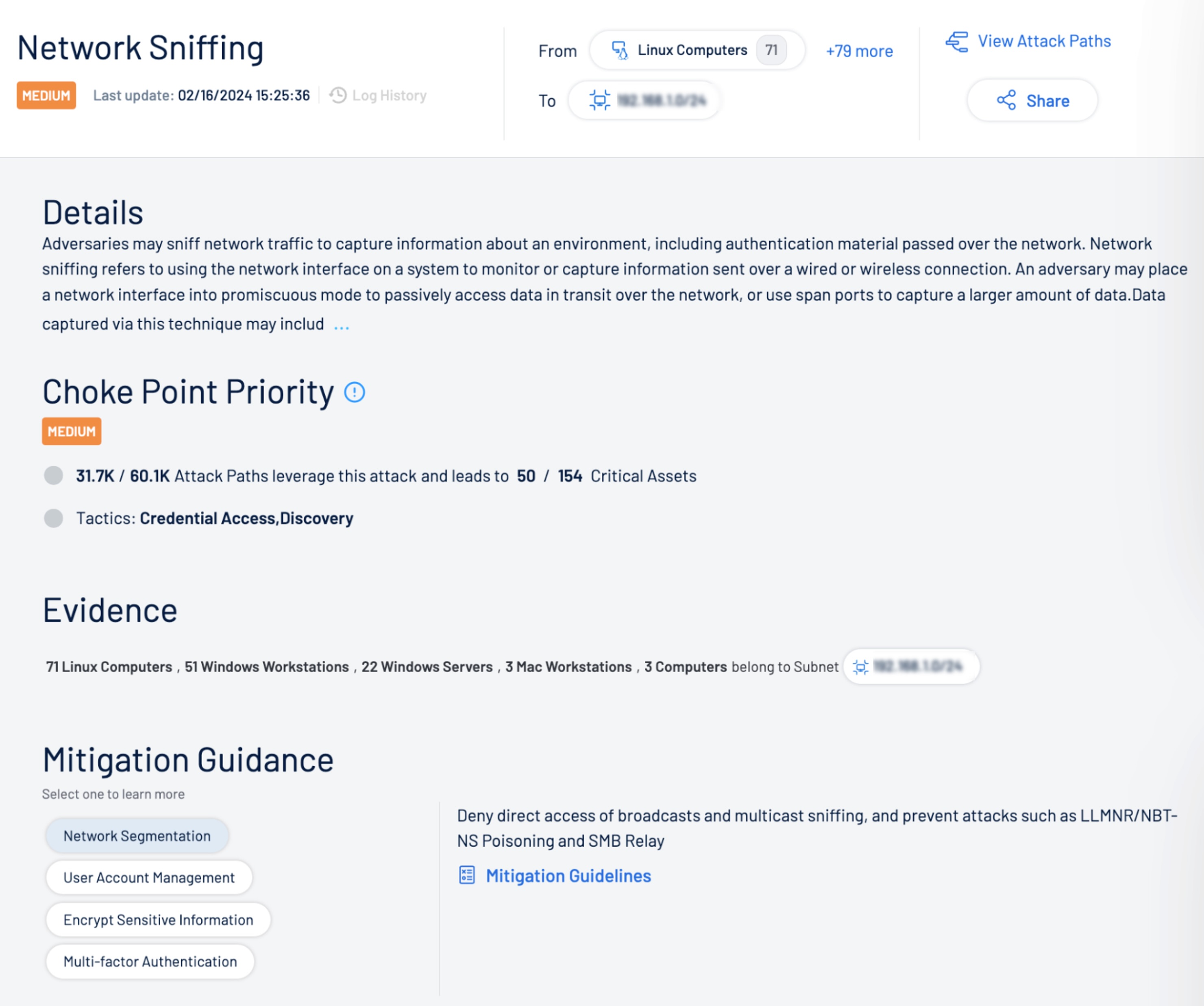

Priorisation des points d'engorgement

En offrant au personnel de sécurité une vue de l'exposition des assets à prioriser tenant compte du contexte de l'entreprise et indiquant les chemins d'attaques et les points d'engorgement associés, ainsi qu'une procédure de remédiation détaillée avec les workflows appropriés, Tenable One met l'accent sur l'essentiel, la réduction conséquente de l'exposition.

Planifier une consultation et une démonstration gratuites

Vous voulez voir ce que Tenable One pour l'OT/IoT peut faire pour votre entreprise ? Programmez une consultation gratuite pour recevoir une démo technique rapide et discuter de la marche à suivre pour améliorer votre programme et vos résultats en matière de sécurité.

Pour plus d'informations sur Tenable One pour OT/IoT, visitez tenable.com/products/tenable-one ou inscrivez-vous à notre prochain webinaire « The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments » pour une exploration détaillée des sujets abordés dans cet article.

En savoir plus

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (webinaire)

- Comment sécuriser tous vos assets IT, OT et IoT avec une plateforme de gestion de l'exposition (blog)

- Tenable présente une visibilité innovante sur les domaines IT, OT et IoT qui détecte les vecteurs d'attaque et les risques dans leur globalité (communiqué de presse)

- Qu'est-ce que le classement VPR et en quoi il diffère du score CVSS ? (article de blog)

- Exposure Management

- Internet of Things

- OT Security