Tenable

Security Center

Dévoilez et éliminez vos cyber-faiblesses avec la solution de gestion des vulnérabilités n°1 au monde. Gérée sur site.

Réduisez le risque sur l'ensemble de votre infrastructure IT/OT. La solution à l'origine de cette catégorie continue de repousser les limites afin de protéger les entreprises contre les cyber-expositions critiques qui augmentent le risque business.

Demander une démo

La solution de gestion des vulnérabilités n°1 au monde, gérée sur site

Connaître vos vulnérabilités IT

Tirez pleinement profit des scans actifs et des agents, de la surveillance passive, de la gestion de la surface d'attaque externe et des intégrations CMDB afin de bénéficier de la visibilité nécessaire pour révéler des vulnérabilités à fort impact sur votre environnement.

Dévoiler vos failles IT prioritaires

Bénéficiez de la couverture CVE la plus vaste du secteur pour identifier rapidement et assurément les cyber-expositions prioritaires avec un potentiel d'attaque et un impact business élevés.

Éliminer les expositions critiques

Prenez des mesures rapides et décisives grâce à Tenable Predictive Prioritization, technologie de priorisation prédictive dotée de données de vulnérabilités, de threat intelligence et de data science pour éliminer les expositions critiques et lancer des remédiations.

La suite Tenable Security Center

Adaptée pour répondre à vos besoins propres, la suite de produits Tenable Security Center vous apporte la visibilité et le contexte nécessaires pour vous aider à rapidement comprendre votre risque et corriger vos vulnérabilités.

Tenable Security Center

- Gestion des vulnérabilités basée sur le risque, solution gérée sur site

- Visibilité immédiate sur votre réseau avec un nombre illimité de scanners Nessus

- Informations claires et exploitables sur les données grâce à des dashboards, des rapports et des workflows hautement personnalisables

- Identification et priorisation instantanée des vulnérabilités à l'aide de scores de risque intégrés et d'une threat intelligence contextualisée

- Réponse accélérée aux incidents via des alertes configurables, des notifications et un système de tickets personnalisables

- Accès API gratuit pour les intégrations client, l'acquisition de données et l'enrichissement des données

- Découvrez des assets inconnus sur votre surface d'attaque externe

Tenable Security Center Plus

Comprend tous les avantages de Tenable Security Center, plus :

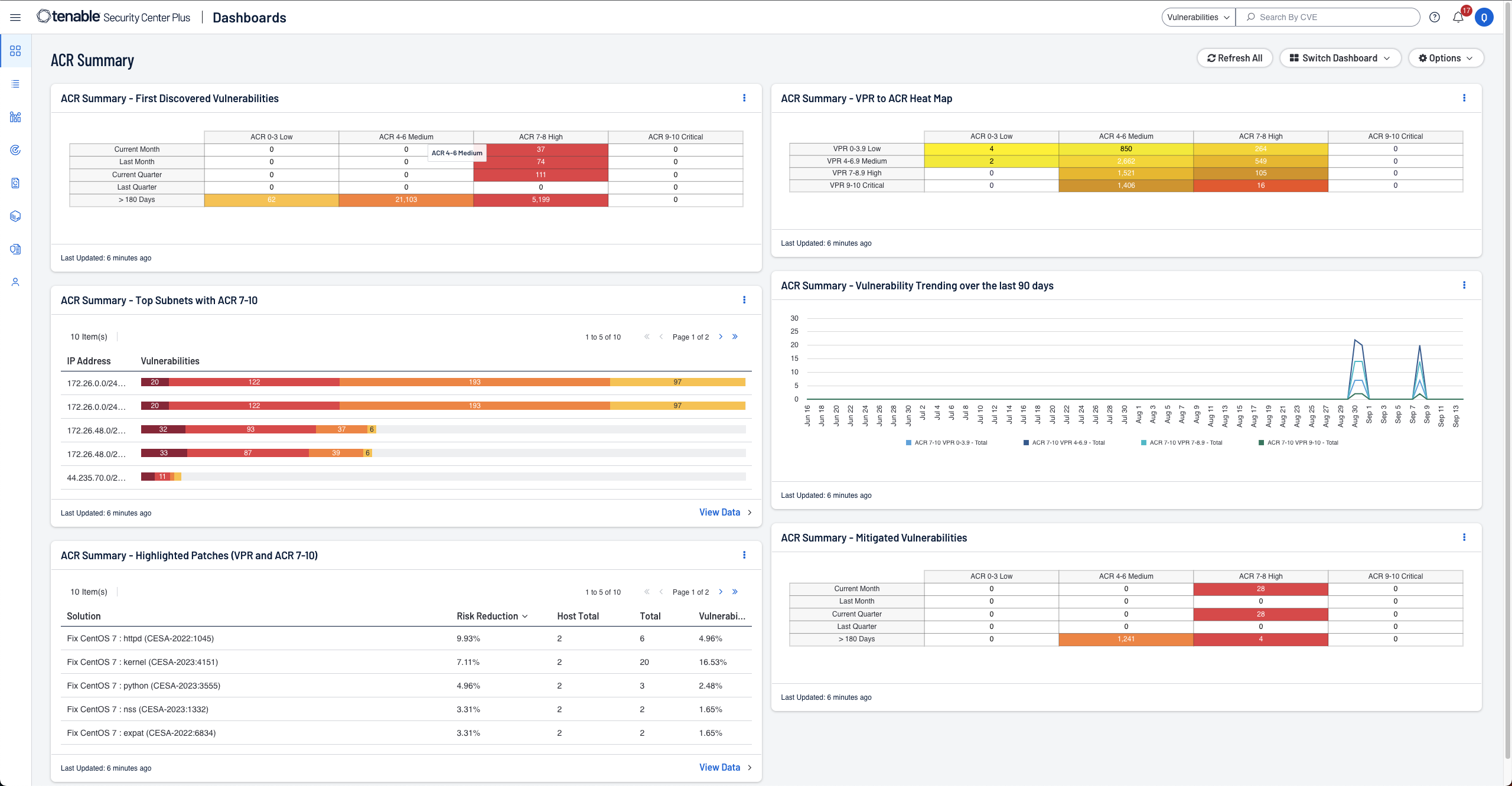

- Une meilleure compréhension de vos assets et davantage de contexte via le classement ACR (Asset Criticality Rating)

- Découverte des assets et des vulnérabilités en temps réel et surveillance continue pour offrir un niveau de visibilité optimal

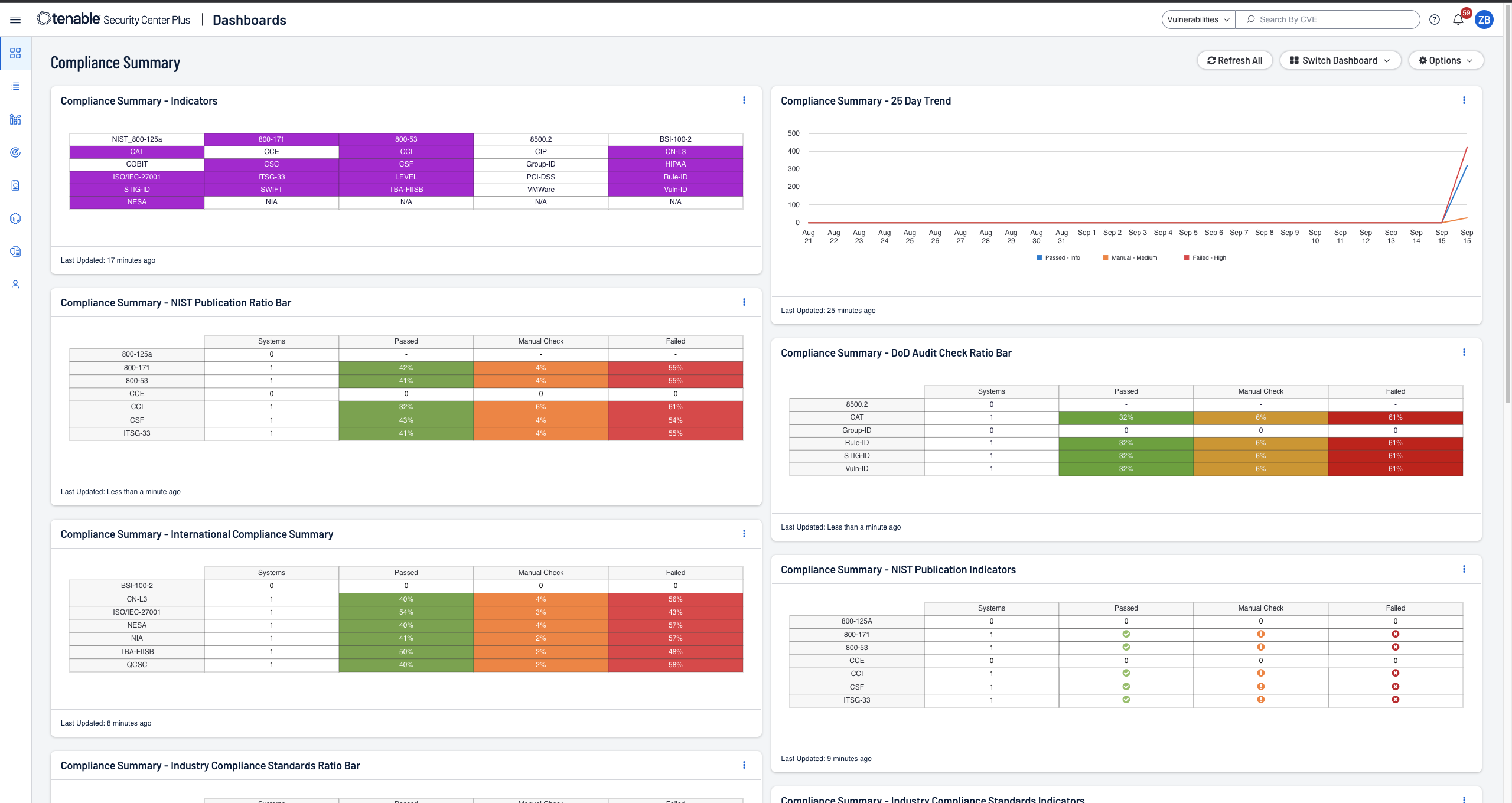

- Rapports de conformité simplifiés avec des alertes proactives en cas de violation et des métriques en temps réel

- Détection en temps réel des botnets et du trafic lié aux canaux de commande et contrôle (C&C)

- Identification des ressources jusque-là inconnues, des changements de comportement et de l'utilisation de nouvelles applications

Tenable Security Center Director

Pour les clients disposant de plusieurs consoles Tenable Security Center, Tenable Security Center Director est proposé en tant que module complémentaire à Tenable Security Center ou Tenable Security Center Plus.

- Vue centralisée pour afficher et gérer votre réseau sur toutes les consoles Tenable Security Center

- Visualisation aisée des scans pour chaque console Tenable Security Center à partir d'un emplacement centralisé

- Informations centralisées pour faciliter le reporting et l'activité de plusieurs consoles, scanners et assets

- Rapports centralisés sur plusieurs consoles Tenable Security Center pour mesurer facilement votre cyber-risque

Mesurez et analysez rapidement les risques de sécurité et de conformité

-

Gérez vos données, comme vous l'entendez

Découvrez Tenable Security Center, la solution leader sur site en gestion des vulnérabilités. Prenez en charge la gestion de vos données grâce à des options de déploiement hybrides ou sur site flexibles, tout en réduisant le risque pour votre entreprise. -

Comprenez la criticité de vos assets

Tenable Security Center Plus propose le classement ACR (Asset Criticality Rating), qui enrichit votre compréhension de l'importance d'un asset. Bénéficiez de toute la connaissance requise pour prendre des décisions éclairées sur l'atténuation du risque pour votre entreprise. -

Contextualisez les menaces de manière proactive

Recherchez, contextualisez et répondez aux vulnérabilités à partir de sources de données enrichies et de renseignements fournis par Tenable Research. Voir comment -

Bénéficiez d'informations instantanées sur les données

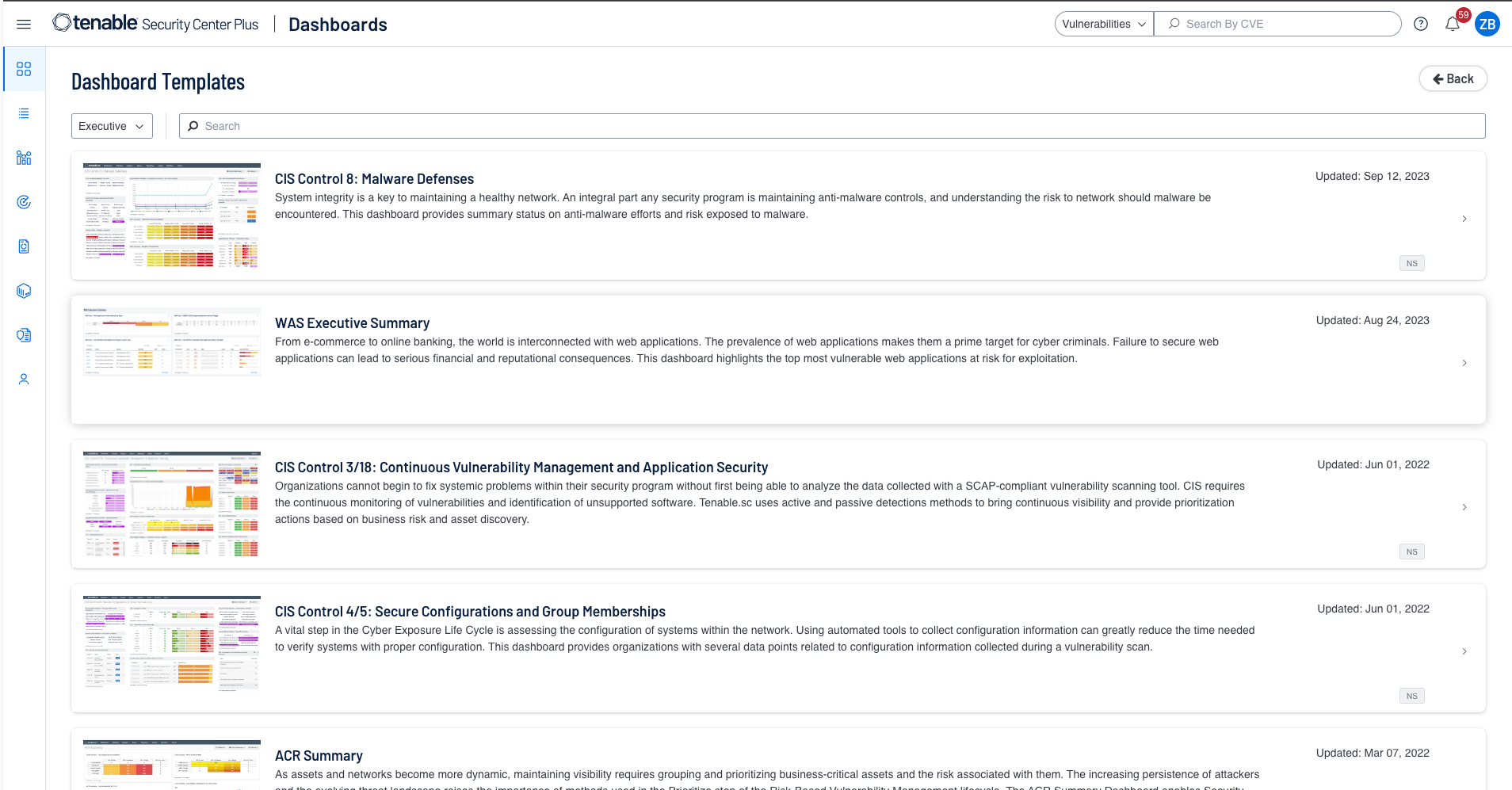

Tirez parti de plus de 350 dashboards et rapports prédéfinis et hautement personnalisables pour obtenir des informations claires et exploitables sur les données dont vous avez besoin pour identifier facilement les menaces. -

Concevez des rapports sur mesure

Façonnez différents rapports ciblés pour des audiences spécifiques, en vous assurant que les menaces critiques reçoivent une attention immédiate. Générez des rapports à la demande ou planifiez-les et partagez-les automatiquement avec les destinataires appropriés. -

Simplifiez la conformité du reporting

Restez conforme aux normes grâce à une visibilité immédiate sur votre posture de conformité. Démontrez facilement le respect des initiatives en matière de conformité à l'aide de vérifications prédéfinies, basées sur les normes du secteur et les obligations réglementaires. -

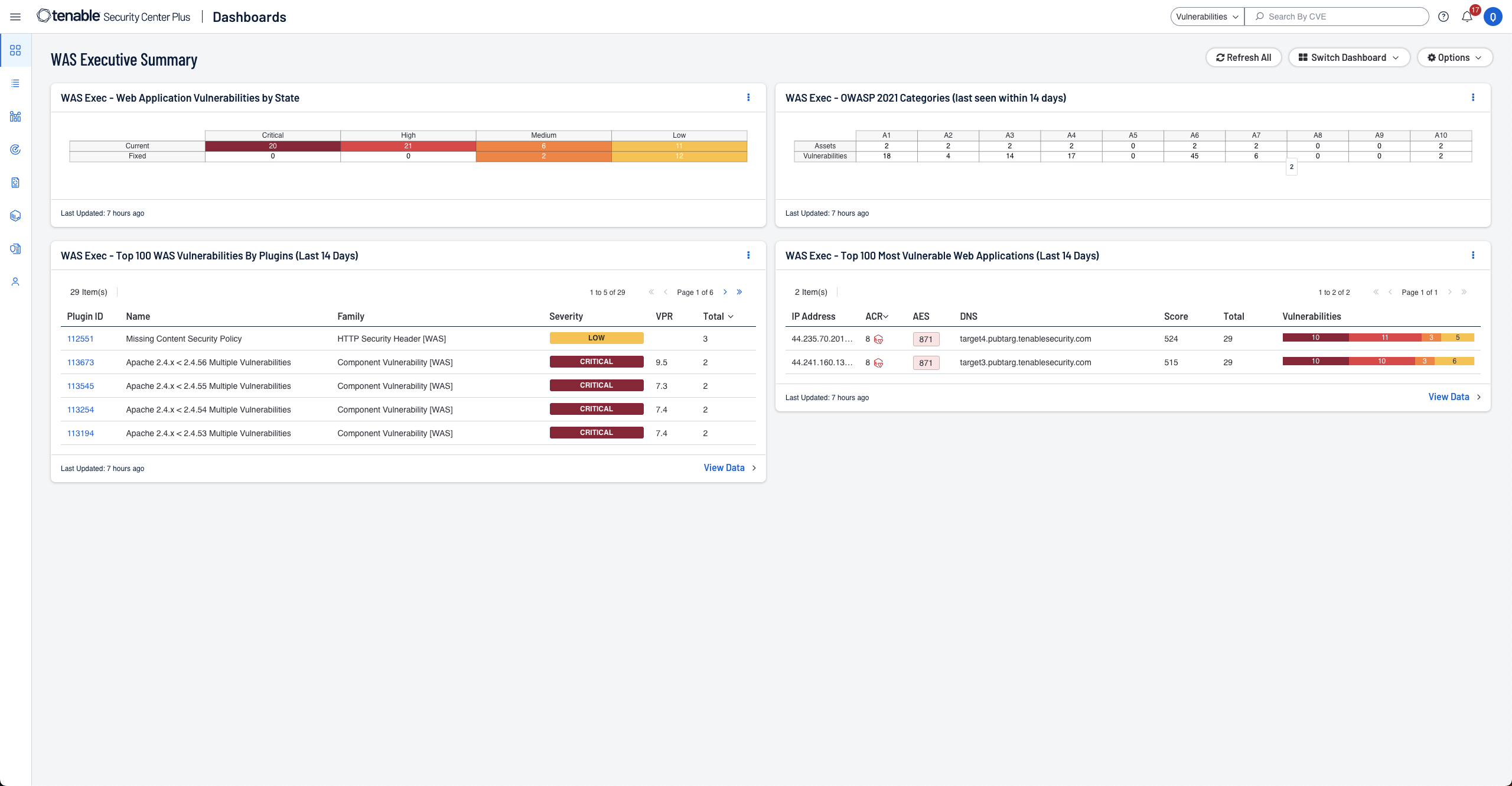

Scan des applications web sur site

Intégrez Tenable Web App Scanning sur site dans l'interface utilisateur de votre Tenable Security Center. Automatisez les scans, évaluez les vulnérabilités des applications web et rationalisez les évaluations à l'aide d'un scan de vulnérabilités des applications web à la fois moderne et convivial. -

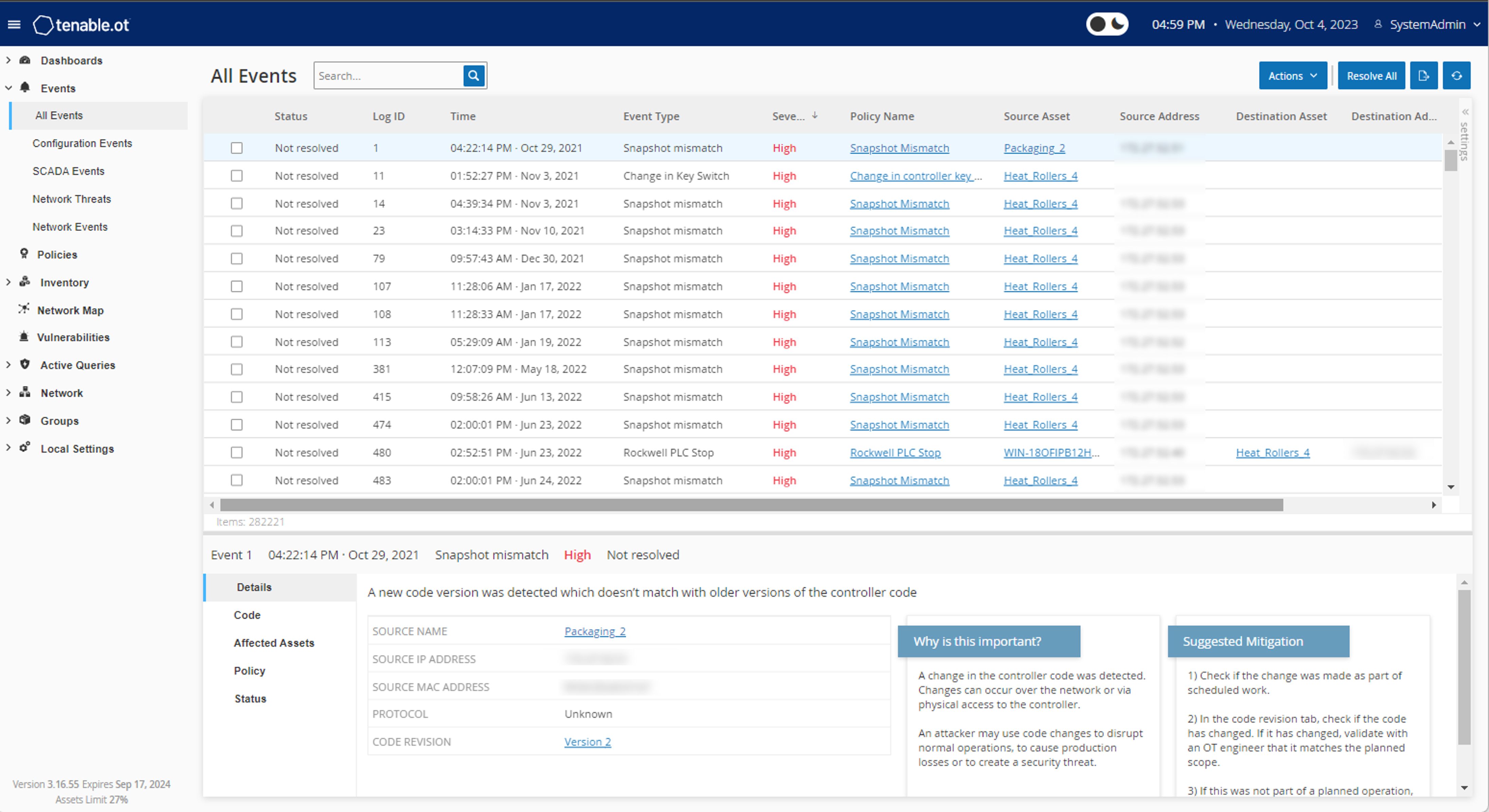

Améliorez la visibilité des technologies opérationnelles (OT)

Bénéficiez d'une visibilité, d'une sécurité et d'un contrôle complets sur les menaces cyber-physiques (OT/IoT) qui mettent votre entreprise en danger grâce à l'intégration de Tenable OT Security. -

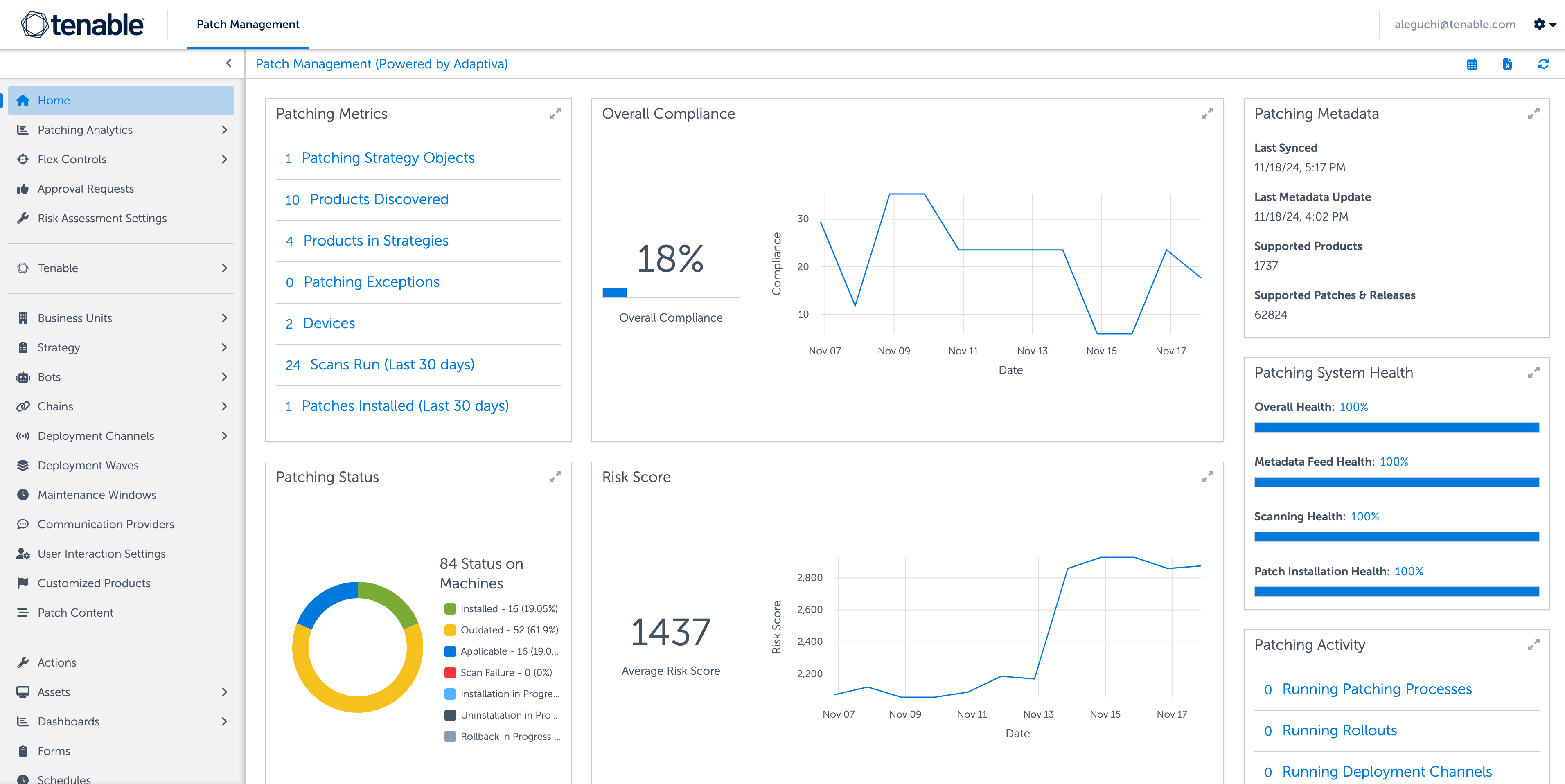

Éliminer son exposition aux vulnérabilités

Combinez la fonctionnalité de correctif autonome à la couverture des vulnérabilités, la priorisation intégrée, la threat intelligence et le renseignement en temps réel de premier plan de Tenable afin de réduire le délai moyen de remédiation (MTTR). Voir comment

Avis sur Tenable Security Center

Tenable est le seul fournisseur à avoir été désigné « Customers' Choice » dans le rapport 2025 Gartner® Peer Insights™ Voice of the Customer pour l'évaluation des vulnérabilités.

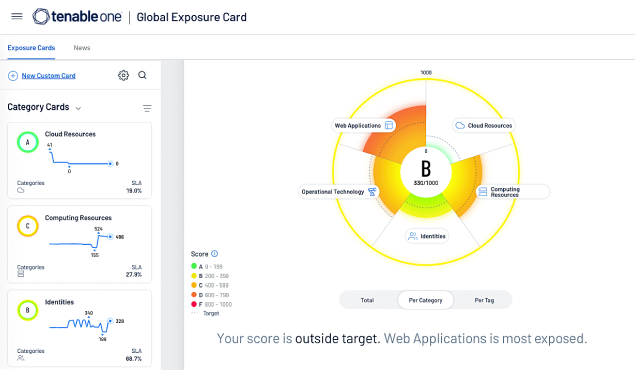

Disponible via Tenable One : la seule plateforme de gestion de l'exposition au monde optimisée par l'IA

Tenable One répond au défi majeur de la sécurité moderne : une approche profondément fragmentée de la perception et de la lutte contre le cyber‑risque. Nous éludons le risque en unissant la visibilité, les connaissances et les actions de sécurité sur l'ensemble de la surface d'attaque pour rapidement dévoiler et éliminer les failles. Les clients utilisent Tenable One afin d'éradiquer les cyber‑failles prioritaires et se défendre contre les attaques, de l'infrastructure IT aux environnements cloud en passant par les infrastructures critiques.

En savoir plus

Tenable Security Center est devenu la voix de la vérité pour notre réseau, en offrant une couche d'insight supplémentaire qui nous permet de nous responsabiliser et de valider la réussite de notre programme de sécurité auprès du conseil d'administration.

FAQ

Qu'est-ce que Tenable Security Center ?

-

Tenable Security Center et Tenable Security Center Plus sont les solutions de gestion des vulnérabilités sur site de Tenable. Équipée de la technologie de pointe Nessus, la gamme de produits Tenable Security Center identifie, examine et priorise les vulnérabilités, pour vous offrir une vue de votre posture de sécurité et de conformité basée sur le risque. Pour en savoir plus sur ces solutions, consultez la fiche technique Tenable Security Center et la fiche technique Tenable Security Center Plus.

Quelle est la différence entre Tenable Security Center et Tenable Security Center Plus ?

-

Tenable Security Center Plus est une plateforme de gestion des vulnérabilités qui prend son origine dans Tenable Security Center et qui inclut des métriques de risque supplémentaires, telles que le classement ACR, pour une couche additionnelle de contexte pour vos assets et vulnérabilités.Ces indicateurs permettent à votre programme de gestion des vulnérabilités d'adopter une approche personnalisée, le tout étant calculé sur votre instance Tenable Security Center Plus, de sorte que vos données restent sur site. En outre, Tenable Security Center Plus peut s'intégrer à la plateforme de gestion de l'exposition de Tenable, Tenable One, afin d'accroître la valeur des insights fournis par Security Center Plus.

Tenable Security Center fonctionne-t-il avec Tenable One ?

-

Oui. Tenable Security Center Plus s'intègre à Tenable One pour fournir des déploiements de gestion des vulnérabilités hybrides et permettre aux clients sur site de tirer parti d'une plateforme de gestion de l'exposition.

Qu'est-ce que Tenable One ?

-

Tenable One est une plateforme de gestion de l'exposition qui permet aux entreprises de disposer d'une visibilité sur l'ensemble de la surface d'attaque moderne, de concentrer leurs efforts pour empêcher les attaques potentielles et de communiquer précisément le cyber-risque pour optimiser leurs performances opérationnelles. La plateforme présente la plus vaste couverture des vulnérabilités, des assets IT aux ressources cloud en passant par les conteneurs, les applications web et les systèmes d'identité. Elle s'appuie sur la vitesse et l'étendue de la couverture des vulnérabilités de Tenable Research, avec des fonctionnalités d'analyse complètes afin de prioriser les actions et de communiquer les cyber-risques. Tenable One permet aux entreprises :

- d'acquérir une visibilité complète de la surface d'attaque moderne

- anticiper les menaces et prioriser les efforts pour empêcher les attaques

- de communiquer le cyber‑risque pour prendre de meilleures décisions

Qu'est-ce que Tenable Security Center Director ?

-

Tenable Security Center Director est un module complémentaire de Tenable Security Center. Il fournit aux clients du segment Entreprise une vue unifiée de leur réseau, souvent étendu et dispersé, sur plusieurs consoles Tenable Security Center. Tenable Security Center Director offre une visibilité et une gestion complètes de vos instances pour vous permettre de vous concentrer sur la gestion des vulnérabilités et de réduire les efforts nécessaires pour les tâches administratives.

Tenable Security Center fonctionne-t-il avec Tenable Web App Scanning ?

-

Avec Tenable Security Center, Tenable renforce encore vos défenses en ajoutant une sécurité des applications web sur site. Intégrée de manière transparente à l'interface utilisateur de Tenable Security Center, Tenable Web App Scanning vous permet d'identifier et de traiter les vulnérabilités au sein de votre réseau et de vos applications web, et ainsi de renforcer votre posture de sécurité.

Tenable Web App Scanning est un outil de test dynamique des applications web (DAST) qui évalue de manière approfondie vos applications web. Il analyse l'application web et crée une carte du site, puis scanne le front-end afin de détecter des vulnérabilités au sein du code personnalisé et des composants tiers.

Qu'est-ce que la fonctionnalité Predictive Prioritization et comment peut-elle m'aider à prioriser les vulnérabilités ?

-

Predictive Prioritization associe des données sur les vulnérabilités recueillies par Tenable et des données sur les vulnérabilités et les menaces provenant de sources tierces. La fonctionnalité analyse le tout en s'appuyant sur l'algorithme sophistiqué de data science développé par Tenable Research. Chaque vulnérabilité se voit attribuer un score VPR (Vulnerability Priority Rating) qui représente la possibilité qu'un attaquant exploite une vulnérabilité donnée au cours des 28 prochains jours, ainsi que sa sévérité. Vous pouvez utiliser le classement VPR pour comprendre le cyber-risque réel des vulnérabilités dans leurs environnements uniques afin d'être en mesure de prioriser les efforts de remédiation pour les vulnérabilités ayant le plus grand impact.

Pour en savoir plus, consultez la FAQ ou rendez-vous sur cette page web.

Comment Tenable Security Center détecte-t-il les assets et les vulnérabilités ?

-

À l'aide de différents capteurs, Tenable Security Center assure la découverte et l'évaluation en continu de votre réseau, de vos assets et de vos vulnérabilités en temps réel.

Tenable Security Center rassemble des données de sécurité dans l'ensemble de votre entreprise à l'aide de sources telles que :

- Surveillance passive : la surveillance du trafic et des événements réseau en temps réel permet de savoir quels assets sont connectés à Internet et comment ils communiquent. Cette surveillance identifie les applications ou appareils nouveaux ou jusque-là inconnus, et elle détecte les comportements suspects au fur et à mesure qu'ils se produisent.

- Scans actifs : analysent minutieusement l'état des assets pour identifier les vulnérabilités, les mauvaises configurations, les malwares et autres faiblesses.

- Données de l'hôte : permettent de surveiller activement les activités et les événements liés à l'hôte, ce qui inclut des informations sur les accès et les changements effectués.

- Connecteurs intelligents : pour tirer parti de vos autres investissements dans la sécurité, Tenable Security Center peut intégrer des données de sécurité supplémentaires pour améliorer le contexte et l'analyse. Ils analyseront des informations issues d'une grande variété de sources de données, dont Active Directory (AD), les bases de données de gestion des configurations (CMDB), les systèmes de gestion des correctifs, les systèmes de gestion des appareils mobiles (MDM), les plateformes cloud, les applications web, etc.

- Scans avec agent : lancent instantanément des audits sur les assets transitoires ou difficiles à scanner qui se connectent par intermittence à Internet sans informations d'authentification. Une fois installés, les agents peuvent exécuter des scans authentifiés sans les informations d'authentification actuelles de l'hôte.

Que sont les agents Nessus ? Comment agissent-ils avec Tenable Security Center ?

-

Les Nessus Agents sont des programmes légers installés localement sur un hôte (un ordinateur portable, un système virtuel, un ordinateur de bureau et/ou un serveur). Les agents reçoivent des instructions de scan d'un serveur Nessus Manager central, effectuent des scans localement et renvoient les résultats de vulnérabilité, de conformité et de système au serveur central. Les agents Nessus Agents sont disponibles avec Tenable Vulnerability Management et Tenable Security Center.

Les agents Nessus Agents associés à Tenable Security Center permettent d'accroître la portée des scans et d'éliminer les angles morts, en facilitant le scan des assets problématiques tels que ceux qui nécessitent des informations d'authentification de l'hôte et ceux qui se trouvent hors ligne. Les agents vous permettent également de réaliser des scans simultanés à grande échelle avec un impact réduit sur le réseau.

Pour plus d'informations sur les Nessus Agents, consultez les ressources suivantes :

Combien de types de vulnérabilités différents Tenable Security Center peut-il détecter ?

-

Tenable Research soutient Tenable Security Center, en fournissant un threat intelligence de classe mondiale, des informations issues de la data science, des alertes et des avis de sécurité. possède l'un des ensembles de données de vulnérabilité et de renseignement les plus vastes du secteur avec la couverture CVE la plus élevée : plus de 79 000 CVE et plus de 476 vulnérabilités Zero Days divulguées depuis janvier 2019. Tenable met à jour sa base de données de vulnérabilités chaque jour, à mesure que de nouvelles vulnérabilités apparaissent. Tenable Research fournit plus de 100 nouvelles détections chaque semaine.

Que se passe-t-il lorsque Tenable Security Center détecte une vulnérabilité ?

-

Lorsque Tenable Security Center détecte des vulnérabilités, il vous fournit des insights détaillés sur chacune d'elles, y compris :

- Informations sur les vulnérabilités : nom et description de la vulnérabilité, conseils de remédiation, date de découverte et date de la dernière observation de vulnérabilité, CPE, date de publication du correctif, statut du correctif, ID et détails du plug-in

- Informations sur l'hôte : nom de l'hôte, hôtes affectés, adresse IP, DNS, adresse Mac, NetBIOS, référentiel

- Informations sur les risques : sévérité de la vulnérabilité, classement VPR, score et vecteurs CVSS, ancienneté de la vulnérabilité, exploits connus, maturité du code d'exploit, couverture des produits, intensité des menaces, récence des menaces, sources des menaces, pourcentage de réduction des risques associés aux correctifs

Quelles sont les capacités de reporting de Tenable Security Center ?

-

Tenable Security Center propose des capacités de reporting extrêmement flexibles, avec plus de 350 modèles prédéfinis et une interface de création de rapports conviviale pour générer facilement des rapports personnalisés. Les rapports en HTML5 consolident les données de toute l'entreprise afin que vous puissiez mesurer et analyser l'efficacité de vos mesures de sécurité. À l'aide de modèles existants, vous pouvez entièrement personnaliser les données en supprimant ou en ajoutant certains composants ou en ajustant les filtres pour mettre au point des rapports répondant à vos différents besoins.

Vous pouvez élaborer plusieurs rapports, chacun étant personnalisé pour fournir une vue différente des données collectées. Cela vous permet d'offrir des rapports informatifs et opportuns aux équipes ou aux décideurs concernés dans l'entreprise. Les rapports peuvent aller d'un contenu extrêmement détaillé à un récapitulatif général. Ils sont disponibles aux formats PDF et CSV standard. Vous pouvez planifier et envoyer automatiquement vos rapports, les partager avec un ou plusieurs utilisateurs de la console et/ou les publier sur un ou plusieurs sites une fois terminés.

Vous pouvez aussi utiliser Tenable Security Center pour établir des rapports complets et automatiques sur la conformité de votre réseau avec des normes complexes telles que PCI et NIST.

Tenable Security Center peut-il aider à maintenir la conformité ?

-

Oui, Tenable Security Center peut aider à maintenir la conformité. Il vous permet de rester conforme avec une visibilité immédiate sur votre posture de conformité. Vous pouvez facilement prouver que vous respectez les vérifications prédéfinies par rapport aux normes de l'industrie et aux obligations réglementaires telles que ISO/IEC 27001/27002, PCI, NIST Cybersecurity Framework, NIST SP 800-171 et les contrôles critiques du CIS.

Tenable Security Center fournit des rapports et des dashboards prêts à l'emploi et entièrement personnalisables, propres aux normes de sécurité et aux mandats de conformité. Vous pouvez les utiliser tels quels ou les adapter facilement à vos besoins spécifiques en matière de sécurité et d'activité. Par exemple, vous pouvez facilement créer des rapports et des dashboards spécifiques pour chaque branche d'activité.

Qu'est-ce que Tenable AI Aware ?

-

Tenable AI Aware est une fonctionnalité incluse dans Tenable Vulnerability Management et Tenable Security Center destinée à aider les entreprises à surveiller et atténuer les risques associés à l'adoption rapide des technologies de l'IA. Elle fait appel aux technologies de détection avancées, à la surveillance passive du réseau, aux tests dynamiques de la sécurité des applications et aux moteurs de scans distribués pour identifier les solutions d'IA non autorisées, détecter les vulnérabilités liées à l'IA, et révéler le développement de modèles d'IA ou de LLM non prévu. AI Aware fournit une approche axée sécurité complète pour la gestion des risques liés à l'IA en offrant une profonde visibilité sur les logiciels, les bibliothèques et les plug-ins de navigateur basés sur l'IA dans l'écosystème numérique d'une entreprise. Pour en savoir plus sur Tenable AI Aware, cliquez ici.

Qu'est-ce que la gestion de la surface d'attaque externe (EASM) ?

-

La gestion de la surface d'attaque externe est une fonctionnalité Tenable pour offrir de la visibilité dans les angles morts de votre périmètre réseau. Les clients peuvent ainsi scanner leur domaine pour trouver des assets connectés à l'Internet jusqu'alors inconnus, potentiellement à haut risque pour votre entreprise.

La gestion de la surface d'attaque externe est-elle incluse dans Tenable Security Center ?

-

Oui, Tenable Security Center inclut des fonctionnalités de gestion de la surface d'attaque externe. Si vous avez besoin de domaines, de fréquences et/ou de métadonnées supplémentaires dans vos résultats, vous pouvez acheter nos modules complémentaires Tenable Attack Surface Management.

Qu'est-ce Tenable Patch Management ?

-

Tenable Patch Management est un module de gestion des correctifs couplant les fonctionnalités de priorisation leader du secteur de Tenable à une fonctionnalité d'application de correctifs autonome. La corrélation automatisée entre les vulnérabilités et l'action de remédiation la plus actuelle aide vos équipes aux phénomènes d'engorgement pouvant survenir entre la priorisation des vulnérabilités et leur remédiation. Conçu pour évoluer à la hausse comme à la baisse afin de s'adapter à toutes les entreprises, Tenable Patch Management permet à votre entreprise de gérer avec une grande précision vos déploiements, tests, approbations, applications et bien plus encore.

Pour exploiter Tenable Patch Management, vous devez disposer d'une licence pour Tenable Security Center, Tenable Vulnerability Management, Tenable One ou Tenable Enclave Security. En savoir plus ici.

Tenable Security Center s'intègre-t-il à d'autres produits ?

-

Oui, Tenable Security Center s'intègre à d'autres produits. La suite fournit des intégrations prêtes à l'emploi afin d'exploiter les informations sur les vulnérabilités fournies par Tenable avec des solutions SIEM, SOAR, de ticketing, de gestion des correctifs et autres produits tiers. Rendez-vous ici pour en savoir plus sur les intégrations disponibles et les partenaires de technologies de l'écosystème. Vous pouvez aussi utiliser l'API de Tenable Security Center pour développer des intégrations personnalisées.

En outre, Tenable Security Center comporte des intégrations préinstallées avec Tenable OT Security, Tenable Web App Scanning et Tenable Patch Management. Tenable Security Center Plus s'intègre avec Tenable One, lequel fournit des déploiement de gestion des vulnérabilités hybrides et permet aux clients sur site de bénéficier d'une plateforme de gestion de l'exposition.

Quels sont les tarifs de Tenable Security Center et qu'en est-il des licences ?

-

Les licences Tenable Security Center sont proposées sur la base d'un abonnement annuel dont le prix s'appuie sur le nombre d'adresses IP. Une licence perpétuelle est également proposée.

Où puis-je trouver de la documentation sur Tenable Security Center ?

-

Vous trouverez de la documentation technique sur Tenable Security Center et tous les autres produits Tenable à l'adresse https://docs.tenable.com/.

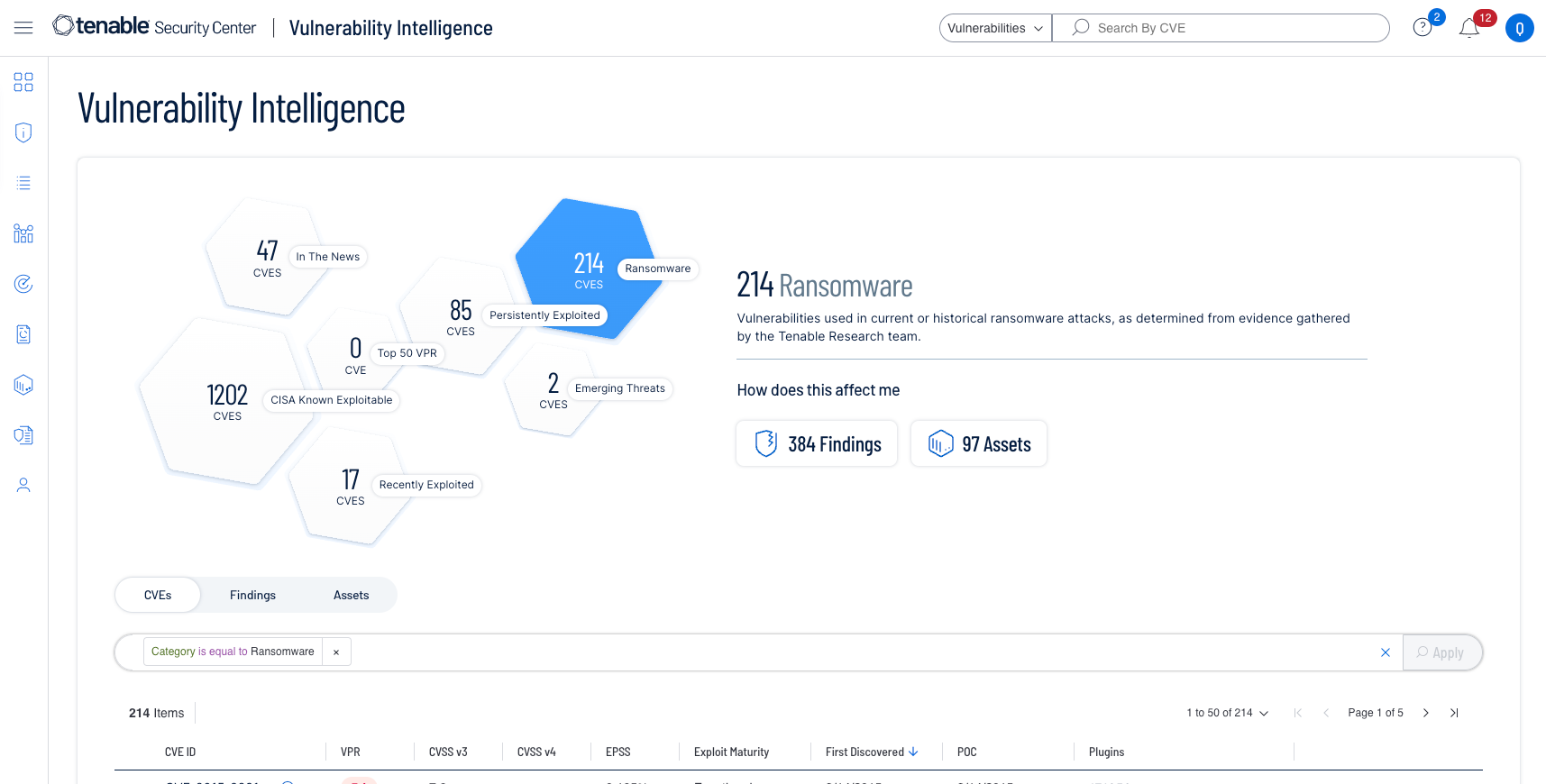

- Qu'est-ce que Vulnerability Intelligence?

-

« Vulnerability Intelligence » fournit des informations exploitables pour la gestion des vulnérabilités, sur la base de sources de données externes et de données internes sur les vulnérabilités. Cette fonctionnalité fournit un contexte essentiel sur une vulnérabilité donnée pour comprendre la probabilité qu'un attaquant puisse l'exploiter, ainsi qu'un aperçu de son possible impact sur votre environnement.

« Vulnerability Intelligence » permet de centraliser toutes les informations de recherche de vulnérabilités complètes de Tenable, les renseignements issus de la data science, la réponse en termes de sécurité et vos données de gestion des vulnérabilités en un seul point. À partir de ces informations, vous pouvez facilement identifier, contextualiser et répondre aux vulnérabilités. Vous pouvez également mieux rendre compte à votre direction de l'impact de ces vulnérabilités sur votre entreprise.

Produits connexes

Ressources associées

Obtenez une démo de Tenable Security Center

Veuillez compléter le formulaire ci-contre. Un représentant vous contactera sous peu pour organiser une démo.

- Tenable Security Center