Changer les données en action avec une gestion des vulnérabilités axée sur le renseignement

La priorisation des vulnérabilités en contexte a toujours constitué un véritable défi pour les équipes de gestion des vulnérabilités, et cette tâche n'est pas prête de s'arranger car le nombre de CVE publiées ne cesse d'augmenter. Pour y remédier, de nombreuses entreprises sont contraintes d'investir dans divers outils et services dédiés à la veille et au renseignement des données pour protéger leur environnement. Ce blog se propose de vous expliquer comment les fonctionnalités « Vulnerability Intelligence » et « Réponse aux expositions » de Tenable vous aident à prendre des décisions basées sur les données pour une meilleure priorisation et une meilleure opérationnalisation de leurs programmes.

La gestion des vulnérabilités présente un obstacle apparemment insurmontable pour les équipes : comment gérer un nombre rapidement croissant et impressionnant de CVE (Common Vulnerabilities and Exposures) publiées. En tant qu'entreprise axée sur la gestion des vulnérabilités depuis le début de sa création, Tenable est également aux prises avec ce problème, mais avec une complication supplémentaire. En effet, en raison de l'ampleur de sa base clients, il doit couvrir autant de CVE dans autant de produits que possible tout en maintenant contexte, précision et fiabilité vis-à-vis du risque.

La solution ne consiste pas à tenter de vérifier toutes les combinaisons de CVE et de produits affectés possibles. Nous devons prioriser les vulnérabilités les plus critiques à l'aide d'un contexte précis et ciblé. Afin de prendre ces décisions le plus rapidement et le plus précisément possible, Tenable dispose d'une base de données sur les vulnérabilités vaste et consultable issue de ressources externes et de Tenable Research. Il s'agit de la même source de données que celle qui régit une nouvelle fonctionnalité du produit Tenable Vulnerability Management appelée « Vulnerability Intelligence », conçue pour aider les clients à mieux opérationnaliser leur programmes de gestion des vulnérabilités et à prendre plus rapidement des décisions de priorisation basées sur les données.

Les résultats ne sont pas bons et cela ne s'arrange pas

Nous venons d'entamer la deuxième moitié de 2024, et nous sommes déjà très bien placés pour dépasser les 30 000 CVE pour cette année. Pour compliquer les choses, nous voyons un nombre grandissant de CVE au sein de composants en sous-couche, de frameworks et de bibliothèques de langage. Cela signifie que les entreprises ne corrigent pas une seule application, mais qu'elles s'attachent plutôt à opérer un suivi et une correction de chaque application qui exploite le composant vulnérable impacté.

Tirer parti de Tenable Vulnerability Intelligence pour élaborer une stratégie de priorisation

Chez Tenable, en plus de nos efforts quotidiens pour fournir une couverture à jour pour les versions des principaux produits du marché, nous sommes constamment sur le qui-vive vis-à-vis de la prochaine vulnérabilité majeure afin de pouvoir y répondre le plus vite possible. Tirer parti des données contextuelles issues de « Vulnerability Intelligence » est essentiel pour nous assurer de prendre rapidement des décisions éclairées. En outre, au vu du backlog significatif auquel fait face la National Vulnerability Database (NVD), notre ensemble de données Tenable Vulnerability Intelligence nous a permis de rester à jour vis-à-vis des derniers risques et vulnérabilités, car nous ne sommes pas liés à une source de données unique.

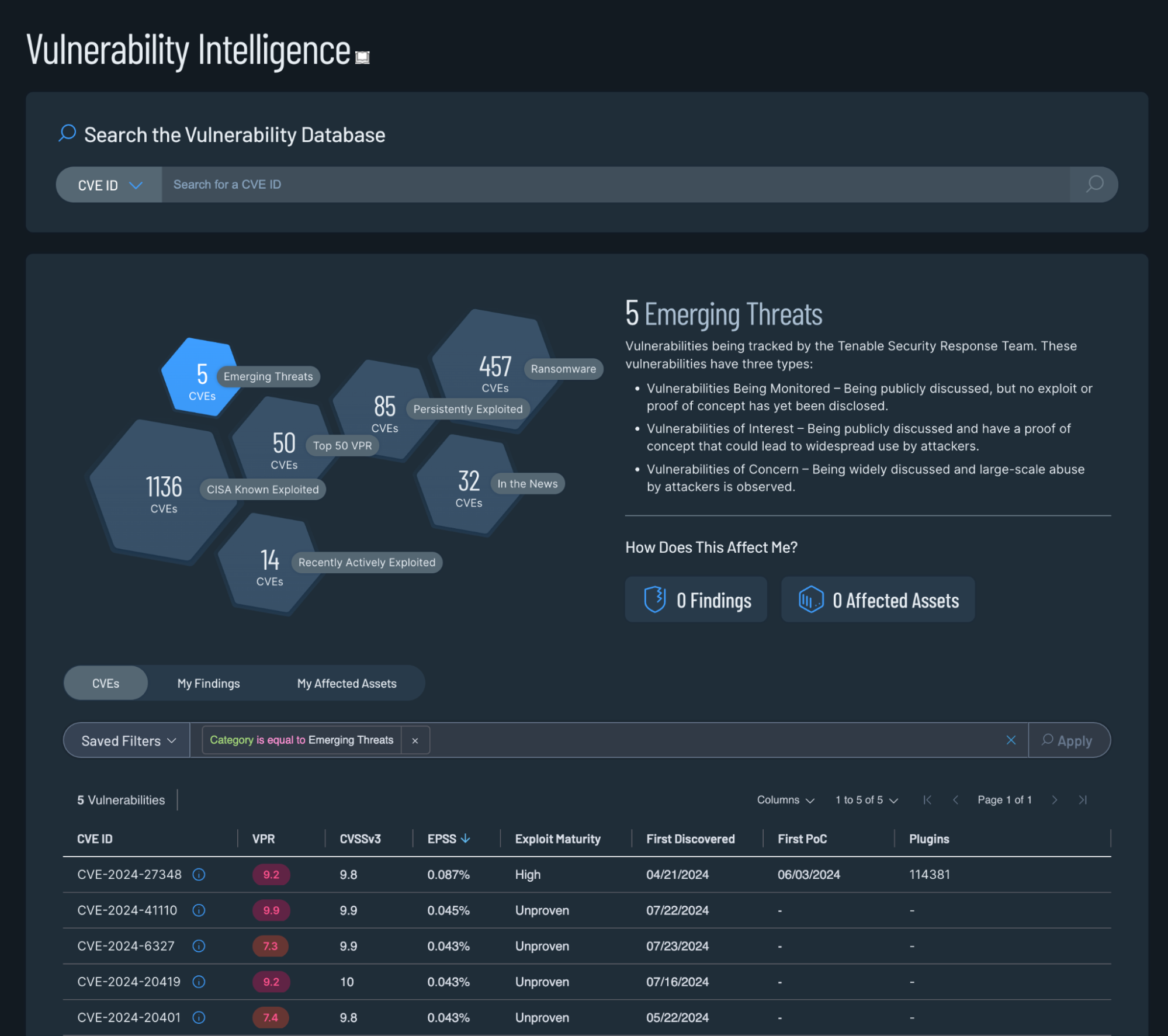

Lorsque vous ouvrez la page « Vulnerability Intelligence », un ensemble d'hexagones apparaît. Ceux-ci représentent les différentes catégories de risque des vulnérabilités que nous souhaitons exposer comme niveaux de menaces les plus élevés. Bien qu'il ne s'agisse pas du seul critère de décision utilisé, les catégories présentes dans « Vulnerability Intelligence » sont basées sur des points de données alimentées par la base de données des vulnérabilités de Tenable, qui déterminent nos décisions en matière de classification du risque.

Ces catégories incluent :

- Menaces émergentes, catégorie qui constitue un ensemble de vulnérabilités activement surveillées par notre équipe SRT de réponse aux incidents. Elles empruntent généralement un chemin direct, de cette équipe vers le développement de plug-ins, afin de couvrir ces vulnérabilités, plus particulièrement celles appartenant aux catégories « Vulnérabilités d'intérêt » et « Vulnérabilités préoccupantes ».

- VPR, classement qui fournit à nos équipes un score numérique afin de rapidement réagir et agir, bien que, comme avec la plupart des scores, il est essentiel de bien comprendre le contexte qui se cache en amont.

- Ransomware, catégorie qui met en lumière les vulnérabilités associées à ce type d'attaque, notamment dans les principales applications d'entreprise, étant donné que celles-ci peuvent mener à des attaques particulièrement dangereuses pour ces environnements.

Comme le montre la capture d'écran ci-dessus, le fait de se concentrer sur ces catégories cibles permet de réduire considérablement le nombre de CVE à traiter. Par contraste avec les presque 250 000 catégories publiées, le nombre qui figure ci-dessus devient bien plus gérable et concerne des risques réels, en opposition aux scores de sévérité provenant de l'exploitation de métriques CVSS.

Changer les données en stratégie de priorisation

De nombreuses entreprises continuent à mettre en place des opérations à partir de métriques de priorisation basiques, qu'elles ciblent des produits, des scores CVSS ou des mandats propriétaires spécifiques. Cela s'explique souvent par un besoin de se conformer à des normes de conformité spécifiques, ou simplement par nécessité de disposer de résultats pouvant être mesurés. Suivre et mesurer un simple score CVSS ou de sévérité peut être une tâche assez simple, mais elle ne produit pas de contexte et ne constitue pas une stratégie ayant un impact démontrable sur le risque.

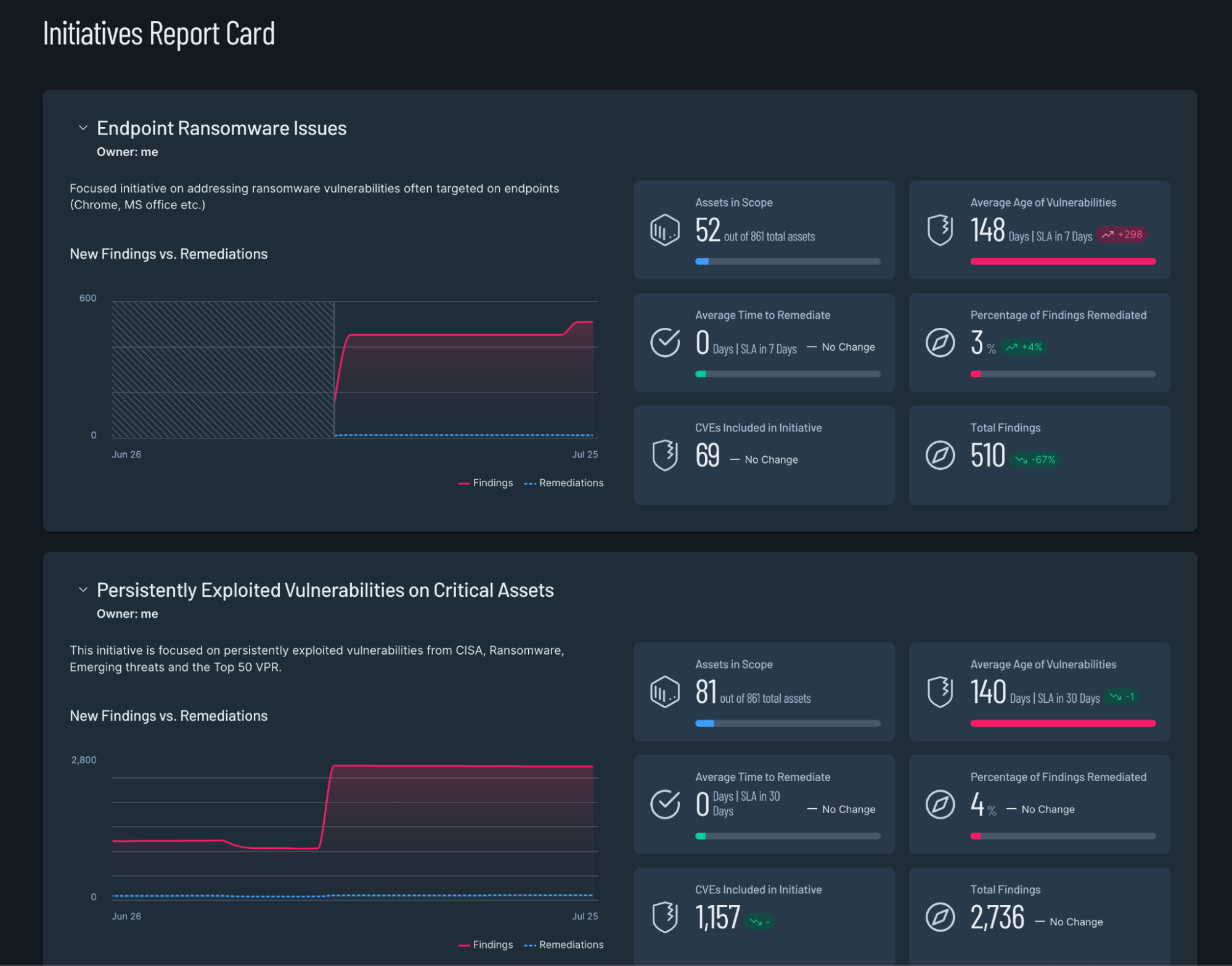

Voici comment la nouvelle fonctionnalité « Réponse aux expositions » dans Tenable Vulnerability Management nous vient également en aide. Elle permet aux équipes de développer des stratégies de gestion des vulnérabilités qui sont mesurables et reflètent les risques concrets. L'un des outils les plus importants dans tout programme de gestion des vulnérabilités est l'habilité à suivre les performances. Malheureusement, la plupart des graphiques finissent par ressembler à une ligne plate parce que le nombre de nouvelles vulnérabilités annule le nombre de vulnérabilités remédiées, et ce de manière continue. En se concentrant sur des cibles plus spécifiques, il est possible de mesurer véritablement les performances au fil du temps et de définir des cibles de SLA réalisables.

Initiatives de la CISA KEV

Le catalogue KEV (Known Exploited Vulnerabilities) de la CISA (Cybersecurity and Infrastructure Security Agency) américaine est devenu une ressource à la fois précieuse et populaire qui met en lumière un ensemble spécifique de vulnérabilités, qui de toute évidence, sont exploitées en environnement réel. Bien que le catalogue KEV ne soit pas complet, le risque associé à ces CVE spécifiques, et l'attention que de nombreuses entreprises prêtent au KEV, en a fait l'un des divers benchmarks sur lesquels s'appuient nos équipes Tenable Research pour opérer un suivi de la couverture des vulnérabilités. Avec la fonctionnalité « Réponse aux expositions » de Tenable, les équipes de gestion des vulnérabilités peuvent créer de manière similaire une initiative traçable basée le KEV de la CISA afin de comparer leurs efforts de remédiation. Comme mentionné précédemment, les SLA et les benchmarks sont essentiels pour toute stratégie de remédiation. Nous faisons tout ce que nous pouvons pour obtenir le plus rapidement possible une couverture des vulnérabilités recensées dans le KEV, idéalement avant qu'elles n'y apparaissent, mais si ce n'est pas le cas, cela se passe le plus souvent au bout de quelques heures après leur publication dans le catalogue.

La fonctionnalité « Réponse aux expositions » de Tenable fournit les outils parfaitement adaptés pour mettre ce type de mesure en place. Au regard de la visibilité et du risque associés avec le KEV, il peut être pertinent de définir une SLA de juste quelques jours et de tenter de maintenir un benchmark supérieur à 90 % de détections corrigées. Le principal est de s'assurer que les stratégies mises en place sont mesurables et réalisables.

Contrairement aux 250 000 CVE ayant été publiées, il n'existe que 1134 CVE dans le catalogue KEV de la CISA. Avec seulement une poignée de CVE ajoutées au KEV chaque mois, elle constitue un ensemble de CVE impactantes sur lesquelles les équipes peuvent mesurer leurs performances.

Conclusion

La priorisation et l'opérationnalisation des vulnérabilités est depuis longtemps un véritable défi auquel sont confrontées les équipes de gestion des vulnérabilités. Rien que le nombre de vulnérabilités publiées chaque année prouve que les équipes ne parviennent pas à suivre le rythme pour les enrayer et le manque de contexte rationalisé signifie que la priorisation devient un jeu de devinettes, un volume de travail hors-norme ou un effort limité insuffisant, tel que le fait de se concentrer uniquement sur le score CVSS des sévérités. Tenable Vulnerability Management vient d'introduire la fonctionnalité « Vulnerability Intelligence » avec tout le contexte requis d'une part, et d'autre part « Réponse aux expositions », afin d'opérationnaliser le workflow ciblé et mesurable de la gestion des vulnérabilités.

En savoir plus

- Assistez à notre webinaire, From Frustration to Efficiency: Optimize Your Vulnerability Management Workflows and Security with Tenable

- Lisez le communiqué de presse.

- Obtenez de plus amples information sur « Vulnerability Intelligence » et « Réponse aux expositions »

- Consultez la page produit de Tenable Vulnerability Management

- Exposure Management

- Risk-based Vulnerability Management