Présentation de Tenable Cloud Security avec Agentless Assessment et Live Results

Les dernières améliorations en termes de sécurité dans le cloud apportées par Tenable permettent d'unifier la posture de sécurité et la gestion des vulnérabilités dans le cloud à l'aide de fonctionnalités nouvelles, s'appuyant intégralement sur les API et la détection Zero Day.

Remarque : Nous avons reçu d'incroyables retours sur la fonctionnlité abordée ci-dessous. Depuis la version publiée en accès anticipé, et suite aux demandes émanant des clients, nous avons apporté des améliorations fonctionnelles significatives. Le 14 octobre 2022, Tenable a annoncé la publication de Agentless Assessment with Live Results for AWS.

Depuis des années, Tenable aide des milliers de clients à scanner et à gérer les vulnérabilités dans leur infrastructure cloud. Nous avons accéléré nos capacités de protection des applications cloud-natives (CNAPP) en 2021 et 2022 avec notre acquisition d'Accurics, le lancement de Tenable.cs et l'intégration à Tenable.io. Nous offrons une approche unique à la sécurité cloud, en unifiant la posture de sécurité et la gestion des vulnérabilités dans le cloud en une seule et même solution.

Aujourd'hui, Tenable a annoncé la publication de nouvelles fonctionnalités de sécurité du cloud qui non seulement reflètent des avancées technologiques significatives mais offrent à leur client une approche unifiée de la posture de sécurité et de la gestion des vulnérabilités dans le cloud pour les assets cloud et non cloud. Avec la récente publication de Tenable.cs, les utilisateurs peuvent étendre vers le cloud le même niveau de visibilité et de gestion des vulnérabilités auquel ils sont habitués avec notre suite de solutions leader du marché. Les nouvelles fonctionnalités incluent :

- Tenable.cs Agentless Assessment et Tenable.cs Live Results

- Gestion de politique et reporting avancés

- Couverture DevOps / GitOps étendue

Tenable.cs Agentless Assessment et Tenable.cs Live Results

Pour permettre aux équipes de sécurité de surveiller la surface d'attaque, une visibilité du cloud complète et continue est indispensable pour toute entreprise désireuse de bâtir un programme de sécurité cloud unifié.

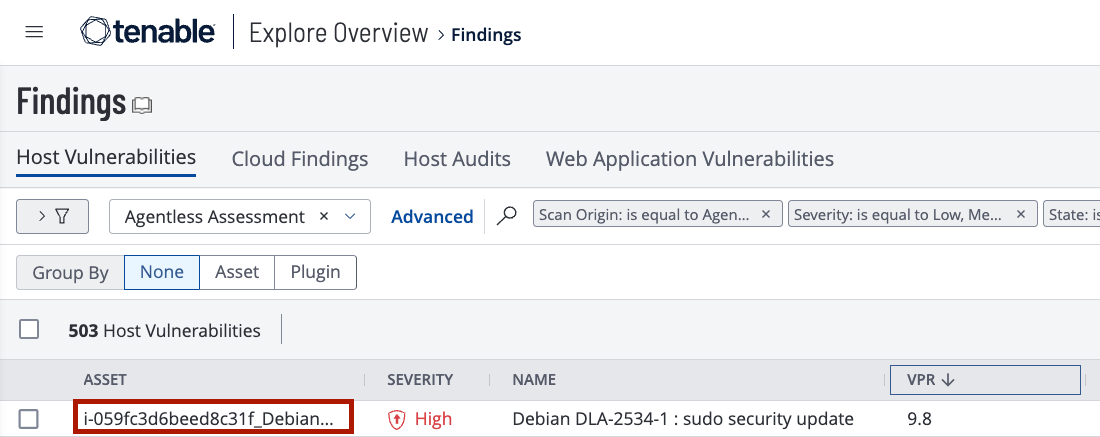

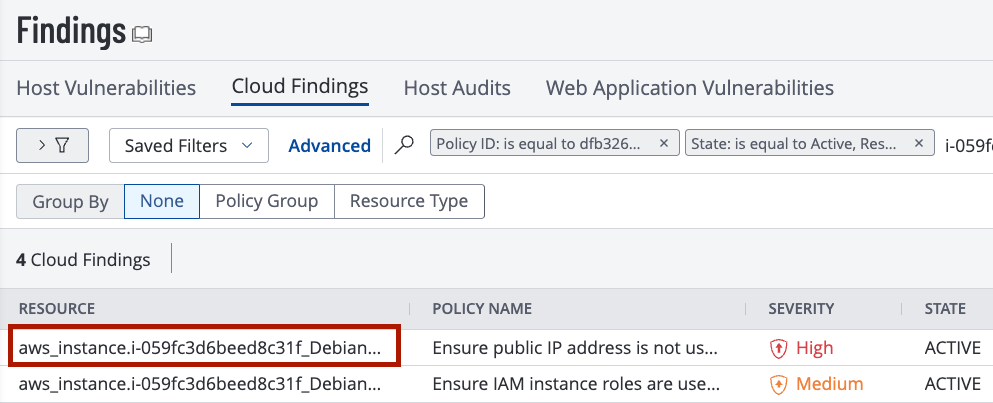

Les fonctions Tenable.cs Agentless Assessment et Tenable.cs Live Results permettent aux équipes de sécurité de découvrir et d'évaluer rapidement tous leurs assets cloud. Les données sont continuellement mises à jour par le biais de scans en direct automatiquement déclenchés par tout changement d'événements journalisé. Lorsqu'une nouvelle vulnérabilité est ajoutée à la base de données par notre équipe Tenable Research leader du secteur, la fonctionnalité Tenable.cs Live Results (Résultats du scan en direct) permet aux équipes de sécurité de voir si une vulnérabilité est présente dans leur inventaire d'assets en cours, sans besoin d'exécuter un nouveau scan.

Vulnérabilités sous forme de CVE

Source : Tenable, août 2022

Vulnérabilités sous forme de découvertes CSPM

Source : Tenable, août 2022

Cela permettra d'aider les entreprises à évaluer les vulnérabilités de manière continue, de découvrir des menaces Zero Day dès leur publication, sans besoin de rescanner l'ensemble de leur environnement, et de réduire les chances d'exécution de potentiels exploits. En couvrant plus de 70 000 vulnérabilités, Tenable dispose de la base de données la plus étendue de CVE (Common Vulnerabilities and Exposures) du secteur. En outre, les données de configuration de sécurité de Tenable aident les clients à comprendre toutes leurs expositions sur tous leurs assets.

Les clients Tenable existants ont désormais un accès anticipé à Tenable.cs Agentless Assessment pour Amazon Web Services (AWS). Pour plus d’informations sur Agentless Assessment, lisez le blog : Accélérer la détection et la réponse aux vulnérabilités pour AWS avec Tenable Cloud Security Agentless Assessment (en anglais).

Au quatrième trimestre, Tenable a l'intention de publier Tenable.cs Agentless Assessment pour Microsoft Azure et Google Cloud Platform, ainsi que des améliorations au sujet des conteneurs de sécurité.

Gestion de politique et reporting avancés

Depuis des années, nous entendons parler de l'importance de certaines pratique de cyber-sécurité dans les environnements cloud, notamment :

- Une sécurité du cloud pour protéger correctement ces environnements

- DevSecOps pour intégrer la sécurité dans les pipelines de livraison logicielle

- Une approche « Shift-Left » pour démarrer les contrôles de sécurité dans les cycles de développement locaux où ils peuvent être immédiatement corrigés

Curieux à propos des défis impliqués lors de l'adoption de ces pratiques dans le monde réel, nous avons interrogé 388 participants à un webinaire Tenable en juin sur leurs inquiétudes vis-à-vis de la sécurité dans le cloud public. Leurs réponses nous permettent d'entrevoir les principaux domaines de préoccupation. Lorsqu'on leur a demandé « Quelle est votre principal problème vis-à-vis de la sécurité de vos assets sur les plateformes cloud publiques ? », plus de 60 % des répondants ont cité une mauvaise visibilité de leurs assets et de leur posture de sécurité ou des inquiétudes sur la sécurité des infrastructures des fournisseurs cloud.

Chez Tenable, nous pensons que les entreprises qui ont lourdement investi dans la mise en œuvre de portails de sécurité et de conformité dans les cycles de déploiement de leurs infrastructures et applications se sentent à présent démunis dans leur parcours vers le cloud public.

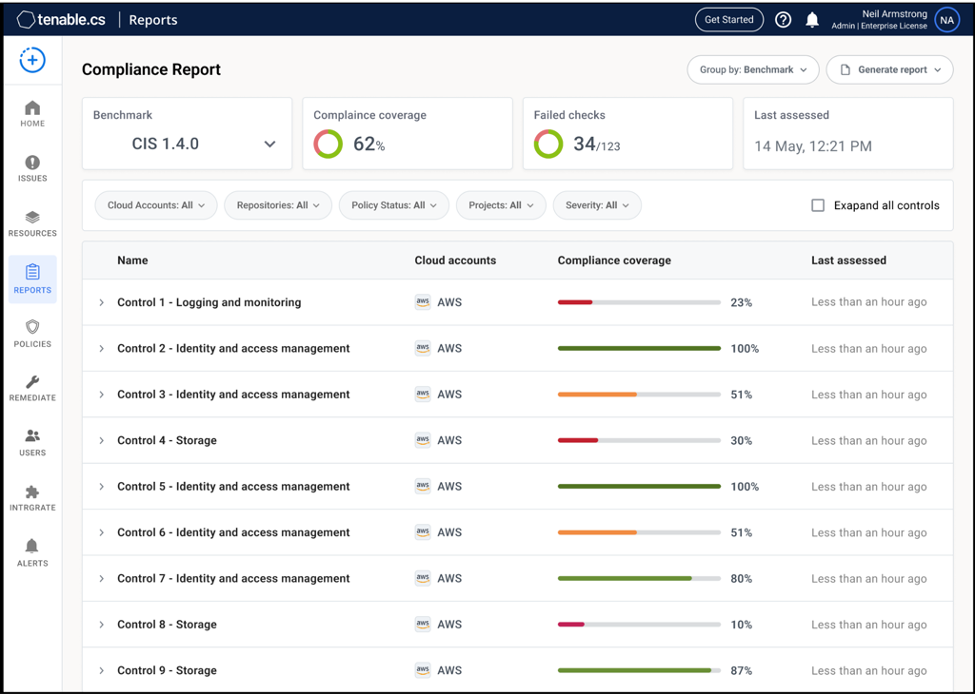

Grâce à des workflows de politiques enrichis, de nouveaux rapports de conformité et le regroupement de politiques défaillantes, Tenable.cs offre des informations de valeur qui aideront les utilisateurs à améliorer leur gouvernance et la gestion de leur posture de sécurité dans le cloud.

Rapports de conformité Tenable.cs : L'image montre comment nous mettons dynamiquement à jour nos rapports de conformité et fournissons des regroupements pour des benchmarks prédéfinis. Tenable.cs prend en charge plus de 20 benchmarks, ou références, dont Service Organization Control 2 (SOC2), Health Insurance Portability and Accountability Act (HIPAA) et General Data Protection Regulation (GDPR).

Source : Tenable, août 2022

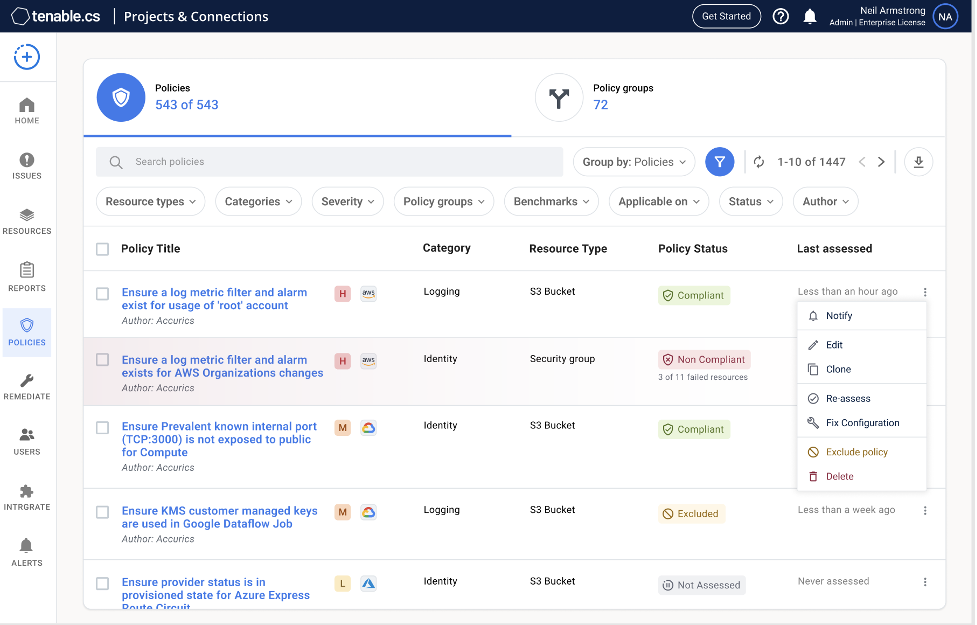

Workflow automatisés de Tenable.cs : L'image ci-dessous montre un exemple de la façon dont les utilisateurs peuvent facilement créer des workflows intégrés en se basant sur une politique spécifique. Ils peuvent rapidement ré-évaluer toute politique prête à l'emploi ou l'utiliser comme modèle pour générer une nouvelle politique spécifique à leur environnement.

Source : Tenable, août 2022

Remédiation, couverture DevOps et GitOps étendus

Lors de l'enquête réalisée durant le webinaire mentionné un peu plus haut, nous avons demandé, « Quel est le niveau d'intégration et d'automatisation de vos contrôles de sécurité dans vos processus de développement logiciel et de livraison (aka DevSecOps) ? » La réponse s'est avérée globalement unilatérale. Près de 70 % des répondants ont indiqué une automatisation minimale, voire un manque total d'automatisation. Cela peut mener à un niveau d'exposition élevé et à de long moments consacrés à la remédiation.

Tenable.cs aide les équipes DevSecOps à réduire le nombre de défauts de sécurité détectés en production en s'intégrant aux workflows DevOps existants. Nous avons donc apporté plusieurs améliorations clés dans ce sens afin de venir en aide aux équipes DevSecOps.

- Améliorations au niveau du workflow de remédiation automatisé

- Prise en charge des Run Tasks cloud de Terraform

- Gestion du code source amélioré

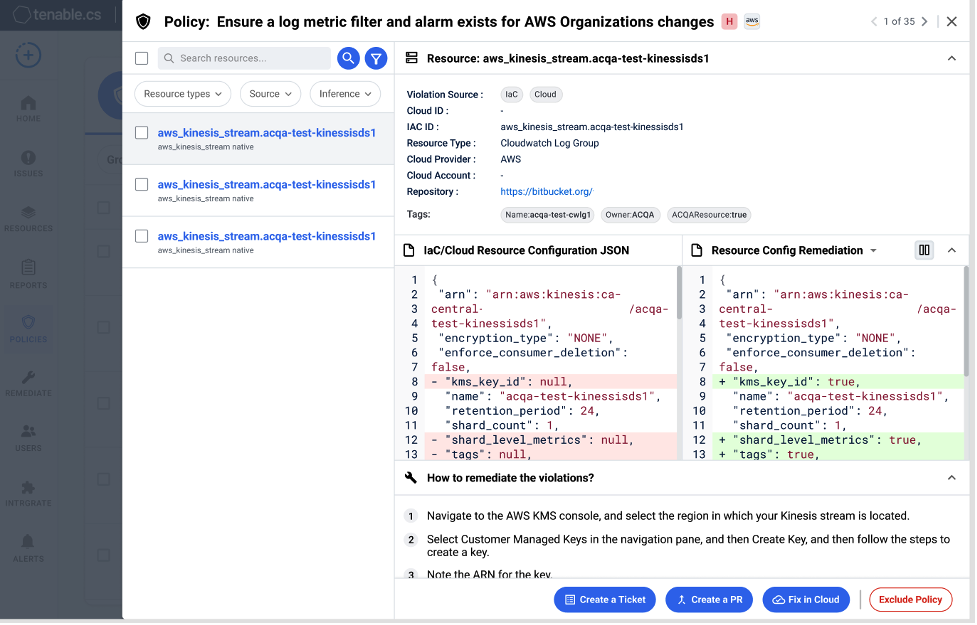

Workflows de remédiation automatisés : Dans sa version prête à l'emploi, Tenable.cs fournit une vue intégrée de toutes les ressources ne répondant pas aux politiques de sécurité. Celle-ci comprend des détails individuels ainsi que des recommandations en matière de remédiation qui peuvent être rapidement transmises aux équipes de développement à l'aide de liens rapides déclenchant des workflows automatisés. Dans le cadre de cette publication, un certain nombre d'améliorations visant à enrichir les workflows spécifiques à Jira et la gestion des alertes ont été apportées. Voir l'exemple ci-dessous.

Source : Tenable, août 2022

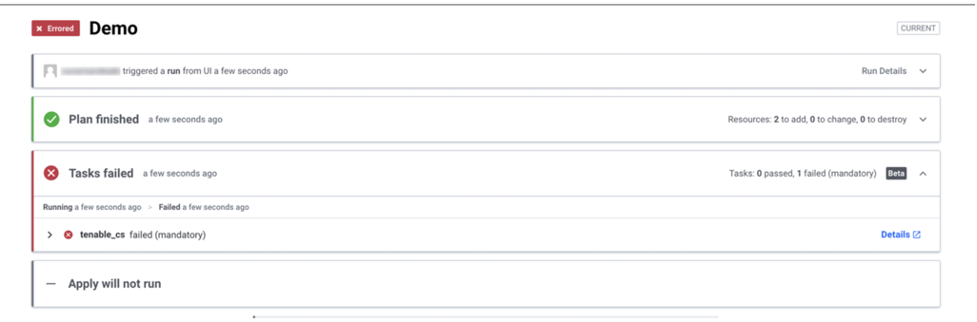

Intégration des Run Tasks cloud de HashiCorp Terraform : Cette nouvelle intégration permet à Tenable.cs de scanner les modèles Terraform pendant l'étape de déploiement dans le cloud de Terraform. Les clients cloud de Terraform peuvent ainsi détecter tout problème de sécurité dans leur Infrastructure as Code (IaC) en utilisant Tenable.cs au cours de la phase de planification de l'exécution de Terraform. En ajoutant la prise en charge des tâches d'exécution (Run Tasks) cloud de Terraform à Tenable.cs, nous aidons les développeurs à détecter et à corriger les risques de sécurité dans leur IaC pour qu'ils puissent limiter les problèmes avant que leur infrastructure ne soit provisionnée. Voir l'exemple ci-dessous.

Source : Tenable, août 2022

Pour ceux qui souhaitent savoir comment connecter Tenable.cs à l'espace de travail cloud de Terraform cloud peuvent trouver des informations détaillées dans le guide de configuration ici.

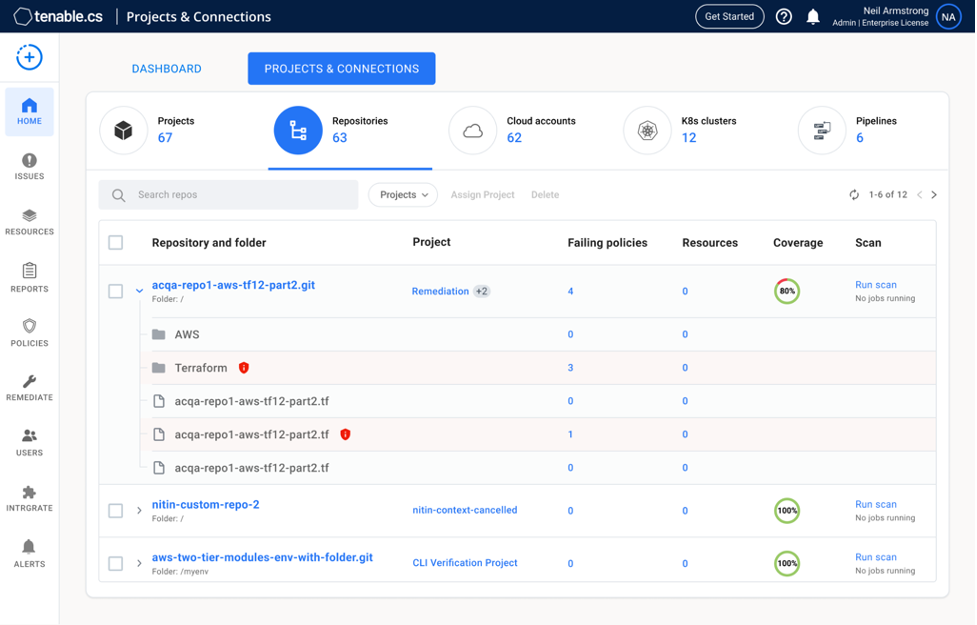

Intégration de la gestion et du scan du code source améliorés : Tenable.cs fournit un mécanisme « sans expérience requise » de découverte de tous vos dépôts, capable d'extraire plusieurs dépôts dans une vue intégrée de l'ensemble des ressources ne répondant pas aux politiques ou aux benchmarks de sécurité. Toute violation de politique peut être rapidement résolue via des pull requests auto-générées qu'il est possible de soumettre et de gérer intégralement depuis la même console. Voir l'exemple ci-dessous.

Source : Tenable, août 2022

En savoir plus

- Participez au webinaire : Nouveautés de Tenable Cloud Security

- Lisez l'article de blog : Accélérer la détection et la réponse aux vulnérabilités pour AWS avec Tenable Cloud Security Agentless Assessment (en anglais).

- Visitez notre page produit Tenable.cs : https://fr.tenable.com/products/tenable-cs

- Cloud

- DevOps

- Threat Management

- Vulnerability Management