Les « inconnus méconnus » enfin dévoilés sur toute votre surface d'attaque

Les RSSI redoutent les « inconnus méconnus » : les assets, les vulnérabilités, les erreurs de configuration et les faiblesses du système que l'équipe de sécurité n'a pas détectées et n'a donc pas sécurisées. Ces angles morts sont une opportunité en or pour les attaquants et un risque majeur pour la sécurité des entreprises.

Les « inconnus méconnus ». Il s'agit de la réponse que j'ai reçue le plus régulièrement au cours de ma carrière par les RSSI et autres responsables de la sécurité à la question : « Qu'est-ce qui vous empêche de dormir ? » La plupart des programmes de sécurité sont intégrés pour avoir une bonne visibilité sur l'environnement et identifier où l'entreprise est le plus à risque. Grâce à ces informations, des décisions peuvent être prises pour limiter au mieux les risques et réduire l'impact potentiel des pertes sur l'entreprise. À bien des égards, l’objectif des efforts de sécurité est d’avoir un rôle moteur dans le programme de gestion des risques. Et bien qu'un certain nombre d'outils et de techniques fournissent de la visibilité, il reste encore beaucoup de défis à relever pour découvrir et comprendre les « méconnus inconnus ». Une fois que les risques sont visibles et pris en compte, les équipes de sécurité peuvent exploiter leurs outils de prise de décision en matière de risques et les limiter, comme tous les risques connus.

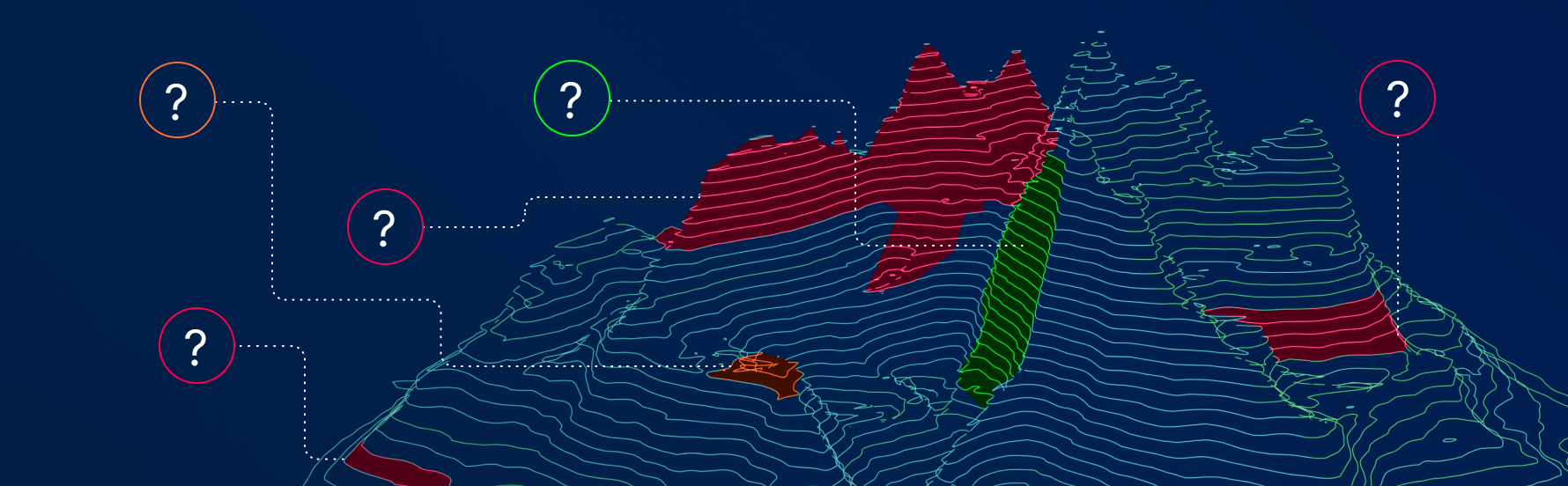

Au cours de ces dernières années, deux techniques en particulier ont aidé les équipes de sécurité à combattre l'angle mort des « inconnus méconnus ». La gestion de la surface d'attaque externe (EASM) et l'analyse du chemin d'attaque (APA). Voyons quelles sont ces techniques, pourquoi elles sont essentielles dans un bon programme de sécurité et comment elles aident les entreprises à maîtriser la surface d'attaque de leur environnement.

Gestion de la surface d'attaque

La partie extérieure d'une infrastructure cache souvent des « inconnus inconnus ». Elle est particulièrement difficile à comprendre et à gérer au sein d'une entreprise. Les assets accessibles au public en continu depuis Internet sont les premiers éléments qu'un attaquant verra et tentera de compromettre, car ils sont amenés à être connectés et même sondés. Cependant, le problème pour les défenseurs réside dans les assets de l'espace public qu'ils ne connaissent pas. Cela peut être une entrée DNS oubliée, susceptible d'être détournée par un attaquant en vue d'une fraude, un serveur mal sécurisé ou encore une application web qu'un développeur bien intentionné avait lancée comme test, mais qui contient des informations sur le domaine de l'entreprise. En règle générale, les entreprises disposent de dizaines d'assets et de services dont les équipes de sécurité n'ont pas connaissance, contrairement aux attaquants.

La technologie EASM résout spécifiquement ce problème en analysant et en surveillant en continu les assets destinés au public. Ces outils fournissent des informations faciles à appréhender sur tout ce qui est associé aux assets publics d'une entreprise (c'est-à-dire le nom de domaine, l'adresse IP, etc.). Bien exécutée, l'EASM offre une visibilité cohérente et constante sur ces assets publics, où qu'ils soient et quels qu'ils soient. Pour l'anecdote, dans une autre vie, alors que je travaillais en tant que consultant, les outils EASM identifiaient un plus grand nombre d'assets destinés au public que le nombre d'assets connus par la plupart des équipes de sécurité. Et avec l'essor des environnements et infrastructures cloud, il est plus facile que jamais pour les développeurs, les équipes IT et l'équipe de sécurité, de créer de nouveaux assets qui ne seront peut-être pas régulièrement enregistrés ou identifiés. L'EASM dévoile ces vecteurs d'attaque potentiels. Des mesures peuvent alors être prises pour les intégrer au périmètre des efforts de limitation du risque ou pour les éliminer purement et simplement, afin qu'ils ne soient plus utilisés à des fins malveillantes. C'est un outil puissant qui permet de progresser dans un environnement très difficile à traiter sans un ensemble d'automatisations capables de trouver, identifier et organiser les assets exposés à Internet.

Analyse du chemin d'attaque

Et si l'EASM peut aider à identifier les points d'entrée potentiels pour un attaquant, alors l'APA peut identifier les vulnérabilités, mauvaises configurations et autres faiblesses du système, susceptibles d'être utilisées pour atteindre des données et assets critiques. À son niveau le plus basique, l'APA crée des liens entre différents types de données de sécurité pour identifier les éléments qui pourraient être compromis sans que l'équipe de sécurité ne le sache ou pour identifier les zones où les contrôles de sécurité pourraient être contournés pour atteindre des cibles critiques. Certains outils SIEM et simulations d'attaque (BAS) tentent d'identifier ces liens entre les vulnérabilités, mais ils ont une portée limitée ou ne reproduisent que des attaques statiques connues contre une seule vulnérabilité. La technologie APA, en revanche, part de la base et tire parti de l'évaluation de vulnérabilités et de la gestion de l'exposition, fournissant ainsi une compréhension plus complète de la configuration, de l'état de la vulnérabilité et du risque pour chaque asset. Ainsi, les outils APA peuvent créer une bien meilleure image de la situation de chaque asset et fournir une vue plus complète des liens entre toutes les données.

En d'autres termes : si un clou peut provoquer une crevaison, alors nous savons qu'il existe une menace (le clou) et une vulnérabilité (le caoutchouc, qui n'est pas increvable). Nous pourrions utiliser ces informations pour tester les autres pneus et confirmer qu'il existe un risque d'exposition à une crevaison. Mais, si nous essayons d'appliquer cette même menace à d'autres parties de la voiture, l'analyse ne tient plus. La carrosserie ne subira pas les mêmes dégâts si un clou en perfore le métal. Quant au bloc moteur, il pourrait même ne pas être endommagé du tout. L'utilisation répétée d'un seul type de menace et de vulnérabilité pour évaluer le risque sur l'ensemble de la voiture ne fournit pas vraiment d'informations significatives sur ce qui est à risque et sur ce qui pourrait mal tourner.

Et si nous mettions en relation différents types de menaces liées les unes aux autres ? Un clou peut provoquer une crevaison et si la voiture roule sur la jante assez longtemps cela peut causer des dommages à la suspension ou au système de freinage. Si la voiture est vieille ou n'a pas été correctement entretenue, l'effet domino pourrait continuer, causant des dommages au moteur ou aux systèmes de refroidissement. Dans ce cas, nous voyons différents types de menace et de faiblesse, et nous sommes en mesure de les relier les unes aux autres pour voir si une défaillance systémique plus large découle d'une seule menace initiale.

Cela s'applique également à la surface d'attaque moderne au sein de nos entreprises. Un asset public peut être compromis en raison d'un port mal configuré. L'attaquant lance alors une attaque par injection SQL depuis cet hôte contre une application web d'entreprise. L'application piratée expose à son tour des données qui fournissent à l'attaquant un nom d'utilisateur et un mot de passe permettant d'accéder à un autre hôte. À partir de là, il peut lancer une attaque contre une vulnérabilité Windows exploitable connue qui lui donne un accès administratif élevé, puis accéder au réseau interne pour atteindre les assets critiques. C'est la façon dont les attaques se déroulent. Pour nous défendre, nous devons donc en comprendre le déroulement complet et trouver où un type de vulnérabilité peut conduire à exploiter un autre type de vulnérabilité, souvent complètement différent. Il s'agit de l'élément clé pour déployer des contrôles de sécurité rapides et rentables, afin de bloquer les chemins d'attaque que nous ignorions jusqu'alors.

Les stratégies de défense en profondeur ont toujours consisté à superposer les contrôles de sécurité de manière à protéger les assets et les chemins d'attaque connus. L'APA fait apparaître les « inconnus méconnus », là où un attaquant risque de frapper et d'entrer dans l'environnement. Cela fait de ces vecteurs d'attaque des « connus reconnus » et permet aux équipes d'étendre leurs contrôles afin de combattre cet angle mort.

Adieu les « inconnus méconnus »

Le potentiel des vecteurs d'attaque « inconnus méconnus » augmente de façon exponentielle à mesure que les environnements deviennent de plus en plus complexes. Nos meilleures pratiques pour l'évaluation de vulnérabilités, l'évaluation des configurations et la gestion des risques fournissent aux équipes de sécurité un outil précieux pour protéger leur infrastructure, réduire le nombre d'« inconnus inconnus » et, espérons-le, retrouver le sommeil.

Vous souhaitez obtenir plus de conseils sur votre stratégie de sécurité ? Consultez le rapport Tenable Rétrospective du paysage des menaces de 2021, qui fournit une analyse complète que les professionnels de la sécurité peuvent utiliser pour améliorer dès à présent la sécurité de leur entreprise, et visionnez le webinaire « Gestion de l'exposition pour la surface d'attaque moderne : identifier et communiquer sur les éléments les plus à risque dans votre environnement et ceux qu'il est vital de corriger en priorité. » (en anglais)

- Attack Surface Management

- Executive Management