Attaque de ransomware contre Colonial Pipeline : comment réduire le risque dans les environnements OT

Il est temps d'adopter une approche plus proactive de la cyber-sécurité dans les environnements OT (technologies opérationnelles) en faisant de la cyber-maintenance une pratique aussi courante que la maintenance mécanique des systèmes et des équipements.

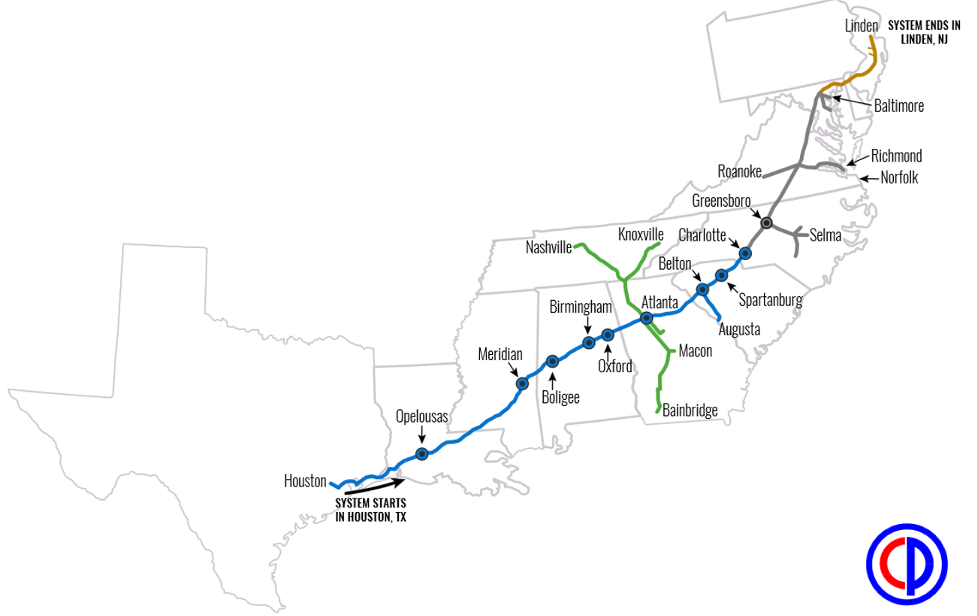

Le réseau d'oléoducs d'un des plus grands fournisseurs de pétrole et de gaz de la côte Est des États-Unis a été mis hors ligne le 8 mai après une attaque de ransomware. L'attaque contre le réseau Colonial Pipeline, long de 8 900 km et qui fournit 45 % du pétrole et du gaz utilisés sur la côte Est, est la dernière en date à viser le secteur pétrolier et gazier, qui est considéré comme l'une des 16 infrastructures vitales identifiées par le département de la Sécurité Intérieure des États-Unis.

Il n'est pas surprenant que l'arrêt ou l'interruption de l'activité d'un oléoduc attire l'attention des médias. Mais l'attaque soulève également la question suivante : quel est le niveau d'exposition aux attaques de nos infrastructures vitales ?

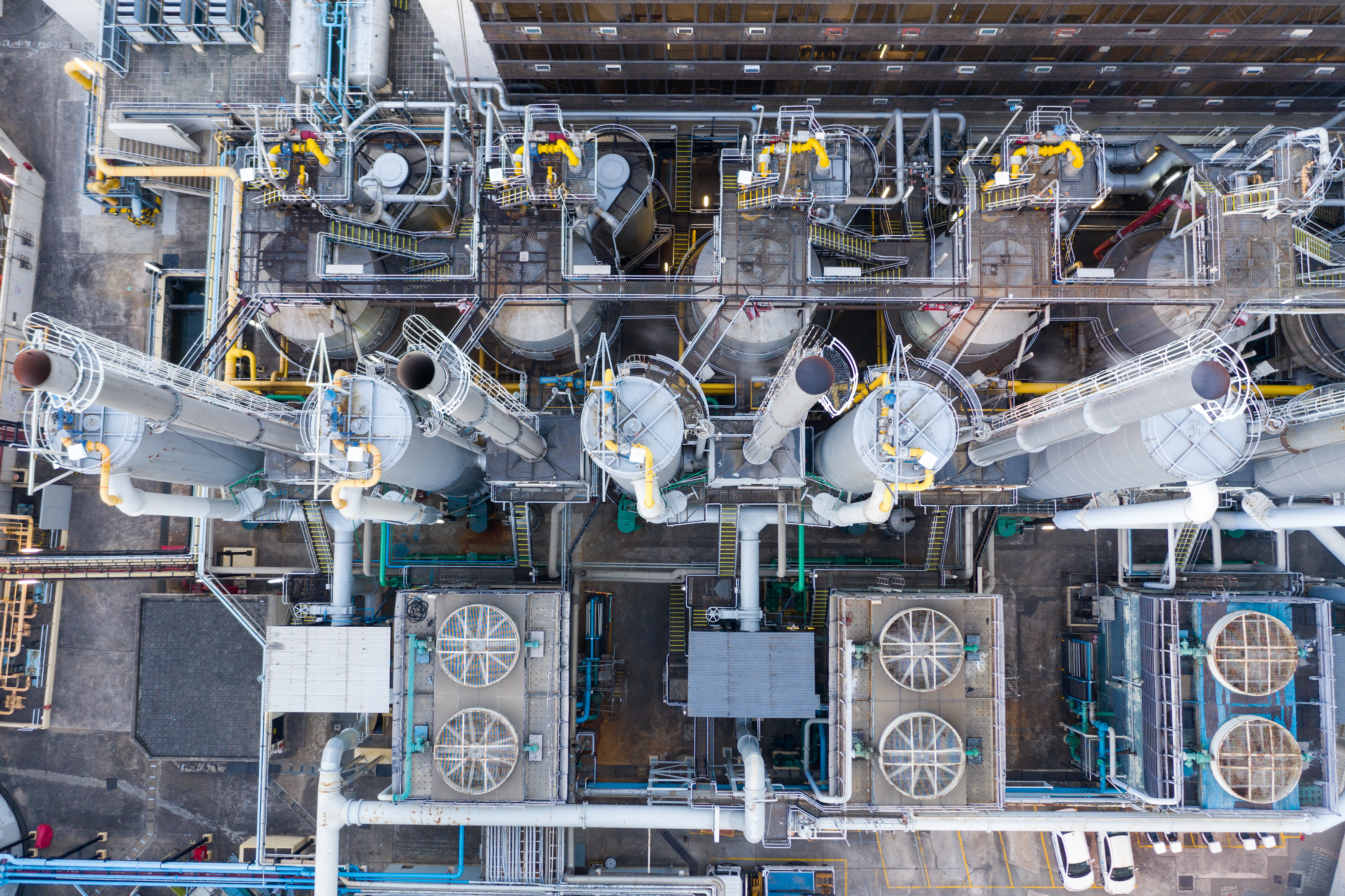

Source : Colonial Pipeline

L'évolution du paradigme de la technologie d'exploitation

Alors que l'OT nécessaire aux opérations pétrolières et gazières était autrefois isolée et en air-gap, ces systèmes sont aujourd'hui de plus en plus connectés à l'infrastructure IT et à Internet, ouvrant ainsi de nouveaux chemins d'attaque. Cette convergence crée un environnement dans lequel tous les aspects des opérations pétrolières et gazières peuvent être vulnérables à des attaques IT ou OT, ce qui ouvre la voie à des mouvements latéraux.

Qui plus est, de nombreuses attaques de ransomware utilisent l'Active Directory (AD) pour effectuer des mouvements latéraux et une élévation de privilèges après l'infiltration initiale dans le réseau. En outre, les nouveaux malwares incluent de plus en plus de codes visant à cibler les mauvaises configurations dans AD. AD est devenu la cible favorite des attaquants qui cherchent à élever les privilèges et faciliter les mouvements latéraux en exploitant les failles et les mauvaises configurations connues. Malheureusement, la plupart des entreprises ont du mal à assurer la sécurité d'Active Directory en raison des mauvaises configurations qui s'accumulent alors que la complexité des domaines augmente. De ce fait, les équipes de sécurité ne sont pas en mesure de trouver et corriger les failles avant qu'elles ne deviennent des problèmes ayant des répercussions sur l'activité.

L'attaque contre Colonial Pipeline est la dernière d'une série d'activités récentes menées contre des opérations pétrolières et gazières dans le monde entier, dont voici quelques exemples :

- Saipem, un entrepreneur italien de l'industrie pétrolière et gazière, qui a été victime d'une cyber-attaque en décembre 2018 visant des serveurs basés au Moyen-Orient, en Inde, à Aberdeen et en Italie.

- Une cyber-attaque sur un réseau de données partagé, qui a obligé quatre opérateurs de gazoducs aux États-Unis à interrompre temporairement les communications informatiques avec leurs clients en avril 2018.

- Une cyber-attaque lancée contre une installation de gaz naturel aux États-Unis, qui a chiffré simultanément les réseaux IT et OT, verrouillant l'accès à l'interface homme-machine (IHM), aux historiens opérationnels des données et aux serveurs d'interrogation. Le gazoduc a été contraint de fermer pendant deux jours en février 2020.

La conformité réglementaire n'est pas synonyme de sécurité

Notre expérience de travail avec les environnements OT nous a appris que les entreprises pensent souvent que se conformer aux normes et aux règlements garantit leur sécurité. Nous ne suggérons en aucun cas que Colonial Pipeline était dans cette situation, nous pensons simplement qu'il est utile pour toutes les entreprises du secteur d'envisager une vision plus large de leur stratégie de cyber-sécurité.

Il existe cinq normes de sûreté et de sécurité applicables à l'industrie pétrolière et gazière, qui demandent toutes aux entreprises de mettre en place une couche de sécurité de base. Cette couche comprend un inventaire des assets, des contrôles de gestion de la sécurité et un système de gestion des vulnérabilités. Nous soutenons les approches réglementaires et saluons les entreprises qui se conforment aux règlements. Cependant, nous considérons que respecter ces directives n'est que le premier pas vers une stratégie de cyber-sécurité solide.

Voici pourquoi : la promulgation, l'adoption et l'application de normes réglementaires ne peuvent pas suivre le rythme de l'expansion rapide de la surface d'attaque et la vitesse à laquelle les attaquants s'y adaptent. Ainsi, nous ne pouvons pas supposer qu'une entreprise « conforme » aux normes est « en sécurité ». Nous devons aller bien plus loin si nous espérons maintenir la sécurité des infrastructures vitales et prévenir les attaques comme celle qui a touché Colonial Pipeline.

5 normes de sûreté et de sécurité applicables à l'industrie pétrolière et gazière

Norme API 1164 - Contenu propre aux pipelines non couverts par le NIST CSF et la CEI 62443.

Cadre de cyber-sécurité du National Institute of Standards and Technology (NIST) pour l'amélioration de la cyber-sécurité des infrastructures vitales (NIST CSF) - Cadre prééminent adopté par des entreprises de tous les secteurs industriels. Les entreprises de gaz naturel et de pétrole orientent de plus en plus leurs programmes à l'échelle de l'entreprise autour du NIST CSF.

Modèle de maturité des capacités de cyber-sécurité du ministère de l'Énergie - Processus volontaire utilisant les meilleures pratiques reconnues par l'industrie pour mesurer la maturité des capacités de cyber-sécurité d'une entreprise et renforcer ses opérations.

Commission électrotechnique internationale (CEI) 62443 - Famille de normes pour la sécurité des SCI (systèmes de contrôles industriels), largement adoptée par le segment de production de l'industrie du gaz naturel et du pétrole, applicable à tout type de système SCI utilisé pour le gaz naturel et le pétrole.

Organisation internationale de normalisation ISO 27000 - Principale norme de la famille fournissant des exigences pour un SGSI (système de gestion de la sécurité de l'information).

Comment contrer les menaces de sécurité OT

L'ironie du sort veut souvent que l'on soit victime d'une cyber-attaque au moment le moins opportun. Dans les jours et les semaines à venir, nous en apprendrons sans doute plus sur le déroulement de cette attaque, ainsi que sur le coût et les perturbations qu'elle a entraînés. Si les entreprises d'infrastructures vitales veulent cesser d'être sous le feu de ces attaques, elles doivent anticiper et les neutraliser avant qu'elles ne se produisent.

De nombreux environnements industriels, y compris l'industrie pétrolière et gazière, sont particulièrement habitués à effectuer une maintenance de routine sur leurs équipements. Qu'il s'agisse de remplacer un palier, un filtre ou des fluides, la maintenance est effectuée pour éviter une défaillance catastrophique de l'équipement due à ce que l'on appelle le « fonctionnement jusqu'à défaillance ». Effectuer une maintenance régulière permet d'économiser de l'argent, de réduire les complications et d'éviter le détournement de ressources.

Alors, pourquoi les entreprises n'effectuent-elles pas le même type de maintenance régulière sur la cyber-sécurité de leurs systèmes OT ?

Réaliser des opérations de « maintenance » sur l'infrastructure OT signifie effectuer des opérations de cyber-hygiène appropriée sur les PLC (contrôleurs logiques programmables), les DCS (systèmes de contrôle distribués), les IHM et autres appareils OT qui font fonctionner ces machines. Une cyber-hygiène régulière peut réduire les menaces OT en mettant fin aux comportements à risque, en fermant les « points d'entrée » et en réduisant le nombre de vulnérabilités pouvant être exploitées.

Pour réduire les menaces avant qu'elles ne se produisent, les entreprises doivent :

- Obtenir une visibilité sur l'ensemble de la surface d'attaque, y compris les systèmes IT et OT

- Déployer des mesures de sécurité approfondies au niveau des appareils et des réseaux

- Reprendre le contrôle via la gestion des changements de configuration

Les entreprises ont besoin d'une cyber-hygiène appropriée dans leur infrastructure OT et leur Active Directory pour réduire leur Cyber Exposure et bloquer les chemins d'attaque avant que les attaquants ne parviennent à élever leurs privilèges, à pénétrer dans le réseau et à lancer leur tentative de ransomware. Ces efforts peuvent aider toutes les infrastructures et opérations de fabrication vitales à éviter une crise de sécurité capable de stopper les opérations et potentiellement mettre des vies humaines en danger.

En savoir plus

- Téléchargez le livre blanc : Cyber-sécurité des infrastructures vitales

- Regardez notre webinaire à la demande : Infrastructure vitale en danger : anatomie d'une faille OT

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning