Sécurité du cloud : 5 points clés à retenir de l'étude SANS DevSecOps

Un rapport récent du SANS Institute révèle que les équipes DevSecOps améliorent leurs outils, processus et techniques, même si les environnements IT multi-cloud deviennent de plus en plus complexes à sécuriser. Consultez les faits marquants de l'étude « SANS 2022 DevSecOps ».

Les entreprises continuent à faire évoluer DevSecOps (l'alignement des équipes de développement, des opérations et de la sécurité, des outils et des processus), mais l'amélioration de leur posture de sécurité est rendue difficile face à des défis toujours plus nouveaux et plus complexes.

Il s'agit d'un point clé de l'étude du SANS Institute « SANS 2022 DevSecOps Survey », basée sur une enquête menée auprès de 431 leaders et praticiens de la sécurité dans le monde.

Dans ce blog, nous mettons en lumière cinq informations clés qui examinent en détail les tendances du DevSecOps, ainsi que des recommandations concrètes pour grader les efforts DevSecOps sur la bonne voie. Nous fournissons également des informations sur la manière dont Tenable peut vous venir en aide.

La nature de plus en plus hybride et multi-cloud des environnements IT des entreprises est à l'origine de nombreux défis posés par le DevSecOps, décrits dans le rapport SANS. En effet, les applications sont « plus que jamais » hébergées sur site et sur une pluralité de plateformes cloud utilisant des machines virtuelles, des conteneurs et des fonctions sans serveur.

« De tels environnements présentent des défis de sécurité à cause des différences inhérentes qui caractérisent les fournisseurs cloud et les demandes d'hébergement sur site », indique le rapport de vingt pages, sponsorisé par Tenable.

5 informations pour renforcer votre stratégie DevSecOps

Source : SANS Institute, « SANS 2022 DevSecOps Survey », septembre 2022

Source : SANS Institute, « SANS 2022 DevSecOps Survey », septembre 2022

- Lorsqu'on leur a demandé de répertorier les principaux facteurs qui contribuent au succès du DevSecOps, les répondants ont désigné les éléments suivants :

- L'adhésion du management

- Une communication améliorée entre le développement, la sécurité et les opérations

- Un workflow automatisé de build, de test et de déploiement

- Les tests de sécurité automatiques intégrés

- L'adhésion des développpeurs

- Les équipes DevSecOps sous-utilisent les logiciels de gestion de la posture de sécurité cloud (CSPM), qui pourtant peuvent aider à sécuriser à grande échelle les environnements multi-cloud composés d'une multitude de machines virtuelles, de conteneurs et de fonctionnalités sans serveur. Le rapport suggère aussi que les entreprises sont prêtes à augmenter leur usage et leur adoption des produits CSPM.

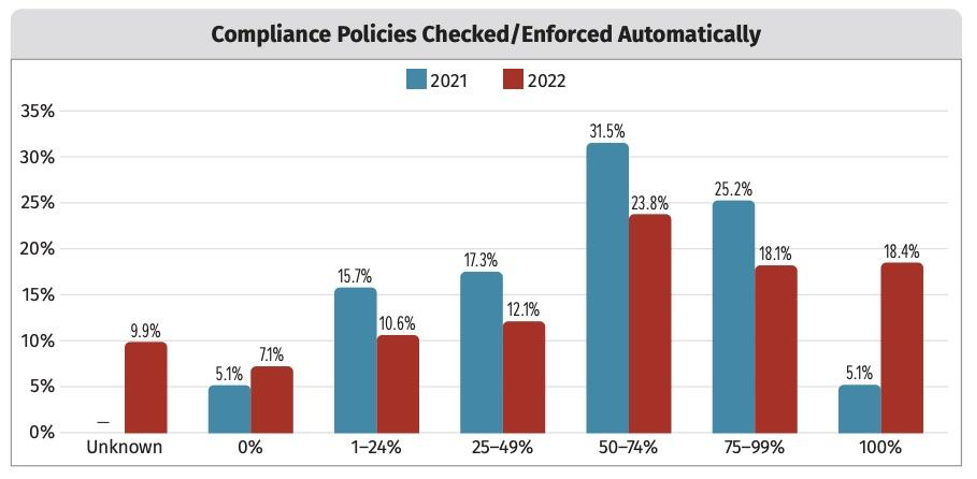

- Le CSPM et l'approche Policy-as-Code aident les entreprises à automatiser davantage l'application de leur politiques de conformité à grande échelle. D'ailleurs, certains répondants indiquent que 100 % de leurs politiques sont automatiquement appliquées, avec un bond de 5,1 % en 2021 à 18,4 % cette année.

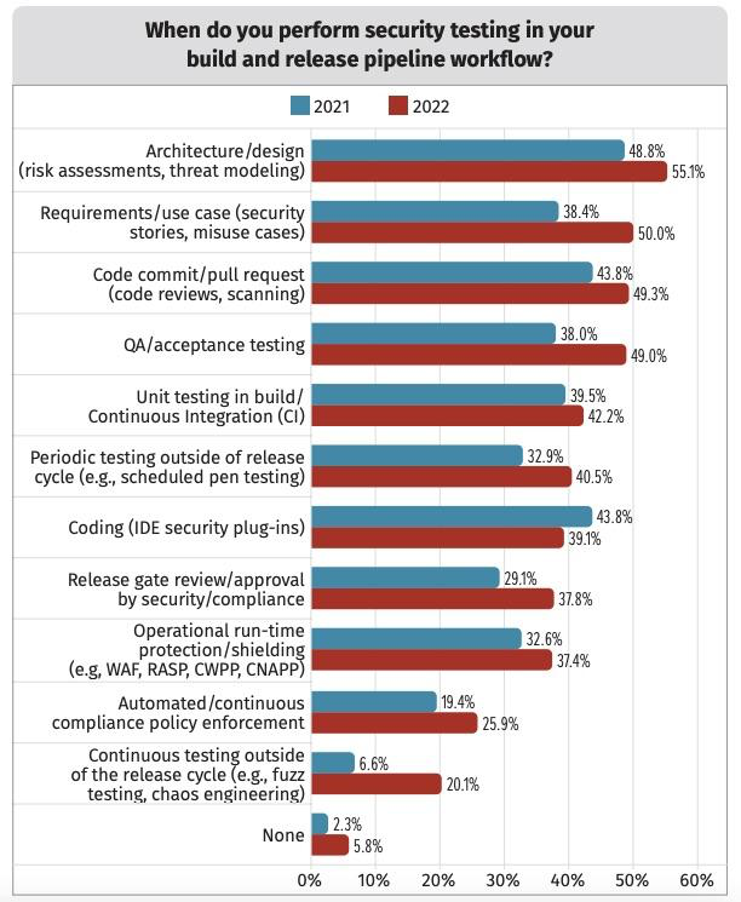

- Lorsque les équipes DevSecOps livrent des logiciels en production de plus en plus rapidement et fréquemment, certains quotidiennement, voire 24 heures sur 24, elles doivent s'assurer que l'intégralité du code est livré via un pipeline de CI/CD (intégration continue/déploiement continu) doté de tests de sécurité intégrés.

- On a assisté à une augmentation générale des tests de sécurité au cours du cycle de build et de livraison, à une exception près : l'utilisation des plug-ins de sécurité dans les environnements de développement intégrés (IDE) a diminué depuis l'an dernier.

Source : SANS Institute, « SANS 2022 DevSecOps Survey », septembre 2022

Comment Tenable peut rendre ces informations utiles pour vous ?

Tenable offre des solutions et une expertise Software-as-a-Service (SaaS), telles que Tenable Cloud Security, une gestion unifiée de la posture de sécurité dans le cloud et des vulnérabilités qui peut être appliquée pour soutenir de nombreuses découvertes SANS, où que vous vous trouviez dans votre parcours :

- Pour améliorer l'adoption du management et assurer une collaboration DevSecOps, Tenable Cloud Security offre aux dirigeants et aux praticiens DevSecOps des dashboards intégrés basés sur les rôles qui fournissent des informations ciblées dont chacun a besoin pour prendre des décisions plus éclairées dans leurs fonctions respectives. Par exemple, un score CES (Cyber Exposure Score) d'ensemble permet aux dirigeants et aux architectes de la sécurité dans le cloud d'évaluer leur posture de sécurité cloud globale en la comparant avec leur pairs du secteur et de justifier leurs décisions en matière d'investissement.

- Pour alléger la complexité inhérente à la sécurisation d'environnements cloud multi-fournisseurs, Tenable Cloud Security prend en charge les meilleures pratiques poulaires telles que les benchmarks CIS (Center for Internet Security) prêts à l'emploi et les applique de manière homogène pour tous les fournisseurs cloud, et aussi les technologies des machines virtuelles aux architectures natives cloud utilisant l'Infrastructure-as-Code (IaC), les conteneurs et Kubernetes. Il permet agalement la définition d'une Policy-as-Code personnalisée pour répondre à des exigences uniques

- Pour appliquer une conformité à grande échelle, Tenable Cloud Security autorise les tests de conformité pour les frameworks critiques, tels que PCI DSS (Payment Card Industry Data Security Standard, HIPAA (Health Insurance Portability and Accountability Act), RGPD (Règlement général sur la protection des données) et d'autres encore, sur l'entièreté des environnements runtime (développement, test, staging et production) et fournit un reporting automatisé sur la conformité, la détection des dérives de sécurité, et des alertes lorsque la configuration du runtime dévie de la conformité exigée.

- Pour garantir l'application de tests de sécurité dans les pipelines de CI/CD, Tenable Cloud Security s'intègre à des outils de CI/CD populaires et applique une base de connaissances extensible de 1 500 politiques et de 72 000 vulnérabilités provenant de Tenable Research. Cela permet d'identifier les mauvaises configurations dans l'IaC et les vulnérabilités dans les images et fournit des garde-fous automatiques pour notifier ou empêcher le déploiement de violations sévères.

- Pour garantir une plus grande automatisation dans les worflows de build et de livraison, Tenable Cloud Security fournit des options de test supplémentaires pour les équipes DevSecOps, notamment le test du code par les développeurs sur leur station de travail, l'intégration et le test des référentiels de gestion du code source et la possibilité de créer des pull requests automatisées que les développeurs sont en droit d'accepter par simple clic, ou que les équipes de sécurité peuvent définir pour une auto-remédiation.

En savoir plus

- Visitez la page des solutions Tenable Cloud Security : https://www.tenable.com/solutions/cloud-security-posture-management

- Consultez l'étude du SANS Institute « SANS 2022 DevSecOps Survey »

- Consultez le webinaire Tenable « Pour une sécurité du cloud effective, le partage est synonyme de bienveillance » (en anglais)

- Cloud

- DevOps