Quand le télétravail n'est pas possible : la sécurité industrielle à l'ère du COVID-19

Les services publics et les fabricants qui doivent maintenir une certaine activité malgré la pandémie de COVID-19 travaillent avec des effectifs réduits, ce qui peut entraîner des risques accrus pour la sécurité. Découvrez comment protéger vos équipes et vos opérations des menaces internes et externes.

Où que vous vous trouviez dans le monde, votre mode de vie a vraisemblablement été complètement transformé ces dernières semaines. Avec la pandémie de COVID-19 qui s'est propagée à vitesse grand V sur toute la planète, presque toutes les entreprises ont dû changer leur mode de fonctionnement pour s'adapter à cette situation sans précédent. De nombreux employés ont été invités à travailler chez eux en utilisant des ordinateurs portables, des tablettes, des smartphones et des services de téléconférence.

Mais le télétravail n'est pas toujours possible. Pour les activités jugées « essentielles » par les autorités locales et nationales, des employés n'ont d'autre choix que de se rendre sur le terrain pour répondre aux besoins de première nécessité comme l'alimentation, l'eau et l'énergie. Dans ces secteurs, qui concernent entre autres l'industrie agro-alimentaire et de boissons, les opérations liées à la fourniture d'électricité, le secteur du pétrole et du gaz, le transport des marchandises et les producteurs d'eau, il n'est pas possible de réduire les effectifs, d'interrompre le service ni de mettre en place le télétravail.

Avec cette crise de santé publique sans précédent, les fabricants et les opérateurs essentiels sont confrontés à un défi unique : maintenir la disponibilité et une production efficace, dans un environnement entièrement sécurisé. La plupart des opérations industrielles sont aujourd'hui largement automatisées et les systèmes connectés mis en œuvre peuvent représenter leur talon d'Achille.

Ne négligez pas vos angles morts de sécurité OT

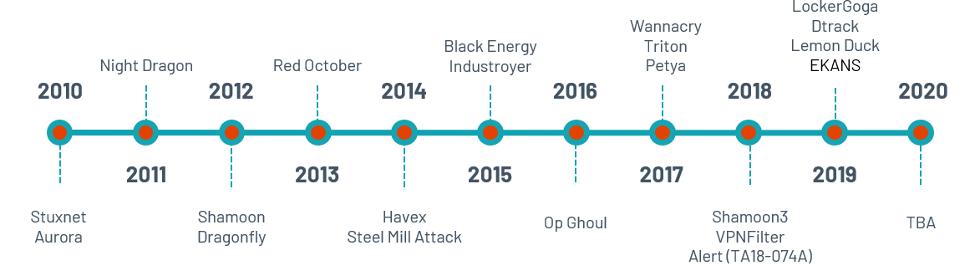

Les environnements de technologies opérationnelles (OT) sont confrontés à des risques de sécurité qui, s'ils ne sont pas traités, pourraient entraîner une baisse de la production ou altérer suffisamment un produit pour le rendre dangereux, voire mortel. Dans certains cas, les surfaces d'attaque et le nombre de vecteurs d'attaque des environnements OT ont progressé de façon exponentielle. En fait, à l'échelle de l'industrie, le nombre et la sévérité des attaques ciblant les réseaux OT continuent d'augmenter chaque année. Et avec la convergence des environnements IT et OT, les entreprises doivent maintenant faire face à un nouveau type d'attaque capable de passer d'un environnement IT à un environnement OT et vice versa. Il ne fait aucun doute qu'il faut maintenant sécuriser les réseaux OT de la même manière que les réseaux IT.

Évaluez les risques que pose la réduction de vos effectifs

D'ordinaire, les entreprises offrent des services essentiels maintiennent une posture de sécurité qui satisfait leur conseil d'administration, les autorités de réglementation et les clients. Mais que se passe-t-il lorsque des événements imprévus, comme une pandémie mondiale, bouleversent la routine de travail ? Avec des effectifs réduits et des employés non essentiels confinés à domicile, votre entreprise doit fonctionner avec moins de personnel que d'habitude. En conséquence, votre posture de sécurité a plus de risques de s'affaiblir. Cela peut entraîner les problèmes suivants :

- Changements accidentels : le fait qu'il y ait moins d'employés à l'usine ou sur le site de production augmente le risque qu'un contrôleur logique programmable (PLC) soit mal configuré, surtout si un ingénieur débutant moins familiarisé avec le processus effectue un changement par erreur.

- Réponse tardive : à cause des effectifs réduits ou parce que les employés doivent s'occuper d'autres tâches, le personnel de sécurité peut mettre plus de temps à réagir en cas d'alarme.

- Attaques opportunistes : la crise actuelle fait que les procédures sont perturbées dans les entreprises et que les employés sont moins nombreux et doivent s'occuper de tâches auxquelles ils ne sont pas nécessairement habitués. Il est donc probable que les pirates informatiques exploitent ces faiblesses et que le nombre d'attaques augmente.

Vous devez tout d'abord examiner ces vulnérabilités dans les détails pour déterminer quelles mesures de sécurité doivent être mises en place afin d'assurer le bon fonctionnement et la sécurité des opérations critiques.

Adoptez une approche offensive dans vos initiatives de sécurité industrielle

Bien que la pandémie de COVID-19 change rapidement les règles du jeu, la sécurité industrielle n'a pas à souffrir de cette situation. Les services publics et les fabricants peuvent prendre des mesures pour protéger leurs réseaux opérationnels et permettre au personnel de poursuivre son travail en toute sécurité sur site et à domicile. La continuité du service repose sur une approche robuste et résiliente de la sécurité OT avec les composantes suivantes :

- Assurer une visibilité complète sur votre infrastructure IT/OT. Cette visibilité complète englobe l'étendue mondiale de votre réseau distribué et les possibilités d'accès aux informations granulaires concernant les appareils (comme le numéro de série, le système d'exploitation, le firmware). L'accès sécurisé à ces dashboards unifiés peut permettre au personnel autorisé et au personnel à distance de continuer leurs opérations de surveillance et de sécurité de routine où qu'ils se trouvent, comme s'ils travaillaient dans leurs conditions habituelles.

- Mettre à jour votre politique de mobilité et vos déclencheurs d'alarmes. Les chaînes de notification des violations ou des comportements discutables doivent être mises à jour pour s'adapter aux nouveaux besoins de votre personnel mobilisé qui travaille désormais à distance. Ainsi, chaque alerte doit être réglée de manière à avertir la bonne personne au bon moment, par le moyen le mieux adapté (téléphone, PC ou SMS), selon que le destinataire travaille dans les locaux ou à distance.

- Conserver des traces écrites des modifications apportées aux contrôleurs industriels. Un contrôle des configurations doit capturer des « instantanés » automatisés à chaque changement de programmation d'un PLC, de façon à garder une trace du « dernier état opérationnel connu » et de l'identité des personnes présentes sur le réseau, ainsi que des actions effectuées, avec les résultats ou les interruptions qui ont suivi. Si un malware peut altérer la programmation d'un PLC, les changements dangereux peuvent tout aussi bien être le fait d'un employé imprudent ou d'un ingénieur junior surchargé de travail, qui doit s'occuper de tâches inhabituelles pour lui ou qui n'est pas attentif parce qu'il doit faire face à d'autres priorités.

Le COVID-19 nous a mis face à une réalité essentielle : les industries critiques doivent continuer à tourner, quelles que soient les circonstances.

Pour traverser cet épisode de crise dans les meilleures conditions possible, il faut avoir une parfaite connaissance des opérations dans ce contexte, du niveau le plus fin au niveau global. La survie de l'activité nécessite du courage et de la persévérance, ainsi que des équipes et des systèmes agiles capables d'évoluer et de s'adapter avec l'entreprise. Les mots de Gene Kranz, le directeur de vol d'Apollo 13, sont plus que jamais d'actualité : cette situation n'appelle rien de moins que « notre heure de gloire ».

En combinant les bons outils, la bonne attitude et la détermination de la communauté des experts en sécurité, nous pouvons traverser cette crise et en sortir plus forts et plus résilients que jamais.

Informations complémentaires sur la cyber-sécurité industrielle

Il existe d'autres moyens d'améliorer votre posture de sécurité OT. Les ressources suivantes peuvent vous aider :

- Regardez le webinaire à la demande, « Les 5 choses à savoir sur la convergence IT/OT »

- Consultez l'infographie « Les 7 angles morts les plus dangereux pour la cyber-sécurité industrielle »

- Consultez la checklist de la cyber-sécurité industrielle pour connaître les critères clés de protection des infrastructures critiques

- SCADA

- Vulnerability Management