Comprendre l'écosystème des ransomwares : des verrouilleurs d'écran aux entreprises criminelles multimillionnaires

Un nouveau rapport émanant de Tenable Research explore les acteurs majeurs de l'écosystème des ransomwares et les tactiques qui les ont catapulté de simple « menace balbutiante » au rang de « force à ne surtout pas sous-estimer ».

Les ransomwares représentent une cyber-menace en constante évolution, et c'est par le biais de cette évolution qu'ils ont non seulement réussi à survivre, mais bien à prospérer.

Un grand nombre de rapports décrivent en détail l'évolution des ransomwares, depuis leur forme première apparue en 1989, et connue sous le nom de AIDS (ou PC Cyborg) Trojan jusqu'à leur transition en verrouilleurs d'écran (screen locker), et au final, en crypto-verrouilleurs (cryptolocker), qui chiffrent les fichiers sur le système. Ce type de ransomware est devenu la base de leur fonctionnement.

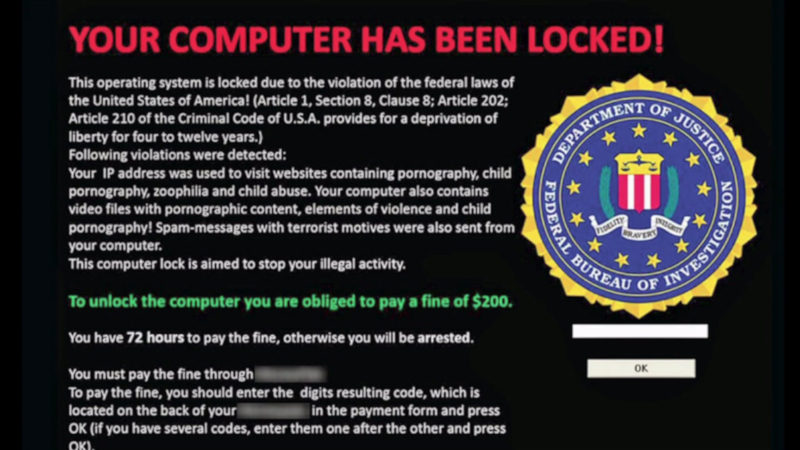

Les ransomwares verrouilleurs d'écran s'appuyaient sur des tactiques fondées sur la peur et ciblaient des utilisateurs individuels, à l'aide de visuels issus des forces de l'ordre du FBI américain et du Met britannique, accompagnés de texte déclarant que la victime avait accédé à du contenu pornographique ou pédophile sur son ordinateur. On demandait aux victimes de payer une « amende » comprise entre 100 et 500 dollars pour pouvoir déverrouiller leur système. En réalité, les utilisateurs pouvaient très bien regagner l'accès à leur système sans payer, étant donné qu'aucun de leurs fichiers n'avait été altéré.

Au cours des quatre dernières années, les ransomwares se sont transformés en une entreprise multimillionnaire et auto-suffisante. Ils sont devenus une expérience de routine pour les entreprises ayant subi des attaques notables contre des infrastructures critiques, telles que celles ayant visé Colonial Pipeline ou JBS Foods en 2021.

Source de l'image : Security Boulevard

Le succès des ransomwares actuels repose sur ce que nous appelons l'écosystème des ransomwares. Dans notre dernier rapport, nous nous intéressons aux acteurs clés qui façonnent l'écosystème des ransomwares et aux tactiques employées qui ont permis de propulser les ransomwares au rang de menace la plus dominante pour les entreprises d'aujourd'hui.

Au sommaire de ce rapport :

- Une meilleure compréhension de l'évolution de l'écosystème des ransomwares

- Les vecteurs d'attaques les plus courants employés par les acteurs de l'écosystème

- Des conseils pour se préparer et se défendre contre les attaques de ransomware

- Une liste des vulnérabilités susceptibles d'être exploitées lors d'attaques par ransomware

Où trouver plus d'informations

- Téléchargez le rapport complet ici

- Participez au webinaire : Tenable’s Ransomware Ecosystem Report: Understanding the Key Players, Common Attack Vectors and Ways You Can Avoid Becoming a Victim

- Article de blog sur The Ransomware Ecosystem Tenable.io Dashboard

- Article de blog sur The Ransomware Ecosystem Tenable.sc Dashboard

- Article de blog sur le rapport Tenable.sc L'écosystème des ransomwares

- Suivez l'équipe SRT de Tenable sur la Tenable Community

- Research Reports

- Vulnerability Management