Les défis de la conformité multicloud

Les entreprises qui utilisent des clouds publics comme Amazon Web Services (AWS), Microsoft Azure et Google Cloud Platform (GCP) savent que chaque plateforme a son propre fonctionnement et que ces différences compliquent la mise en œuvre des mesures nécessaires pour toutes les sécuriser. Dans un récent épisode de la série de webinaires Tenable Cloud Security Coffee Break, nous avons évoqué ces difficultés et la manière dont Tenable Cloud Security permet de les surmonter. Retrouvez les temps forts de notre discussion.

Les outils d'automatisation et d'Infrastructure as Code comme Terraform ont permis à des entreprises de toutes tailles de changer la façon dont elles déploient et gèrent leurs systèmes dans les clouds publics. Mais cela a également entraîné une prolifération des clouds et des mauvaises configurations à l'origine de problèmes de sécurité. Les différentes équipes et charges de travail peuvent se retrouver éparpillées, ce qui complique l'identification et la correction des problèmes de sécurité avant qu'ils ne se transforment en désastres.

Le problème s'aggrave dans le cas de l'utilisation de plusieurs clouds. Une pratique de plus en plus courante, car les entreprises choisissent d'utiliser au moins deux plateformes de cloud public pour éviter de placer tous leurs œufs dans le même panier. Si cette diversification présente des avantages, elle crée néanmoins un défi supplémentaire en matière de sécurité. En effet, chaque plateforme fonctionne toujours légèrement différemment d'une autre. Afin de les sécuriser, il faut en général faire appel à des spécialistes qui vont les gérer séparément.

Cette approche a une évolutivité limitée et s'avère de moins en moins pratique à mesure que l'infrastructure cloud devient plus importante et plus distribuée. Au cours d'un récent épisode de la série de webinaires Tenable Cloud Security Coffee Break, nous avons abordé certaines de ces difficultés et comment gérer la conformité multicloud avec Phillip Hayes, responsable senior de la sécurité des systèmes d'information chez Tenable, et Alex Feigenson, responsable senior de l'ingénierie de la sécurité chez Tenable.

Automatisation : du bon comme du mauvais

Terraform, AWS CloudFormation, Dockerfiles, les charts Helm et les autres outils d'Infrastructure as Code permettent d'automatiser simplement et rapidement le provisionnement des systèmes, mais ils facilitent également la création d'instances non conformes avec les politiques de sécurité d'une entreprise.

« Il existe un large choix d'excellents outils d'automatisation, comme Terraform et AWS CloudFormation. Mais globalement, les paramètres par défaut ne sont pas sûrs », déclare Alex Feigenson.

Quelques lignes de code Terraform peuvent générer une seule, des centaines ou des milliers d'instances dans AWS ou Azure, le tout en quelques minutes. Certains paramètres par défaut que vous utilisez sont peut-être sécurisés, mais il est fort probable que des dizaines d'autres ne le soient pas.

« Si vous prenez un échantillon de code Terraform sur le Web, vous serez peut-être impressionné par la facilité avec laquelle vous avez installé des machines sur AWS », poursuit Alex. « Et puis, d'un coup, vous recevez un appel de l'équipe de sécurité. »

Il est déjà difficile de découvrir les mauvaises configurations des environnements cloud qui exposent votre entreprise à des risques de sécurité, mais en identifier la cause, et y remédier, représente un défi encore plus complexe. « Lorsque vous multipliez cette difficulté par le nombre de clouds utilisés, la situation empire considérablement », confie Alex.

Éviter ces types de scénarios fait partie du quotidien de Phillip Hayes, responsable senior de la sécurité des systèmes d'information. C'est un problème de plus en plus difficile à résoudre, particulièrement depuis une dizaine d'années.

« C'est fantastique de disposer de tels moyens d'automatisation aujourd'hui, qui sont aussi rapides et à un coût aussi abordable », déclare Phillip Hayes. « Mais vous risquez de déployer à votre insu du code présentant des risques. Ou peut-être qu'AWS a publié une nouvelle fonctionnalité dont vous n'avez pas connaissance, et que tout ce que vous croyiez sécurisé il y a 72 heures ne l'est plus maintenant. »

Sécuriser plusieurs clouds implique souvent d'utiliser plusieurs outils

Les fournisseurs de clouds publics ont pris conscience de ce problème et ont développé des outils pour aider leurs clients à sécuriser leurs environnements et les charges de travail qui y sont exécutées. Mais au rythme de l'expansion actuelle, les équipes de sécurité qui utilisent plusieurs clouds doivent s'appuyer sur différents outils pour chaque plateforme, outils souvent fournis par les fournisseurs cloud eux-mêmes.

Pour gagner en efficacité, Phillip et son équipe n'ont pas eu à chercher bien loin l'outil qui répond à leurs besoins. Ils ont adopté Tenable Cloud Security, anciennement Tenable.cs et ont fait part de leurs commentaires aux ingénieurs de Tenable Cloud Security concernant leurs besoins. Tenable Cloud Security utilise des API cloud pour collecter les données des différentes plateformes cloud, les compiler, les scanner pour détecter les problèmes de sécurité et uniformiser tous les résultats. Cela permet d'obtenir une vue comparable de toutes les ressources cloud et de toutes les mauvaises configurations de sécurité qui les concernent.

D'après Phillip Hayes, « il existe tellement de clouds que la collecte et la centralisation des données devient très rapidement une nécessité. »

Tenable Cloud Security : une seule interface pour plusieurs clouds

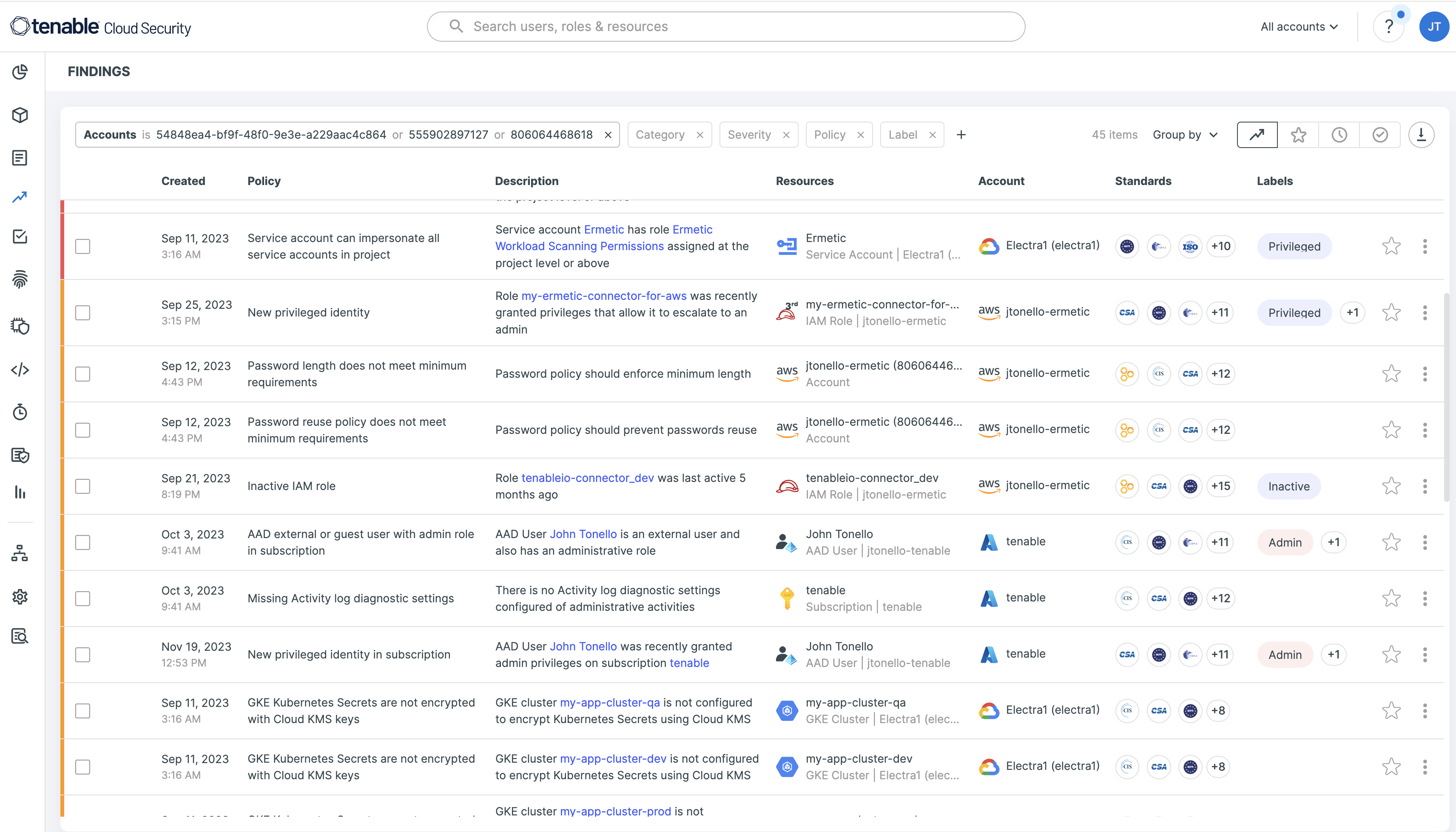

Tenable Cloud Security offre une vue unifiée d'AWS, Azure et GCP. Les équipes de sécurité peuvent donc voir toutes leurs ressources exécutées dans des clouds publics, identifier les problèmes les plus critiques et lancer le processus de remédiation avec des tickets JIRA intégrés et des pull requests Git.

Les équipes de sécurité peuvent également tirer parti de plus de 1 500 politiques intégrées qui prennent en charge la conformité pour de nombreux cadres de sécurité, notamment ceux du CIS (Center for Internet Security), NIST (National Institute of Standards and Technology) et SOC-2 (Systems and Organization Controls), ainsi que des réglementations comme le RGPD (Règlement général sur la protection des données) et la loi HIPAA (Health Insurance Portability and Accountability Act). Les filtres permettent d'afficher rapidement les ressources conformes ou non.

« C'est utile au quotidien », explique Phillip. « Si nous devons évaluer la sévérité d'un incident, ou si quelqu'un rencontre un problème avec une ressource, a des droits d'accès trop importants ou ne sait pas où trouver un élément, c'est là que la compilation des données entre en jeu. Pour nous, c'est beaucoup plus efficace qu'utiliser des outils cloud individuels. »

Il ajoute que Tenable Cloud Security facilite et accélère la génération des rapports d'audit de sécurité. La fonctionnalité de reporting intégrée permet de fournir des synthèses détaillées aux équipes chargées de la gouvernance et de la conformité.

« Cela nous fait gagner beaucoup de temps, car nous n'avons pas à créer d'outils pour procéder à toutes ces vérifications et montrer où nous respectons ou non les règles de conformité », ajoute-t-il. « C'est un aspect permanent de notre travail, et un tel outil renforce notre efficacité. »

En savoir plus sur la CSPM et Tenable Cloud Security ici.

- Cloud