Gérer et remédier aux vulnérabilités dues aux mauvaises configurations du cloud grâce à Tenable.cs et HashiCorp Terraform Cloud

Les intrusions dans le cloud connaissent un véritable rebond en raison de mauvaises configurations qui pourraient être évitées. Voici comment atténuer les risques grâce à une nouvelle intégration entre Tenable.cs et Terraform Cloud.

Les environnements cloud actuels sont très dynamiques : déploiement en continu de nouvelles mises à jour en production, augmentation et diminution des charges de travail en fonction de la demande du client. En quelques minutes, les ingénieurs peuvent mettre en place et déployer intégralement des ressources dans le cloud. Mais une vitesse accrue va souvent de pair avec un risque accru. Les vulnérabilités sytème causées par de mauvaises configurations sont fréquemment négligées et risquent de passer inaperçues pendant plusieurs mois. Par conséquent, les intrusions dans le cloud ne cessent d'augmenter en volume et en vélocité. Entre 2018 et 2020, plus de 30 milliards d'enregistrements ont été exposés au cours de 200 violations, avec pour seule origine de mauvaises configurations de l'infrastructure cloud.

Alors comment réduire vos chances de subir des violations causées par de mauvaises configurations du cloud ? Cet article de blog se propose d'expliquer comment Tenable et HashiCorp peuvent parer à ce problème grâce à une nouvelle intégration entre Tenable.cs et les tâches d'exécution (Run Tasks) de Terraform Cloud.

Présentation du provisionnement cloud et de Terraform

Le provisionnement cloud représente un aspect essentiel du déploiement des charges de travail cloud. Bien que la plupart des fournisseurs cloud bénéficient de leurs propres utilitaires de provisionnement, des outils de pointe tels que HashiCorp Terraform offrent des avantages bien supérieurs à ce que peuvent proposer les fournisseurs cloud. Utiliser Terraform, outil open source d'Infrastructure as Code (IaC), pour le provisionnement de l'infrastructure offre de nombreux avantages en termes de gestion et d'exploitation de votre environnement. Le langage HCL (HashiCorp Configuration Language) permet de standardiser des modules d'infrastructure réutilisables qui peuvent être employés dans différents projets et environnements. Lors de la mise en place de l'infrastructure, Terraform procède à une lecture de l'état en cours de votre environnement et détermine tous les changements à apporter afin de le configurer conformément aux exigences définies dans votre IaC. Cette opération a pour effet de simplifier grandement le processus de gestion d'architectures complexes qui peuvent se fragiliser en cas de maintenance manuelle. IaC permet de contrôler le code selon sa version, et offre une meilleure visibilité sur la manière dont l'infrastructure a été provisionnée et configurée.

Éléments de sécurité importants concernant Terraform

Terraform offre des avantages en termes de sécurité. Le workflow de provisionnement d'infrastructure peut être utilisé pour protéger votre environnement des problèmes de sécurité. Appliquer l'utilisation de l'IaC pour toute modification de votre environnement permet d'évaluer le code pour garantir que tous les défauts de sécurité sont détectés et limités avant que l'infrastructure ne soit provisionnée. Les garde-fous de sécurité ou opérationnels peuvent être codifiés et appliqués par le biais de pipelines CI/CD, de portes, ou d'autres moyens automatisés pour garantir que votre environnement est conforme à vos politiques.

Malgré l'utilisation d'outils tels que Terraform pour simplifier la gestion de l'infrastructure, de mauvaises configurations critiques de l'infrastructure cloud sont toujours monnaie courante. Les principaux domaines de préoccupation en termes de gestion des vulnérabilités pour les environnements Terraform sont les suivants :

- Gestion des secrets : Terraform requiert des informations d'authentification autorisées pour réaliser toute action d'API nécessaire au provisionnement de l'infrastructure spécifié dans votre code. Ces informations d'authentification offrant un accès avec privilèges pour créer, gérer et détruire votre environnement, il convient de veiller à ce qu'elles ne soient pas exposées à des personnes ou des processus non autorisés.

- Gestion de l'état du système : Terraform utilise un fichier d'état pour suivre l'état des ressources d'infrastructure provisionnées. Par défaut, ce fichier d'état est stocké dans le système de fichiers local du système où Terraform est exécuté. Conserver les fichiers d'état avec votre code source est une mauvaise idée, car ils peuvent contenir des secrets ou d'autres informations sensibles.

- Gestion des dépendances : Terraform utilise des plug-ins appelés « fournisseurs » afin d'interagir avec des API distantes pour les ressources définies dans votre code. Ils sont téléchargés sur le système où Terraform est exécuté, lors de l'exécution de la commande « terraform init ». Étant donné que les fournisseurs gèrent des opérations puissantes dans votre infrastructure, il est important de les télécharger à partir de sources fiables et de confirmer qu'ils n'ont pas été altérés avant de les utiliser.

- Gestion des dérives : Pour chaque environnement complexe d'entreprise, il arrive que des modifications manuelles soient apportées en runtime en cas de scénarios d'urgence «break-the-glass» ou via d'autres mécanismes. Ces modifications entraînent une déviation, appelée « dérive », entre votre environnement runtime et ce qui a été défini dans votre code Terraform. Si elle n'a pas corrigée dans le code source, les équipes chargées du build continueront à utiliser l'ancienne version et/ou les systèmes ne seront plus conformes aux exigences de sécurité.

Pour plus d'informations sur les principales considérations à prendre en compte concernant la sécurité Terraform, consultez le livre blanc intitulé « Guide DevOps pour la sécurité Terraform ».

Prévenir les vulnérabilités Terraform avec Tenable.cs

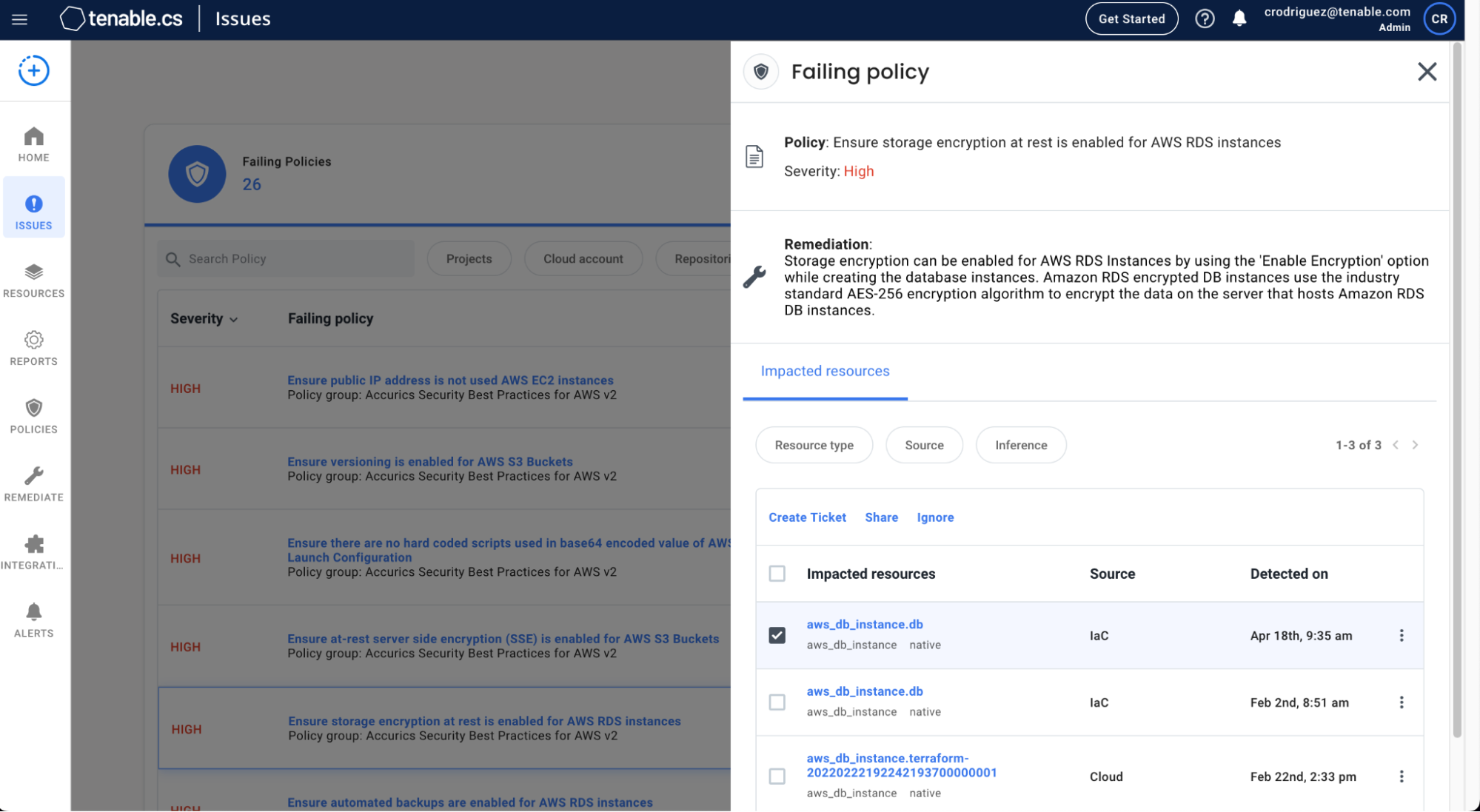

Tenable.cs est une plateforme de protection des applications cloud-native (CNAPP) conçue pour les développeurs qui permet à votre entreprise de sécuriser les ressources cloud, les images de conteneur et les assets cloud pour assurer une sécurité end-to-end du code au cloud, jusqu'à la charge de travail. Évaluer votre code à l'aide d'un outil d'analyse du code statique, tel que Terrascan est une méthode efficace pour faire appliquer les bonnes pratiques. Terrascan, projet open source conçu par Tenable est le moteur de scan qui soutient Tenable.cs. Terrascan comprend des centaines de politiques pour divers fournisseurs, écrites en langage Rego, et évalue les mauvaises configurations à l'aide du moteur Open Policy Agent (OPA). Ces politiques peuvent être étendues pour inclure toute norme spécifique à votre environnement. Pour les appliquer dans le cadre de votre workflow, vous pouvez ajouter une tâche qui utilise Terrascan dans votre pipeline CI/CD, afin de scanner toute modification de vos fichiers HCL, et ainsi détecter les problèmes de sécurité. Si un problème est détecté, la tâche échouera avec un message d'erreur indiquant qu'un problème de sécurité a été détecté et qu'il doit être traité.

Tenable.cs permet aux équipes opérationnelles et de sécurité dans le cloud d'évaluer des modèles Terraform pour les violations de politiques. Vous pouvez intégrer la sécurité de l'infrastructure cloud dans le pipeline DevOps pour empêcher les problèmes de sécurité de se propager en production. Vous pouvez également rapidement remédier aux erreurs de configuration IaC directement dans les outils de développement afin d'appliquer les politiques pendant le temps de build et le runtime.

Nouveau ! Prise en charge améliorée de la remédiation automatisée grâce aux tâches d'exécution de HashiCorp Terraform Cloud

Tenable optimise désormais ses capacités afin de sécuriser Terraform grâce à la prise en charge des nouvelles tâches d'exécution (Run Tasks) Terraform Cloud de HashiCorp. Terraform Cloud fournit une solution hébergée conçue pour gérer et déployer les modèles Terraform. Les tâches d'exécution (Run Tasks) de Terraform Cloud vous permettent d'exploiter Tenable.cs pour scanner vos modèles Terraform lors du déploiement de Terraform dans le cloud. L'intégration permet aux utilisateurs de Terraform Cloud de détecter tout problème de sécurité au sein de leur IaC en utilisant Tenable.cs lors de la phase de planification de l'exécution de Terraform. En ajoutant cette prise en charge des tâches d'exécution de Terraform Cloud à Tenable.cs, nous aidons les développeurs à détecter et à corriger les risques en matière de conformité et de sécurité au sein de leur IaC, de sorte à limiter les problèmes en amont du provisionnement de l'infrastructure cloud.

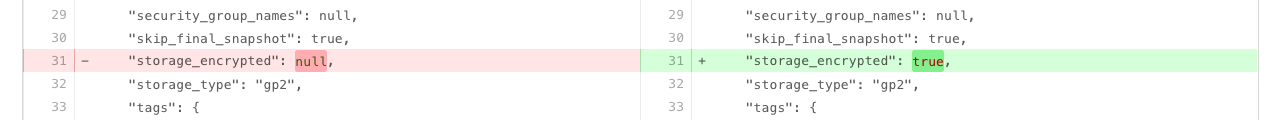

En outre, une connaissance parfaite des étapes de remédiation peut s'avérer complexe et chronophage. C'est pourquoi nous avons fourni au cours de l'intégration, des recommandations en termes de remédiation, sous la forme d'une pull request au référentiel de code source associé à l'espace de travail Terraform, ceci afin d'aider à corriger les problèmes détectés dans les modèles Terraform avant leur provisonnement. L'offre commerciale de Tenable.cs permet aux clients d'exploiter plus de 1 500 politiques pour lancer des scans approfondis dans Terraform Cloud. Les utilisateurs désireux de comprendre comment connecter Tenable.cs avec l'espace de travail de Terraform Cloud peuvent consulter le guide de configuration ici.

Pour en savoir plus sur Tenable.cs, consultez la fiche technique ou accédez au webinaire à la demande « Présentation de Tenable.cs : sécurisez chaque étape, du code au cloud » (en anglais).

- Announcements

- Cloud