Vecteurs d'attaque dans l'industrie : comment stopper les menaces OT avant qu'un incident ne se produise

Alors que les cyber-attaques industrielles sont de plus en plus sophistiquées, les responsables sécurité peuvent utiliser les vecteurs d'attaque pour identifier les points faibles de leur infrastructure OT et bloquer les attaques avant qu'elles ne commencent.

Les technologies opérationnelles (OT) existent depuis de nombreuses années. Elles contrôlent les vannes, les pompes, les transmetteurs et les commutateurs nécessaires au bon fonctionnement de notre infrastructure moderne. Protéger ces fonctions vitales est depuis toujours une question de sécurité physique et de sûreté. Mais à mesure que de nouveaux appareils connectés arrivent dans les usines modernes, les infrastructures OT sont de plus en plus vulnérables aux cybermenaces, d'autant plus que le rythme des attaques continue de s'intensifier.

Même si vous avez pris les mesures les plus strictes pour sécuriser vos assets OT, les récentes cyber-attaques très médiatisées, de LockerGoga à Ripple20, mettent au jour la nature interconnectée des environnements industriels modernes. Les malwares peuvent facilement passer des appareils IT aux réseaux OT, et inversement. Quelque chose d'aussi bénin qu'une clé USB peut fournir un moyen d'entrer dans vos systèmes ICS (systèmes de contrôle industriels) les plus critiques.

La convergence joue un rôle de plus en plus central dans les systèmes ICS et doit donc être au cœur de toute stratégie de sécurité industrielle efficace. Cela commence par la cartographie de tout votre environnement OT moderne, y compris tous les vecteurs d'attaque que l'auteur d'une cybermenace pourrait potentiellement exploiter.

Voyez au-delà de l'OT pour obtenir un aperçu complet de votre surface d'attaque industrielle

La cartographie de toute votre surface d'attaque nécessite une approche adaptative de l'évaluation. En plus des assets OT, les responsables de la sécurité industrielle ont besoin de visibilité sur les appareils IT et IoT (Internet des objets), lesquels représentent entre 20 et 50 % des environnements industriels modernes. Ils ont également besoin d'une technologie d'active querying capable de découvrir les 30 % d'assets OT dormants environ qui échappent à la détection réseau ou passive uniquement. Voir toute l'étendue de votre surface d'attaque convergente est essentiel pour éliminer les angles morts dans votre environnement.

Explorez les données sur l'état de chaque appareil et chaque voie de communication

Détecter les appareils « à risque » est le principal objectif de toute opération de reconnaissance. Pour défendre tous vos assets, vous aurez besoin de connaître parfaitement la conception et l'état actuel de chaque appareil, afin de mieux le protéger contre les attaques. Cela inclut des informations telles que la marque, le modèle, le firmware, les détails du fond de panier, les vulnérabilités ouvertes, etc.

Nous vous recommandons également d'essayer de comprendre l'orientation de chaque appareil dans votre réseau, notamment les possibilités de communication entre des assets similaires, comme les contrôleurs ou les stations de travail, qui peuvent devenir des vecteurs d'attaque si un attaquant s'infiltre dans vos systèmes.

Traitez la Cyber Exposure pour stopper les attaques avant qu'elles ne commencent

La sécurité OT traditionnelle repose généralement sur une posture de sécurité réactive, ce qui consiste essentiellement à attendre qu'une attaque se produise pour la traiter. La « vectorisation des attaques », ou la recherche de voies d'accès potentielles qu'un attaquant pourrait emprunter, permet une approche plus proactive de la sécurisation de votre entreprise, en remédiant aux points faibles de votre infrastructure OT. En identifiant les points d'entrée à haut risque, les ports ouverts, les vulnérabilités non corrigées et bien plus encore, vous serez en mesure d'identifier le comportement probable d'une attaque si elle pénètre dans votre environnement OT.

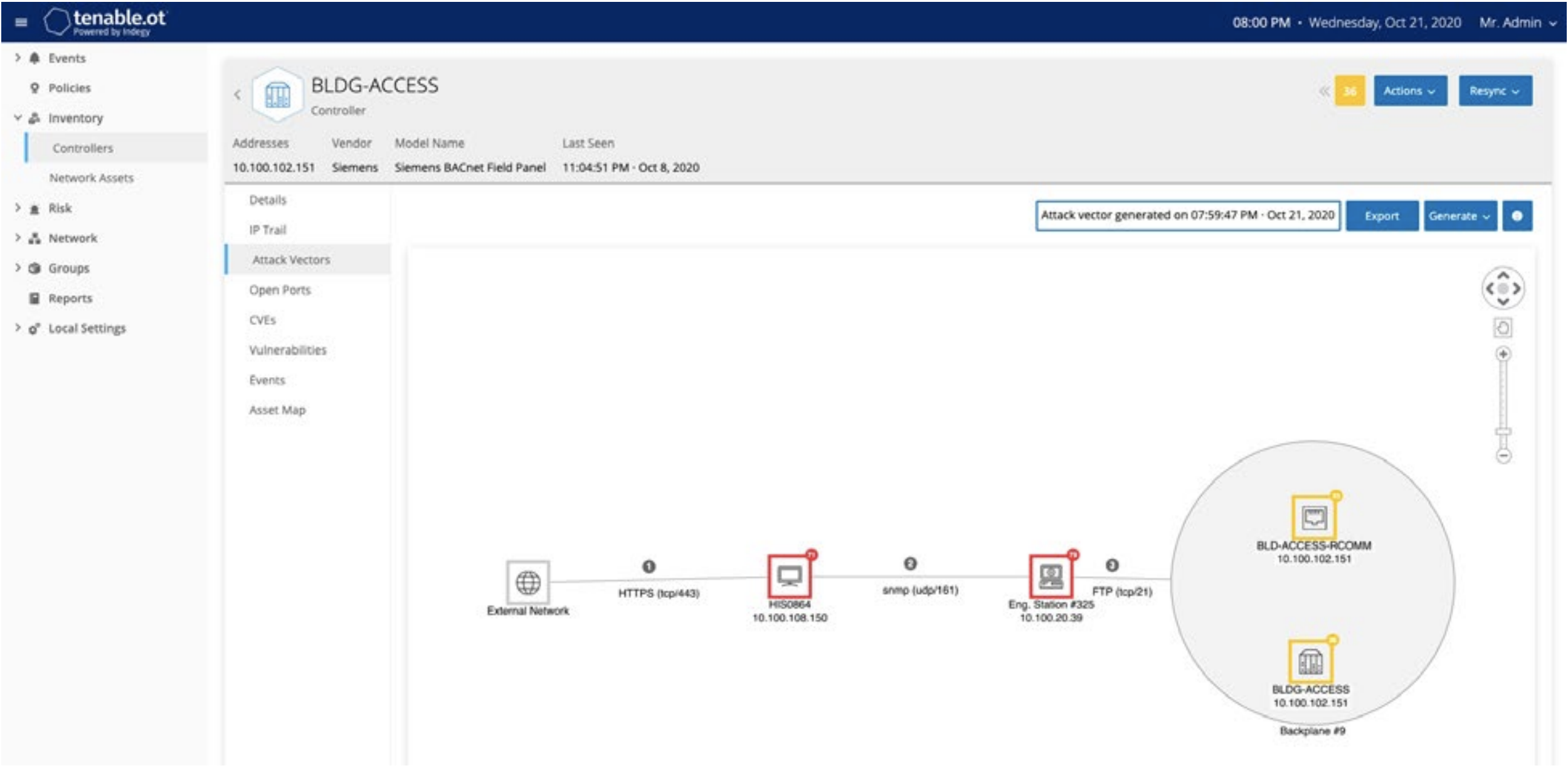

La vectorisation des attaques redéfinit votre capacité à faire face aux attaques OT avant qu'elles se produisent. Les simulations peuvent révéler des points faibles et des appareils ou secteurs spécifiques qui nécessitent une attention particulière ou des interventions de sécurité. Dans la figure ci-dessous, vous pouvez voir comment une solution de sécurité industrielle, telle que Tenable.ot, exploite les vecteurs d'attaque pour identifier les zones de votre environnement qui mettent en danger vos assets les plus critiques :

En plus de rendre vos appareils plus résistants, nous vous recommandons également d'assurer vos arrières si et quand une attaque se produit. Pour cela, mettez en place des alarmes, basées sur des politiques, des anomalies ou des signatures d'attaque, aux points d'entrée de votre réseau pour être averti en cas d'activité à haut risque avant que des dommages ne surviennent.

Passez à l'offensive dès aujourd'hui pour éviter de subir des dommages demain

Alors que les cyber-attaques continuent de cibler les infrastructures vitales, les responsables sécurité doivent adopter une approche proactive pour défendre leurs environnements industriels contre la prochaine nouvelle menace. Pour en savoir plus sur la manière d'intégrer les vecteurs d'attaque OT à votre stratégie de sécurité industrielle, téléchargez notre livre blanc, « Prédiction d'une attaque OT » ou demandez une démo gratuite de Tenable.ot.

- Incident Response

- OT Security

- SCADA