Arnaques aux cryptomonnaies :de faux followers de personnalités font la promotion de promesses de gains frauduleuses

« Merci Elon », « Que Dieu te bénisse, Elon » et « Que Dieu te bénisse, Donald » : derrière ces posts en réponse aux tweets du président américain, du PDG de Tesla et d'autres personnalités se cachent des escrocs qui se font passer pour des followers et utilisent des tweets photoshopés pour promouvoir des promesses de gains de cryptomonnaie.

Depuis le début de l'année 2020, ces arnaqueurs profitent de la popularité des tweets de certains des comptes Twitter les plus suivis pour tromper les abonnés en promouvant de fausses campagnes.

The crypto scam level on Twitter is reaching new levels. This is not cool.

— Elon Musk (@elonmusk) 1er février 2020

Nouvelle variante d'une arnaque bien connue

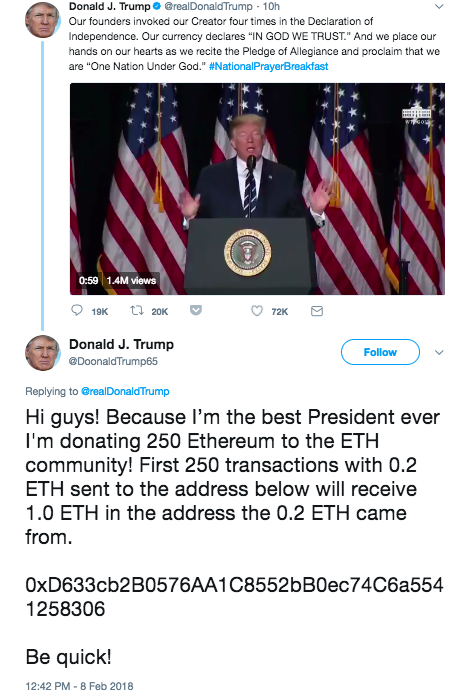

Depuis 2018, diverses arnaques aux cryptomonnaies circulent sur Twitter par le biais de faux comptes se faisant passer pour des grands noms du secteur des cryptomonnaies, mais aussi pour Elon Musk et Donald Trump, deux des personnalités publiques les plus utilisées par les escrocs.

Source de l'image : BuzzFeedNews

Usurpation d'identité des abonnés Twitter du président Trump

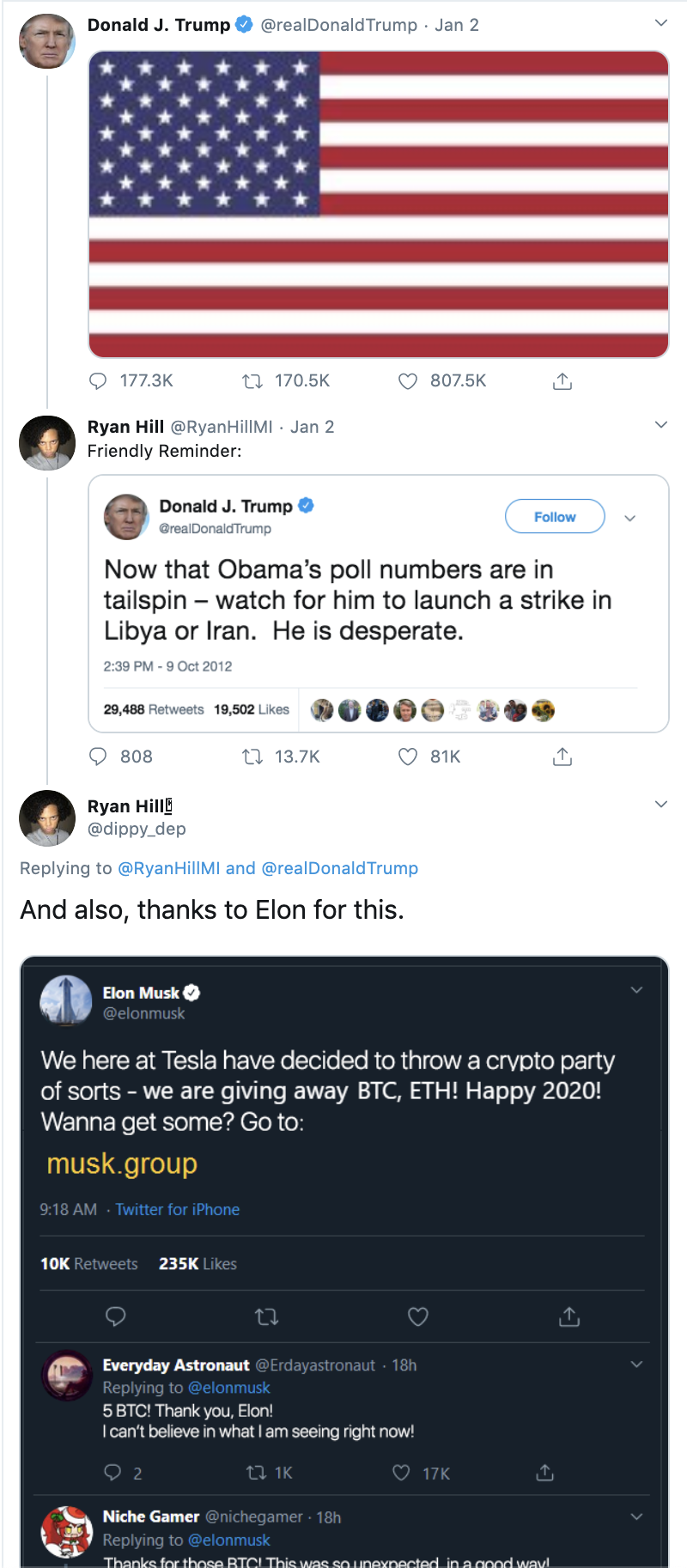

La nouvelle tactique utilisée consiste à usurper l'identité d'utilisateurs actifs de Twitter qui répondent régulièrement aux tweets du président Trump.

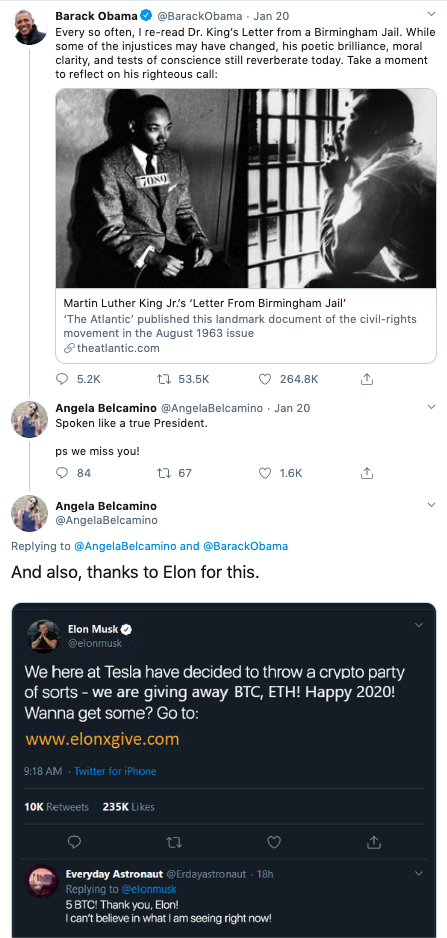

L'une des premières occurrences observées remonte au 2 janvier. Les escrocs ont utilisé un faux compte empruntant le nom de Ryan Hill, un utilisateur actif de Twitter qui répond régulièrement au président Trump. Ils ont répondu à l'un des tweets envoyés par Ryan Hill à Donald Trump. Le tweet disait « And also, thanks to Elon for this » (Et aussi, merci beaucoup à Elon pour ceci) et était suivi d'une image photoshopée d'un faux tweet d'Elon Musk. Ce tweet photoshopé indiquait que Tesla avait décidé d'« organiser un événement crypto », au cours duquel les participants auraient la possibilité de gagner des Bitcoin et des Ethereum, deux des cryptomonnaies les plus populaires. Il contenait un lien vers un site web offrant plus d'informations sur le supposé « événement crypto ». Le tweet photoshopé contenait également de fausses réponses d'utilisateurs donnant l'impression que la promesse de gains était légitime.

Des identités diverses, victimes d'usurpation

Divers faux comptes empruntant le nom d'utilisateurs actifs de Twitter apparaissent dans les tweets du président Trump. Et la plupart de ces usurpateurs répondent directement à la personne dont ils usurpent l'identité plutôt qu'au tweet du président.

Techniques de falsification pour donner une illusion de légitimité

Pour que ces comptes qui usurpent l'identité d'une autre personne paraissent légitimes, les escrocs exploitent d'autres comptes pour fabriquer des preuves de légitimité.

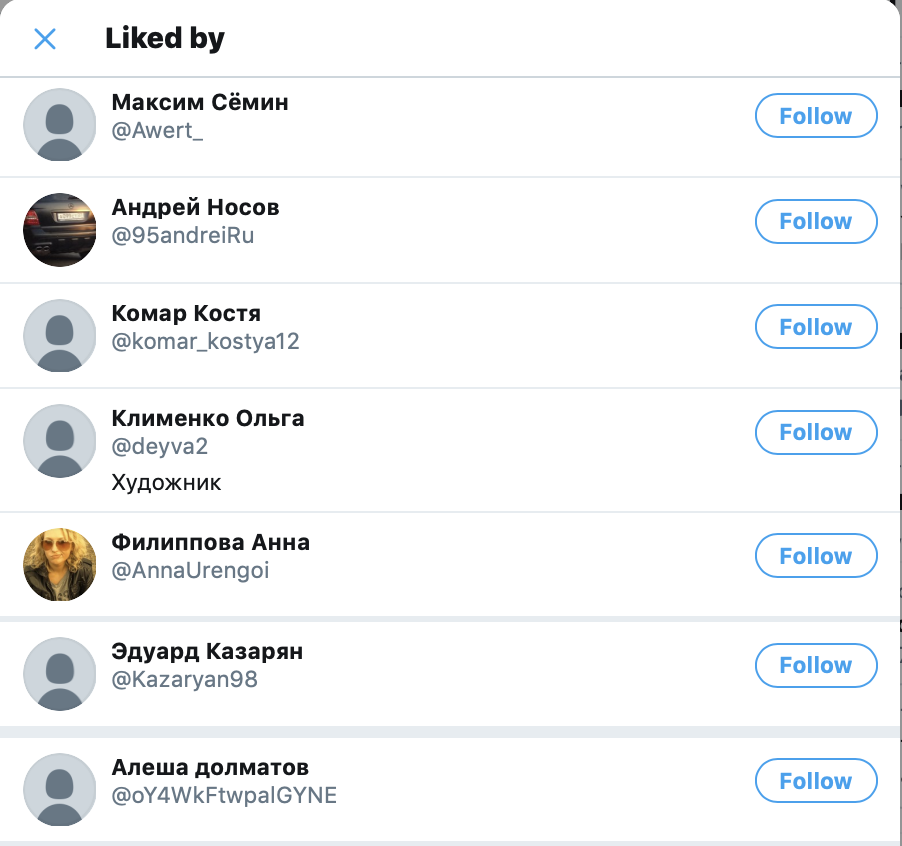

La plupart des tweets des comptes usurpateurs ont jusqu'à plusieurs centaines de retweets ou likes.

Sans surprise, cependant, beaucoup de ces retweets et likes semblent être fabriqués de toutes pièces.

En étudiant de plus près les comptes ayant liké ces tweets, nous pouvons faire quelques observations. La plupart de ces comptes n'ont pas de photo de profil. Cela signifie généralement qu'ils viennent d'être créés, qu'ils sont inactifs ou que l'utilisateur a choisi de ne pas publier de photo de profil. Les noms d'utilisateur sont en russe.

Si nous regardons d'un peu plus près, nous remarquons que ces comptes sont très peu actifs. Ce sont vraisemblablement des comptes Twitter abandonnés qui ont été revendus sur des forums clandestins ou des comptes dont le mot de passe est facile à hacker, qui sont ici exploités par les escrocs.

Si nous jetons un œil à l'activité de ces comptes, nous pouvons voir qu'ils sont principalement utilisés pour liker et retweeter des publications concernant les fausses promesses de gains.

Les escrocs utilisent également ces comptes pour répondre aux tweets des fausses campagnes et convaincre les utilisateurs que celles-ci sont légitimes.

Ces tweets enregistrent souvent eux aussi des centaines de likes et de retweets, ce qui est un autre moyen d'endormir un peu plus les soupçons des utilisateurs.

Comptes vérifiés compromis

J'ai rencontré des cas où des escrocs ont accès à des comptes vérifiés compromis et les utilisent pour appuyer ces faux tweets.

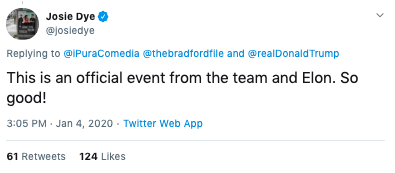

Le compte de Josie Dye, une personnalité de la radio et de la télévision canadienne a par exemple été piraté et utilisé pour affirmer que la campagne est bien un « événement officiel ».

Récemment, des escrocs ont utilisé le compte Twitter d'Ann Friedman, la journaliste du Florida Times-Union, pour affirmer, exactement comme avec Josie Dye, que l'offre était un « événement officiel » et qu'elle pouvait même « le confirmer ».

Il est clair que ces personnalités n'ont pas posté ces tweets. Mais la présence du badge Vérifié accolé à leurs noms persuadent les utilisateurs que la campagne est légitime.

Par le passé, lorsque les escrocs pirataient des comptes Twitter vérifiés, ils leur donnaient l'identité d'Elon Musk et le badge Vérifié venait apporter une impression d'authenticité. Alors, pourquoi les escrocs n'utilisent-ils plus ces comptes vérifiés pour usurper directement l'identité d'Elon Musk ou du président Trump ? Même si ce n'est qu'une hypothèse, je pense que Twitter a mis en place certains mécanismes qui permettent de détecter les cas où un compte vérifié change soudainement son image de profil et/ou son nom d'utilisateur pour les remplacer par ceux de personnalités publiques telles que Elon Musk. Par conséquent, les arnaqueurs font profil bas afin de ne pas perdre l'accès à leurs comptes, et choisissent plutôt de les utiliser pour corroborer la légitimité de leurs campagnes frauduleuses.

De Musk à Trump

Si Elon Musk est l'une des personnalités dont l'identité est la plus usurpée par les escrocs pour promouvoir leurs arnaques aux cryptomonnaies, ces derniers ont récemment commencé à le délaisser au profit du président Trump.

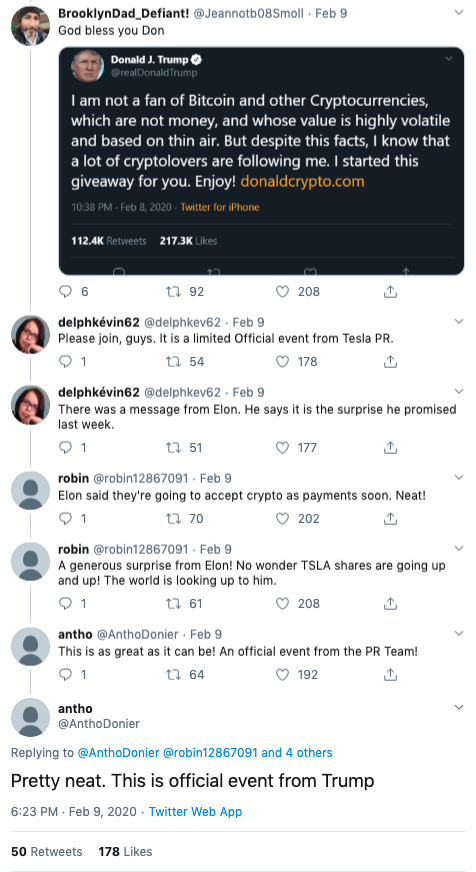

J'ai repéré un tweet publié par quelqu'un se faisant passer pour Jeff Tiedrich, un utilisateur de Twitter qui répond régulièrement aux tweets du président. Ce tweet disait : « God bless you Donald » (Que Dieu te bénisse, Donald) et comprenait un tweet photoshopé qui semblait provenir du président. Ce qui est intéressant avec ce tweet, c'est qu'il n'est pas entièrement photoshopé. Le président Trump a bien tweeté à propos du Bitcoin et des cryptomonnaies en juillet 2019.

I am not a fan of Bitcoin and other Cryptocurrencies, which are not money, and whose value is highly volatile and based on thin air. Unregulated Crypto Assets can facilitate unlawful behavior, including drug trade and other illegal activity....

— Donald J. Trump (@realDonaldTrump) 12 juillet 2019

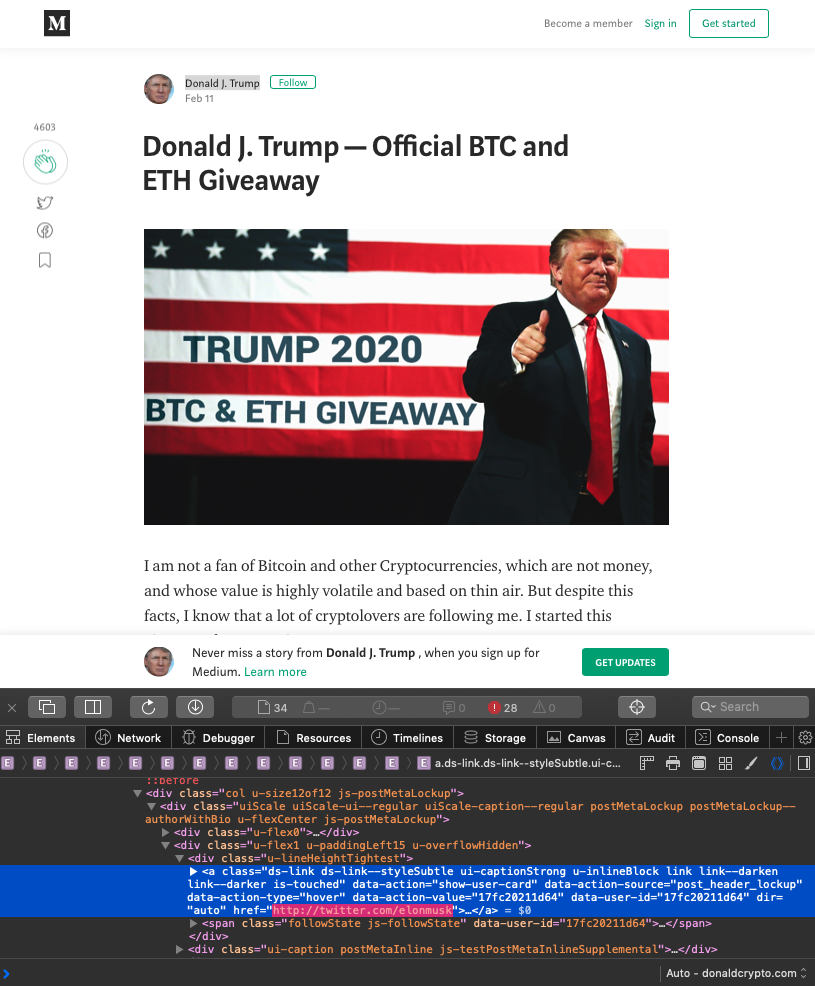

Les escrocs ont repris ce tweet et l'ont modifié pour donner l'impression que le président Trump avait mis en place une offre spéciale pour les « cryptolovers » (adeptes des cryptomonnaies). Le faux tweet comprend également un lien vers un domaine récemment enregistré, donaldcrypto[.]com.

Usurpation d'identité d'autres personnalités

Mais ce n'est pas tout. J'ai également vu des comptes usurpant l'identité de commentateurs et autres personnalités politiques associés à Donald Trump. Par exemple, des escrocs ont créé un faux compte au nom de la commentatrice politique Maria Bartiromo et ont publié une réponse sous son tweet concernant son interview avec le président Trump, en y faisant la promotion de « l'événement crypto » d'Elon Musk.

J'ai également vu des escrocs emprunter le nom de Ronna McDaniel, présidente du Comité national républicain aux États-Unis, et faire la promotion du même tweet, photoshopé, utilisé par l'usurpateur de Mme Bartiromo.

Réponses à d'autres personnalités politiques

Bien que nombre de ces tweets d'arnaque aux cryptomonnaies soient publiés dans les réponses aux tweets du président Trump, je suis également tombé sur des publications similaires sur d'autres comptes de personnalités connues du grand public, telles que l'ancien président Barack Obama, des membres du Congrès américain, des commentateurs politiques et autres.

Le président Barack Obama

Le représentant Jim Jordan

L'entrepreneur et activiste politique Kim Dotcom

Le commentateur politique John Solomon

Comme vous pouvez le voir dans l'exemple ci-dessus, tous les usurpateurs ne répondent pas directement à la personne dont ils usurpent l'identité. Il est difficile de savoir si cela est intentionnel ou s'il s'agit d'un bug.

Observations supplémentaires

Tous les tweets ne suivent pas le même modèle. Par exemple, l'un des tweets était accompagné d'une image différente représentant un tweet dont le style et la police semblent moins crédibles. Dans l'exemple ci-dessous, l'image semble avoir été mal photoshopée. Elle n'a ni la bonne police ni le bon format et a sans doute été modifiée à la va-vite.

Dans certains cas, les comptes usurpateurs n'essaient pas de se faire passer pour une personnalité dans leur réponse. Dans l'exemple ci-dessous, le compte « Emre » répond à Jeff Tiedrich, mais le nom et l'avatar n'ont pas été changés dans le but de faire passer le compte pour celui de M. Tiedrich.

Dans certains cas, j'ai vu des escrocs répondre à leurs propres tweets. Je ne sais pas si c'est intentionnel ou non, mais je pense qu'il s'agit d'une mauvaise configuration du logiciel d'automatisation utilisé par les escrocs pour identifier des tweets et y répondre.

Enfin, j'ai rencontré des cas où des escrocs tentaient de corroborer la légitimité de leurs campagnes en publiant des réponses de plusieurs comptes mais en oubliant d'en changer le script.

Dans l'exemple ci-dessus, plusieurs des tweets font référence à Tesla PR et à Elon Musk. Pourtant, l'image photoshopée montre le président Trump. Seul le dernier tweet mentionne bien le président Trump (« Pretty neat. This is official event from Trump. »).

Le jeu sans fin du chat et de la souris

Depuis 2018, date de leur apparition sur la plateforme, les escrocs aux cryptomonnaies jouent au chat et à la souris avec Twitter, pour ne pas se faire repérer et éviter que leur compte ne soit supprimé. Pour ce faire, ils changent régulièrement de tactique.

Au début, ils usurpaient directement l'identité de personnalités publiques. Les faux tweets contenaient des adresses Bitcoin et Ethereum. Afin que leurs comptes ne soient pas supprimés, les escrocs créaient un fil de tweets. Le tweet initial promouvait la promesse de gains, puis un second tweet indiquait un lien vers un site web externe plutôt que l'adresse Bitcoin ou Ethereum directement. Ensuite, ils ont cessé de publier les liens directement dans leurs tweets, optant plutôt pour une publication de l'URL dans une image. Récemment, les escrocs ont complètement changé de stratégie. Ils créent des tweets photoshopés qui donnent l'impression d'avoir été publiés par des personnalités publiques et qui contiennent une URL vers le site de la campagne frauduleuse.

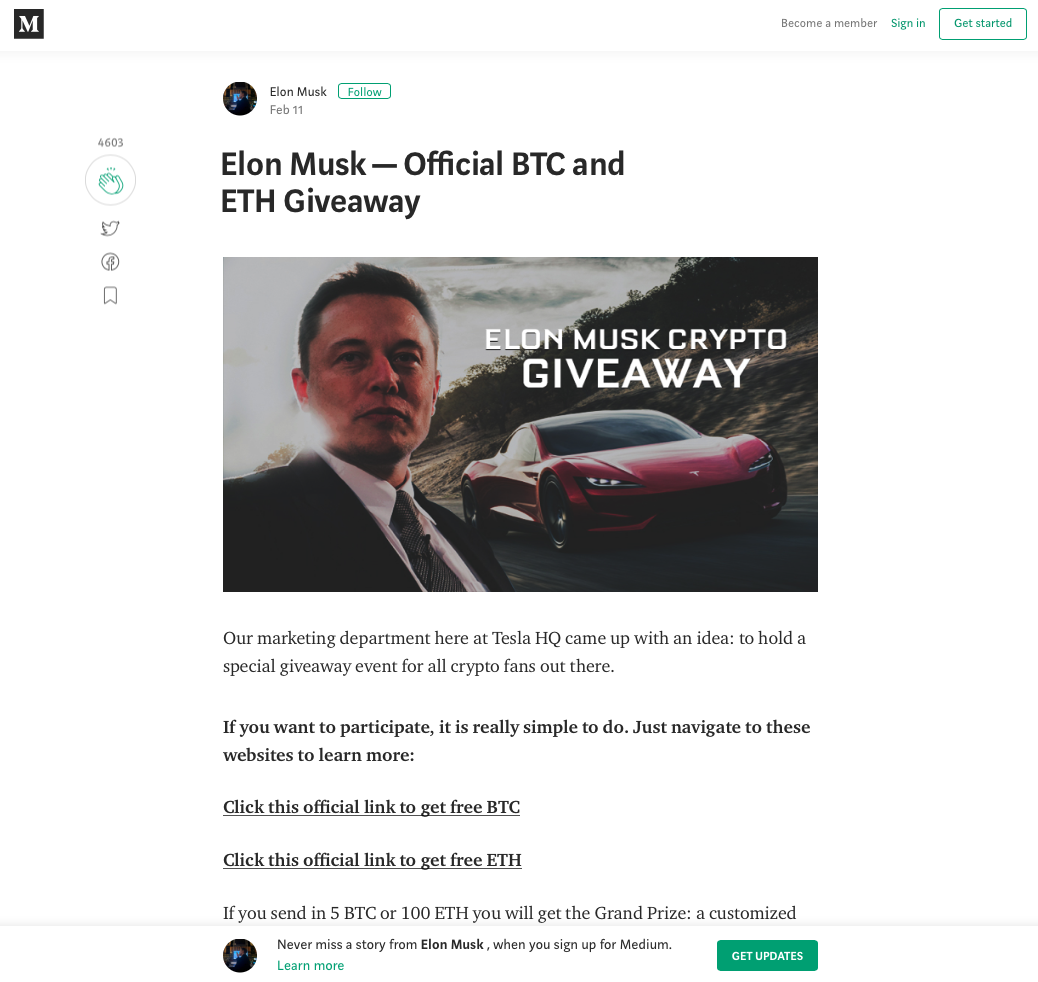

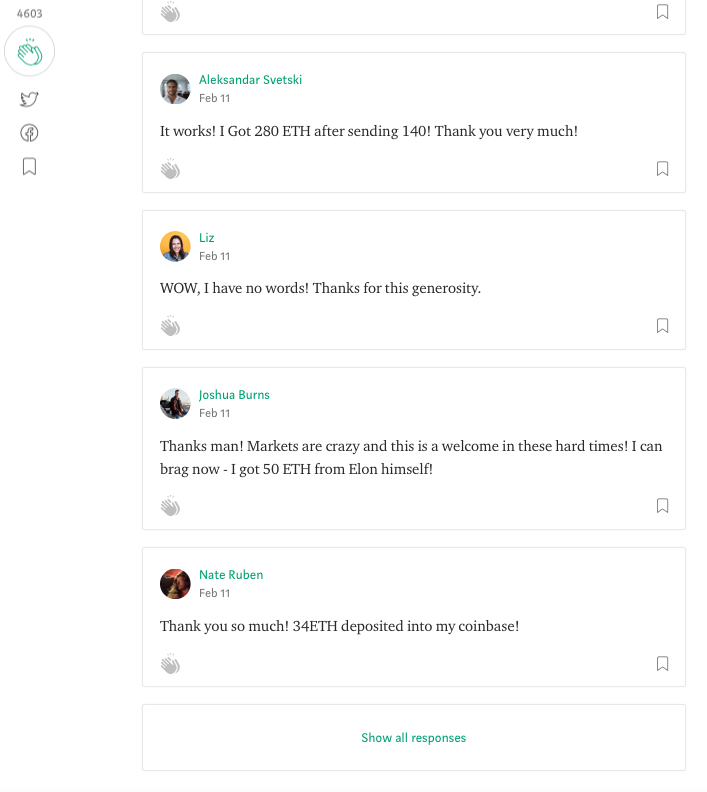

De fausses pages Medium pour promouvoir des arnaques aux cryptomonnaies

En ce qui concerne les sites web externes, les escrocs ont exploité le modèle de Medium, une plateforme de publication populaire, pour promouvoir les campagnes soi-disant « officielles » d'Elon Musk et du président Trump.

Ils ont également créé une fausse section de commentaires, remplie de messages d'utilisateurs prétendant avoir reçu des Ethereum gratuitement dans le cadre de la campagne.

Le même modèle a également été utilisé pour le site web donaldcrypto.com. Dans l'exemple ci-dessous, les escrocs ont oublié de mettre à jour le lien redirigeant les utilisateurs vers le compte Twitter du président Trump, et celui-ci les redirige à la place vers le compte d'Elon Musk.

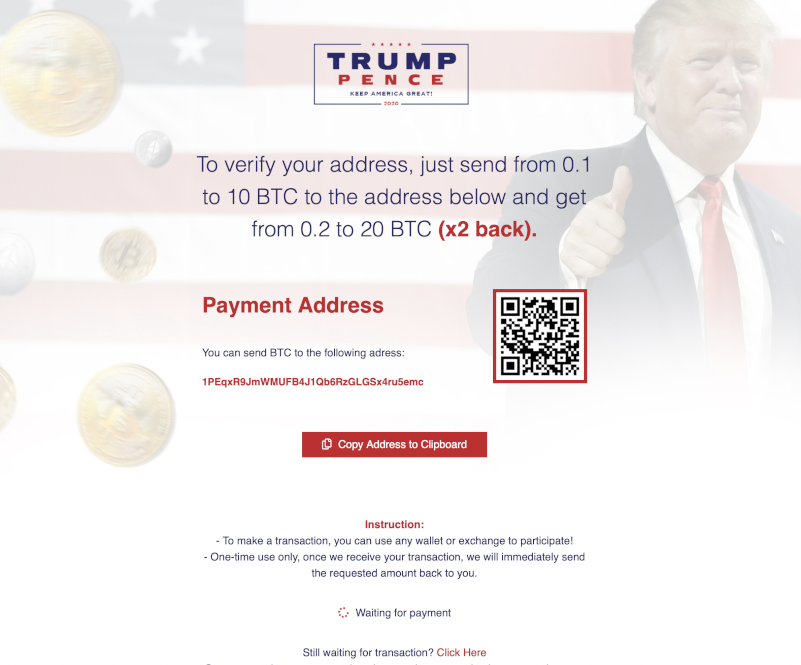

Faites valider votre adresse et doublez votre cryptomonnaie ?

L'arnaque réside principalement dans l'offre frauduleuse de doubler la quantité de cryptomonnaie que les utilisateurs possèdent. Les escrocs demandent aux utilisateurs d'envoyer entre 0,1 et 10 Bitcoin ou Ethereum et promettent de leur renvoyer entre 0,2 et 20 Bitcoin ou Ethereum. Cela s'apparente à l'arnaque du « cash flipping » dont j'ai parlé dans ma série d'articles sur les arnaques Cash App Friday. Le concept général est le même : vous envoyez de l'argent pour « confirmer » votre identité (ou votre adresse de portefeuille de cryptomonnaie) et, en retour, vous recevez plus d'argent que vous n'en avez envoyé. Dans ce cas de figure, vous pouvez soi-disant doubler votre cryptomonnaie.

Bien sûr, comme vous l'avez compris, vous ne recevez en fait rien du tout. La promesse de doubler votre cryptomonnaie n'est qu'un moyen pour les escrocs de vous extorquer de l'argent.

Impact des arnaques aux cryptomonnaies

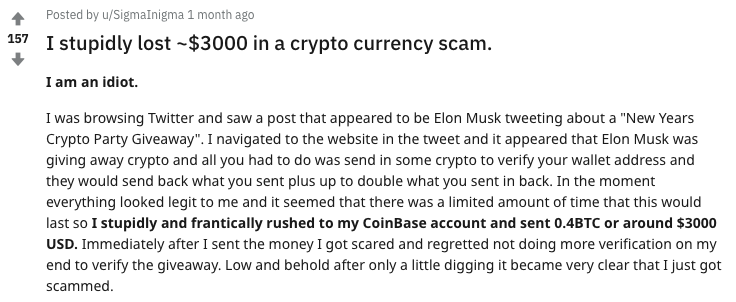

Il est difficile d'évaluer l'impact réel de ces arnaques en raison du changement régulier des adresses de cryptomonnaie utilisées par les escrocs et de la possibilité que ceux-ci s'envoient eux-mêmes de la cryptomonnaie pour apparaître légitimes. Cependant, un fil de discussion sur Reddit a récemment mis en lumière un cas réel d'un adepte des cryptomonnaies qui a été victime de l'une de ces arnaques et a perdu de l'argent.

Dans le fil, il explique qu'il est tombé sur l'un des tweets photoshopés d'Elon Musk. L'utilisateur a déclaré qu'il s'était empressé d'envoyer 0,4 Bitcoin, dont la valeur était estimée à 3 000 $ au moment de la transaction, à l'adresse indiquée. Il a reconnu s'être rendu compte, après avoir fait quelques recherches, qu'il s'était clairement fait arnaquer. Malheureusement, de nombreux autres cas similaires doivent exister, sans que la victime ne l'ai signalé.

Face à la persistance des attaques, il faut lutter

L'exemple précédent montre clairement que les escrocs ont toutes les raisons de continuer à mettre en place ces arnaques sur Twitter et sur d'autres plateformes, même si cela ne leur rapporte pas de grosses sommes d'argent. On peut donc s'attendre à entendre parler de ces arnaques pendant encore longtemps. Les escrocs se livrent simplement au jeu sans fin du chat et de la souris avec le Conseil Confiance et sécurité de Twitter.

Si vous possédez un compte Twitter, vous pouvez aider à lutter contre ces escrocs en signalant les comptes frauduleux à Twitter via ses outils de signalement intégrés.

Voici quelques options pour signaler ces comptes :

Signaler un compte suspect ou du spam

Dans l'option « It’s suspicious or spam » (Il s'agit d'un compte suspect ou d'un spam), vous pouvez signaler ces comptes frauduleux comme partageant des liens vers des sites potentiellement dangereux, malveillants ou de phishing. Puisqu'ils font la promotion de tweets photoshopés contenant des liens, c'est une excellente option.

Signaler une usurpation d'identité

L'autre option consiste à signaler les comptes qui se font passer pour d'autres utilisateurs. Accédez à l'option « They’re pretending to be me or someone else » (Un compte prétend être le mien ou celui de quelqu'un d'autre) et précisez que ce compte prétend être celui de quelqu'un d'autre. Il est également utile de noter le nom d'utilisateur du compte en question. Dans l'exemple ci-dessus, les escrocs se font passer pour @mmpadellan. Fournir cette information facilitera la tâche des équipes de Twitter qui examineront votre signalement.

Interrogé à ce sujet, Elon Musk lui-même a encouragé les utilisateurs à signaler ces comptes « immédiatement ».

Report as soon as you see it. Troll/bot networks on Twitter are a *dire* problem for adversely affecting public discourse & ripping people off. Just dropping their prominence as a function of probable gaming of the system would be a big improvement.

— Elon Musk (@elonmusk) 1er février 2020

Ce jeu du chat et de la souris est sans fin ; la contribution de la communauté est donc d'une importance capitale. Il appartient aux utilisateurs de Twitter de veiller à ce qu'il n'y ait aucun escroc sur la plateforme, car tant que ces arnaques restent profitables, les escrocs parviendront toujours à trouver de nouvelles méthodes pour arriver à leurs fins.