Réduire concrètement les risques dans la chaîne de production

La cyber-sécurité pour le secteur industriel fait beaucoup de bruit, mais par quoi faut-il commencer ? Commençons tout simplement par les motivations des attaquants et ce qu'il faut faire pour les arrêter. Il s'agit avant tout de réduire le risque et de faire en sorte que les mesures que vous prenez portent leurs fruits. Lisez la suite pour en savoir plus sur le paysage des menaces et les tactiques à adopter pour les gérer.

Quel que soit le nom qu'on lui donne, la tendance communément appelée digitalisation ou convergence IT/OT dans le secteur industriel a des avantages et des inconvénients. L'augmentation des données sur la qualité, l'efficacité et la durabilité permet de prendre des décisions rapides et avisées. En outre, avec l'augmentation des connexions et des nouveaux systèmes, les systèmes qui étaient traditionnellement isolés sont désormais connectés. Dans notre précipitation pour nous connecter, nous étendons la surface d'attaque avec pour conséquence une sécurité déficiente. Dans cet article de blog, nous examinons la vraie nature des vulnérabilités et les corrections à leur appliquer sur la chaîne de production.

Examinons les menaces auxquelles nous sommes confrontés aujourd'hui :

- Les cybercriminels essaient de vous extorquer de l'argent

- Les cybercriminels s'en prennent à vous pour extorquer de l'argent à quelqu'un d'autre

Oui, c'est à peu près ça. Quel que soit l'angle sous lequel nous abordons le problème, il en est de même pour les mesures que nous prenons pour empêcher les menaces et les corriger. Tout dépend des défenses efficaces que nous mettons en œuvre comme nous l'exposons ci-dessous.

Examinons les défenses que nous pouvons mettre en place :

- Vous pouvez corriger les vulnérabilités

- Vous pouvez traquer les menaces

Oui, c'est à peu près ça, mais nous allons nous préoccuper de la correction des vulnérabilités, car là c'est où l'argent sera le plus efficacement dépensé. Traquer les intrusions et les menaces semble séduisant, des termes militaires qui font très James Bond dans l'esprit. Mais la réalité est que cela est très coûteux et nécessite du personnel dédié à plein temps à cette chasse. Ce que nous pouvons faire est examiner les effets des attaques et répondre rapidement à celles-ci. Il s'agit de résilience qui est bien importante et simple à appliquer dans ICS.

Bien, la gestion des vulnérabilités est un sujet central. Qui donne lieu à des préoccupations dans le monde de l'OT, mais laissez-moi développer. Il ne suffit pas d'appliquer des correctifs pour résoudre les vulnérabilités. Si c'était le cas, je ne vous ferais pas perdre votre temps à lire ce blog.

Mais, qu'est-ce qu'une vulnérabilité ?

La définition qu'en donne le National Institute of Standards and Technology (NIST) est la suivante : « faille dans un système d'informations, procédures de sécurité d'un système, contrôles internes ou mise en œuvre d'un dispositif qui peut être exploité ou déclenché par un cybercriminel ».

Je parie que la plupart d'entre vous ont pensé aux correctifs du système Windows, ou peut-être aux différents types de scores CVE ou CVSS. Pour ma part, je remplacerais système d'informations par « système » dans la définition du NIST. Car ce terme prend mieux en compte l'OT et tout ce qui peut favoriser le cyber-risque. Voilà qui devrait changer votre interprétation de ce qu'est une vulnérabilité. Dans ce contexte, voici certaines des vulnérabilités courantes (vous pouvez également les appeler points faibles si vous préférez) :

- Défaut dans le code des logiciels (c'est pas de ma faute, c'est celle de l'autre)

- Matériel et logiciel conçu sans penser à la sécurité, par exemple, un appareil hérité, ce qui est très courant dans les environnements de production.

- Configuration ou mise en œuvre de décisions qui ignorent la sécurité

- Mauvais processus, mauvaises normes

- Connaissances insuffisantes sur les fonctionnalités du système

Ma vulnérabilité préférée correspond à la troisième ci-dessus ; les utilisateurs de la chaîne de production qui utilisent un nom d'utilisateur et un mot de passe partagés. Les nombreux appareils qui n'ont pas d'authentification du tout alors qu'une méthode est disponible sont un autre exemple de point faible sur le plan de la configuration.

Notez que seule la première catégorie peut être rectifiée par un « correctif ». Je vais élargir pour intégrer tout ce qui requiert un « correctif » via une mise à niveau. Cependant, en fonction de la nature du système nécessitant un correctif, le processus peut perturber la chaîne de production. Mais, les correctifs Windows, les mises à niveau, les correctifs du Patch Tuesday, les mises à niveau de firmware sur un contrôleur ou encore les nouvelles versions de logiciel sont prises en compte. Je brasse large, mais il nous faut englober le plus de choses possible. Nous détestons procéder à l'application de correctifs, hurlons sur le département IT pour oser les suggérer, nous nous bagarrons et nous fâchons entre nous et nous nous disputons sans fin lors de conférences. Mais je m'écarte du sujet. Abordons les étapes du processus de gestion des vulnérabilités :

- Identification des vulnérabilités : les vulnérabilités dans un système sont détectées par scan, des tests de pénétration ou la révision de code (ou par un autre moyen).

- Évaluation des vulnérabilités : évaluer la probabilité qu'une vulnérabilité soit exploitée par un attaquant et déterminer l'impact de la vulnérabilité si elle est exploitée.

- Un programme spécialement conçu appellerait cela quantification du risque.

- Résolution des vulnérabilités : atténuation ou remédiation. Mais quelle est la différence ?

- Remédiation – Corriger ou supprimer une vulnérabilité, en général un correctif. Cela n'est souvent pas possible dans toutes les parties d'un environnement ICS. Dans les contrôleurs, cela augmente rarement votre posture de sécurité de façon significative, ce qui amène à l'étape suivante.

- Atténuation – Réduire la probabilité de la réussite d'une attaque ou réduire l'impact de la réussite d'une attaque. Il s'agit en général d'appliquer des contrôles compensatoires.

Comment Tenable OT Security aide les professionnels de la cyber-sécurité dans le secteur industriel

Examinons le processus de gestion des vulnérabilités décrit ci-dessous du point de vue d'un patricien de la sécurité qui utilise Tenable OT Security.

Exemple 1 :

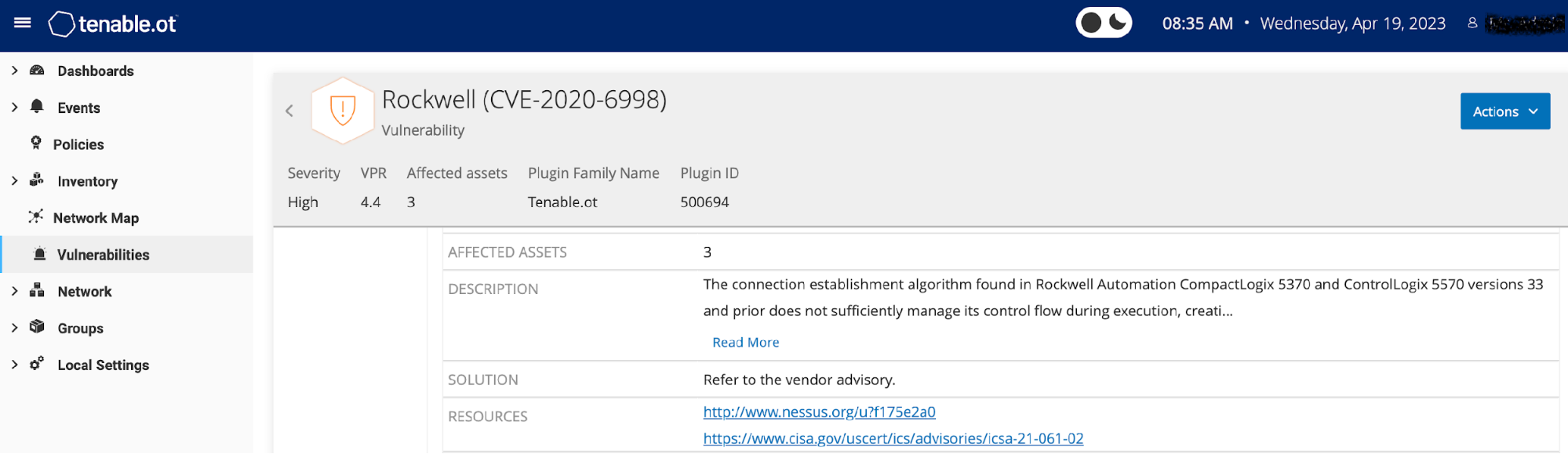

Étape 1 : Ici, nous surveillons et scannons en permanence un environnement industriel avec Tenable OT Security. Vous pouvez constater que nous pouvons identifier CVE-2020-6998 présent sur un contrôleur Rockwell. Non seulement nous pouvons identifier la vulnérabilité mais des options de correction nous sont proposées. Nous pouvons suivre les liens à l'écran pour accéder à des instructions et des ressources. L'image ci-dessous montre l'option permettant de mettre à niveau le firmware vers la version 33.011 ou une version ultérieure.

Étape 2 : En fonction du processus exécuté par le contrôleur, il est possible que nous ne puissions rien faire ni même améliorer quoi que ce soit. Pourquoi la remédiation peut-elle ne rien améliorer ? Et bien, même lorsqu'un fournisseur comme Siemens ou Rockwell fournit une méthode d'authentification dans un contrôleur, elle est rarement utilisée. Par conséquent, l'outil de codage du fabricant comme Studio 5000 ou TIA Portal suffit pour accéder à l'appareil. Encore mieux, un cybercriminel peut simplement accéder au poste de travail Windows normalement utilisé pour programmer ce contrôleur. En fait, sans méthode d'authentification les exploits visant les contrôleurs peuvent être une perte de temps.

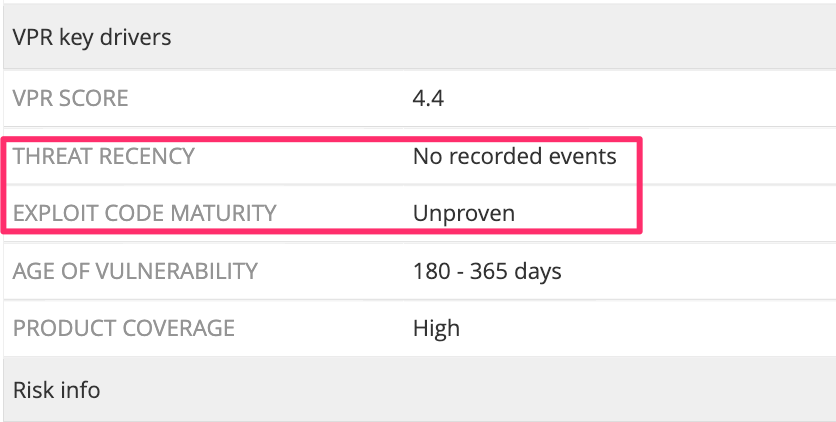

Tenable OT Security utilise le classement VPR (Vulnerability Priority Ratings) pour aider les utilisateurs à déterminer l'exploitabilité d'une vulnérabilité. L'image ci-dessous montre un récapitulatif de notre recherche pour cette vulnérabilité spécifique et indique qu'il n'y a aucun exploit connu dans l'environnement. Le classement VPR est bas, ce qui indique un risque faible si cette vulnérabilité est présente dans votre environnement.

Étape 3 : En fonction de l'évaluation ci-dessus, la meilleure option peut être l'atténuation. Pour cet appareil et beaucoup d'autres appareils Rockwell, cela signifie bloquer le trafic sur le port 44818 depuis « l'extérieur de la zone de production ».

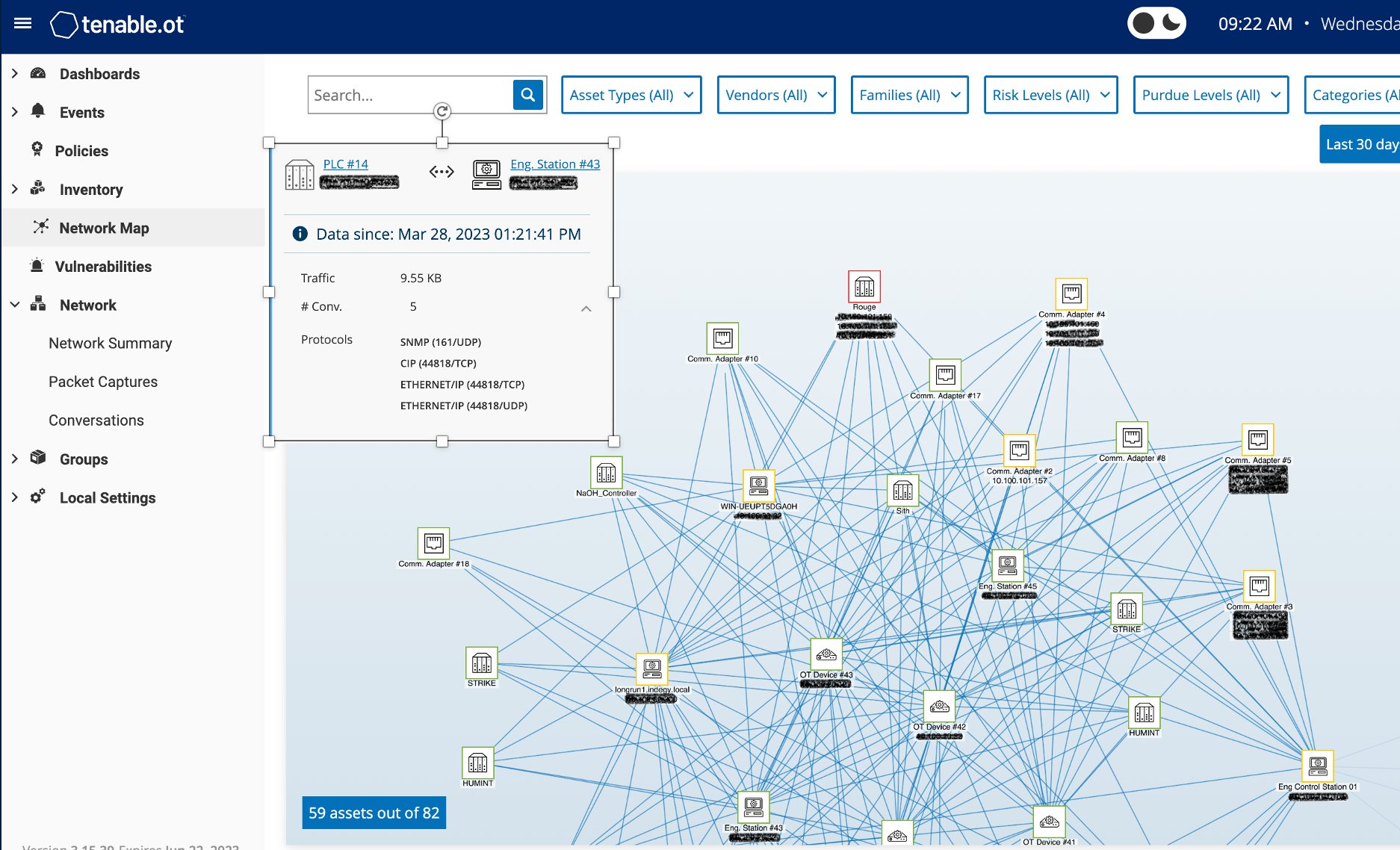

Tenable OT Security peut créer une carte visuelle de toutes les connexions dans le réseau ICS et leurs adresses IP. L'illustration ci-dessous montre clairement les appareils qui ont besoin d'une connectivité et ceux qui n'en ont pas besoin, ce qui facilite considérablement l'écriture de règles de pare-feu.

À partir de ces informations, nous pouvons non seulement bloquer le trafic sur le port 44818 mais aussi mettre en œuvre des pare-feu et des contrôles réseau pour segmenter le réseau ICS. Nous pouvons limiter le trafic de sorte que seuls les appareils qui doivent communiquer avec le contrôleur le puissent.

En conclusion, nous pouvons constater ici que de nombreuses vulnérabilités sont plus importantes que cette vulnérabilité et que beaucoup d'entre elles sont couvertes par l'application des règles de pare-feu. Cela évite de devoir décider s'il faut mettre à niveau le firmware sur ce contrôleur et ainsi de prévoir une interruption des systèmes pour leur appliquer un correctif. Moins d'interruption signifie moins d'argent dépensé par l'entreprise.

Exemple 2 : Passons à un ensemble de vulnérabilités moins litigieux et aux atténuations qui concernent beaucoup d'entre elles. J'en rencontre souvent lorsque je travaille avec des clients du secteur industriel.

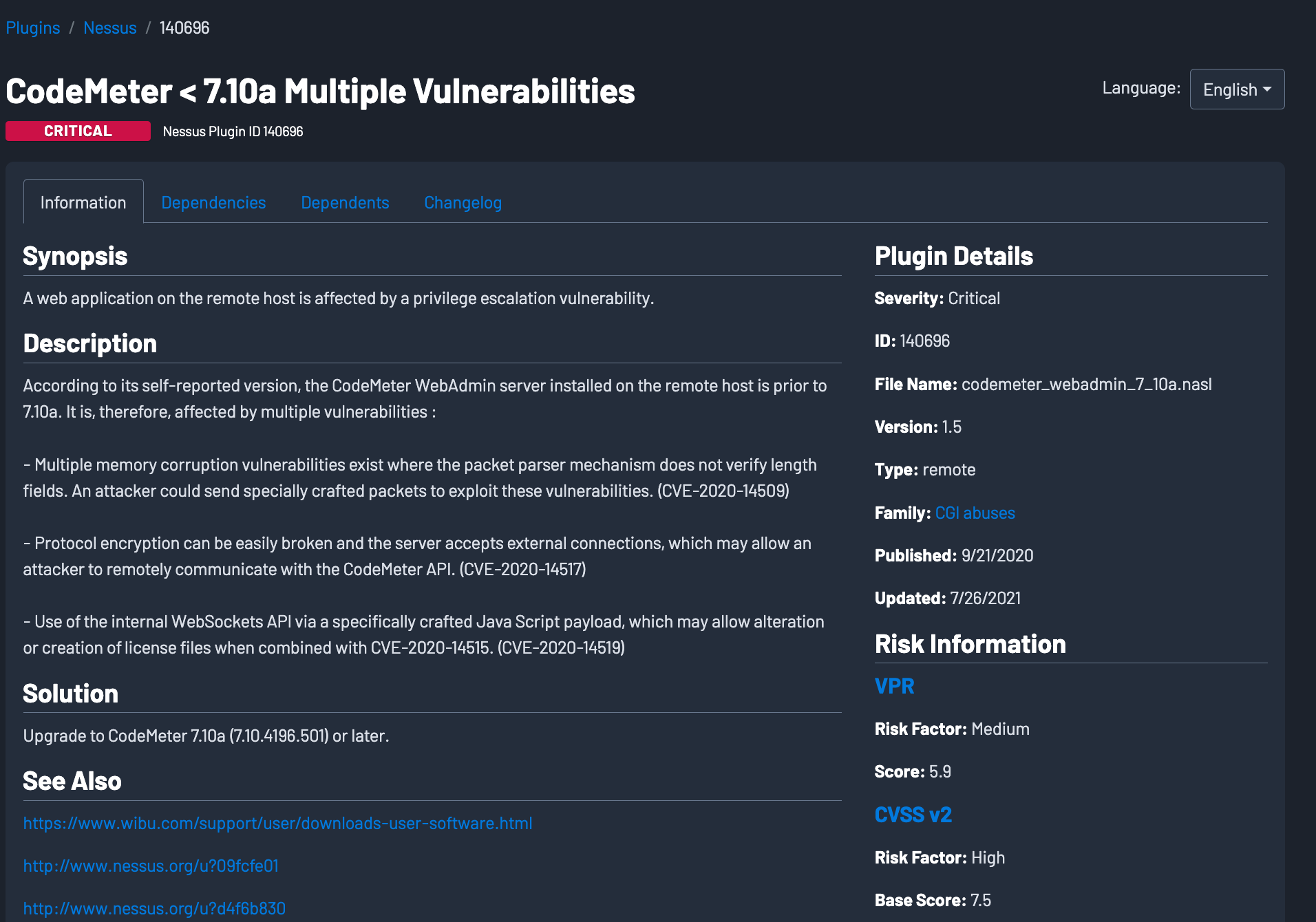

Étape 1 : Examinons la vulnérabilité CVE-2020-16233 présente sur un ordinateur Windows. Nessus est incorporé dans Tenable OT Security, qui facilite l'identification des systèmes IT vulnérables. Le programme de gestion des licences logicielles CodeMeter fonctionne sur ce poste de travail Windows.

Étape 2 : De nombreux environnements industriels comportent un nombre importants d'appareils IT sur le réseau OP. L'atténuation des vulnérabilités du contrôleur est effectuée séparément de la remédiation des vulnérabilités des postes de travail.

Étape 3 : L'image ci-dessous montre l'option de remédiation et des ressources supplémentaires. Étant donné que cette vulnérabilité se trouve sur un poste de travail Windows, la mise à niveau logicielle ne devrait provoquer aucune perturbation, mais nous vous conseillons de vous en assurer avant de lancer de processus d'application de correctifs. Nous pouvons cependant affirmer que l'application de correctifs sur les systèmes IT est en général plus facile que sur des systèmes OT.

Points clés pour les professionnels de la cyber-sécurité dans le secteur industriel

1. Les menaces auxquelles est confronté le secteur industriel reposent sur deux motivations :

- Les cybercriminels essaient de vous extorquer de l'argent

- Les cybercriminels s'en prennent à vous pour extorquer de l'argent à quelqu'un d'autre

Il en va de même pour les mesures prises pour réduire la probabilité qu'une attaque réussisse.

2. La stratégie de défense est simple et repose principalement sur deux tactiques :

- Vous pouvez corriger les vulnérabilités

- Vous pouvez traquer les menaces

3. Les deux tactiques ci-dessus sont importantes. Cependant, je recommande de procéder de façon proactive en corrigeant les vulnérabilités, car c'est là l'argent sera le plus efficacement dépensé. La résilience est bien plus importante dans ICS. Les étapes du processus de gestion des vulnérabilités sont les suivantes :

- Identification des vulnérabilités

- Évaluation des vulnérabilités

- Résolution des vulnérabilités

- Remédiation

- Atténuation

En savoir plus :

- Assistez au webinaire Experts Share Ways to Improve Manufacturing Sector IT/OT Security

- Visitez la page web de Tenable OT Security pour le secteur industriel

- Consultez le descriptif de la solution Tenable OT Security pour le secteur industriel : Sécuriser l'environnement industriel sans mettre à mal la productivité

- Téléchargez le livre blanc de Tenable OT Security pour le secteur industriel : Sécuriser la chaîne de production

- OT Security