Une nouvelle norme pour

sécuriser l'IA à grande échelle

Présentation de Tenable One AI Exposure

Gestion de l'exposition - Actualités et ressources

Atténuez le risque cyber qui impacte votre business grâce à Tenable One

Cessez de courir après des alertes de cybersécurité déconnectées. Bénéficiez d'un contexte métier, d'informations sur les menaces et d'une visibilité unifiée pour identifier et corriger vos vulnérabilités les plus critiques sur l'ensemble de votre surface d'attaque, le tout dans une seule solution de gestion des vulnérabilités.

Inventaire complet des assets

Cartographie dynamique des chemins d'attaque

Priorisation prédictive

Orchestration et remédiation

Analyse et reporting avancés

Accélérez la recherche, les renseignements et les actions grâce à l'IA générative qui permet de dévoiler les risques cachés et d'amplifier l'expertise de la sécurité au sein de votre environnement.

Bénéficiez d'une vision unifiée de tous vos assets et risques sur l'ensemble de la surface d'attaque : assets, IT, OT, IOT, cloud, identités et applications invisibles.

Déjouez l'accessibilité de attaquants en visualisant les relations inter-domaines, de sorte à bloquer vos chemins d'attaque les plus critiques.

Concentrez vos efforts sur ce qui compte le plus : les cyber-expositions critiques que les attaquants sont le plus susceptibles d'exploiter.

Accélérez la réponse grâce à des workflows automatisés et des instructions prescriptives qui rationalisent les efforts de remédiation.

Rationalisez la mesure et la communication sur les cyber-expositions grâce des vues alignées métier pour optimiser les prises de décision et les investissements.

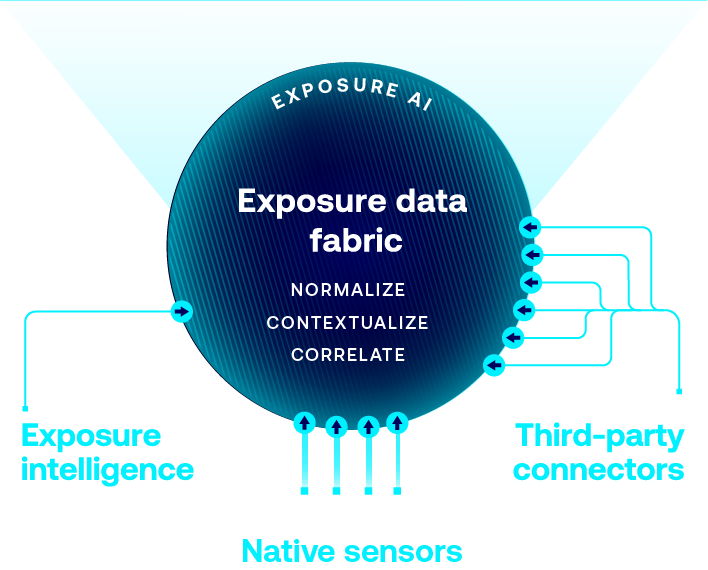

Accédez aux informations les plus complètes sur les menaces et les vulnérabilités, combinant les connaissances de Tenable Research, de la National Vulnerability Database (NVD) et de sources tierces fiables.

Utilisez la découverte de la surface d'attaque native pour le cloud, l'IT, l'OT, l'IA, les applications, les conteneurs et Kubernetes qu'alimentent les capteurs de produit Tenable.

Connectez de manière transparente les données relatives aux assets et aux expositions provenant de vos outils existants afin d'enrichir les informations fournies par Tenable et d'obtenir un contexte complet sur les expositions.

Exploitez le référentiel de contexte relatif aux assets, expositons et menaces le plus vaste au monde qui alimente la base de renseignements inégalée issue d'ExposureAI.

Organisez les données de sorte à réduire les redondances et améliore l'intégrité, le cohérence et l'efficacité.

Enrichissez vos données grâce à des renseignements supplémentaires, les rendant plus exploitables et utiles.

Identifiez et révélez le contexte des relations critiques pour les services et fonctions business principaux.

Intégrez des fonctionnalités puissantes pour une gestion complète de l'exposition

Réduisez votre surface d'attaque grâce aux fonctionnalités spécialisées de gestion de l'exposition de Tenable One qui identifient, priorisent et corrigent les expositions critiques pour tous vos assets dans tous vos environnements.

Éliminez votre exposition à l'IA

grâce à la plateforme de gestion de l'exposition leader mondiale alimentée par l'IA

Découvrez l'IA dans tout votre environnement

Obtenez une vision complète et axée sur le risque où l'IA existe, sur ses connexions et où commence l'exposition, grâce à une détection continue et proactive des applications, plug-ins d'IA, et plus encore.Protégez les charges de travail et les agents d'IA

Réduisez les risques réels liés à l'IA en protégeant les systèmes qui alimentent l'IA et en comblant les gaps de sécurité IA que les attaquants exploitent à travers l'infrastructure, les agents et les chemins d'attaque.Régissez l'usage de l'IA

Encouragez une adoption sécurisée et conforme de l'IA grâce à une visibilité sur l'interaction de vos collaborateurs avec l'IA générative et les agents autonomes.

Éliminer la cyber-exposition liée aux vulnérabilités

avec la solution de gestion des vulnérabilités n°1 dans le monde

Connaître tous les types de vulnérabilités

Révélez des vulnérabilités à fort impact dans votre environnement IT.Dévoiler les failles de sécurité prioritaires

Identifiez rapidement les cybermenaces prioritaires présentant un risque élevé d'attaque et d'impact sur l'activité.Éliminer le risque cyber critique

Prenez des mesures rapides et décisives pour éliminer les cyber-expositions critiques et mener des actions de remédiation.

Éliminer la cyber-exposition du cloud

avec la plateforme de sécurité du cloud conçue pour passer directement à l'action contre le risque cloud

Connaître vos ressources cloud

Réduisez les vues fragmentées et découvrez votre posture de sécurité cloud à 360 degrés.Dévoiler les risques cloud critiques

Utilisez les outils de sécurité du cloud intégrés tels qu'une plateforme de protection des applications cloud natives (CNAPP), la gestion de la posture de sécurité cloud (CSPM) et la protection des charges de travail cloud (CWP) pour voir comment les risques liés au cloud se combinent et s'intensifient sur l'ensemble de votre surface d'attaque.Réduire le risque lié au cloud

Réduisez les risques liés au cloud en appliquant des principes zero-trust comme le principe du moindre privilège et l'accès just-in-time.

Éliminer la cyber-exposition de l'OT

avec Tenable OT Security pour environnements OT/IT convergés

Connaître chaque asset OT/IT

Visualisez chaque asset de votre environnement convergé depuis une seule et unique interface.Dévoiler vos failles critiques

Identifiez de manière proactive les failles de sécurité qui constituent une menace pour votre entreprise.Éliminer les cyber-expositions prioritaires

Éliminez vos expositions à haut risque avant que les pirates ne les exploitent.

Éliminer la cyber-exposition des identités

avec la protection de bout en bout de Tenable Identity Exposure

Connaître l'entière réalité de ses identités

Unifiez toutes les identités dans Active Directory, les environnements hybrides et Entra ID.Dévoiler vos failles liées aux identités privilégiées

Découvrez comment les risques du cloud interagissent et amplifient votre surface d'attaque.Éliminer avec rapidité les cyber‑expositions fondées sur les identités

Éliminez rapidement les failles de sécurité les plus susceptibles d'entraîner des exploits basés sur les identités.

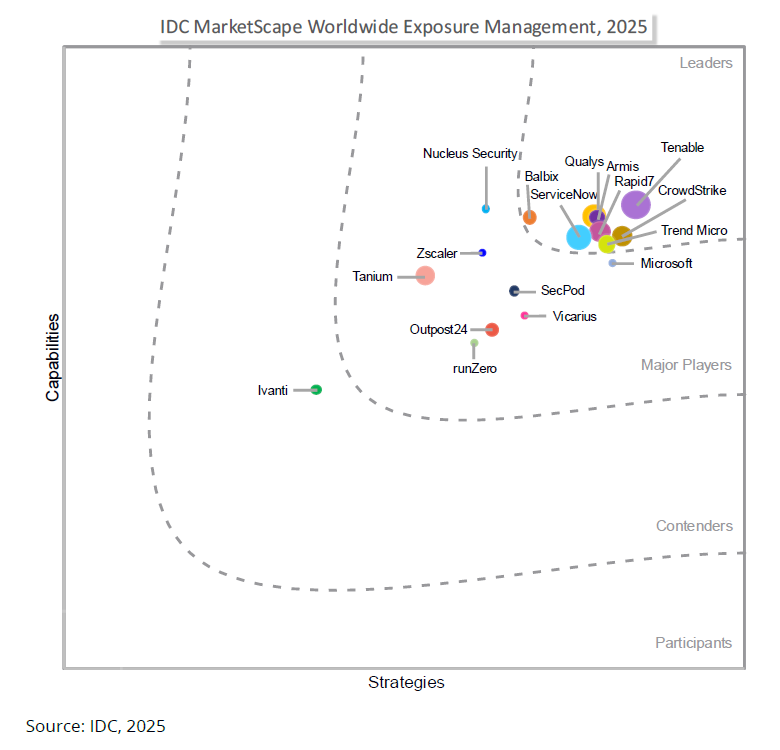

Désigné comme un leader en gestion de l'exposition par des analystes du secteur

Tenable désigné leader par le 2025 Gartner® Magic Quadrant™️for Exposure Assessment Platforms (EAP)

Tenable désigné leader dans le rapport IDC MarketScape Worldwide Exposure Management 2025 Vendor Assessment

Tenable désigné leader dans le rapport « Forrester Wave™ : Unified Vulnerability Management Solutions, Q3 2025 »

Découvrez ce que les clients disent des solutions de gestion de l'exposition de Tenable

En accord avec les avis sur Gartner Peer Insights™

Transformez la threat intelligence en remédiation exploitable

Parmi les milliers de vulnérabilités découvertes chaque année par les analystes, comment identifier celles qui sont vraiment importantes ? Tenable Research révèle la vérité : seuls 3 % sont de véritables expositions qui mettent réellement votre entreprise en danger.

En tant que plus grand organisme de recherche en gestion des risques du secteur, Tenable Research vous aide à faire le tri parmi toutes ces informations. Passez en revue les CVE à travers le monde et accédez aux informations sur les menaces, aux analyses scientifiques, aux alertes et aux avis de sécurité essentiels, afin de pouvoir vous concentrer sur les quelques éléments critiques qui comptent le plus.

Dévoiler la dernière étude114 000

Vulnérabilités évaluées avec plus de 311 000 plug-ins

762

vulnérabilités divulguées par Tenable Research

< 24 h

Délai médian de couverture pour les problèmes médiatisés

Tenable One

Plateforme de gestion de l'exposition

La gestion de l'exposition unifie la visibilité, la compréhension et l'action sur l'ensemble de votre surface d'attaque. Vous obtenez le contexte technique et commercial nécessaire pour prioriser les vulnérabilités qui présentent le plus grand risque et comprendre comment les menaces se combinent pour augmenter le risque. Grâce à la remédiation et à l'orchestration automatisées, votre équipe peut rapidement corriger les vulnérabilités et combler les failles de sécurité prioritaires avant qu'elles ne se transforment en brèche.

En savoir plusDécouvrez Tenable en action

Vous voulez savoir comment Tenable peut aider votre équipe à dévoiler et éliminer les cyber-failles prioritaires qui mettent votre activité en péril ?

Remplissez ce formulaire pour plus d'informations.