Établir un programme de sécurité du cloud : meilleures pratiques et enseignements reçus

En développant un programme de sécurité du cloud pour Tenable, nous avons été amenés, nous l'équipe Infosec, à poser de nombreuses questions et avons été confrontés à des défis pour le moins intéressants. Pendant tout ce processus, nous avons tiré des enseignements de valeur et intégré des meilleures pratiques essentielles. Ce blog se propose de décrire notre approche lors de l'implémentation de notre programme de sécurité à l'aide de Tenable Cloud Security, et de vous faire part de recommandations qui nous l'espérons vous seront utiles.

Étant donné la complexité croissante des environnements cloud et l'augmentation du nombre de menaces de sécurité, la sécurité du cloud est devenue une priorité essentielle pour de nombreuses entreprises. Pour mieux identifier et gérer ces risques de sécurité, beaucoup d'entre elles ont recours à des solutions CNAPP (plateforme de protection des applications cloud-natives). Cependant, même équipées des meilleurs outils, maintenir à long terme une posture de sécurité robuste et fiable dans le cloud requiert le déploiement d'une stratégie efficace.

Ces dernières années, nous avons été confrontés à un certain nombre de problèmes liés à la sécurité du cloud et en avons tiré les enseignements nécessaires afin de développer un programme de sécurité du cloud efficace. Comme bon nombre de nos clients, nous avons dû poser énormément de questions sur des sujets tels que les responsabilités, la remédiation, les métriques et le reporting.

Dans ce blog, nous décrirons l'approche suivie vis-à-vis de la mise en œuvre de notre programme de sécurité à l'aide de Tenable Cloud Security, et tenterons d'apporter des recommandations susceptibles de vous aider à améliorer votre propre programme. Nous aborderons aussi certains problèmes, tels que l'importance d'établir une visibilité et une propriété sur des comptes cloud, et de veiller à la conformité de ces comptes à l'aide de rapports. Nous vous donnerons également des conseils concernant la priorisation des efforts de remédiation.

Définir des comptes cloud

Quelle que soit l'ampleur de votre empreinte cloud, il est essentiel de connaître les comptes cloud en votre possession. Qu'il s'agisse de comptes de production, de développement ou sandbox, il est impératif de déterminer quelles ressources sont exécutées au sein de ces comptes et comment elles sont utilisées.

Par exemple, si vous ne disposez pas d'une visibilité totale sur votre empreinte cloud, vous pourriez facilement vous retrouver avec des ressources surprivilégiées ou publiquement accessibles, dues à des problèmes de Shadow IT, de rotation du personnel ou de récentes fusions ou acquisitions. Le fait de comprendre comment vos comptes sont utilisés vous aidera à les organiser et les gérer efficacement dans Tenable Cloud Security.

Avant d'intégrer des comptes, il est important de déterminer leur structure au sein de Tenable Cloud Security. Que ces comptes soient individuels ou liés à différentes entreprises, l'usage des dossiers dans la console vous permettra de facilement les structurer. Les dossiers sont un moyen très efficace pour grouper les comptes de manière logique en fonction de l'unité métier, ou de l'environnement de production ou de développement.

Qu'il s'agisse d'intégrer des comptes Amazon AWS, Microsoft Azure, Google Cloud Platform (GCP) ou d'un tenant Oracle Cloud Infrastructure (OCI), vous pouvez configurer vos paramètres de sorte à automatiquement intégrer de nouveaux comptes et mettre à jour la structure des dossiers en fonction de l'évolution de votre environnement cloud.

Déterminer des propriétaires de compte

Une fois vos comptes intégrés, vous devez ensuite leur assigner des propriétaires. Le propriétaire d'un compte constitue le contact et le décisionnaire principal de ce compte. Ils est responsable de la sécurité globale de son ou ses comptes, et doit accepter le risque inhérent à toute ressource exclue de ces comptes, quel qu'en soit le propriétaire.

Nous recommandons que chaque compte soit pourvu d'au moins deux propriétaires, l'un d'eux occupant un poste de responsable, voire supérieur. Cette configuration ne se contente pas de fournir une solution de soutien effective, elle permet aussi de proposer un contact capable de prendre des décisions sur les problèmes de coûts, de traiter les questions de sécurité et d'approuver les demandes d'accès pour ce compte.

Au moment d'identifier et de sélectionner des propriétaires de compte, nous vous recommandons également d'obtenir des adresses e-mail pour chaque compte. Ainsi, les équipes de sécurité seront en mesure de contacter les propriétaires de compte en cas de problème. Des rapports peuvent aussi être créés dans Tenable Cloud Security et automatiquement envoyés par e-mail aux équipes de manière régulière.

Choisir des propriétaires de compte peut être fastidieux, en fonction du nombre d'environnements cloud dont vous disposez. Au fil de l'évolution de votre entreprise, nous vous recommandons de tenir un inventaire de vos comptes et propriétaires en dehors de la plateforme CNAPP, dans un emplacement centralisé et accessible à toutes les équipes.

Définir des accès

Une fois que vous avez sélectionné les propriétaires de vos comptes, vous devez ensuite établir qui a besoin d'un accès à vos comptes. Nous vous recommandons tout d'abord de passer en revue les équipes ayant accès à chaque compte, le niveau d'accès, ainsi que le nombre de ressources qu'elles gèrent. Ces informations vous aideront à déterminer qui sera l'équipe principale pour chaque compte ainsi que les autorisations dont elle aura besoin dans Tenable Cloud Security.

Dans la plupart des cas, les équipes principales incluent les propriétaires de compte ainsi que les membres de l'équipe associée. Cependant, l'accès à certains comptes pourra se limiter aux seuls propriétaires de compte. Par exemple, si votre équipe d'ingénierie de la fiabilité des sites (SRE) gère de nombreuses ressources au sein de votre compte Production, et jouit d'un accès admin complet, elle devra être définie en tant qu'équipe principale au sein de Tenable Cloud Security.

Attribuez le rôle Collaborator aux membres de l'équipe principale pour qu'ils puissent gérer entièrement les exclusions de politiques et ajouter manuellement des étiquettes aux ressources. Grâce à ce rôle, vous empêchez d'autres équipes dotées du rôle Viewer ayant accès au compte d'ajouter des exceptions non autorisées sur des problèmes détectés dont elles sont ou ne sont pas propriétaires.

Si plusieurs équipes accèdent à un même compte, vous devrez peut-être accorder l'accès à des équipes secondaires au sein de Tenable Cloud Security. Attribuez aux équipes secondaires le rôle Viewer sur les comptes dans lesquels elles gèrent des ressources. Ce rôle est idéal lorsque plusieurs équipes d'ingénierie sont en charge de ressources au sein d'un même compte, car elles peuvent librement remédier aux problèmes détectés.

Enfin, attribuez le rôle Administrator à vos équipes informatiques ou Infosec dans Tenable Cloud Security. Cet accès leur permet d'intégrer des comptes, de configurer les paramètres et les intégrations et de gérer les accès JIT au sein de la console.

Comme pour vos comptes cloud, toutes les équipes n'ont pas besoin de se connecter ni d'accéder aux ressources. Grâce à la mise en œuvre des contrôles d'accès à l'aide de Tenable Cloud Security, seuls les membres d'équipe autorisés ont accès à des comptes approuvés.

Surveiller la conformité

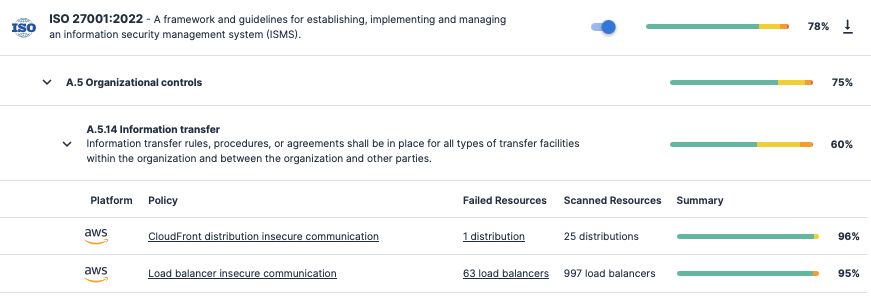

L'un des aspects essentiels de tout programme de sécurité du cloud est de veiller à la conformité avec les normes de l'industrie en fonction de vos besoins juridiques, réglementaires et métier.

Tenable Cloud Security offre de nombreuses options qui vous aident à surveiller en continu votre posture de sécurité vis-à-vis des normes du secteur, telles que les benchmarks CIS (Center for Internet Security), le RGPD et le cadre de cyber-sécurité NIST.

Avant d'activer ces normes, vous devrez déterminer le type de ressources ou de données que vous souhaitez protéger.

Si vous exécutez des clusters Kubernetes, nous vous conseillons d'intégrer vos clusters à Tenable Cloud Security pour plus de visibilité et une meilleure couverture sur vos environnements Kubernetes et de conteneurs. Il existe deux méthodes pratiques pour mettre en œuvre une gestion de la posture de sécurité de Kubernetes (KPSM) : via des charts Helm ou en accordant un accès réseau au sein du cluster. Si vous disposez de machines virtuelles ou de conteneurs au sein de vos comptes, vous pouvez activer la protection des charges de travail afin d'identifier et de signaler les vulnérabilités détectées dans vos charges de travail cloud.

Une fois les normes de conformité activées, vous devez décider sur quels comptes appliquer le reporting de conformité. En ajoutant un rapport planifié à l'aide du type de rapport « Open Findings » (Détections ouvertes), vous pouvez sélectionner des comptes et des standards de conformité, définir une date/heure de livraison, puis ajouter des adresses e-mail afin de transmettre, de façon régulière, un fichier de rapport au format CSV.

Dans la console, les membres d'équipe ayant accès au compte peuvent télécharger d'anciens rapports, archivés dans la section « Reports History » (Historique des rapports). Même si un membre n'a pas directement accès à Tenable Cloud Security, cela n'a aucune importance. Les informations contenues dans la pièce jointe au format CSV comprennent toutes les informations nécessaires afin de voir rapidement l'emplacement d'une ressource, le niveau de sévérité et les étapes pour remédier à une détection au sein d'un compte.

Vérifier et remédier aux problèmes détectés

Les équipes nous ont souvent demandé comment démarrer et prioriser les efforts de remédiation lorsqu’elles procèdent à l’examen des détections dans Tenable Cloud Security. Nous leur recommandons de commencer par passer en revue les ressources de leurs comptes, et d'utiliser le filtre « Tags » pour mettre en évidence les ressources qu'elles gèrent.

Adopter une politique d'étiquetage cohérente est indispensable pour la réussite de tout programme de sécurité du cloud. Grâce à cela, les équipes peuvent gérer les ressources par paramètres, tel que les coûts, les équipes et les objectifs, en fonction de l'évolution de votre entreprise. Ne pas étiqueter les ressources dans la durée peut entraîner une hausse des coûts et des temps de réponse aux incidents plus longs, mais aussi impacter vos efforts de conformité.

Si vous ne disposez pas d'une politique d'étiquetage cohérente au sein de votre infrastructure cloud, la fonctionnalité « Labels » (Étiquettes) de Tenable Cloud Security peut cependant à vous aider à appliquer des étiquettes aux ressources. Les équipes dotées des rôles d'accès « Collaborator » ou « Administrator » peuvent utiliser des Automatic Labels (Étiquettes automatiques) qui sont appliquées en fonction de tags, ou encore des Manual Labels (Étiquettes manuelles) appliquées aux ressources.

Si des équipes informatiques, d'ingéniérie ou autres gèrent les ressources de votre compte, ou s'il n'est pas possible d'étiqueter les ressources cible, la fonction « Labels » est très utile pour identifier rapidement les propriétaires de ressources afin de faciliter les tâches de remédiation.

Une fois prêt à traiter les problèmes détectés, nous vous conseillons de procéder à la remédiation comme suit :

- Traitez les ressources avec des détections de sévérité critiques ou élevées.

- Corrigez les systèmes d'exploitation obsolètes ou dont la fin du cycle de vie est proche.

- Examinez et corrigez les ressources surprivilégiées.

- Supprimez les secrets exposés.

- Supprimez toutes les ressources inutilisées ou inactives.

Tenable Cloud Security fournit également des options permettant d'envoyer aux membres d'une équipe, par e-mail ou par Slack, des alertes sur des ressources, en fonction de critères spécifiques au sein de vos comptes. Ces suggestions constituent un bon point de départ afin de vous aider à déterminer quels élements doivent être traités immédiatement et ceux qui peuvent attendre.

Exclusions

Quelle que soit l'entreprise, il restera toujours des problèmes de sécurité non traités pour toute sorte de raisons. Une fois les remédiations effectuées, il se peut que vous deviez ajouter des exceptions sur certaines ressources. Tenable Cloud Security comporte des options qui peuvent répondre aux besoins de votre entreprise concernant les exceptions permanentes et/ou temporaires. Dans le cas des exceptions permanentes, nous vous recommandons deux cas d'utilisation pour lesquels les exclusions sont accordées et considérées comme acceptables :

- Vous disposez d'un contrôle compensatoire qui atténue le risque.

- Vous ne pouvez pas corriger une détection ayant échoué à cause d'une exigence relative à un cas d'utilisation métier.

Qu'une politique d'entreprise soit en place ou non, il est important que les propriétaires de compte soient tenus responsables des ressources exclues pour les comptes dont ils ont la charge. Lorsqu'un problème détecté est exclu, il fait partie du processus d'acceptance du risque et viendra impacter vos scores de conformité globaux.

Dans Tenable Cloud Security, vous pouvez ajouter des exclusions de plusieurs manières. Les exemples d'exclusions permanentes peuvent inclure toute ressource exposée publiquement susceptible d'être utilisée par des clients, telle qu'une instance, un bucket ou un compte de stockage AWS EC2. Les exclusions temporelles peuvent représenter des ressources avec des vulnérabilités qui pourront être corrigées lors d'un prochain sprint. Si l'échéance est dépassée, l'exception expirera et la ressource détectée rejoindra la file d'attente des détections ouvertes.

Vous avez également la possibilité de gérer des exclusions pour chaque politique en excluant des ressources de manière individuelle ou en fonction d'un modèle défini.

Lorsque vous excluez une ressource en fonction d'un modèle, vous pouvez l'ajouter par ARN (Amazon Resource Names), Nom ou Tag. Cette fonctionnalité vous permet d'exclure plusieurs ressources simultanément au sein de l'entreprise.

KPI (Indicateurs de performance clés)

Une fois vos détections traitées, vous devez ensuite mesurer les métriques de conformité et les performances dans la durée. Les KPI servent à évaluer les efforts de conformité d'une entreprise vis-à-vis d'une norme de conformité connue. Le suivi des métriques de KPI sur une base mensuelle s'inscrit comme un très bon point de départ dans un programme de sécurité du cloud mature. Il est aussi essentiel de déterminer, en accord avec votre équipe dirigeante, une série de KPI à superviser dans le cadre de votre programme.

Un exemple de KPI pourrait être de maintenir un score de conformité de 85 % ou plus. Une fois ces KPI définis et acceptés, les équipes peuvent suivre ces modifications sous la section Dashboard de la console Tenable Cloud Security.

Pour surveiller ces changements, commencez par sélectionner le compte cible dans le coin supérieur droit de la console. Sous la section Dashboard, consultez le widget nommé « Compliance » (Conformité) afin de superviser les modifications survenues au cours des 7, 30 ou 90 derniers jours.

Vous pouvez également examiner une répartition des différents scores de conformité située sous la section « Compliance » .

Présenter un programme de sécurité du cloud aux propriétaires de comptes

Enfin, nous vous conseillons d’examiner les détails de votre programme de sécurité du cloud avec les propriétaires de compte. Lorsque vous présentez ces informations, Il est important d’indiquer les raisons pour lesquelles vous avez décidé de mettre en œuvre ce programme, mais aussi de souligner les responsabilités des propriétaires de compte. Ceux-ci doivent savoir que l’objectif d'un programme de sécurité du cloud est de garantir la confidentialité des données et la conformité aux réglementations en cours, ainsi que de protéger l'entreprise contre les risques de sécurité.

Il est également essentiel de communiquer clairement à ces derniers les comptes qu'ils géreront et auxquels ils auront accès depuis Tenable Cloud Security. Concernant les rapports de conformité, vous devez indiquer ce qui sera fourni aux propriétaires de compte. Proposer des suggestions sur la manière dont les équipes devront démarrer le programme, c'est-à-dire en commençant par passer en revue et corriger les problèmes détectés, pourra s’avérer utile. Nous vous conseillons également de donner des informations sur le processus d'exclusion, ainsi que de signaler les cas d'utilisation acceptables pour votre entreprise. Enfin, transmettez les KPI que les propriétaires de compte doivent tenter d'atteindre.

La création d'une page de documentation interne sur laquelle figurent le nom du compte, les normes de conformité applicables ainsi que les propriétaires de compte servira de référence pour les propriétaires de compte actuels et futurs.

Conclusion

L'élaboration d'un programme de sécurité du cloud ne se limite pas à un déploiement en une étape. Assurer la robustesse et la fiabilité d’un programme constitue un effort constant nécessitant le soutien et l'implication de toutes les équipes d'une entreprise. Nous espérons que les enseignements acquis et les meilleures pratiques que nous vous avons présentés vous aideront à optimiser la stratégie de votre programme de sécurité du cloud, avec l'aide de notre solution complète Tenable Cloud Security.

Pour plus d'informations sur Tenable Cloud Security, et comment l'utiliser pour parfaire votre programme de sécurité du cloud, consultez le livre blanc « Optimisez votre cloud en maîtrisant la sécurité CNAPP », ainsi que le blog « If You Only Have Five Minutes, Here’s CNAPP in a Snap » (en anglais).

- Cloud