Tenable

OT Security

La solution de sécurité unifiée pour environnements OT/IT convergés

Protégez vos systèmes critiques sans interruption opérationnelle.

Demander une démo

Prenez le contrôle de vos assets

Connaître chaque asset OT/IT

Unifiez la visibilité de chaque asset au sein de votre environnement convergé depuis une seule et unique interface.

Dévoiler les failles critiques

Identifiez de manière proactive les points faibles au sein de votre environnement OT.

Éliminer les cyber-expositions prioritaires

Éradiquez vos cyber-expositions à haut risque avant qu'elles ne soient exploitées.

Unissez visibilité, connaissances et contrôle

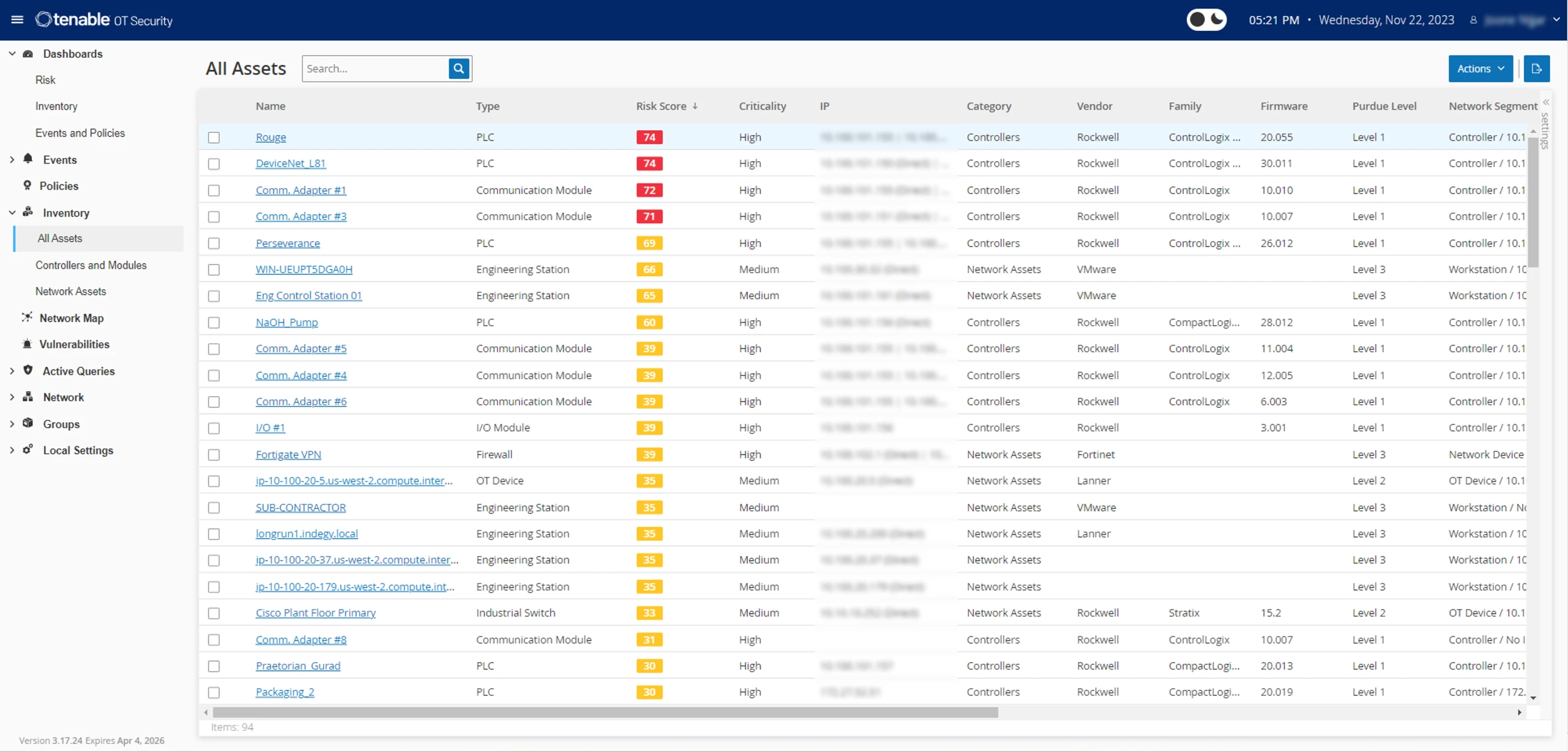

Visibilité complète sur les assets

Automatisez la découverte des assets et créez des cartes d'assets visuelles afin d'obtenir une vue unifiée de vos actifs réseaux, comme les stations de travail, les serveurs, les contrôleurs industriels et les appareils IoT. Utilisez des moteurs de connecteurs afin de cibler précisément les applications qui gèrent les appareils et les relations IoT et bénéficier d'un inventaire complet. Gérez vos assets en suivant leurs versions de firmware et de système d'exploitation, leur configuration interne, leurs applications et utilisateurs, leurs numéros de série et leur configuration de fond de panier pour les équipements OT et IT.

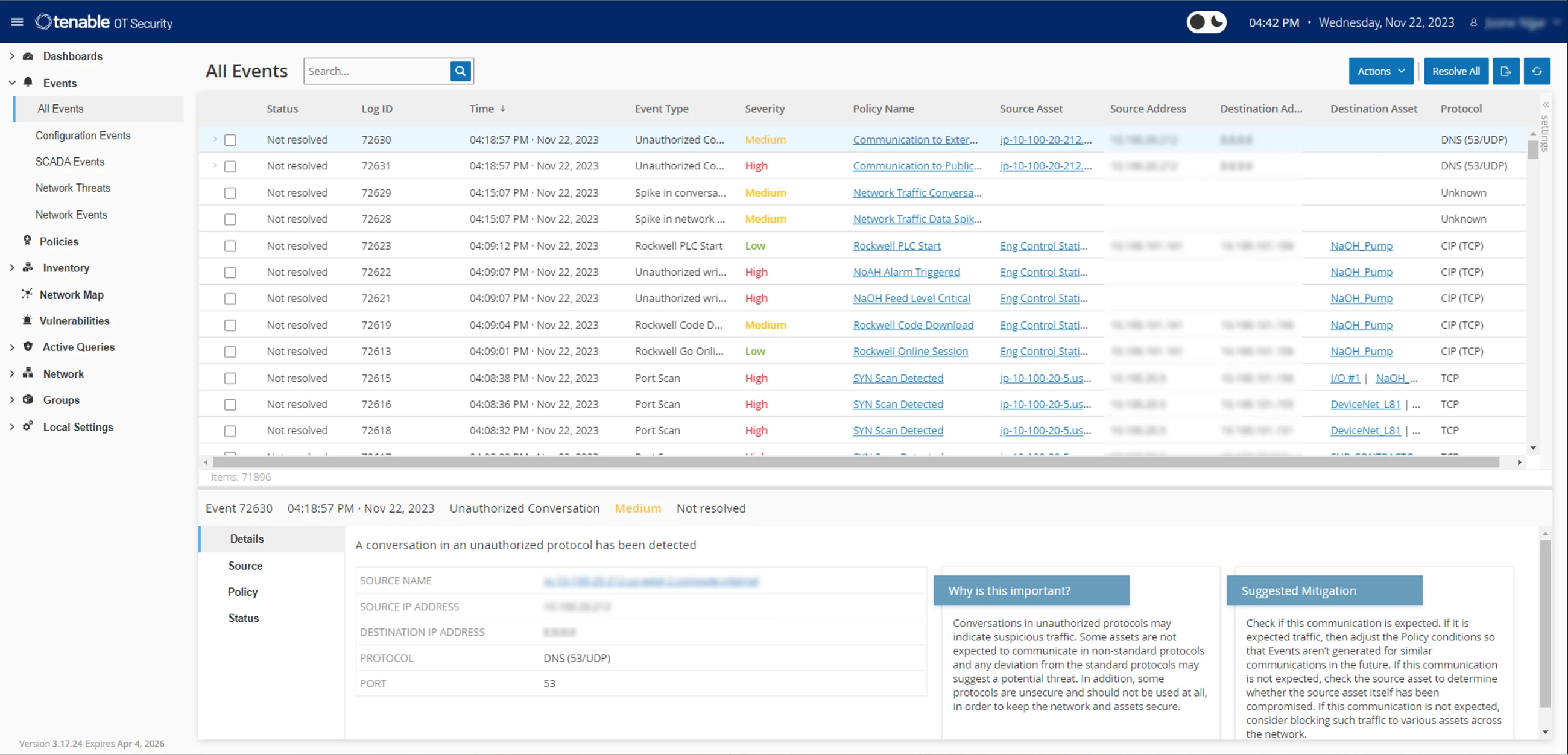

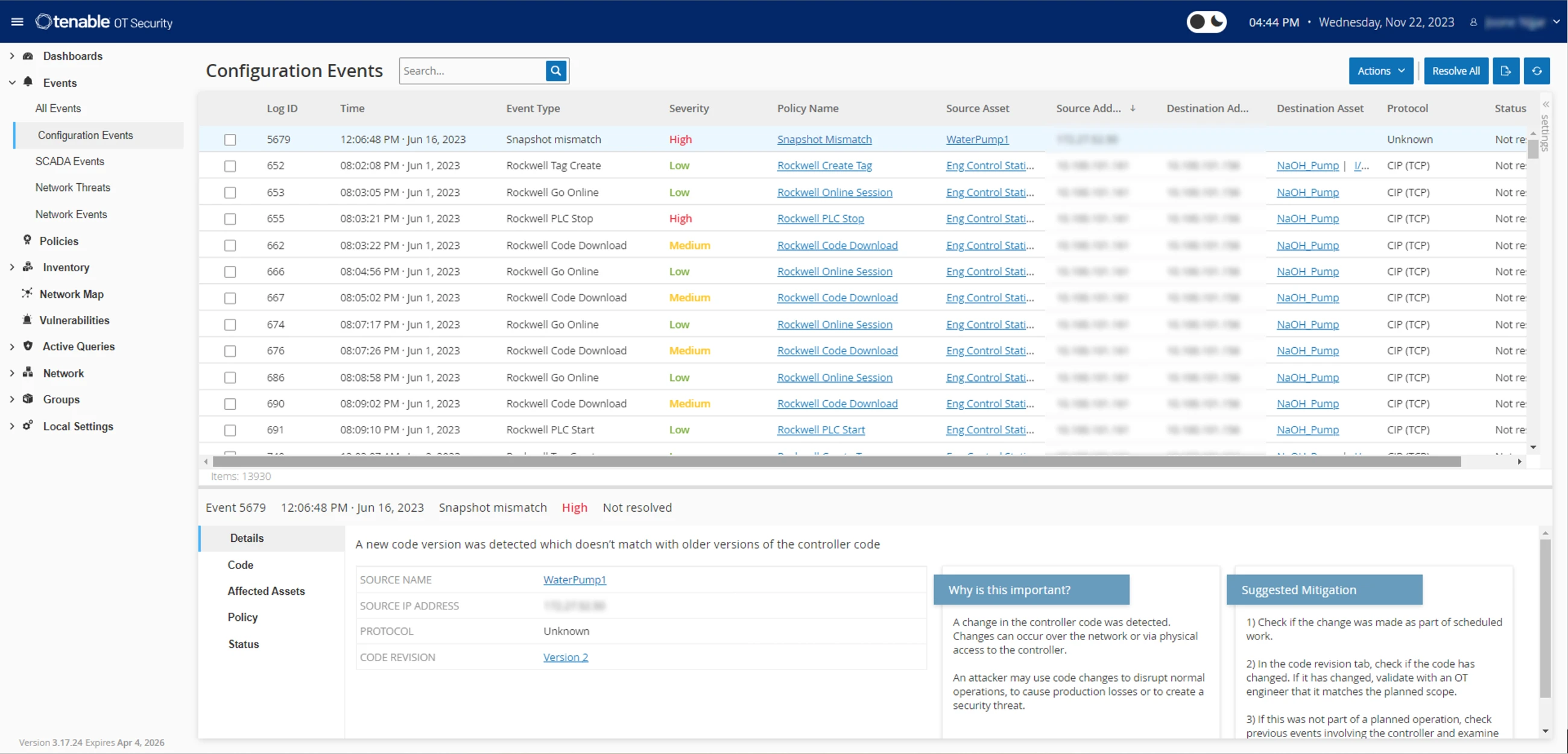

Détection avancée des menaces et des anomalies

Tirez parti d'un moteur avancé de détection multiple pour identifier les anomalies sur le réseau, appliquer des politiques de sécurité et suivre les modifications apportées localement aux appareils avec des événements à haut risque, le tout de manière très précise. Grâce à la détection des menaces basée sur les appareils, identifiez les problèmes sur les dispositifs dormants afin de détecter et d'atténuer les événements à risque au sein de vos environnements OT/IT. Personnalisez et affinez les méthodologies de détection afin de répondre aux besoins spécifiques de votre environnement. Améliorez la réponse aux menaces grâce à des alertes au contexte enrichi ainsi qu'une piste d'audit complète pour mener à bien une réponse aux incidents et une investigation forensique.

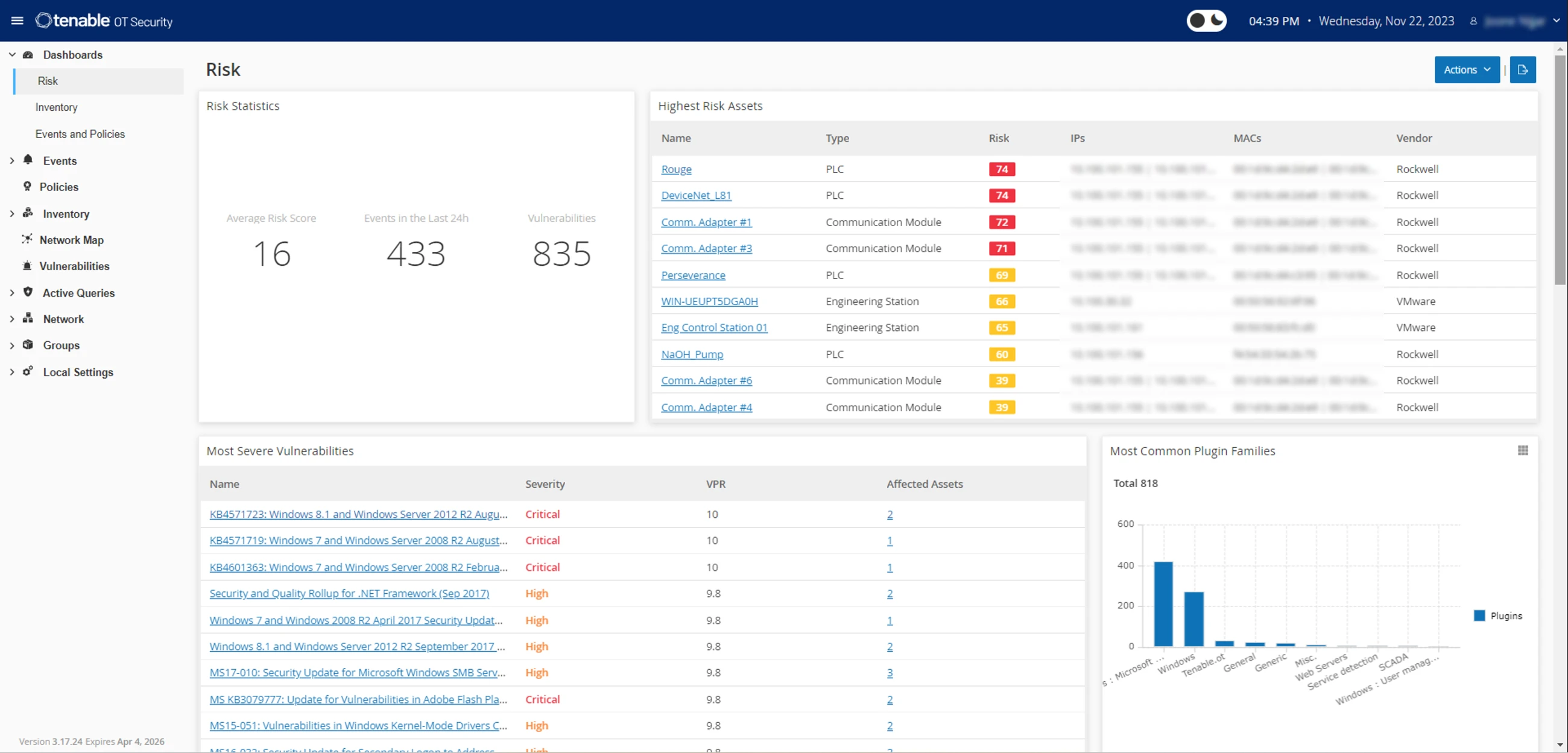

Gestion des vulnérabilités OT/IT basée sur le risque

Priorisez les efforts de remédiation à l'aide du modèle de notation VPR (Vulnerability Priority Rating) de Tenable conçu pour évaluer les vulnérabilités en fonction du contexte et de l'impact potentiel. Évaluez chaque asset à partir de données complètes, y compris les versions de firmware, les études exclusives de Tenable et les informations concernant les relations entre les assets, les expositions, les droits d'accès et les chemins d'attaque. Offrez aux équipes de sécurité et aux principales parties prenantes des renseignements exploitables afin de prendre des décisions éclairées et lancer des mesures d'atténuation.

Gestion automatisée des assets

Simplifiez la gestion des assets grâce à une visibilité optimisée et des informations contextualisées. Identifiez rapidement vos assets et leurs expositions critiques grâce à l'approche de découverte hybride patentée de Tenable, afin d'éviter de perturber les opérations critiques. Révélez les relations complexes entre les appareils physiquement connectés et communiquants grâce à un mappage d'assets détaillés afin de créer des stratégies de défense robustes.

Suivi des modifications de configuration

Opérez un suivi des changements dus à un malware ou initiés par l'utilisateur sur votre réseau ou directement sur l'appareil. Visualisez une chronologies des modifications de configuration d'appareils, y compris des segments spécifiques en langage Ladder, des tampons de diagnostic, des tables d'inventaire, etc. Établissez un instantané de secours du « dernier état opérationnel connu » pour accélérer le retour à la normale et la mise en conformité vis-à-vis des réglementations du secteur.

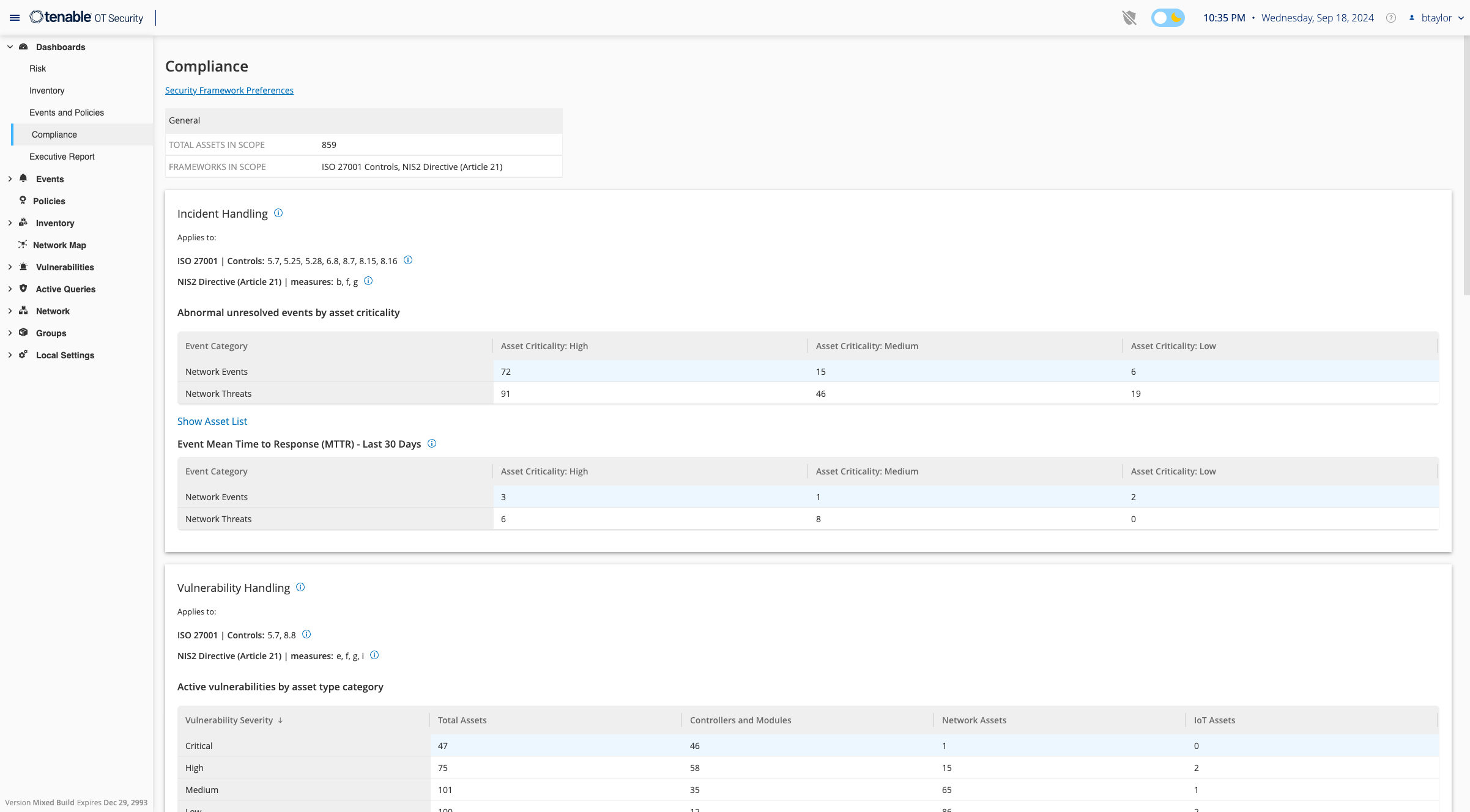

Audit, conformité et reporting rationalisés

Transformez vos processus de conformité en avantage compétitif. Simplifiez la gestion de la conformité et améliorez la réponse aux incidents afin d'aider les équipes de sécurité à atténuer le risque et à prendre une longueur d'avance au sein d'un paysage réglementaire en constante évolution. Mappez votre posture de sécurité OT vers les derniers cadres et normes mondiaux au sein d'un seul dashboard, pour une visibilité de l'état de conformité en temps réel.

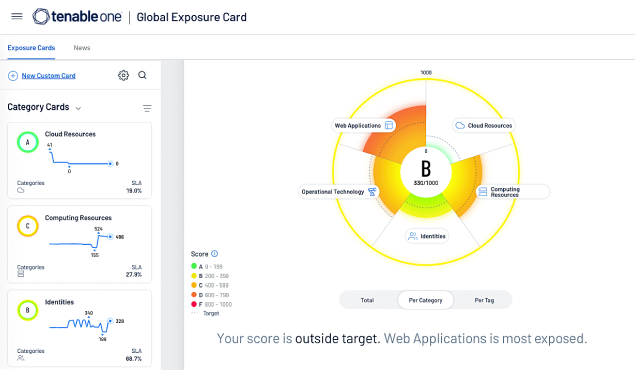

Disponible via Tenable One : la seule plateforme de gestion de l'exposition au monde optimisée par l'IA

Tenable One répond au défi majeur de la sécurité moderne : une approche profondément fragmentée de la perception et de la lutte contre le cyber‑risque. Nous éludons le risque en unissant la visibilité, les connaissances et les actions de sécurité sur l'ensemble de la surface d'attaque pour rapidement dévoiler et éliminer les failles. Les clients utilisent Tenable One afin d'éradiquer les cyber‑failles prioritaires et se défendre contre les attaques, de l'infrastructure IT aux environnements cloud en passant par les infrastructures critiques.

En savoir plus

Vidéo explicative de 3 minutes sur Tenable OT Security

Tenable OT Security protège vos réseaux industriels contre les cybermenaces, les malveillances internes et les erreurs humaines au sein de la convergence des environnements OT/IT.

Top des menaces sur les ICS

Plan de contrôle industriel

Gestion des assets

Protection sur tous les fronts

Contrôleurs industriels

Ressources associées

Lancez-vous avec Tenable OT Security

Nous avons constaté que Tenable OT Security abordait la cyber-sécurité du point de vue du système de contrôle industriel, et pas seulement du point de vue de l'IT. Et c'est vraiment ce qui nous a convaincus.

- Tenable OT Security