Agents Tenable

Dévoilez et éliminez les vulnérabilités sur tous vos assets grâce aux Agents Tenable

Déployez un scanneur léger sur vos points de terminaison (endpoints) et autres appareils transitoires afin d'étendre la couverture de vos scans et de percer à jour les vulnérabilités.

Gagnez en visibilité sur tous vos assets et traitez les vulnérabilités critiques

Connaître ses assets transitoires

Gagnez en visibilité sur vos points de terminaison ou tout autre appareil transitoire.

Dévoiler les vulnérabilités des endpoints

Identifiez les vulnérabilités, mauvaises configurations et malwares sur les hôtes sur lesquels des agents sont installés.

Éliminer les failles typiques dues aux scans

Étendez la couverture de vos scans afin de gagner en visibilité sur tous vos assets.

La valeur ajoutée par les agents Tenable

Couverture des scans étendue

Bénéficiez de renseignements sur les vulnérabilités là où il est généralement impossible ou peu pratique de lancer des scans réseaux traditionnels. Collectez des données de sécurité, de conformité et de vulnérabilités sur des assets difficiles à scanner comme les points de terminaison ou d'autres dispositifs transitoires et transmettez-les pour analyse aux solutions de gestion des vulnérabilités Tenable.

Scannez rapidement des endpoints et autres dispositifs transitoires

Ne perdez plus de temps à exclure des assets qui sont hors ligne pendant une fenêtre de scan ou qui ne sont pas connectés au réseau. Installez l'agent léger en local sur un point de terminaison ou tout autre hôte, tel qu'un ordinateur portable, un système virtuel, un ordinateur de bureau et/ou un serveur. Exécutez l'agent en tant que service sur chaque asset, que les utilisateurs non administrateurs ne peuvent pas désactiver.

Simplifiez la gestion des identifiants

Installez les Agents Tenable sous le compte Système local de Windows ou sous le root sur les systèmes Unix. Les agents ne nécessitent pas d'identifiants d’hôtes. Ils héritent d'autorisations de compte utilisées pour l'installation afin d'exécuter des scans authentifiés, même si les informations d'authentification du système changent.

FAQ

-

Dans quelles circonstances puis-je utiliser les Agents Tenable ?

-

La plupart des entreprises ont recours à une combinaison de scans avec et sans agent dans leurs programmes de gestion des vulnérabilités. Les Agents Tenable ne couvrent qu'une partie de ce qu'un scan de réseau traditionnel couvrirait, mais trouvent leur utilité dans un certain nombre de cas, notamment les suivants:

- Les scans des points de terminaison transitoires qui ne sont pas toujours connectés au réseau local : Les scans des points de terminaison transitoires qui ne sont pas toujours connectés au réseau local :avec les scans réseau traditionnels planifiés à l'avance, ces appareils sont souvent omis, créant des failles en termes de visibilité. Les Agents Tenable permettent aux équipes de sécurité de lancer des audits de conformité fiables et des contrôles de vulnérabilité locaux sur ces appareils, leur offrant ainsi une visibilité inédite.

- Les scans des assets dont les informations d'authentification vous manquent ou sont difficiles à obtenir : un Agent Tenable installé en local peut exécuter des contrôles locaux.

- L'amélioration des performances globales des scans : puisque les agents fonctionnent en parallèle en utilisant les ressources locales pour effectuer les contrôles locaux, le scan réseau peut être réduit à de simples contrôles réseau à distance, ce qui permet d'accélérer l'exécution des scans.

-

Quelles sont les plateformes prises en charge par les Agents Tenable ?

-

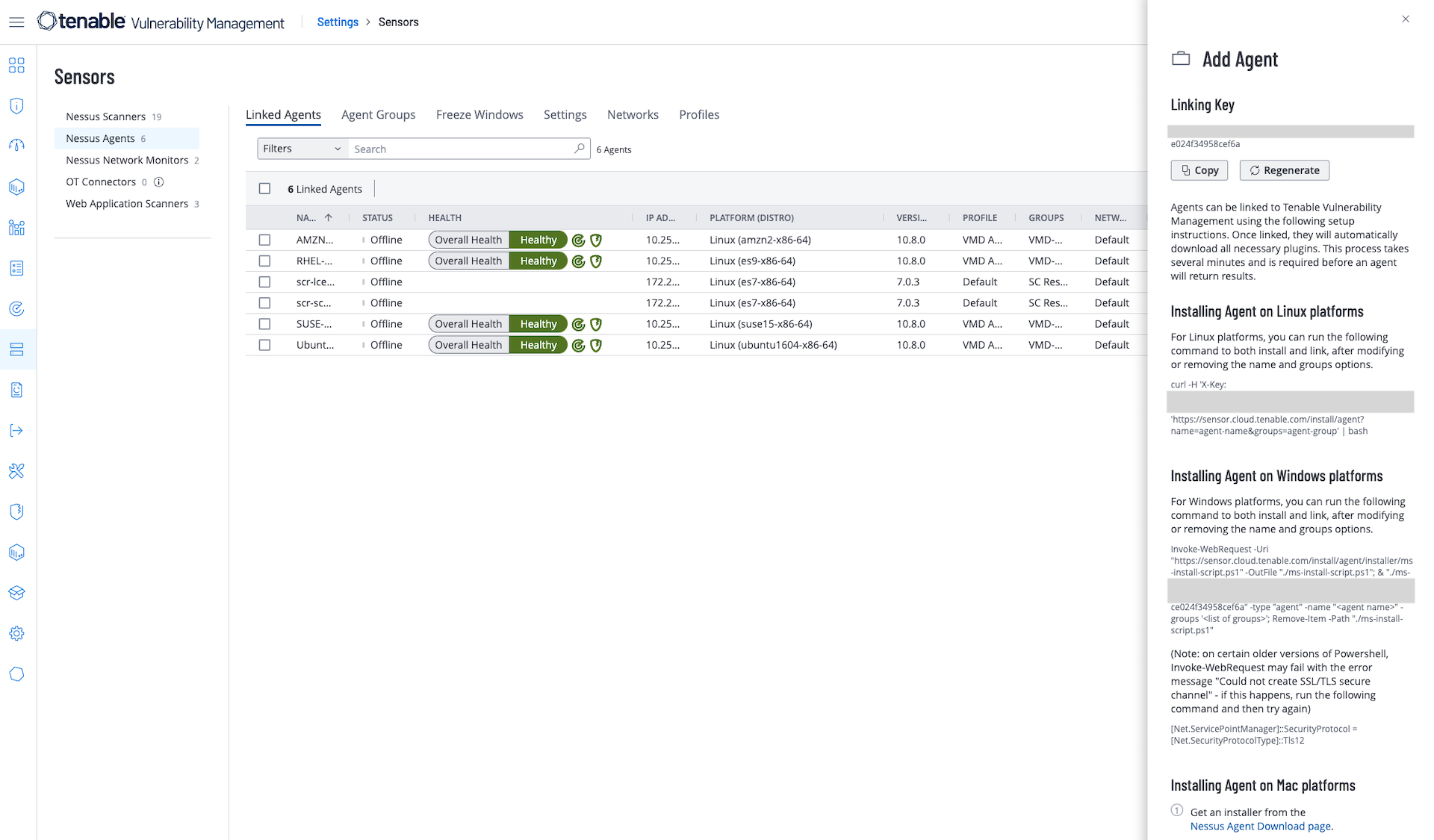

Actuellement, les Agents Tenable prennent en charge de nombreux systèmes d'exploitation, notamment:

- Amazon Linux

- CentOS

- Debian Linux

- OS X

- Red Hat Enterprise Linux

- Ubuntu Linux

- Windows Server 2008 et 2012, et Windows 7, 8, 10

- macOS

Pour obtenir les informations les plus récentes et les versions spécifiques prises en charge, voir la page de téléchagements des Agents Tenable.

-

Qu'est-ce que le score CES et comment le calculer ?

-

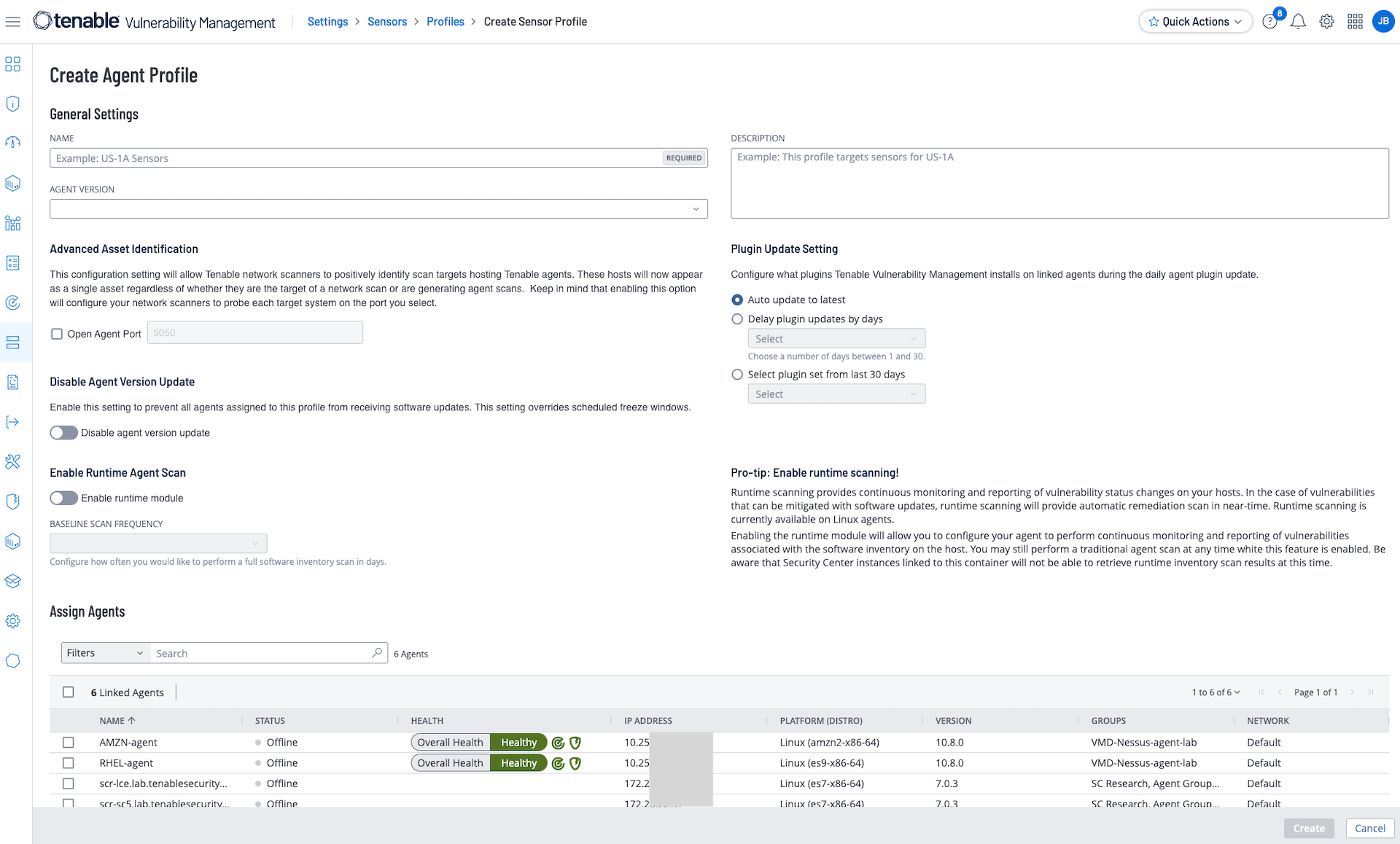

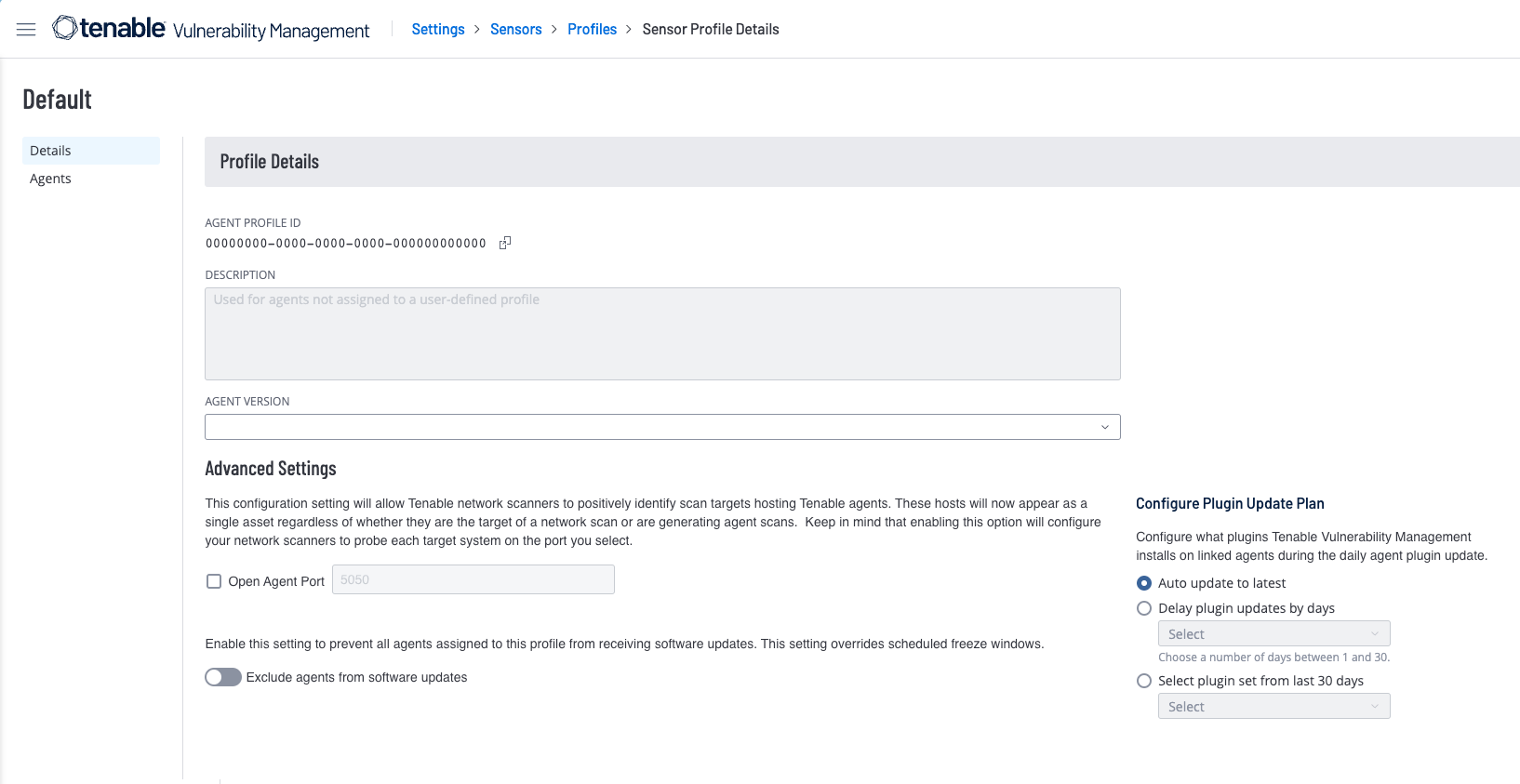

Les Agents Tenable fonctionnent avec Tenable Vulnerability Management (VM) et Tenable Security Center (SC) et/ou Tenable Security Center Plus. Vous pouvez directement déployer et gérer les Agent Tenable depuis la console Tenable Vulnerability Management. La gestion des Agents Tenable sur Tenable Security Center ou Tenable Security Center Plus nécessite le gestionnaire On-Prem Agent Manager.

-

Quelles ressources les Agents Tenable consomment-ils ?

-

La surcharge de performances liée à l'Agent Tenable est minime et peut réduire la surcharge globale du réseau dans de nombreuses situations. En effet, les agents utilisent des ressources locales pour scanner le système ou l'appareil sur lequel ils se trouvent au lieu de consommer des ressources réseau.

-

Comment sont mis à jour les Agents Tenable ?

-

Les Agents Tenable peuvent être déployés à l'aide de la plupart des systèmes de gestion de logiciels et mis à jour automatiquement une fois déployés.

-

Puis-je consulter les résultats de scans des Agents Tenable qui ont été envoyés avant l'heure planifiée ?

-

Oui.

-

À quelle fréquence les Agents Tenable se connectent-ils ?

-

Les Agents Tenable se connectent selon une méthode échelonnée basée sur le nombre d'agents liés à Tenable Vulnerability Management ou à On-Prem Agent Manager. La fréquence de connexion commence à 30 secondes et peut aller jusqu'à 2 000 secondes. Elle est ajustée par Tenable Vulnerability Management/On-Prem Agent Manager en fonction de la charge du système de gestion (nombre d'agents).

-

Puis-je voir quels Agents Tenable se sont connectés et lesquels ne l'ont pas fait ?

-

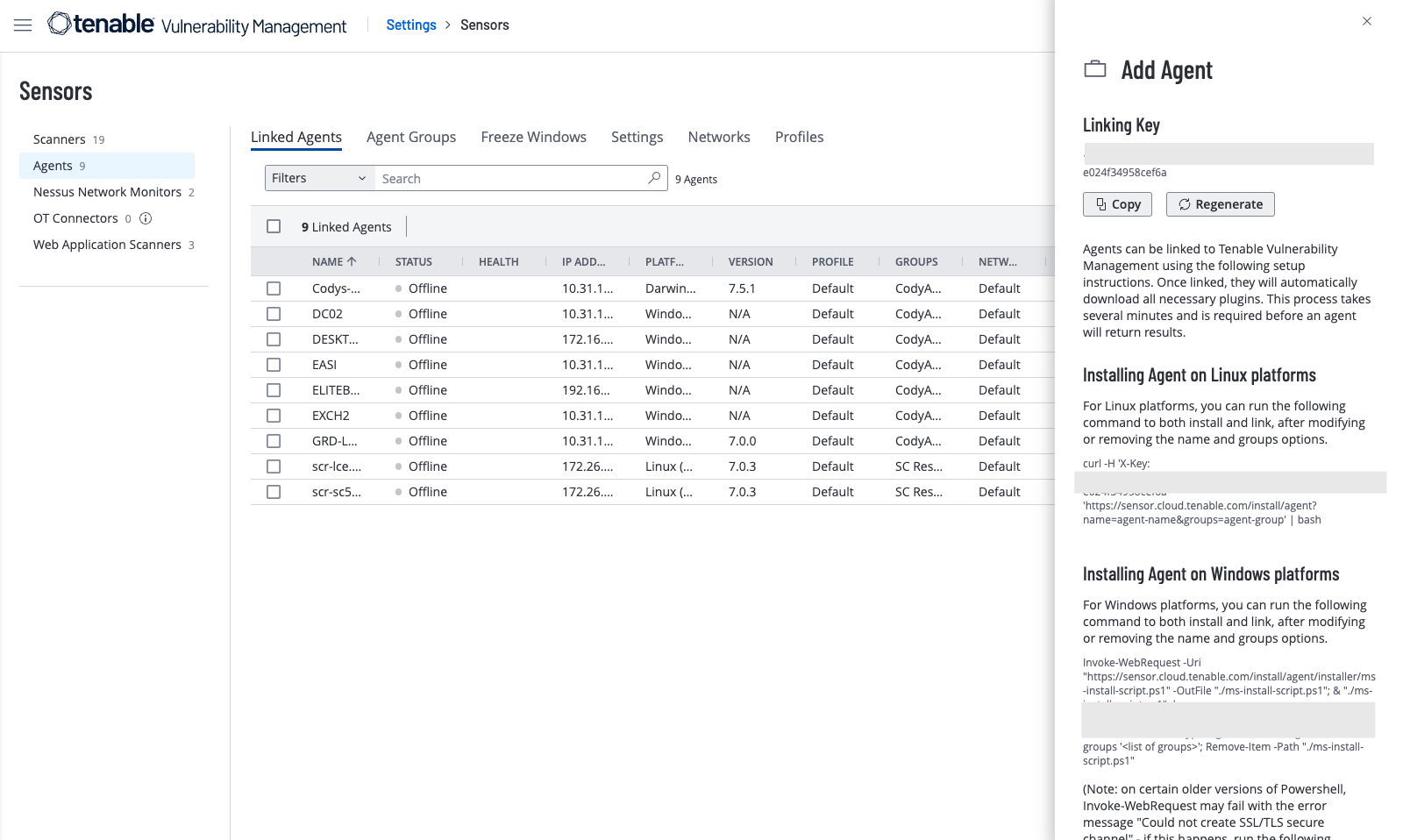

L'interface de gestion des agents présente un certain nombre d'informations de gestion sur l'agent, telles que l'heure de la dernière connexion et le dernier scan.

-

Quels sont les privilèges requis par l'Agent Tenable pour s'exécuter ?

-

L'Agent Tenable s'exécute avec le compte Système local. Vous devez disposer de privilèges suffisants pour installer les logiciels qui s'exécutent avec ce compte.

-

Un utilisateur d'ordinateur portable ou de bureau peut-il désactiver l'agent ?

-

Oui, si l'utilisateur dispose de privilèges administrateur sur son système.

-

Puis-je exporter un rapport alors qu'un scan planifié est en cours d'exécution ?

-

Non. Vous devez attendre la fin du scan avant de pouvoir exporter un rapport.

-

L'agent Nessus peut-il enregistrer un rapport sur le Bureau de l'utilisateur ? (par ex. un graphique, un score, etc.) ?

-

Non. Les Agents Tenable doivent renvoyer leurs résultats à leur gestionnaire avant de les inclure dans un rapport.

-

Quels plug-ins Nessus les Agents Tenable exécuteront-ils ?

-

Les politiques des Agents Tenable incluent des plug-ins qui effectuent des contrôles locaux adaptés à la plateforme sur laquelle l'agent s'exécute. Cla ne crée aucune connexion à des services de l'hôte.

Ces plug-ins incluent ceux exécutant des audits de correctifs, des contrôles de conformité et de la détection de malwares. Il existe cependant certaines exceptions, parmi lesquelles :

- Les plug-ins qui fonctionnent sur la base d'informations divulguées à distance ne peuvent pas s'exécuter sur les agents

- Les agents qui n'exécutent pas de scan réseaux en externe, et ne peuvent donc pas effectuer de contrôles sur le réseau

L'équipe Tenable Research met sans cesse à jour les plug-ins et en ajoute de nouveaux. Pour obtenir une liste complète des plug-ins, rendez-vous sur : /plugins.

-

Puis-je utiliser uniquement les scans avec agent ?

-

Tenable recommande d'allier scans traditionnels et scans avec agent pour obtenir une visibilité complète de votre réseau. Cependant, il existe certains cas où un Agent Tenable est le seul capteur disponible pour un appareil. L'Agent Tenable sera en mesure de fournir une visibilité sur les contrôles locaux et les vulnérabilités qui n'aurait pas été possible autrement.

-

Puis-je automatiser le déploiement/regroupements d'agents ?

-

Oui, vous pouvez utiliser des scripts ou une solution de gestion des correctifs.

Produits connexes

Ressources associées

- Tenable Nessus