Tenable

CIEM

Gestion des droits d'accès à l'infrastructure cloud

Dans un cloud public, les identités et droits d'accès constituent le plus grand risque pour votre infrastructure cloud. Tenable CIEM, partie intégrante de notre CNAPP unifiée, permet d'isoler et d'éradiquer ces cyber-expositions. Vous pouvez ainsi appliquer le moindre privilège à grande échelle tout en renforçant l'adoption du cloud.

La plateforme de sécurité du cloud conçue pour l'action contre le cyber-risque

Connaître vos ressources cloud

Découvrez vos données de calcul, d'identités et de données évoluant dans votre cloud et bénéficiez d'une visibilité contextualisée sur le type d'accès aux ressources critiques.

Dévoiler les risques cloud critiques

Obtenez le contexte dont vous avez besoin pour vous focaliser sur les risques prioritaires causés par des combinaisons toxiques de mauvaises configurations, de droits d'accès excessifs, de vulnérabilités et de données sensibles.

Éliminer la cyber-exposition du cloud

Réduisez le risque cloud en éliminant les expositions prioritaires avec une vitesse fulgurante et une précision chirurgicale, lorsque le temps vous est compté.

Sécurisez votre cloud contre les attaquants qui exploitent les identités, les accès surprivilégiés et les autorisations excessives

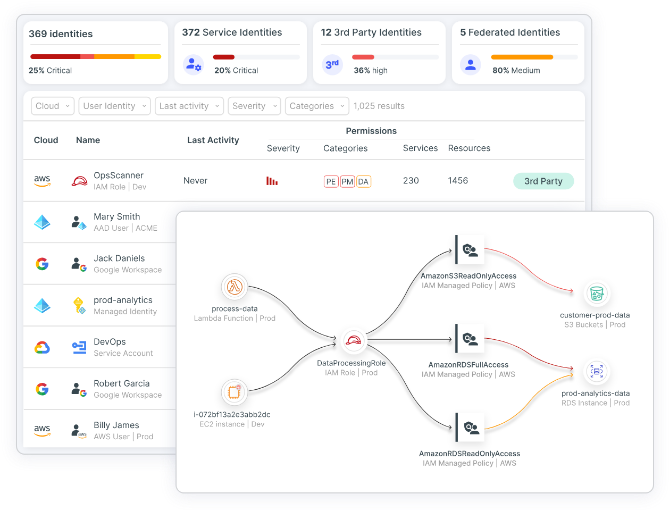

Visualisez les utilisateurs (personnes, machines ou services) qui ont accès aux services cloud

Les identités exploitées sont à l'origine de la quasi-totalité des violations de données. Les attaquants ciblent les privilèges IAM mal gérés afin d'accéder à vos données sensibles. Hélas, pratiquement toutes les autorisations cloud sont surprivilégiées, et un accident peut arriver à tout moment. La complexité du cloud, et notamment les milliers de microservices qui requièrent d'accéder aux ressources et les couches de politiques qui changent fréquemment, rend le risque et les autorisations d'accès difficiles à comprendre.

Les analystes reconnus du secteur conseillent aux entreprises d'automatiser leur gestion des accès cloud et le principe du moindre privilège, jugeant cette recommandation comme essentielle à leur stratégie cloud. Et c'est exactement ce que fait Tenable CIEM.

Lire la fiche technique[Tenable Cloud Security] dépasse la simple visibilité des autorisations et révèle le contexte du risque IAM pour informer les équipes DevOps sur la situation, ce qui facilite leur travail d'atténuation du risque et de réduction des interruptions.

Bénéficiez d'une sécurité liée aux identités et aux droits d'accès dans le cloud leader du marché avec Tenable

Tenable CIEM propose la solution la plus complète du marché pour gérer en toute sécurité l'identité des personnes et des services de votre environnement cloud. Visualisez tous les accès et identités à l'aide d'une analyse automatisée qui permet de révéler et de prioriser le risque, y compris les autorisations excessives et les combinaisons à risque, de façon précise et contextuelle. Recueillez des informations détaillées sur l'accès nécessaire à la réalisation d'une tâche, remédiez au risque à l'aide de workflows automatisés, appliquez l'approche « Shift-Left » au principe du moindre privilège et examinez les comportements suspects.

Grâce à Tenable CIEM, vous pouvez répondre à des questions critiques de sécurité du cloud liées à l'identité, notamment les suivantes :

- Qui a accès à quelles ressources dans le cloud ?

- Où se trouvent mes plus grands risques ?

- Qu'ai-je besoin de faire pour opérer une remédiation ?

- Comment assurer la conformité dans le cloud ?

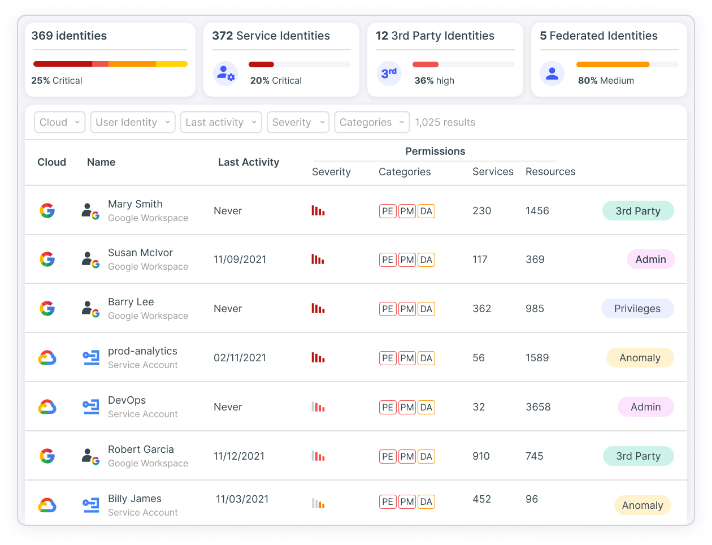

Gestion des assets multicloud et évaluation polyvalente

Découvrez et visualisez en continu l'inventaire complet des identités cloud, droits d'accès, ressources et configurations présents dans votre environnement cloud, y compris les utilisateurs IAM, tiers et fédérés. Tenable CIEM effectue une analyse de toute la pile technologique, ce qui permet d'évaluer les modèles d'autorisation des fournisseurs cloud dans les ressources liées aux identités, au réseau, au calcul et aux données, afin d'obtenir des résultats précis et contextualisés. Bénéficiez d'informations complètes sur le risque lié à l'identité, y compris les autorisations excessives, l'exposition du réseau et les dangers dissimulés.

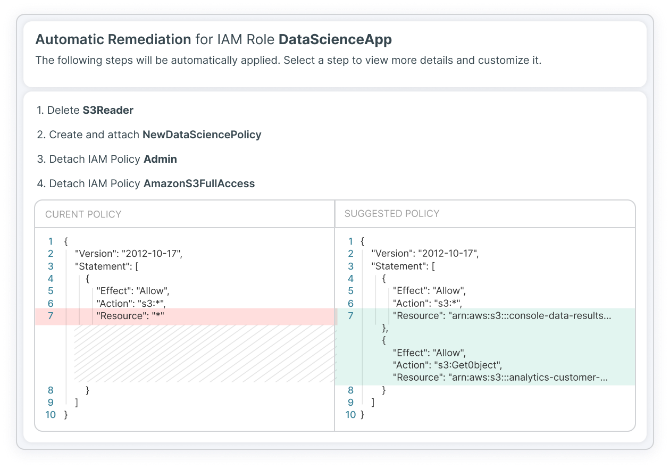

Lire la suiteRemédiation automatisée personnalisée pour répondre à vos besoins

Tenable CIEM permet d'atténuer les privilèges à risque, ainsi que les configurations incorrectes, grâce à des outils de remédiation automatisés et assistés. Supprimez rapidement les droits d'accès non intentionnels et corrigez les mauvaises configurations afin de réduire le risque associé.

- Profitez de l'aide d'assistants qui affichent les étapes de remédiation et les options de remédiation automatique

- Insérez des politiques et des corrections de configuration optimisées et auto-générées dans des workflows tels que Jira ou ServiceNow

- Réduisez le délai moyen de remédiation (MTTR) en fournissant aux développeurs des snippets de code de moindre privilège à la taille appropriée

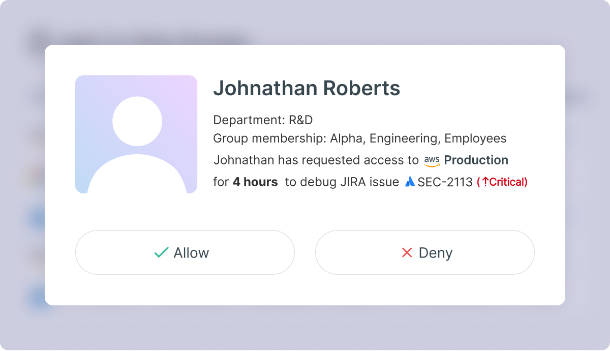

Encouragez l'innovation sans sacrifier l'accès juste à temps (JIT)

Vos équipes d'ingénieurs ont parfois besoin d'accéder à des environnements cloud sensibles, pour un débogage par exemple, ou le déploiement manuel d'un service. L'octroi d'un accès étendu peut introduire des risques s'il n'est pas révoqué lorsqu'il n'est plus nécessaire. La gestion des accès Tenable Just-in-Time (JIT) vous permet de contrôler l'accès aux développeurs en fonction des justifications de l'activité.Tenable JIT vous permet d'appliquer des politiques granulaires de moindre privilège et d'éviter des privilèges permanents afin de minimiser votre surface d'attaque cloud. Vous pouvez autoriser les développeurs à soumettre rapidement des requêtes, notifier des approbateurs et obtenir un accès temporaire. Vous pouvez également maintenir la gouvernance en observant un suivi de l'activité durant la session et en générant des rapports d'accès JIT détaillés.

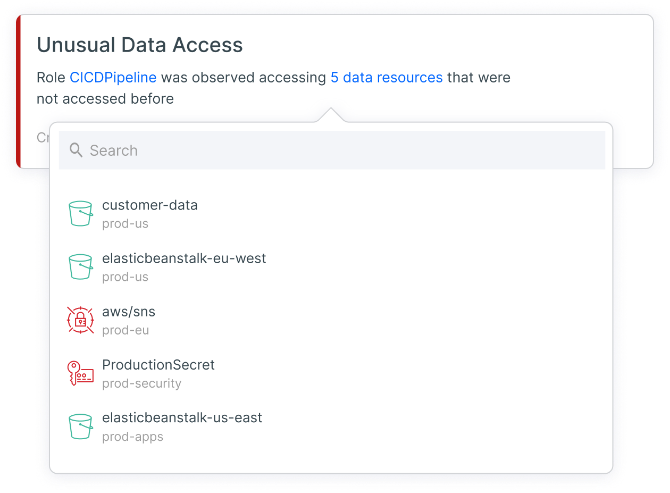

En savoir plusInvestiguez les menaces et détectez les anomalies

Avec Tenable CIEM, exécutez des analyses du risque cloud en continu vis-à-vis de lignes de références comportementales afin de détecter les anomalies et activités suspicieuses. Tenable CIEM identifie les menaces basées sur l'identité telles que les activités inhabituelles liées à l'accès des données, à la gestion des accès réseau, à la gestion des autorisations, à l'élévation des privilèges, et bien plus encore. En interrogeant des journaux enrichis, vous pouvez comprendre, visualiser et enquêter sur les risques en contexte. Vous pouvez réduire davantage le MTTR au moyen d'intégrations de systèmes SIEM (tels que Splunk et IBM QRadar) et de systèmes de tickets/de notification (tels que ServiceNow et Jira).

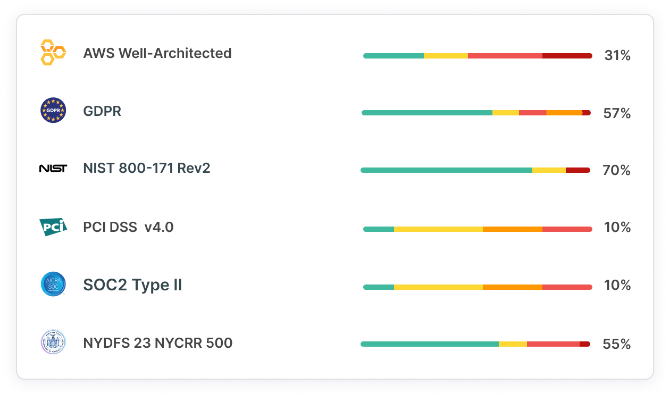

Lire la suiteGouvernance et conformité des accès en continu

Les normes de sécurité et de confidentialité telles que CIS, SOC2 et HIPAA exigent des entreprises qu'elles disposent des capacités de sécurité du cloud nécessaires pour gouverner la politique d'accès et appliquer le principe du moindre privilège. Des contrôles efficaces des accès cloud permettent un audit en continu et un reporting automatisé sur la façon dont vous utilisez les identités cloud avec privilèges. Votre parcours vers le moindre privilège et l'approche « Shift Left » débute avec une vue d'ensemble complète et précise de tous les droits d'accès. Tenable CIEM analyse la manière dont les utilisateurs humains et machines accèdent aux ressources cloud et génère automatiquement des politiques d'accès basées sur les besoins réels qui s'intègrent dans vos workflows de remédiation. Vérifiez l'état de conformité en continu et produisez facilement des rapports détaillés.

En savoir plusRessources associées

En savoir plus sur Tenable Cloud Security

L'automatisation [par Tenable Cloud Security] nous a permis d'éliminer de longs processus manuels et d'effectuer en quelques minutes ce qui aurait pris des mois à deux ou trois personnes chargées de la sécurité.

- Tenable Cloud Security