85 000 vulnérabilités évaluées avec plus de 210 000 plug-ins

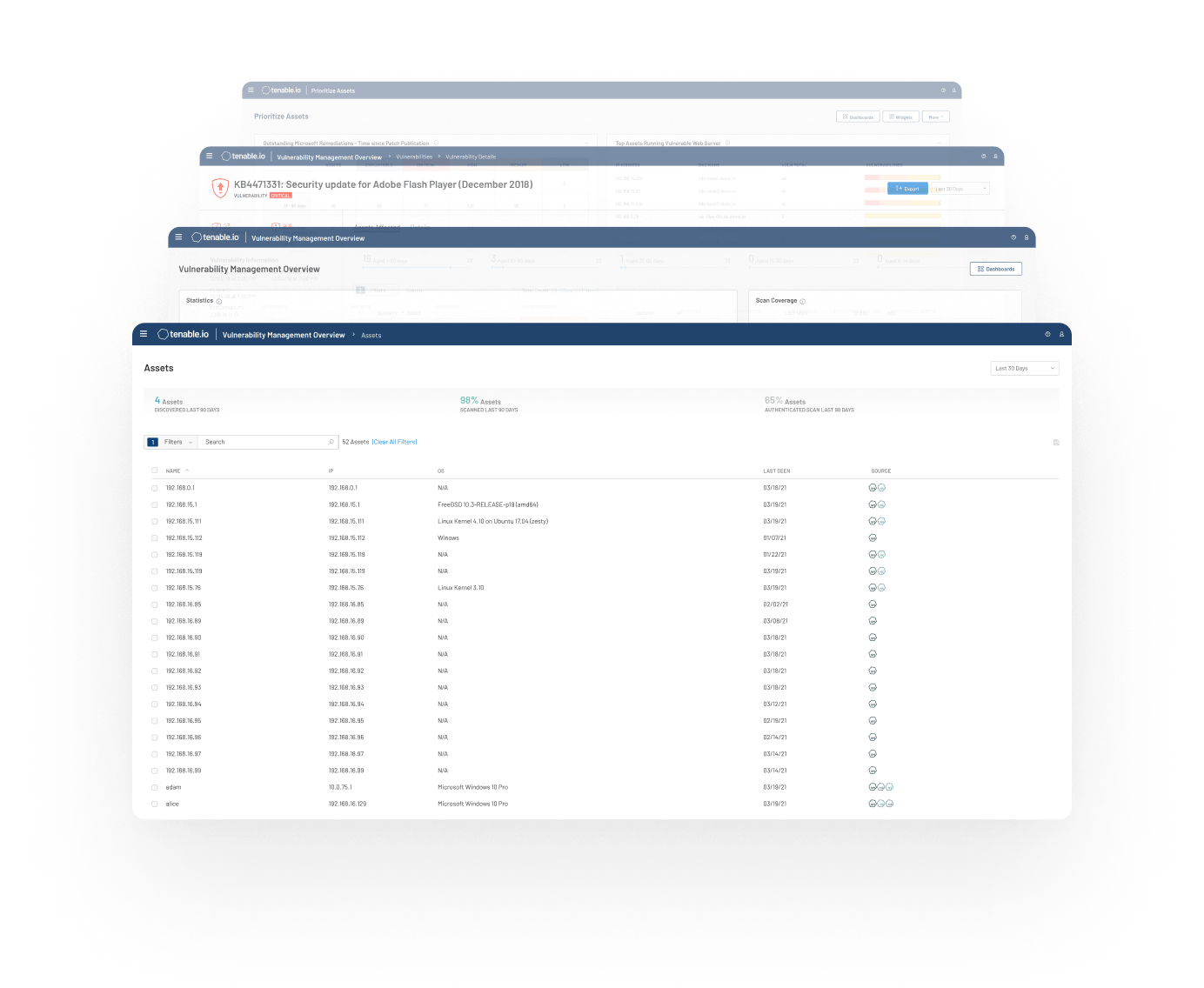

Bénéficiez d'un accès complet à une plateforme de gestion des vulnérabilités moderne hébergée dans le cloud qui vous permet de consulter l'ensemble de vos assets et d'en assurer le suivi avec une précision inégalée. Abonnez-vous dès maintenant.

Acheter Tenable Vulnerability Management

ACHETERBénéficiez d'un accès complet à une plateforme de gestion des vulnérabilités moderne hébergée dans le cloud qui vous permet de consulter l'ensemble de vos assets et d'en assurer le suivi avec une précision inégalée. Souscrivez votre abonnement annuel dès aujourd'hui.

Sélectionnez votre option d'abonnement :

Avec Tenable à vos côtés, vous pouvez :

Connaître

vos faiblesses

Bénéficiez d'une vision du cyber-risque globale, en révélant les failles critiques sur tous les assets et chemins d'attaque.

Dévoiler

votre risque

Identifiez, comprenez et quantifiez les cyber-expositions avec une haute probabilité d'attaque et un impact business matériel important.

Éliminer

vos failles

Prenez des mesures immédiates afin d'éradiquer les faiblesses prioritaires, où qu'elles se trouvent, et de réduire le risque business, quel qu'il soit.

Comparez Tenable aux autres solutions de gestion des vulnérabilités du secteur

Clients payants3

N° 1 en parts de marché pour la gestion des vulnérabilités4

93 000 CVE2

le chiffre le + haut du secteur

280 intégrations préintégrées

Recherche la plus vaste du secteur avec la meilleure couverture de vulnérabilités

67 0002 CVE

pour les partenaires

recherche en sécurité reconnue

Couverture des assets globale

Assets IT traditionnels

Resources cloud

Conteneurs

Système de sécurité des identités

Appareils des technologies opérationnelles (OT)

Les applications web

Analyse de la gestion des expositions

Métriques de risques intégrés

(VM, WAS, Cloud, Identity, ASM)

Analyse SLA holistique

Surface d'attaque externe (EASM)

Analyse du chemin d'attaque

Inventaire des assets centralisé

Métriques d'efficacité du programme

Benchmarking interne et vis-à-vis des pairs

Gestion des vulnérabilités

Vulnerability Intelligence

93 000 CVE2

le chiffre le + haut

du secteur

67 0002 CVE

Pourcentage de benchmarks CIS

84 %

49 %

Prioritisation basée sur le risque

Classement ACR (Asset Criticality Rating)

Conseils de remédiation basés sur le risque

Écosystème technologique

150 partenaires et

280 intégrations

pré-intégrées

Assistance et intégrations limitées

pour les partenaires

Adoption sectorielle

Clients payants3

44,000

10,000

N° 1 en parts de marché pour la gestion des vulnérabilités4

Tenable Research

Équipe de recherche dédiée

Recherche la plus vaste du secteur avec la meilleure couverture des vulnérabilité

Rapid7 dispose d'une équipe de recherche en sécurité reconnue

Découverte Zero-Day

725

Non disponible

Assistance et services

Offres de niveaux de service multi-tier

4 offres distinctes

Équipe de customer care dédiée

Services de conseil

Base de données communautaire

avec accès à tous les visiteurs

1 S'applique à Tenable One

2 Publié par Tenable Research https://fr.tenable.com/research et évalué par le tiers en janvier 2022

3 Source Tenable, Rapid7source

4 Selon rapport IDC Worldwide Device Vulnerability Management 2023 : https://fr.tenable.com/analyst-research/idc-worldwide-device-vulnerability-management-market-share-report-2023

La différence Tenable

Vigilance au risque amplifiée

Passez au niveau supérieur en profitant d'une vue de votre cyber-risque sur l'ensemble de la surface d'attaque, et d'une visibilité complète sur chaque asset et chaque risque, qu'ils concernent le multicloud, les identités, les applications hybrides, les appareils non gérés, l'OT, l'IoT ou l'IT sur site.

Intelligence contextuelle approfondie

Tirez parti d'une seule et unique source fiable de données sur votre surface d'attaque, capable de connecter les faits les plus éloignés afin d'identifier les problèmes prioritaires et les relations de risques toxiques qui amplifient l'exposition de votre entreprise.

Anticipez les attaques potentielles et réduisez

de manière proactive votre risque cyber avec Tenable

- La couverture de vulnérabilités, la précision et la vitesse leader du secteur pour vous aider à répondre instantanément au prochain événement Log4Shell.

- Les capacités de priorisation les plus efficaces pour vous permettre de vous consacrer aux 3 % de vulnérabilités qui comptent véritablement.

- Le plus grand nombre d'intégrations technologiques prédéfinies avec des partenaires tels que ServiceNow, BeyondTrust, Hashicorp et HCL BigFix pour vous aider à optimiser vos investissements.

- Visualisez toutes vos expositions dans une vue unifiée qui comprend les assets IT, les ressources cloud, les systèmes d'identité, les appareils OT et les applications web.

- L'analyse du chemin d'attaque qui vous permettra d'anticiper les menaces et de communiquer les mises à jour de cyber-risque aux parties prenantes dirigeantes.

- Est en conformité avec les exigences PCI grâce à une solution de gestion des vulnérabilités et PCI ASV intégrée et rationalisée pour simplifier vos workflows d'attestation.

Vous voulez en savoir encore plus ?

Vers le haut

Vers le haut