Gestion des droits d'accès à l'infrastructure cloud (CIEM)

Robust identity-first entitlement management for AWS, Azure and GCP

Les identités dans le cloud (humaines et de service) et leur accès aux données sont la principale cause des violations du cloud. Attackers exploit unauthorized access, toxic combinations, and other risks to gain entry. La complexité du cloud rend les autorisations mal configurées et excessives difficiles à repérer et à corriger. Tenable Cloud Security brings industry-leading identity-first CIEM to your doorstep.

Demandez une démo de Tenable Cloud Security

Une sécurité du cloud unifiée exceptionnelle vous attend !

We'll show you exactly how Tenable Cloud Security helps you deliver multi-cloud asset

discovery, prioritized risk assessments, and

automated compliance/audit reports.

More than 44,000+ organizations around the world rely on Tenable to better understand and reduce cybersecurity risk.

Une sécurité du cloud

adaptée à vos besoins uniques

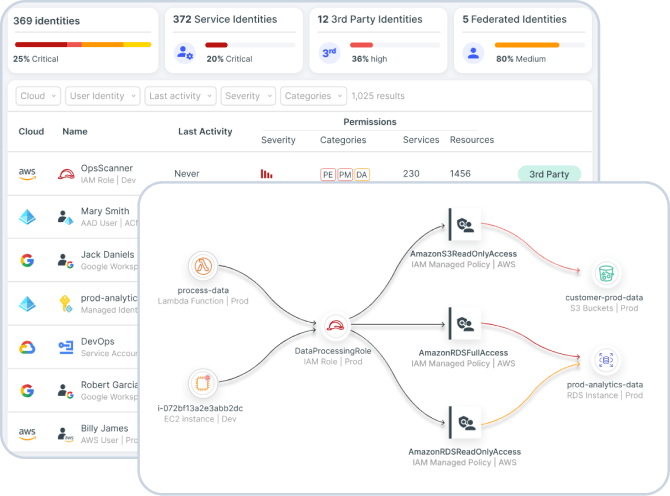

Manage a full inventory of identities, entitlements, resources, and configurations in your cloud infrastructure, visualizing permissions and relationships. Détectez et priorisez le risque lié aux droits d'accès avec une grande précision, et remédiez-y par le biais de workflows automatisés à moindre privilège.

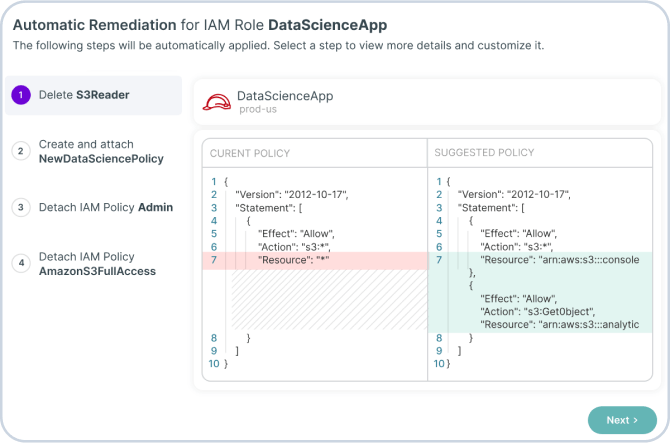

Contactez-nousSupprimez rapidement les droits d'accès à risque et les mauvaises configurations à l'aide d'outils de remédiation automatisés et guidés. Utilisez des assistants pour une remédiation directe, envoyez des politiques optimisées générées dans des workflows existants (par exemple Jira, ServiceNow) et fournissez des extraits de code de taille adéquate aux développeurs.

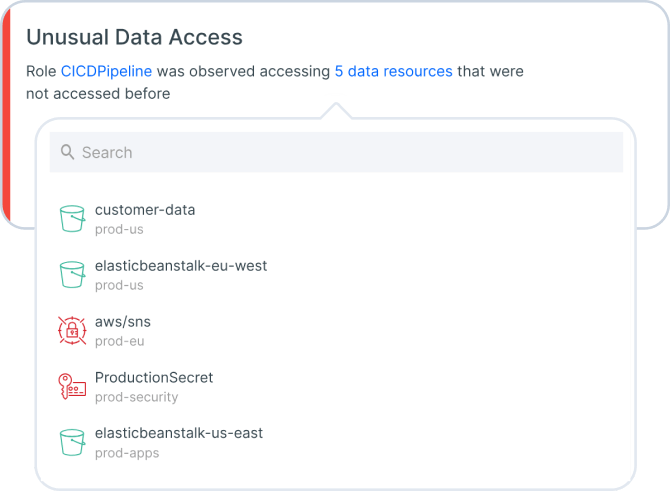

Contactez-nousEffectuez une analyse du risque par rapport à des références comportementales, en repérant les activités suspectes. Identify identity-based threats related to data access, network access, permissions, and more. Query enriched logs and accelerated incident response through integrations with SIEM and ticketing.

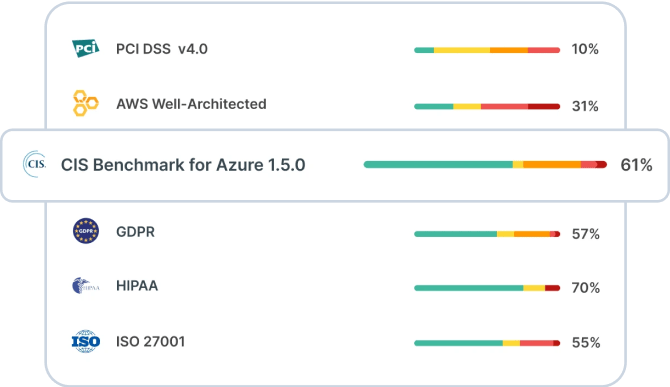

Contactez-nousAuditez en permanence et rendez compte en détail aux parties prenantes de l'utilisation de vos identités privilégiées dans le cloud et du processus d'autorisation sous-jacent. Comply with industry regulations that require cloud security capabilities to govern access policy and enforce least privilege.

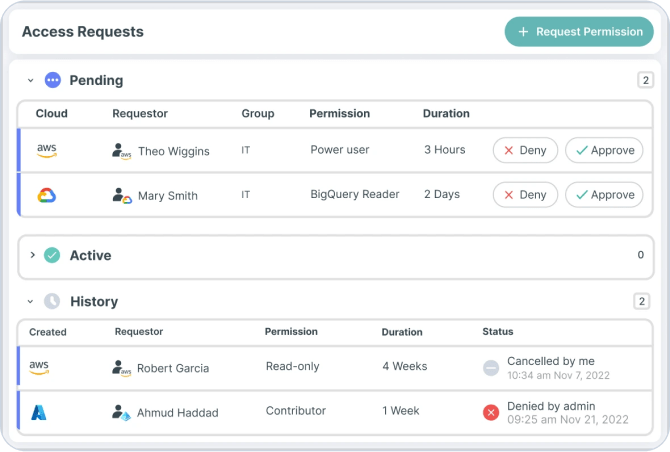

Contactez-nousMinimisez le risque d'attaque en permettant aux équipes d'ingénieurs de demander et d'obtenir facilement l'autorisation d'un accès temporaire élevé sur la base d'une justification professionnelle. Utilisez Tenable JIT pour appliquer le principe du moindre privilège et éviter les privilèges permanents. Conservez une piste d'audit de toutes les activités JIT.

Contactez-nous