Fortify your security posture with Tenable OT Security

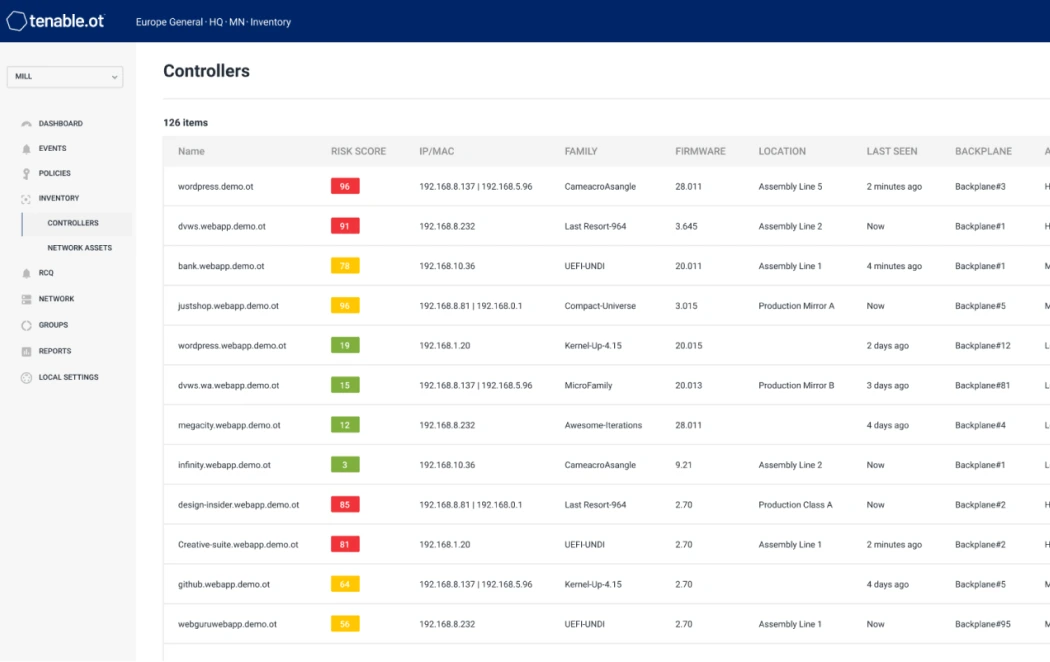

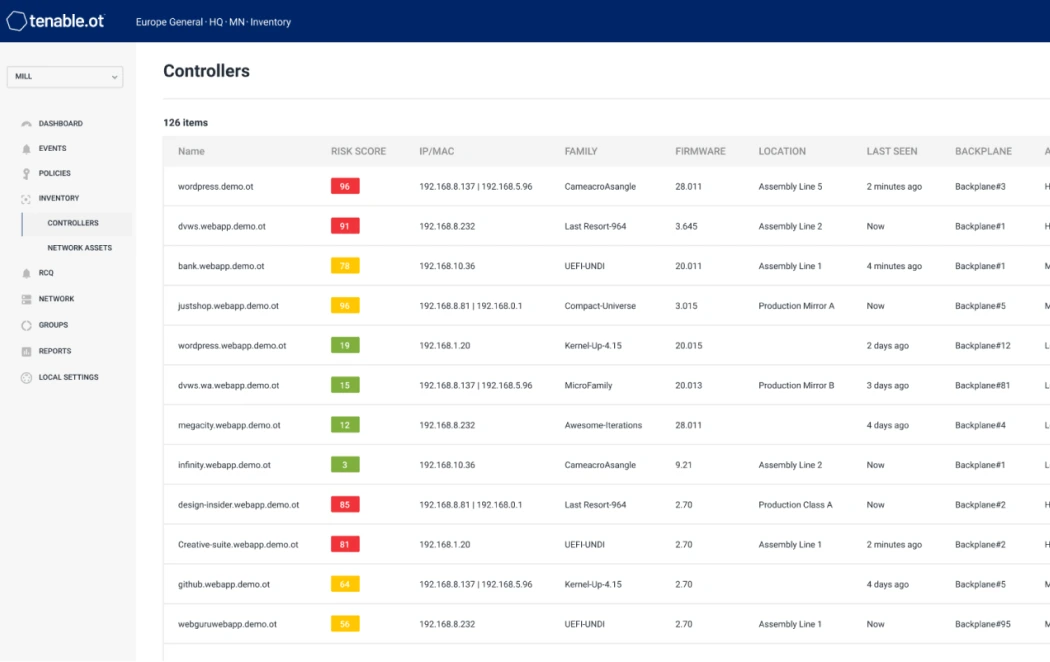

Vulnerability Management. Scan your IT, OT, and IoT assets for 79,000+ vulnerabilities. Detect cyber threats, malicious insiders, and more.

OT Scanning. Maximize your operational environment’s visibility, security, and control for SCADA systems, PLCs, DCS, IED, HMIs, and other assets across IT, OT, and IoT.

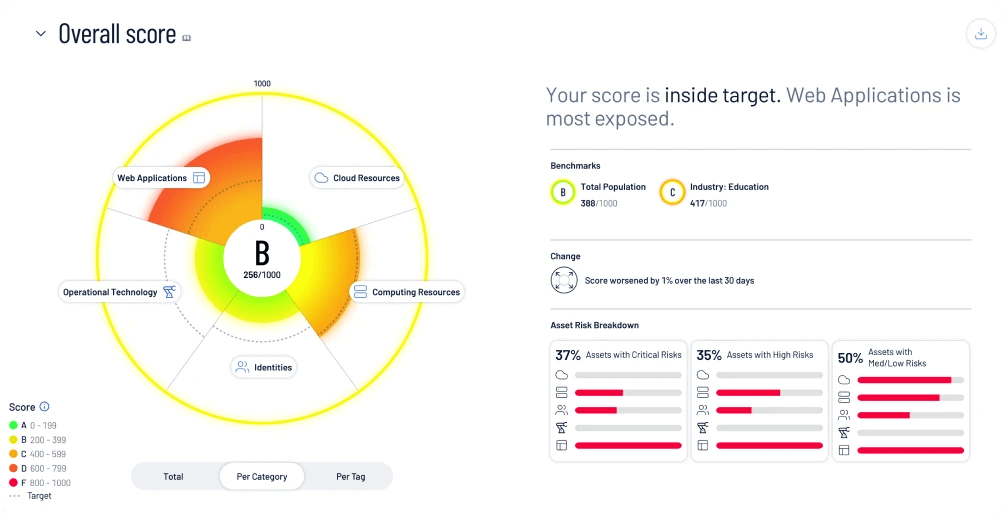

Reporting and Risk Intelligence. Access proven security tools and reporting capabilities for IT and OT teams, providing unmatched visibility into converged IT/OT segments and industrial networks in a single pane of glass.

Demandez une démo

Bénéficiez de la sécurité OT dont vous avez besoin

et réduisez le risque inutile

Vulnerability Management. Scan your IT, OT, and IoT assets for 79,000+ vulnerabilities. Detect cyber threats, malicious insiders, and more.

OT Scanning. Maximize your operational environment’s visibility, security, and control for SCADA systems, PLCs, DCS, IED, HMIs, and other assets across IT, OT, and IoT.

Reporting and Risk Intelligence. Access proven security tools and reporting capabilities for IT and OT teams, providing unmatched visibility into converged IT/OT segments and industrial networks in a single pane of glass.

Tenable protège plus de 44 000 clients et 65 % des sociétés du Fortune 500

+ de 10 M $

de pertes occasionnées par un seul jour d'arrêt dans les usines.

< 5 %

des professionnels OT estiment leur entreprise capable de sécuriser les appareils et systèmes IIoT.

Why choose Tenable OT Security?

Access market-leading OT vulnerability management capabilities,

purpose-built to help

secure your operations

Get complete visibility across your entire attack surface

Automatisation

Ecosystem integration

Tenable OT Security s'intègre aux outils leaders du marché, tels que les systèmes de contrôle d'accès, les solutions SIEM, SOAR, les pare-feux à diodes et nouvelle génération afin de fournir des informations au personnel externe aux fonctions OT spécifiques. Tenable OT Security fonctionne également de concert avec le vaste portefeuille de produits Tenable , comme Tenable Security Center, Tenable Vulnerability Management et Tenable Identity Exposure.

Tenable OT Security also works in cooperation with the broader Tenable One portfolio, including Tenable Security Center, Tenable Vulnerability Management, and Tenable Identity Exposure.

Fonctionnalités clés