Tenable Security Center

Obtenez une visibilité totale. Prédisez ce qui compte. Géré sur site.

Obtenez une vue basée sur le risque de votre posture IT, de sécurité et de conformité afin de rapidement identifier, examiner et prioriser vos assets et vulnérabilités les plus critiques.

Gérée sur site et dotée de la technologie Nessus, la suite de produits Tenable Security Center fournit la couverture de vulnérabilités la plus complète du secteur avec une évaluation continue et en temps réel de votre réseau. C'est là votre solution de gestion des vulnérabilités de bout en bout.

Demander une démo

Découvrir

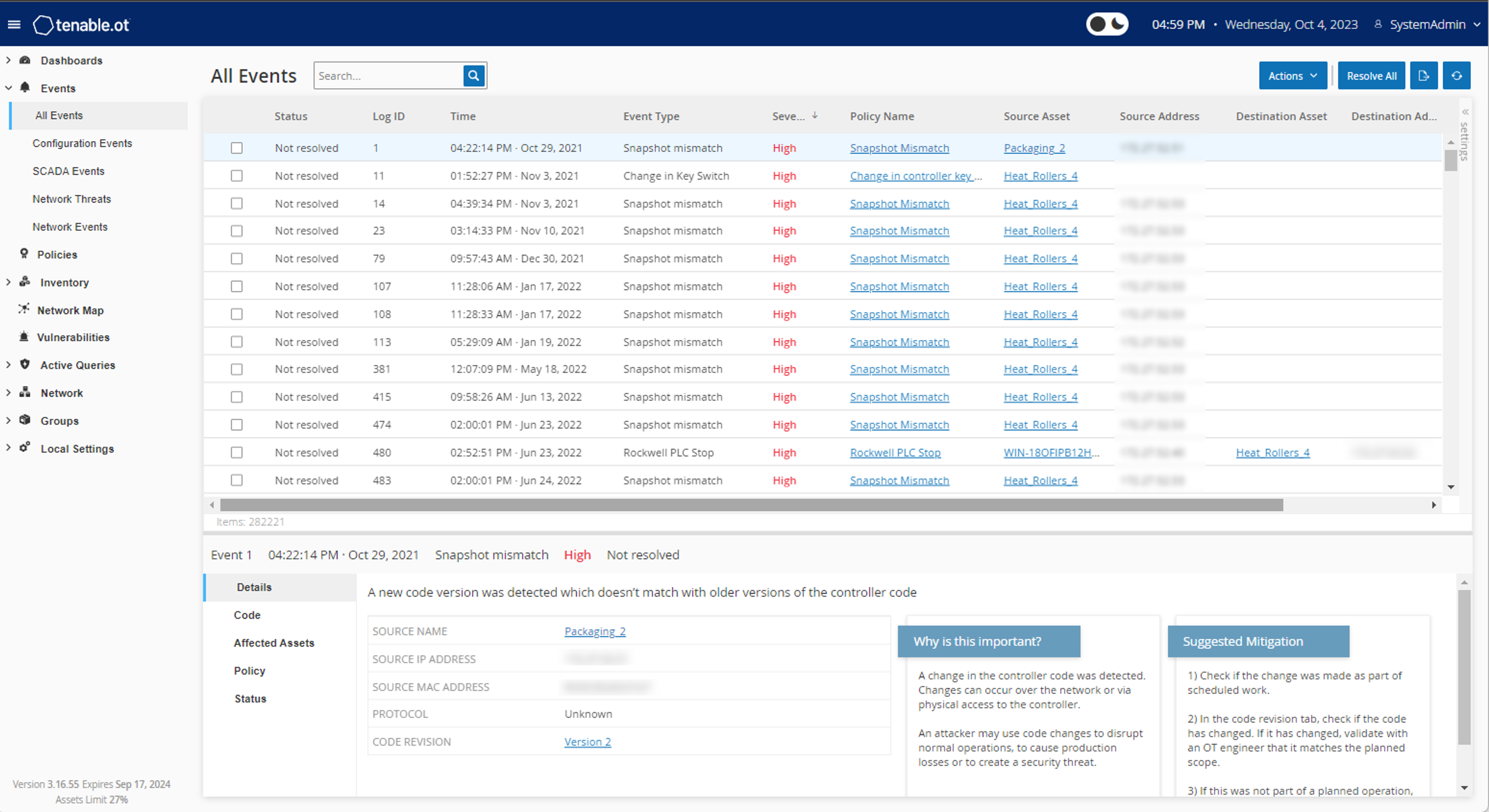

Les scans actifs, les agents, la surveillance passive, la gestion de la surface d'attaque externe et les intégrations CMDB vous permettent de bénéficier d'une visibilité complète et continue sur tous vos assets, connus ou inconnus.

Évaluer

Tenable couvre plus de 79 000 vulnérabilités et offre la prise en charge des CVE et des configurations de sécurité la plus étendue du secteur pour vous aider à comprendre votre posture de sécurité et de conformité en toute confiance.

Prioriser

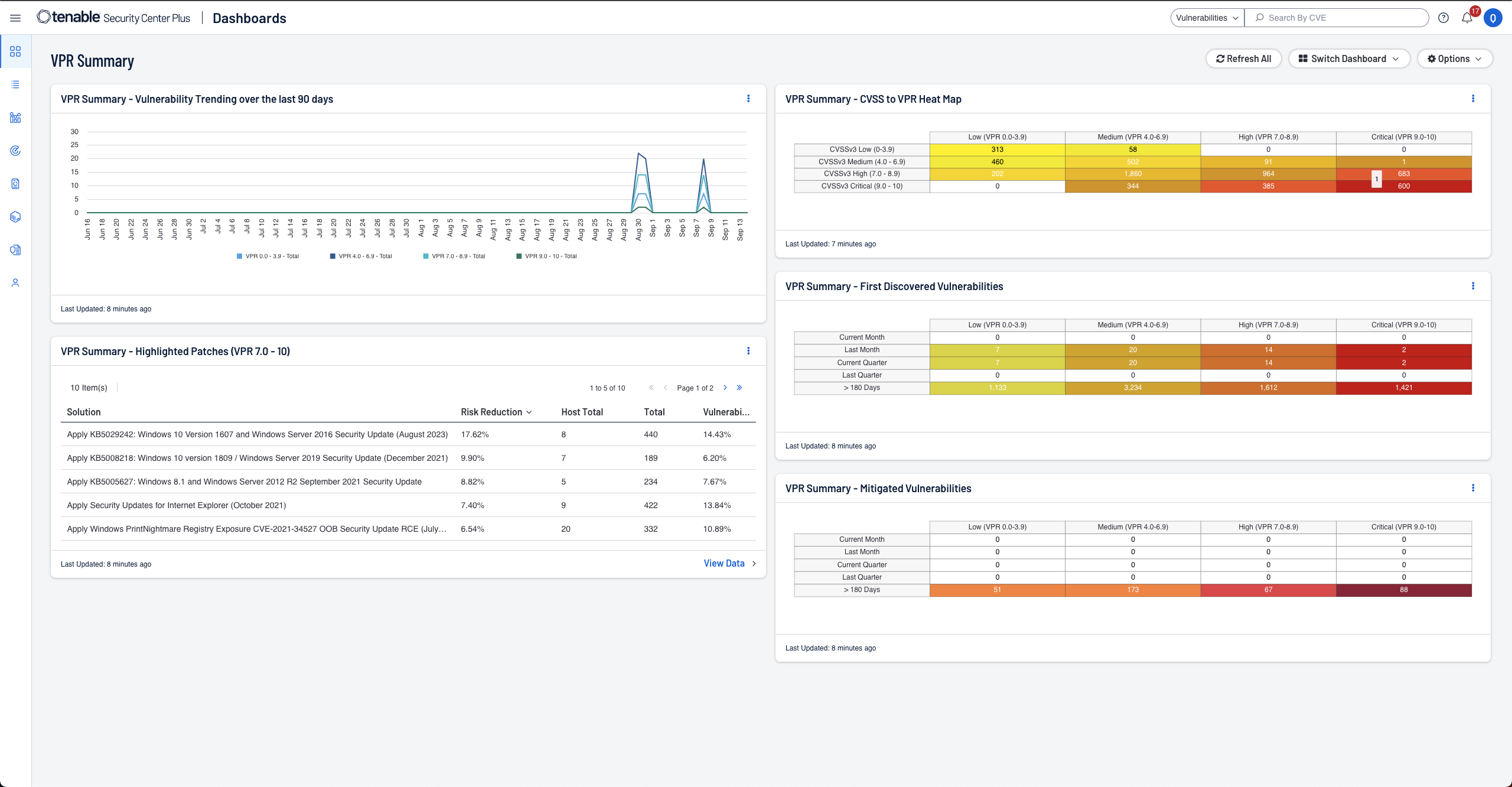

La technologie Predictive Prioritization de Tenable combine données de vulnérabilité, threat intelligence et data science pour vous donner un score de risque facile à comprendre. Vous pouvez ainsi identifier quelles vulnérabilités corriger en premier.

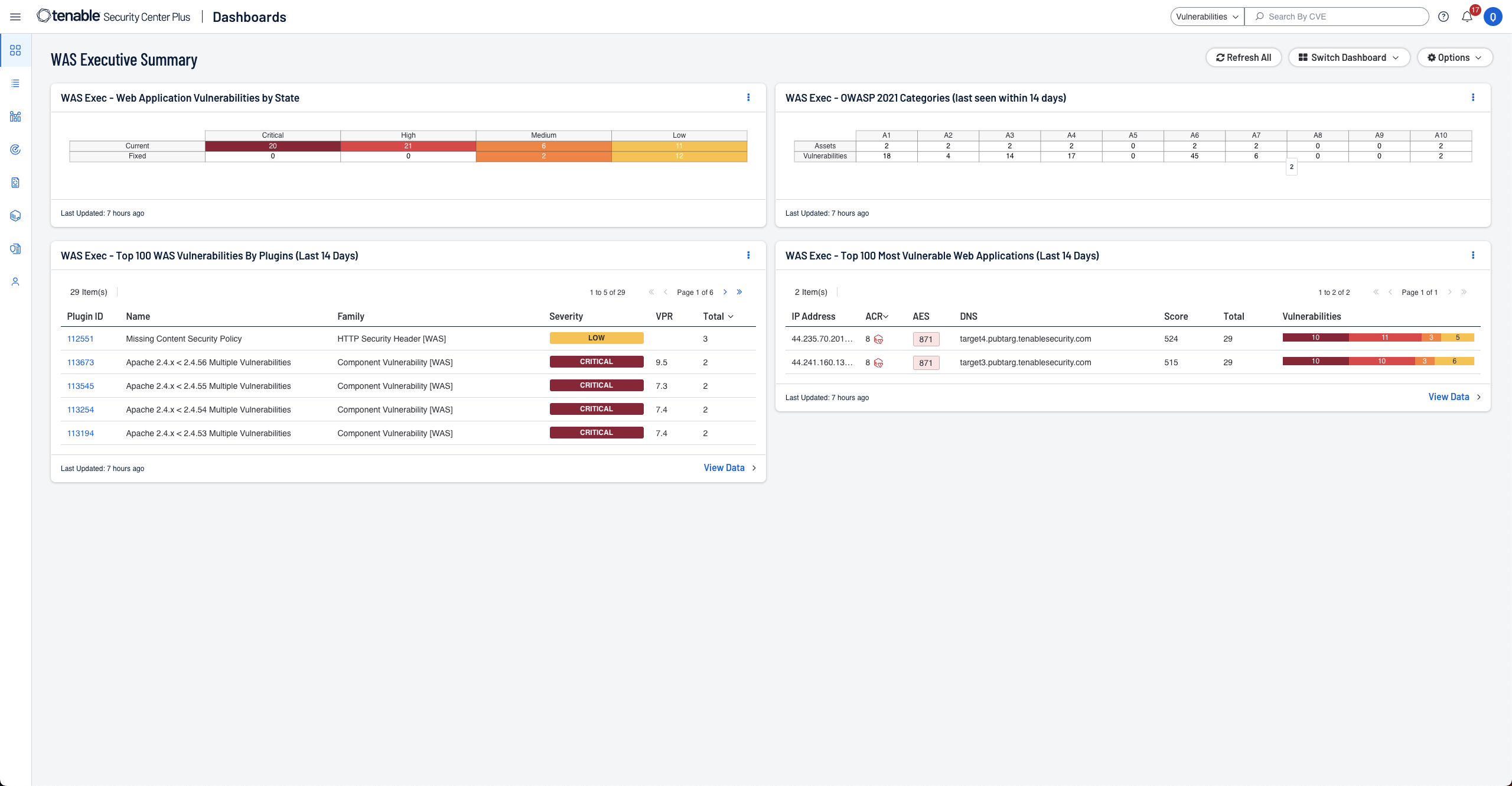

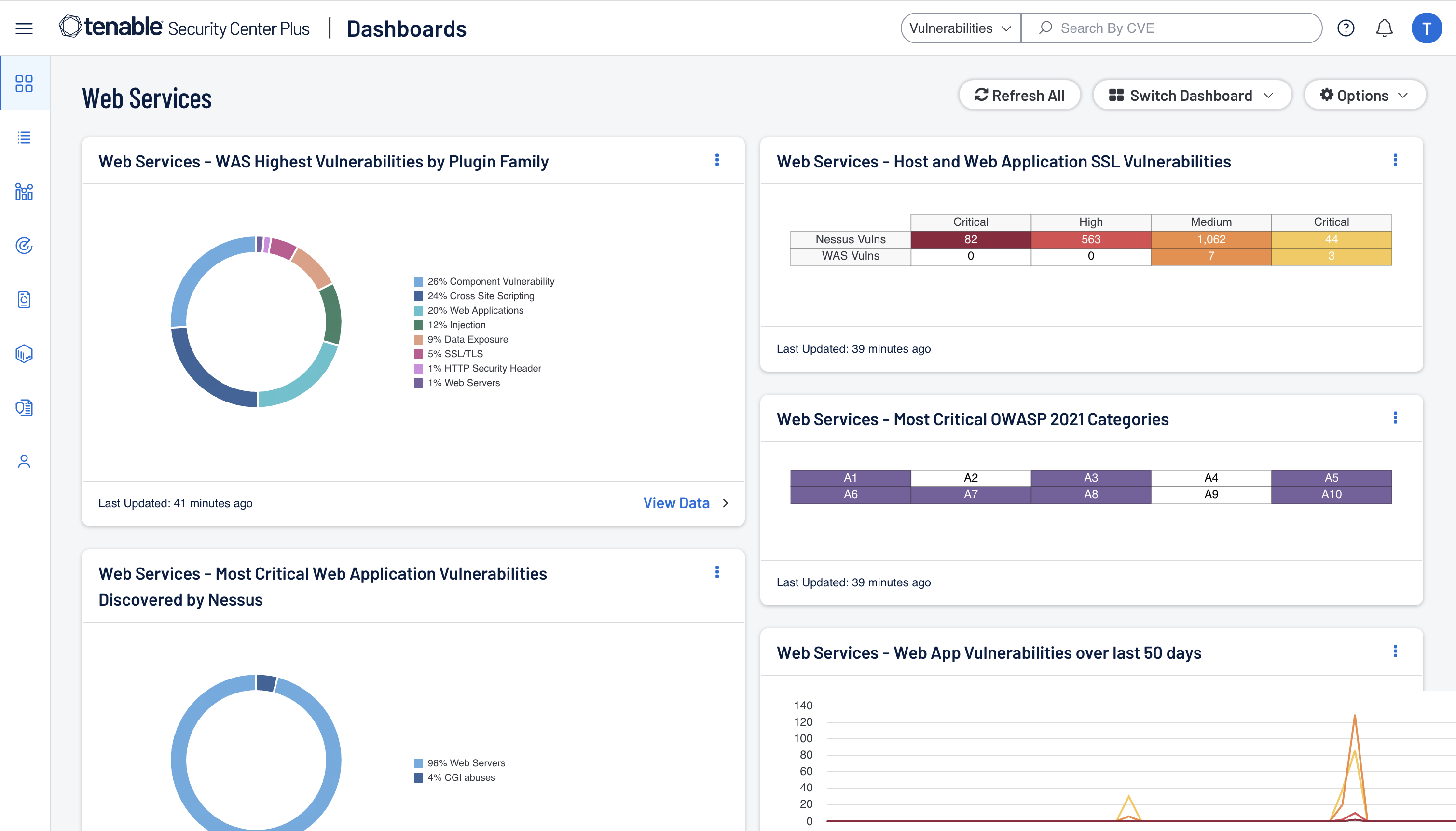

Web App Scanning sur site disponible via l'intégration à Tenable Security Center

Améliorez vos défenses en ajoutant une sécurité des applications web sur site grâce à Tenable Web App Scanning. Intégrée de façon transparente à l'interface utilisateur de Tenable Security Center, Tenable Web App Scanning vous permet d'identifier et de traiter les vulnérabilités sur votre réseau et vos applications web, en renforçant votre posture de sécurité tout en gérant vos données sur site.

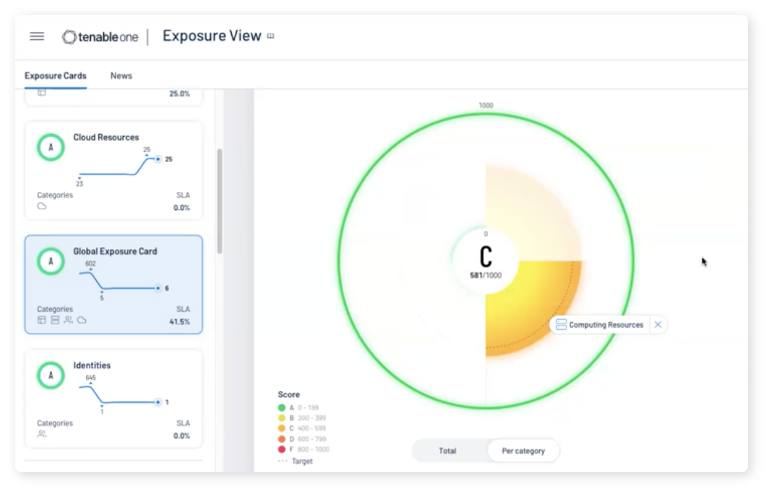

En savoir plusDisponible via la plateforme de gestion de l'exposition Tenable One

Tenable One est une plateforme de gestion de l'exposition conçue pour aider votre entreprise à disposer d'une visibilité sur l'ensemble de la surface d'attaque moderne, vous concentrer sur la prévention des attaques probables et communiquer précisément le cyber-risque pour optimiser leurs performances opérationnelles. La plateforme Tenable One offre la plus vaste couverture des vulnérabilités, englobant les assets IT, les ressources cloud, les conteneurs, les applications web et les systèmes d'identité.

En savoir plusLa gamme Tenable Security Center

Tenable Security Center

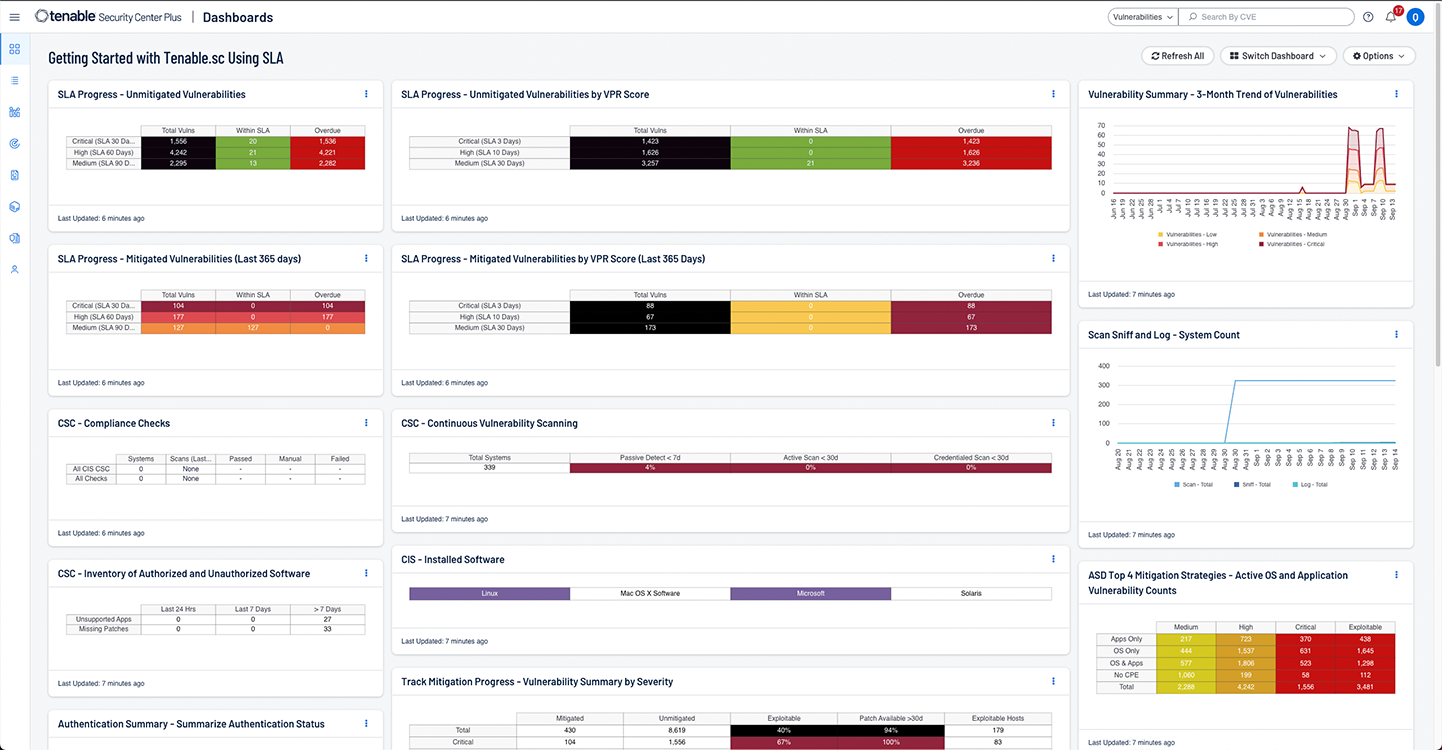

- Gestion des vulnérabilités basée sur le risque, solution gérée sur site

- Visibilité immédiate sur votre réseau avec un nombre illimité de scanners Nessus

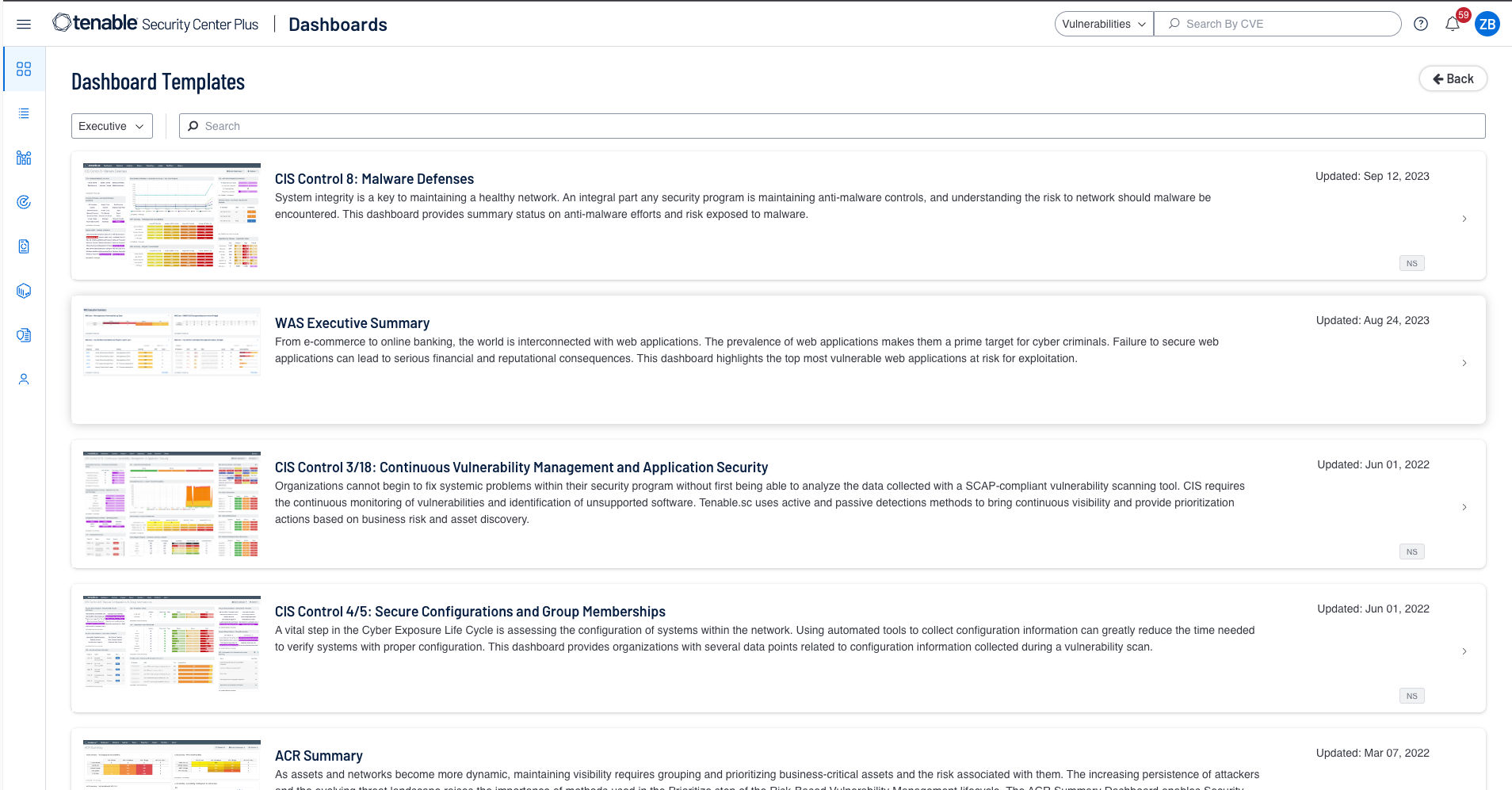

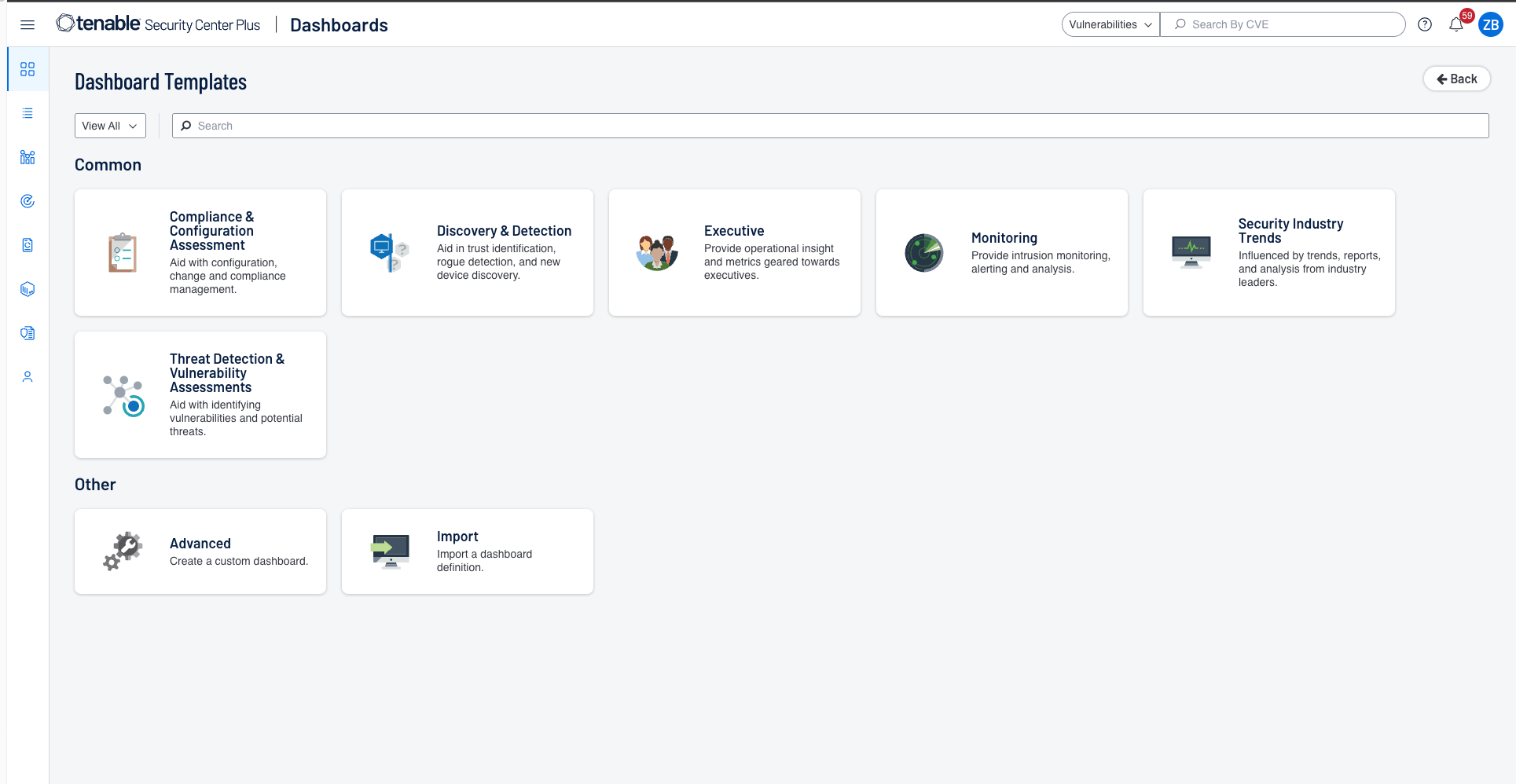

- Informations claires et exploitables sur les données grâce à des dashboards, des rapports et des workflows hautement personnalisables

- Identification et priorisation instantanées des vulnérabilités à l'aide de la threat intelligence et des scores de risque intégrés

- Réponse accélérée aux incidents via des alertes configurables, des notifications et un système de tickets personnalisables

- Accès API gratuit pour les intégrations client, l'acquisition de données et l'enrichissement des données

- Découvrez des assets inconnus sur votre surface d'attaque externe

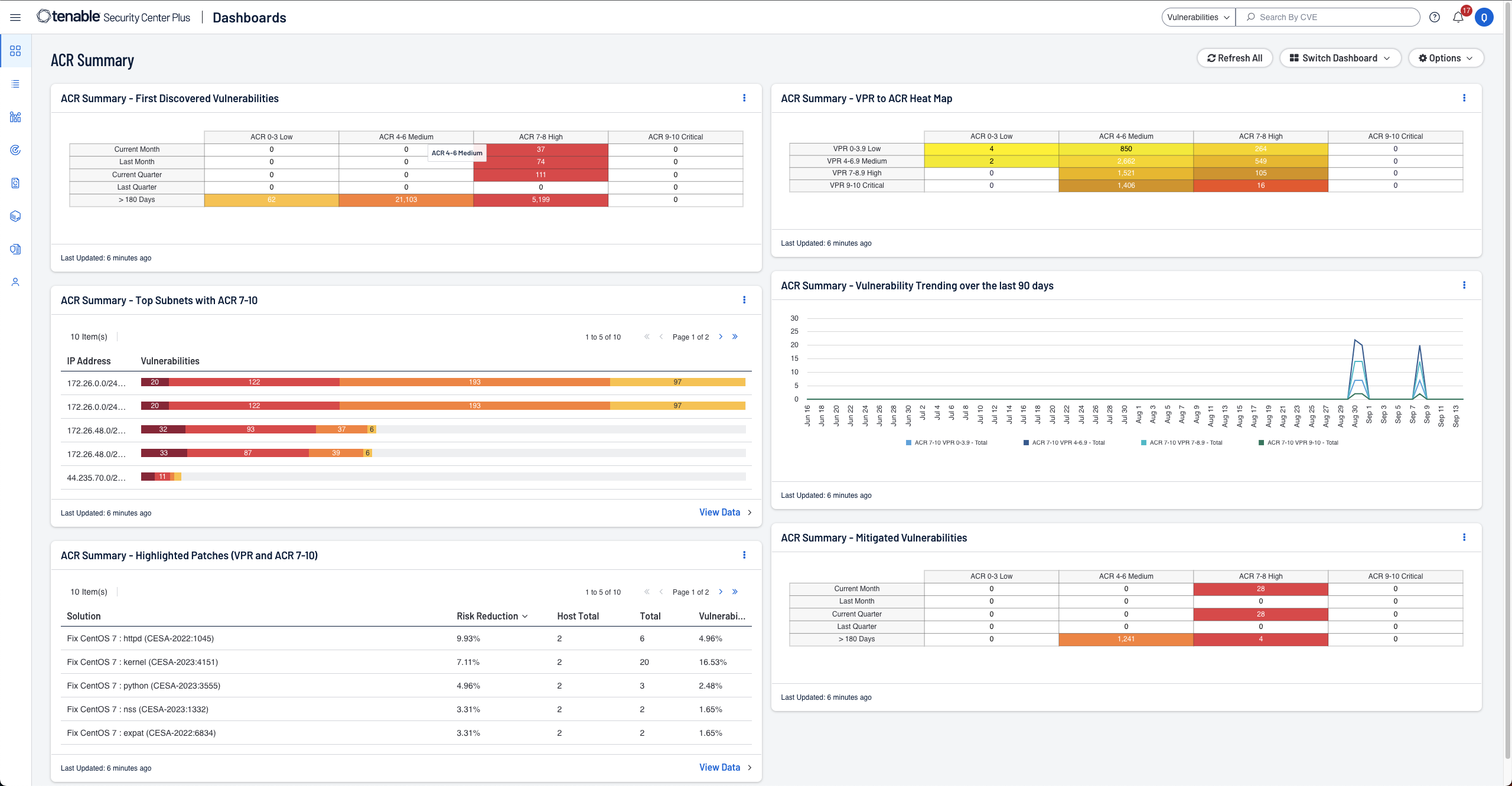

Tenable Security Center Plus

Comprend tous les avantages de Tenable Security Center, plus :

- Une meilleure compréhension de vos assets et davantage de contexte via le classement ACR (Asset Criticality Rating)

- Découverte des assets et des vulnérabilités en temps réel et surveillance continue pour offrir un niveau de visibilité optimal

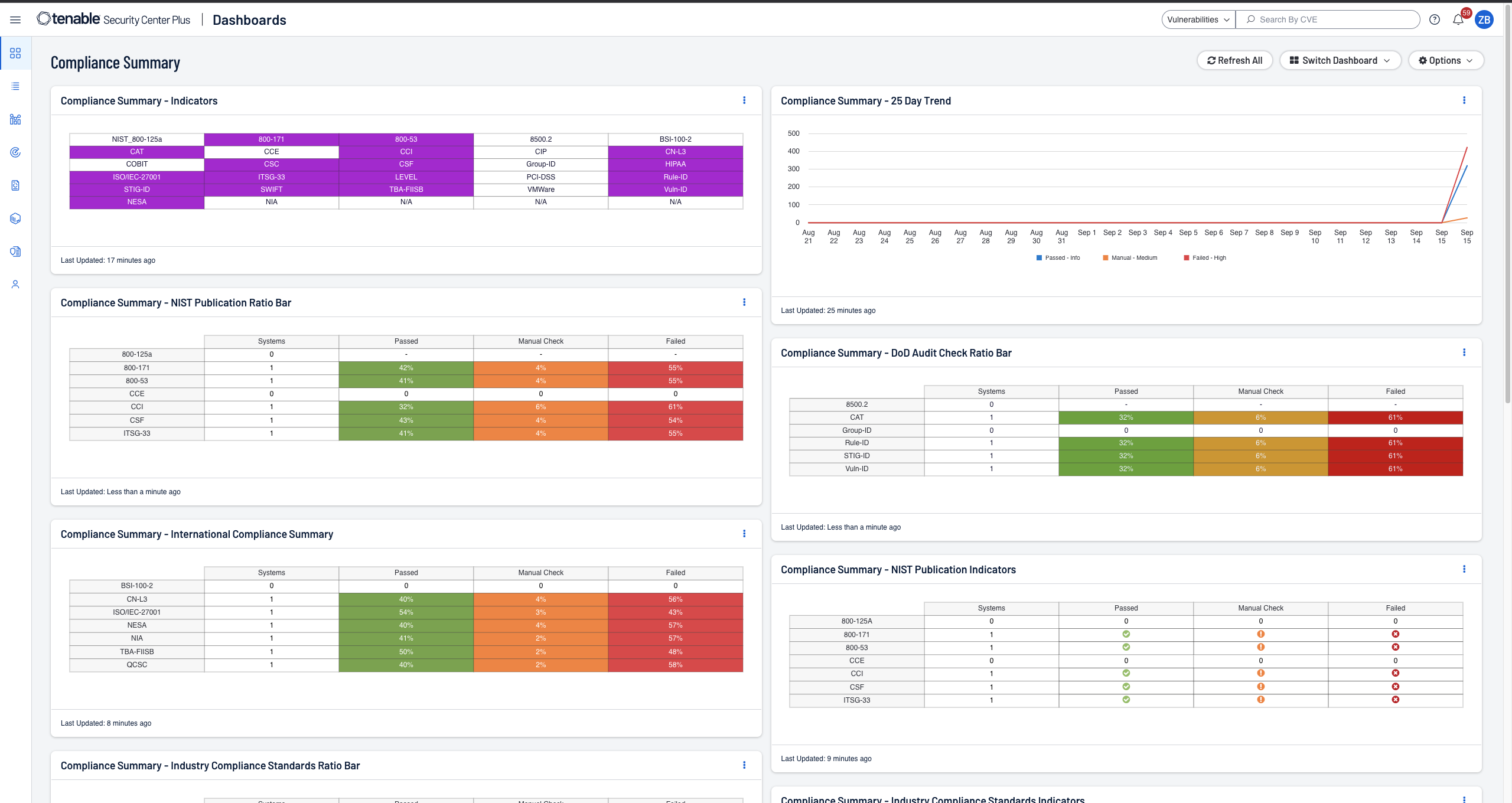

- Rapports de conformité simplifiés avec des alertes proactives en cas de violation et des métriques en temps réel

- Détection en temps réel des botnets et du trafic lié aux canaux de commande et contrôle (C&C)

- Identification des ressources jusque-là inconnues, des changements de comportement et de l'utilisation de nouvelles applications

Tenable Security Center Director

Pour les clients disposant de plusieurs consoles Tenable Security Center, Tenable Security Center Director est proposé en tant que module complémentaire à Tenable Security Center ou Tenable Security Center Plus.

- Vue centralisée pour afficher et gérer votre réseau sur toutes les consoles Tenable Security Center

- Gestion simplifiée des scans pour chaque console Tenable Security Center depuis un même emplacement central

- Gestion centralisée du réseau pour faciliter la création de rapports et la gestion de plusieurs consoles, scanners et assets

- Rapports centralisés sur plusieurs consoles Tenable Security Center pour mesurer facilement votre cyber-risque

N°1 en gestion des vulnérabilités

Identifiez, examinez et priorisez activement les vulnérabilités

de vulnérabilités en moins à corriger en priorité grâce à Predictive Prioritization

« Tenable Security Center est devenu la voix de la vérité pour notre réseau, en offrant une couche d'insight supplémentaire qui nous permet de nous responsabiliser et de valider la réussite de notre programme de sécurité auprès du conseil d'administration. »Ted Tomita, vice-président senior et Chief technology Officer, Catskill Hudson Bank

Mesurez et analysez rapidement les risques de sécurité et de conformité

Prêt à gérer et resuire le cyber-risque dans l'ensemble de votre entreprise ?

Tenable Lumin est désormais disponible pour Tenable Security Center.

En savoir plus sur Tenable Lumin