FAQ sur Tenable Vulnerability Management

Sommaire

Essayez Tenable Vulnerability Management

Lancez votre premier scan en moins de 60 secondes.

Questions générales

Qu'est-ce que Tenable Vulnerability Management ?

Tenable Vulnerability Management est une solution de gestion des vulnérabilités basée sur le risque qui vous offre une visibilité complète sur le réseau afin de prédire les attaques et de répondre rapidement aux vulnérabilités critiques. Avec une découverte et une évaluation en continu, vous disposez de la visibilité nécessaire pour détecter tous les assets de votre réseau, ainsi que les vulnérabilités cachées sur ces assets. La priorisation intégrée, la threat intelligence et le reporting en temps réel vous aident à comprendre votre niveau de risque et à éliminer les chemins d'attaque de manière proactive. Basée sur la technologie leader Tenable Nessus et gérée dans le cloud, cette solution vous offre une visibilité complète sur les assets et les vulnérabilités de votre réseau. Ainsi, vous comprenez rapidement et précisément votre niveau de risque, et savez quelles vulnérabilités corriger en priorité.

Tenable Vulnerability Management est un composant intégral de Tenable One, la plateforme de gestion de l'exposition de Tenable. Tenable One s'appuie sur Tenable Vulnerability Management et fournit des informations exploitables sur les risques de sécurité dans l'ensemble de votre infrastructure, notamment les instances cloud, les applications web, Active Directory (AD) et d'autres encore, et même des assets hautement dynamiques tels que les appareils mobiles, les machines virtuelles et les conteneurs. Pour élever la gestion du cyber-risque un cran plus haut, vous bénéficiez de métriques et de capacités de priorisation supplémentaires, telles que la visualisation de la surface d'attaque, le classement de la criticité des assets, les scores d'exposition basés sur le risque, le benchmarking vis-à-vis des pairs, ainsi que l'habilité à opérer un suivi de la réduction du risque sur le temps.

Comment puis-je en savoir plus sur Tenable Vulnerability Management ?

Pour en savoir plus sur Tenable Vulnerability Management, visitez la page produit de Tenable Vulnerability Management, assistez à l'un des prochains webinaires ou contactez votre partenaire certifié Tenable ou représentant Tenable.

Comment puis-je évaluer les applications Tenable Vulnerability Management ?

Inscrivez-vous pour une évaluation gratuite de Tenable Vulnerability Management en visitant https://www.tenable.com/try.

Comment puis-je acheter des applications Tenable Vulnerability Management ?

Vous pouvez acheter des applications Tenable Vulnerability Management auprès de votre partenaire certifié Tenable local, en contactant votre représentant Tenable ou en visitant tenable.com.

Est-il possible d'acquérir des licences individuelles pour les applications Tenable ?

Oui. Les applications Tenable peuvent faire l'objet de licences individuelles. Par exemple, vous pouvez acheter une licence Tenable Web App Scanning sans les fonctionnalités de gestion des vulnérabilités de Tenable Vulnerability Management.

Quels sont les tarifs de Tenable Vulnerability Management et qu'en est-il des licences ?

Les licences Tenable Vulnerability Management s'appuient sur un abonnement annuel dont le tarif est défini en fonction du nombre d'assets, plutôt que d'adresses IP. Cette approche permet aux clients d'adopter de nouvelles technologies telles que le cloud, en évitant toute double facturation.

Pour plus d'informations sur les tarifs et les licences, consultez la rubrique ci-dessous.

Qu'est-ce qu'un asset ?

Un asset est :

- Un appareil physique ou virtuel avec un système d'exploitation connecté à un réseau

- Une application web avec un nom de domaine complet

- Une ressource cloud active (non résiliée)

Les ordinateurs de bureau, ordinateurs portables, serveurs, appareils de stockage ou réseaux, téléphones, tablettes, machines virtuelles, instances cloud et conteneurs en sont quelques exemples.

Comment les licences des autres applications Tenable Vulnerability Management sont-elles concédées et leur prix est-il fixé ?

Les licences Tenable.io Web Application Scanning s'appuient sur un abonnement annuel dont le tarif est défini en fonction du nombre d'assets. Le prix de Tenable Web App Scanning dépend du nombre total de noms de domaine complets (FQDN) que le produit évalue.

Pour plus d'informations sur les tarifs et les licences, consultez la rubrique ci-dessous.

Un accord de niveau de service (SLA) est-il offert par Tenable pour Tenable Vulnerability Management ?

Oui. Tenable est le premier et le seul fournisseur à proposer une garantie de disponibilité pour la gestion des vulnérabilités via un accord de niveau de service (SLA) bien établi pour Tenable Vulnerability Management. Des crédits de service vous sont octroyés si le SLA n'est pas respecté, à l'instar des fournisseurs de services cloud de référence tels qu'Amazon Web Services.(AWS).

Comment puis-je trouver de la documentation sur Tenable Vulnerability Management ?

La documentation technique de l'ensemble des produits Tenable, notamment de Tenable Vulnerability Management, est disponible à l'adresse https://docs.tenable.com.

Quelles adresses IP la solution Tenable utilise-t-elle pour les scans à partir du cloud ?

Puis-je utiliser à la fois Tenable Security Center et Tenable Vulnerability Management ?

Oui. Vous pouvez utiliser les deux solutions. Les clients peuvent choisir un déploiement de gestion des vulnérabilités hybride en utilisant à la fois Tenable Security Center et Tenable Vulnerability Management. Les clients intéressés par Tenable Vulnerability Management PCI/ASV ou par d'autres applications Tenable Vulnerability Management peuvent également choisir un déploiement hybride en plus de leur instance Tenable Security Center.

Puis-je migrer de Tenable Security Center vers Tenable Vulnerability Management ?

Oui. Nous proposons aux clients intéressés un éventail d'options leur permettant de migrer facilement de Tenable Security Center vers Tenable Vulnerability Management, avec une assistance complète fournie par Tenable ou votre partenaire certifié. Pour plus d'informations, contactez votre partenaire certifié Tenable ou votre représentant Tenable.

Qu'est-ce que la gestion de la surface d'attaque externe (EASM) ?

La gestion de la surface d'attaque externe (EASM) est une fonction Tenable permettant d'avoir une visibilité sur les angles morts en dehors de votre périmètre réseau. Cela vous permet de scanner votre domaine pour trouver des assets connectés à l'Internet jusqu'alors inconnus, potentiellement à haut risque pour votre entreprise.

La gestion de la surface d'attaque externe est elle incluse dans Tenable Vulnerability Management ?

Oui, Tenable Vulnerability Management offre des fonctionnalités de gestion de la surface d'attaque externe. Si vous avez besoin de domaines, de fréquences et ou de métadonnées supplémentaires dans vos résultats, vous pouvez acheter nos modules complémentaires Tenable Attack Surface Management.

Qu'est-ce que Tenable Web App Scanning ?

Tenable Web App Scanning est un logiciel de tests dynamiques de la sécurité des applications (DAST). Un DAST analyse une application web en cours d'exécution via l'interface externe pour créer un plan de site avec les pages, les liens et les formulaires à tester.Une fois que le DAST a créé un plan de site, il interroge le site via l'interface externe pour identifier les vulnérabilités dans le code personnalisé de l'application ou les vulnérabilités connues dans les composants tiers qui constituent la majeure partie de l'application.

Comment puis-je en savoir plus sur Tenable Web App Scanning et l'évaluer ?

Pour plus d'informations sur Tenable Web App Scanning, visitez la page produit de Tenable Web App Scanning. Inscrivez-vous à l'adresse tenable.com/try-was pour accéder à une version d'essai gratuite ou contactez votre partenaire Tenable certifié ou votre représentant Tenable pour demander davantage d'informations.

Votre produit analyse-t-il le code source ou réalise-t-il des analyses statiques ?

Numéro Tenable Web App Scanning est une solution de test dynamique de la sécurité des applications (DAST) qui teste une application web « de l'extérieur » lorsque l'application est exécutée dans un environnement de test ou de production.

Questions relatives à Elastic Asset Licensing

La technologie Elastic Asset Licensing, intégrée à la solution Tenable Vulnerability Management, est une innovation qui permet d'adapter l'octroi de licences dédiées à la gestion des vulnérabilités aux environnements IT élastiques d'aujourd'hui. Elastic Asset Licensing permet d'éviter la double comptabilisation des assets associés à plusieurs adresses IP et/ou à des adresses IP pouvant changées. De plus, il reprend automatiquement possession des licences des assets n'ayant pas été récemment détectés, notamment les assets mis hors service et les assets ayant pu être détectés par inadvertance.

Qu'est-ce que Tenable Vulnerability Management Elastic Asset Licensing ?

Les principaux avantages d'Elastic Asset Licensing sont :

- Les clients achètent le bon nombre de licences, en fonction du nombre de leurs assets plutôt que de la surcomptabilisation des adresses IP.

- Les clients s'affranchissent des projets chronophages et souvent imprécis dont ils ont besoin pour récupérer les licences des assets mis hors service et/ou détectés par inadvertance.

- Les indicateurs de gestion des vulnérabilités ne sont pas corrompus par la double ou la triple comptabilisation des vulnérabilités relatives aux assets associés à plusieurs adresses IP.

Quels sont les avantages de la technologie Elastic Asset Licensing ?

Les principaux avantages d'Elastic Asset Licensing sont :

- Les clients achètent le bon nombre de licences, en fonction du nombre de leurs assets plutôt que de la surcomptabilisation des adresses IP.

- Les clients s'affranchissent des projets chronophages et souvent imprécis dont ils ont besoin pour récupérer les licences des assets mis hors service et/ou détectés par inadvertance.

- Les indicateurs de gestion des vulnérabilités ne sont pas corrompus par la double ou la triple comptabilisation des vulnérabilités relatives aux assets associés à plusieurs adresses IP.

Le nombre d'assets détectés par Tenable Vulnerability Management peut-il être supérieur au nombre de licences dont dispose un client ?

Oui, de manière temporaire, le nombre d'assets associés à une licence peut être dépassé. Bien entendu, les clients doivent revoir le nombre de leurs licences à la hausse lorsque que cette situation perdure.

Comment les clients Tenable Vulnerability Management peuvent-ils consulter l'état de leurs licences ?

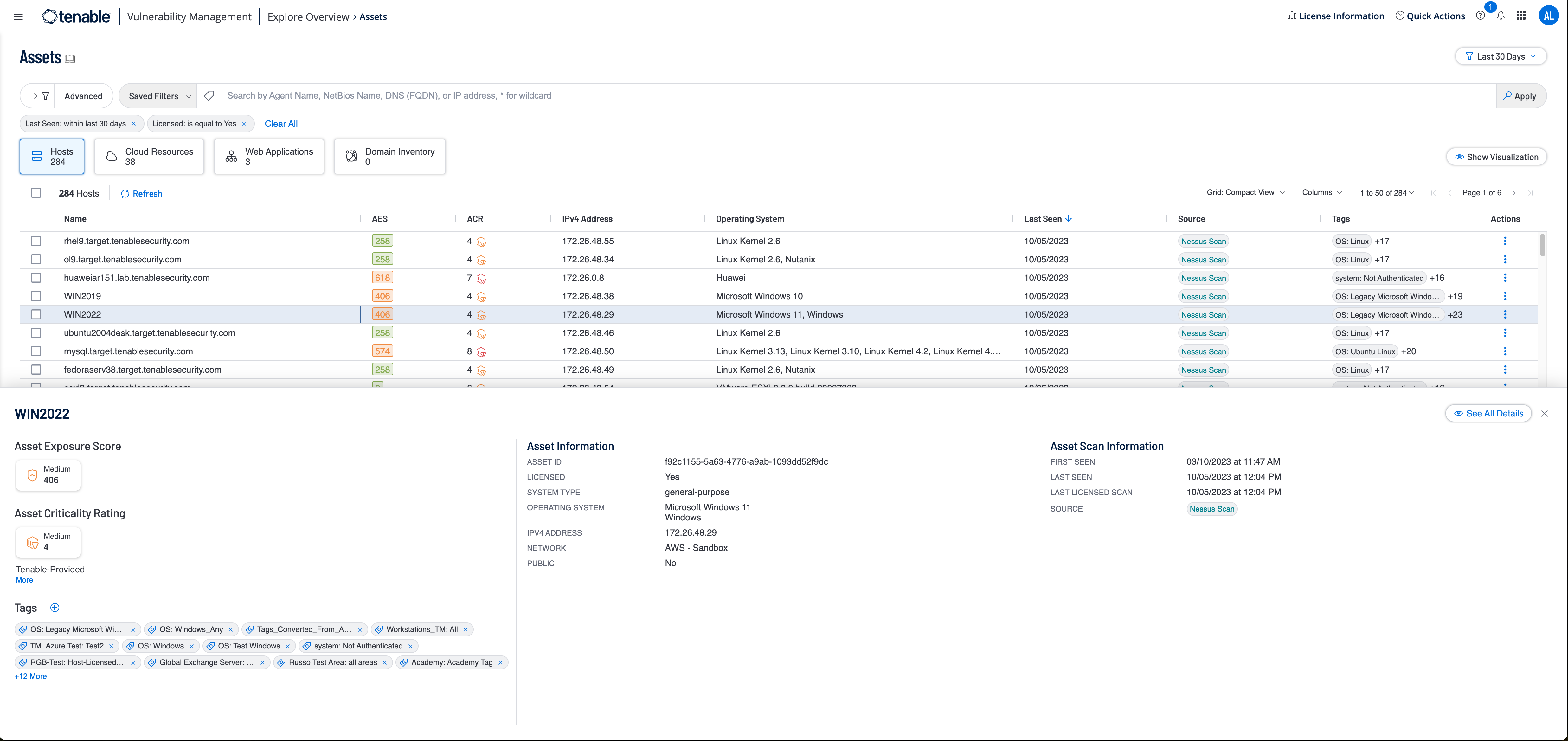

L'interface utilisateur de Tenable Vulnerability Management affiche à la fois le nombre d'assets sous licence et l'utilisation réelle des licences.

Qu'est-ce qu'un asset ?

Un asset est une entité qui peut être analysée. Postes fixes, ordinateur portables, serveurs, appareils de stockage, appareils réseaux, téléphones, tablettes, VM, hyperviseurs et conteneurs en sont quelques exemples.

Comment Tenable Vulnerability Management identifie-t-il un asset ?

Lorsque Tenable Vulnerability Management détecte pour la première fois un asset, il recueille plusieurs attributs d'identification, qui peuvent inclure un UUID BIOS, l'adresse MAC du système, le nom du NetBIOS, un FQDN et/ou d'autres attributs pouvant être utilisés pour identifier un asset de manière fiable. De plus, l'outil de scan et les agents Nessus authentifiés attribuent un UUID Tenable à l'appareil. Lorsque Tenable Vulnerability Management analyse par la suite un asset, il le compare aux assets précédemment détectés. Si l'asset nouvellement détecté ne correspond pas à un asset précédemment détecté, l'asset est ajouté à l'inventaire des assets de Tenable Vulnerability Management.

Quelles sont les différences entre les assets et les adresses IP ?

Les adresses IP sont généralement l'une des propriétés d'un asset. Nombre d'assets sont toutefois associés à plusieurs adresses IP (tels que des périphériques DHCP, des systèmes dotés à la fois d'interfaces filaire et sans fil, etc.).

Pourquoi le nombre d'assets est-il susceptible d'être inférieur au nombre d'adresses IP ?

Souvent, les assets sont dotés de plusieurs cartes d'interface réseau, ce qui permet à différents réseaux d'y accéder. À titre d'exemple, un serveur web peut être simultanément associé à un réseau de production et un réseau d'administration, ou encore un ordinateur portable sera souvent doté à la fois d'une interface réseau filaire et sans fil. En outre, les ordinateurs portables sont fréquemment associés à de nouvelles adresses IP lorsqu'ils sont déplacés d'un endroit à un autre. Si un scan détecte leur adresse IP et qu'un second scan détecte une adresse IP différente de la première, ils seront comptabilisés deux fois.

Comment les clients intéressés par la solution peuvent-ils estimer le nombre de leurs assets ?

Tenable Vulnerability Management prend en charge un nombre illimité de scans de détection fondés à la fois sur des outils de scan actifs et passifs. Les clients peuvent utiliser ces scans pour dresser un inventaire complet de leurs assets et définir le nombre approprié de licences.

Comment la solution évite-t-elle la mutiple comptabilisation des mêmes assets ?

Tenable Vulnerability Management applique plusieurs méthodologies permettant d'éviter la double ou la triple comptabilisation du même asset dans le cadre du calcul du nombre approprié licence. Pour les assets traditionnels, Tenable Vulnerability Management s'appuie sur un algorithme conçu par Tenable qui met en correspondance les assets nouvellement détectés et les assets déjà détectés pour éliminer les doublons et garantir un signalement des vulnérabilités plus précis.

Questions relatives à la sécurité et à la confidentialité des données

La sécurité et la confidentialité des données de ses clients est la priorité de Tenable. Des milliers de clients, tels que des prestataires de services financiers, des prestataires de soins de santé, des détaillants, des institutions scolaires et des agences gouvernementales font confiance à Tenable pour le stockage de leurs données de vulnérabilité au sein de sa plateforme cloud.

La sécurité et la confidentialité des données incluent l'interdiction pour les clients d'accéder à toutes données autres que leurs propres données et la garantie que toute personne qui n'est pas cliente, tout cybercriminel, toute personne malveillante ou tout représentant de Tenable non autorisé ne puisse divulguer ou copier les données client stockées au sein du service Tenable Vulnerability Management, y accéder ou ne pas respecter la confidentialité et la protection de ces dernières.

Tenable donne également priorité à la disponibilité et la fiabilité du service Tenable Vulnerability Management, car des moyens de contrôle de la sécurité défaillants peuvent créer des problèmes et nuire à la disponibilité du service, même s'ils ne mettent pas en péril les données des clients. Tenable met en œuvre des mesures, et s'assure de leur mise en application, pour garantir la disponibilité élevée du service Tenable Vulnerability Management, le protéger contre d'éventuelles attaques ou de simples pannes et interruptions et le rendre en toutes circonstances accessible aux clients.

Quelles données client Tenable Vulnerability Management gère-t-il ?

En définitive, Tenable Vulnerability Management gère des données client dans un seul et unique but, celui d'offrir une expérience exceptionnelle de gestion des assets et des vulnérabilités pour sécuriser les environnements que les clients utilisent. Dans cette optique, Tenable Vulnerability Management gère trois catégories de données client :

- Données relatives aux assets et aux vulnérabilités

- Données relatives à la performance environnementale

- Données relatives à l'utilisation client

Quels assets client et données de vulnérabilité la plateforme Tenable Vulnerability Management gère-t-elle ?

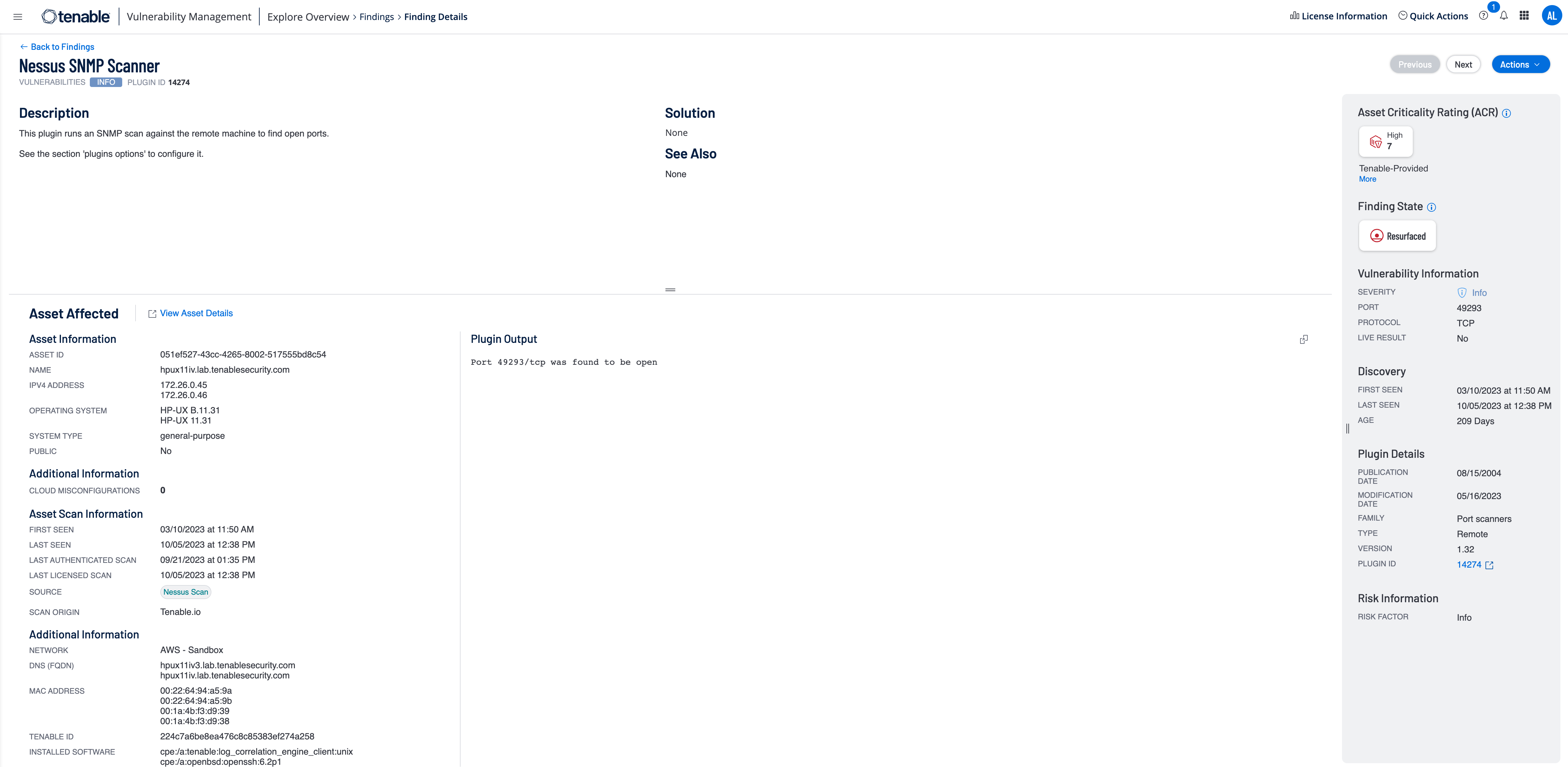

Tenable Vulnerability Management répertorie les assets présents au sein des réseaux des clients et gère les attributs des assets, qui peuvent inclure adresse IP, adresse MAC, nom NetBIOS, système d'exploitation et version, ports actifs et bien plus encore.

Tenable Vulnerability Management recueille des données détaillées sur la configuration et les vulnérabilités passées et actuelles, qui peuvent inclure criticité, exploitabilité et état de la remédiation, ainsi qu'activité réseau. De plus, si les clients complètent les données de Tenable Vulnerability Management par des intégrations à des produits tiers, tels que des systèmes de gestion des assets et des systèmes de gestion des correctifs, Tenable Vulnerability Management peut gérer les données de ces produits.

Tenable analyse-t-elle ou utilise-t-elle des données client ?

Tenable anonymise et analyse des données client dans le but de déterminer les tendances relatives au secteur, à l'augmentation des vulnérabilités et à leur atténuation, ainsi qu'aux événements de sécurité. À titre d'exemple, la mise en corrélation d'une vulnérabilité et de la technique d'exploitation utilisée représente des avantages considérables pour les clients Tenable. Ceux-ci bénéficient également d'une analytique avancée et d'une corrélation optimisée des données client avec les événements et tendances de sécurité et du secteur. La collecte et l'analyse de ce type de données permettent également aux clients de comparer leurs performances à leurs homologues du secteur ou dans le monde entier. Tenable donne la possibilité aux clients qui le souhaitent de désactiver ce traitement.

Quelles données de santé et d'état de Tenable Vulnerability Management sont collectées ?

Pour garantir les performances et la disponibilité de la plateforme Tenable Vulnerability Management, et offrir une expérience optimale à ses utilisateurs, Tenable Vulnerability Management collecte des informations relatives à la santé et à l'état des applications de chaque client. Cela inclut la fréquence de communication de l'outil de scan avec la plateforme, le nombre d'assets analysés et les versions des logiciels déployés, ainsi que d'autres données télémétriques génériques permettant d'identifier et de gérer tout problème potentiel aussi rapidement que possible.

Les utilisateurs peuvent-ils refuser la collecte des données d'état et de santé ?

Tenable utilise des données de santé et d'état pour détecter et gérer d'éventuels problèmes dans les délais impartis, conformément à ses engagements en termes de SLA. Les clients ne peuvent par conséquent pas s'opposer à cette collecte.

Quelles données d'utilisation de Tenable Vulnerability Management sont collectées ?

Pour évaluer et améliorer l'expérience qu'elle offre à ses clients, Tenable collecte des données d'utilisation client anonymisées. Ces données incluent l'accès à des pages, des clics et d'autres activités utilisateur qui permettent à chacun de rationaliser et d'améliorer son expérience.

Les utilisateurs peuvent-ils s'opposer à la collecte de leurs données d'utilisation ?

Oui. Un client peut demander que son conteneur ne fasse plus l'objet du processus de collecte.

Où les données client sont-elles stockées ?

Tenable s'appuie sur des centres de données et des services fournis par Amazon Web Services (AWS) pour mettre sa solution Tenable Vulnerability Management à disposition de ses clients. Par défaut, Tenable créera un conteneur client dans la région la plus appropriée pour garantir la meilleure expérience possible au client en question. Les régions actuelles sont les suivantes :

- États-Unis, région est

- États-Unis, région ouest

- États-Unis d'Amérique

- Londres

- Francfort

- Sydney

- Singapour

- Canada

- Japon

- Brésil

- Inde

Dans certains cas, avant déploiement, si un client souhaite que son conteneur soit créé dans une région AWS spécifique, Tenable procédera à l'activation de ce client dans cette région.

Le stockage de l'ensemble des données client étant assuré par des services AWS régionaux sécurisés, les certifications relatives à la protection des données au sein de l'UE attribuées à AWS s'appliquent au cloud Tenable. Davantage d'informations sont disponibles ici.

À l'avenir, la plateforme Tenable Vulnerability Management prendra-t-elle en charge d'autres pays ? Dans l'affirmative, à quelle date ?

Oui. Le calendrier de l'ajout de régions supplémentaires n'est toutefois pas encore défini.

Les données peuvent-elles être stockées dans des régions AWS plutôt que dans la région initiale ?

Dans certains cas, les données peuvent être stockées dans des régions autres que la région AWS initiale.

- Les clients Tenable Vulnerability Management peuvent exécuter des scans externes à l'aide de pools d'analyse publics partagés disponibles dans un certain nombre de régions AWS. Le choix d'un outil de scan situé à proximité de la cible aboutira en règle générale à des analyses plus rapides. Il est important de noter que, lorsqu'un client utilise un outil de scan cloud situé à un emplacement différent de celui qui héberge son compte, les données d'analyse résideront temporairement en dehors de l'emplacement d'hébergement du compte, sans être stockées. Par exemple, si le compte d'un client est hébergé en UE/Allemagne et que ce dernier réalise une analyse à l'aide d'un outil de scan situé aux États-Unis/en Virginie du Nord, les données d'analyse transiteront temporairement aux États-Unis avant d'être stockées à Francfort. Si l'emplacement des données est problématique, nous recommandons aux clients de réaliser uniquement des analyses externes à l'aide d'outils de scan cloud au sein de leur région. Les clients peuvent adopter facilement cette approche au cas par cas.

- Si un client utilise Tenable Security Center,, ses données d'analyse ne sont pas stockées dans le cloud, même s'il utilise Tenable Vulnerability Management pour scanner une partie de son infrastructure.

- Les données d'analyse Nessus Agent sont stockées dans Tenable Vulnerability Management lorsque les clients effectuent des scans à partir de Tenable Vulnerability Management. Si des clients exécutent des scans d'agents avec Tenable Nessus Manager, les données correspondantes ne sont pas stockées dans Tenable Vulnerability Management, indépendamment de l'endroit où les agents sont déployés.

Un client peut-il exiger que des données restent dans une région/un pays spécifique ?

Oui. Les données sont stockées dans le pays sélectionné lors de la création du compte.

Comment les données client sont-elles protégées dans Tenable Vulnerability Management ?

Tenable met en œuvres de nombreuses mesures de sécurité pour garantir la sécurité et la confidentialité des données de Tenable Vulnerability Management.

Comment Tenable garantit-elle un processus de développement sécurisé ?

Tenable respecte un certain nombre de pratiques pour assurer la sécurité de son logiciel applicatif Tenable Vulnerability Management.

Les tests sont effectués par trois différents groupes au sein de Tenable :

- Les tests de sécurité sont réalisés par l'équipe de développement ;

- L'équipe de sécurité IT Tenable réalise des tests de vulnérabilité sur Tenable Vulnerability Management avant et après déploiement (les tests post-déploiement ne sont pas planifiés et ne sont pas communiqués aux autres équipes) ; et

- Tenable prévoit une phase additionnelle de contrôle portant sur la sécurité du code source, ainsi que des modifications avant déploiement.

L'ensemble du déploiement de nos logiciels est automatisé et réalisé uniquement via le système de build, authentifié via des identifiants LDAP d'entreprise ou par Ansible, dont l'authentification est effectuée à l'aide de clés SSH privées. Tous les déploiements font l'objet d'une consignation et d'un suivi. Une notification du déploiement (planifié ou non planifié) est automatiquement envoyée à l'équipe de développement Tenable.

Un suivi de l'ensemble des modifications apportées au code source est assuré, ces dernières étant associées à la version correspondante. Ce suivi garantit l'existence d'un historique complet de toutes les modifications, de leurs auteurs, du moment auquel elles ont été apportées et, enfin, du moment auquel la modification a été déployée en production.

Tous les déploiements sont approuvés par au moins deux membres de l'équipe Tenable. L'ensemble des modifications et des déploiements sont communiqués à l'ensemble des membres de notre équipe. Les logiciels sont en premier lieu déployés au sein d'environnements de test, puis en « mode rolling » dans des instances de production au cours d'une fenêtre de temps définie.

Quels sont les moyens de sécurité disponibles pour les applications client ?

- Garantir l'accès à Tenable Vulnerability Management de manière sécurisée et autorisée est une priorité pour nos équipes de développement et opérationnelles. Tenable Vulnerability Management offre un certain nombre de mécanismes pour assurer la sécurité des données client et contrôler les accès. Nous protégeons nos systèmes contre les attaques par force brute en bloquant les comptes après cinq (5) tentatives de connexion infructueuses.

- Pour éviter toute interception de données, l'ensemble des communications avec la plateforme sont chiffrées à l'aide du protocole SSL (TLS-1.2). Les négociations SSL non sécurisées d'ancienne génération sont par ailleurs rejetées pour garantir un niveau optimal de protection.

- Pour sécuriser l'accès à leur plateforme, les clients peuvent configurer une authentification à deux facteurs grâce aux services fournis par Twillo.

- Les clients ont la possibilité d'intégrer Tenable Vulnerability Management à leur déploiement SAML. Tenable Vulnerability Management prend en charge les demandes initiées par les IdP et les SP. Enfin, les utilisateurs peuvent réinitialiser leur mot de passe directement dans l'application à l'aide de leur adresse e-mail.

- Les clients peuvent établir des connexions client à Tenable Vulnerability Management à l'aide de nos API ou SDK. Il est possible d'octroyer et de contrôler les accès en créant des « clés » API spécifiques. L'utilisation de clés distinctes correspondant à différentes intégrations est prise en charge sans avoir à saisir d'identifiants utilisateur.

Comment les données client sont-elles protégées ?

Tenable met en œuvres de nombreuses mesures de sécurité pour garantir la sécurité et la confidentialité des données de Tenable Vulnerability Management.

Comment les données sont-elles chiffrées ?

Toutes les données de la plateforme Tenable Vulnerability Management, quel que soit leur statut, sont chiffrées à l'aide d'au moins un niveau de chiffrement, qui ne saurait être inférieur au protocole AES-256.

Données au repos : Les données sont stockées sur un support chiffré via au moins un niveau de chiffrement AES-256.

Certaines catégories de données incluent un second niveau de chiffrement au niveau du fichier.

Données en transit : Les données transférées sont chiffrées via le protocole TLS v1.2 par le biais d'une clé 4 096 bits (transports internes inclus).

Outils de scan Tenable Vulnerability Management : Le trafic émanant des outils de scan en direction de la plateforme est toujours initié par l'outil de scan, en mode sortant uniquement, sur le port 443. Le trafic est chiffré via une communication SSL s'appuyant sur le protocole TLS 1.2 par le biais d'une clé 4 096 bits. Cela élimine la nécessité d'apporter des modifications au pare-feu et permet au client de contrôler les connexions grâce à des règles définies au niveau du pare-feu.

- Authentification des outils de scan auprès de la plateforme

- La plateforme génère une clé aléatoire d'une longueur de 256 bits pour chaque outil de scan connecté au conteneur et transmet cette clé à l'outil de scan pendant le processus d'établissement de la liaison.

- Les outils de scan utilisent cette clé pour s'authentifier auprès du contrôleur lors de l'envoi de leurs requêtes, lors des mises à jour du plugin et lors des mises à jour de leur fichier binaire.

- Communication des tâches des outils de scan à la plateforme

- Les outils de scan contactent la plateforme toutes les 30 secondes.

- Si une tâche doit être effectuée, la plateforme génère une clé aléatoire de 128 bits.

- L'outil de scan interroge la plateforme sur la politique à appliquer.

- Le contrôleur utilise la clé pour chiffrer la politique, qui inclut les identifiants à utiliser lors du scan.

Sauvegarde/Réplication : Les instantanés de volume et les réplications de données sont stockés avec le même niveau de chiffrement que leur source, soit au moins le protocole AES-256. L'ensemble des opérations de réplication sont effectuées via le fournisseur. Tenable ne sauvegarde aucune donnée sur des supports hors site physiques ni dans des systèmes physiques.

Données indexées : Les données indexées sont stockées sur un support chiffré via au moins un niveau de chiffrement AES-256.

Identifiants des scans : les identifiants des scans sont stockés dans une politique chiffrée au sein de la clé AES-256 globale des conteneurs. Lorsque des scans sont lancés, la politique est chiffrée à l'aide d'une clé 128 bits aléatoire à usage unique et transmise à l'aide du protocole TLS v1.2 par le biais d'une clé 4 096 bits.

Gestion des clés : Les clés sont stockées de manière centralisée et sont chiffrées à l'aide d'une clé basée sur le rôle de l'utilisateur. Leur accès est limité.L'ensemble des données chiffrées stockées peut être associé à une nouvelle clé. Les clés de chiffrement des fichiers de données sont différentes pour chaque site régional, de la même façon que les clés au niveau des disques. La divulgation des clés est interdite et les procédures de gestion des clés sont révisées tous les ans.

Les clients peuvent-ils charger leurs propres clés ?

La gestion des clés ne peut pas être configurée par le client. Tenable gère les clés et la rotation des clés.

Tenable dispose-t-elle de certifications relatives à la sécurité ou à la confidentialité, telles que Privacy Shield ou CSA STAR ?

Tenable respecte les programmes « EU-U.S. Privacy Shield Framework » et « Swiss – U.S. Privacy Shield Framework » tel qu'actés par Département du Commerce des États-Unis eu égard à la collecte, à l'utilisation et à la conservation des Données personnelles transférées depuis l'Union européenne, le Royaume-Uni et la Suisse vers les États-Unis. Tenable a certifié au ministère du Commerce des États-Unis qu'elle respectait les principes « Privacy Shield ». En cas de conflit entre les termes de la politique de confidentialité de Tenable et les principes « Privacy Shield », ces derniers prévaudront. Pour de plus amples informations sur le programme « Privacy Shield » et pour consulter nos certifications, rendez-vous sur https://www.privacyshield.gov/

Tenable a obtenu la certification Cloud Security Alliance (CSA) STAR au terme d'un processus d'auto-évaluation. En remplissant le questionnaire Consensus Assessment Initiative Questionnaire (CAIQ), Tenable a répondu à plus de 140 questions relatives à la sécurité qu'un prospect, un client, un partenaire intéressé par Tenable Vulnerability Management peut avoir. CSA STAR est le programme le mieux établi du secteur en ce qui concerne les garanties de sécurité dans le cloud. Le registre STAR (Security Trust & Assurance Registry) couvre des aspects fondamentaux tels que la transparence, la rigueur des audits et la standardisation, et inclut les meilleures pratiques et la validation de la posture de sécurité des offres cloud.

Comment les informations personnelles identifiables sont-elles protégées ?

Tout est mis en œuvre pour que la plateforme Tenable Vulnerability Management ne collecte pas de données à caractère personnel dans un format qui exigerait des certifications ou des mesures de sécurité supplémentaires. Cela inclut les numéros de carte bancaire, les numéros de sécurité sociale et autres vérifications. Lorsque les plugins de Tenable détectent des chaînes de caractères susceptibles de contenir des informations sensibles ou à caractère personnel, la plateforme masquera au moins 50 % des caractères pour protéger les données pouvant se révéler sensibles.

Les données client sont-elles cloisonnées ?

Les données de chaque client sont marquées à l'aide d'un « identifiant de conteneur » qui correspond à un abonnement client spécifique. Cet identifiant de conteneur garantit que l'accès aux données d'un client est exclusivement limité au client en question.

Quels moyens de contrôle de la sécurité protègent la plateforme Tenable Vulnerability Management ?

- Tenable effectue des scans de vulnérabilités quotidiens.

- Les pare-feu et la segmentation réseau contrôlent les accès. Des outils et processus automatisés surveillent la disponibilité et les performances de la plateforme Tenable Vulnerability Management, et détectent les comportements inhabituels.

- Les journaux sont surveillés 24 h/24, 7 j/7, 365 j/an par des systèmes automatisés et les équipes de Tenable sont disponibles 24 h/24, 7 j/7, 365 j/an en cas d'événement.

De quelle manière les outils de scan Tenable Vulnerability Management sont-ils sécurisés ?

Les outils de scan qui se connectent à la plateforme jouent un rôle majeur pour la sécurité du client, en collectant des informations sur les assets et les vulnérabilités. La protection de ces données et la sécurisation des canaux de communication sont des fonctions fondamentales de Tenable Vulnerability Management. Tenable Vulnerability Management prend en charge plusieurs outils de scan (ou capteurs) : Scanners de vulnérabilité Tenable Nessus, scanners passifs et agents Tenable Nessus.

Ces capteurs se connectent à la plateforme Tenable Vulnerability Management après authentification et établissement d'une liaison, le tout au moyen de communications chiffrées. Une fois la liaison établie, Tenable Vulnerability Management gère l'ensemble des mises à jour (plug-ins, code, etc.) pour s'assurer que les capteurs sont à jour en toutes circonstances.

Le trafic émanant des outils de scan en direction de la plateforme est toujours initié par l'outil de scan, en mode sortant uniquement, sur le port 443. Le trafic est chiffré via une communication SSL s'appuyant sur le protocole TLS 1.2 par le biais d'une clé 4 096 bits. Cela élimine la nécessité d'apporter des modifications au pare-feu et permet au client de contrôler les connexions grâce à des règles définies au niveau du pare-feu.

- Authentification des outils de scan auprès de la plateforme

- La plateforme génère une clé aléatoire d'une longueur de 256 bits pour chaque outil de scan connecté au conteneur et transmet cette clé à l'outil de scan pendant le processus d'établissement de la liaison.

- Les outils de scan utilisent cette clé pour s'authentifier auprès du contrôleur lors de l'envoi de leurs requêtes, lors des mises à jour du plugin et lors des mises à jour de leur fichier binaire.

- Communication des tâches des outils de scan à la plateforme

- Les outils de scan contactent la plateforme toutes les 30 secondes.

- Si une tâche doit être effectuée, la plateforme génère une clé aléatoire de 128 bits.

- L'outil de scan interroge la plateforme sur la politique à appliquer.

- Le contrôleur utilise la clé pour chiffrer la politique, qui inclut les identifiants à utiliser lors du scan.

Comment la disponibilité de la plateforme Tenable Vulnerability Management est-elle gérée ?

Tout est mis en œuvre pour que les services Tenable Vulnerability Management offrent une disponibilité de 99,95 % ou plus, un pourcentage qui atteint en pratique 100 % pour la plupart des services. Tenable a élaboré un SLA qui décrit son engagement à garantir la disponibilité de la plateforme pour l'ensemble des utilisateurs et détaille la façon dont des crédits sont accordés aux clients en cas de temps d'arrêt non planifié.

L'état « Disponible » est déterminé par des tests de disponibilité publics réalisés par un tiers qui vérifie régulièrement la disponibilité de l'ensemble des services. Le temps de disponibilité des services (actuels et passés) est disponible à l'adresse : https://status.tenable.com.

Tenable Vulnerability Management s'appuie sur la plateforme AWS et d'autres technologies de référence pour garantir que l'expérience client est associée à un service optimal et à une qualité globale de premier plan. Voici une liste non exhaustive des solutions déployées et des avantages qu'elles procurent aux clients :

- Clusters Elasticsearch : les clusters Elasticsearch sont associés à une disponibilité extrêmement élevée et peuvent être restaurés suite à la perte de nœuds maîtres, de nœuds lb et d'au moins un nœud de données, sans répercussions sur la disponibilité des services.

- Elastic Block Stores : utilisés pour prendre des snapshots quotidiens et stocker huit (8) copies.

- Écosystème Kafka : Kafka et Zookeeper répliquent tous les deux des données dans le cluster pour fournir une tolérance aux pannes, en cas de défaillance catastrophique de n'importe quel nœud.

- Instances Postgres : gèrent le framework de microservices back-end pour le stockage de 30 jours de snapshots.

À quel endroit les données sont-elles répliquées ?

Les données répliquées sont stockées dans la même région.

Quelles procédures de reprise après sinistre sont mises en œuvre ?

Les sinistres sont des événements qui aboutissent à une perte irréversible de données ou d'équipements dans une ou plusieurs régions.

Les procédures de reprise après sinistre de Tenable Vulnerability Management prévoient plusieurs niveaux et sont conçues pour réagir à des situations pouvant se produire à n'importe quel endroit, d'une fois tous les cinq ans à une fois tous les 50 ans. En fonction de la portée du sinistre, les procédures de reprise peuvent nécessiter de 60 minutes à 48 heures.

Qui peut accéder aux données client ?

Les clients déterminent les personnes pouvant accéder à leurs données, notamment en attribuant des rôles et des autorisations à leur personnel, et en octroyant des accès temporaires par le biais de l'équipe d'assistance de Tenable.

Comment les rôles et autorisations utilisateur sont-ils gérés ?

Les administrateurs client de Tenable Vulnerability Management peuvent attribuer des rôles utilisateur (de base, standard, administrateur et désactivé) pour gérer les accès aux scans, politiques, scanners, agents et listes d'assets.

Les équipes de Tenable peuvent-elles accéder aux données client ?

Oui. Avec l'autorisation du client, des membres de niveau trois de l'équipe d'assistance mondiale de Tenable peuvent utiliser des comptes en se faisant passer pour l'utilisateur afin de réaliser des opérations dans Tenable Vulnerability Management au nom d'un utilisateur sans avoir besoin du mot de passe de ce dernier. L'équipe d'assistance de Tenable, ou le client, peuvent demander l'activation de cette fonctionnalité. L'équipe d'assistance de Tenable demandera ainsi au client « d'approuver » cette procédure via l'ajout d'une note à un ticket d'assistance ouvert. Une autorisation est nécessaire pour chaque ticket transmis à l'assistance. Tenable n'interviendra à aucun moment sur une simple confirmation. L'utilisation d'un compte en se faisant passer pour l'utilisateur peut entraîner un transfert de données, de leur emplacement initial à un autre emplacement.

Il est demandé à l'ensemble des équipes opérationnelles Tenable Vulnerability Management de se soumettre à une vérification de leurs antécédents par un tiers. En outre, l'ensemble des postes à haute responsabilité sont confiés à des personnes disposant d'au moins cinq ans d'expérience au sein d'entreprises éditrices de logiciels de sécurité SaaS, nombre d'entre elles ayant passé des certifications de sécurité, telles que CISSP.

Tenable met en œuvre un processus d'embauche et de cessation d'emploi bien défini. Il est ainsi demandé à l'ensemble de ses collaborateurs de signer des accords de non-divulgation lors de leur embauche. L'intégralité des comptes et des clés d'accès sont par ailleurs immédiatement révoqués dès qu'un collaborateur quitte l'entreprise.

Qui peut utiliser un compte en se faisant passer pour l'utilisateur ?

Seuls les membres de l'équipe d'assistance de Tenable de niveau trois sont autorisés à utiliser un compte en se faisant passer pour l'utilisateur.

Les activités relatives à l'utilisation d'un compte se faisant passer pour l'utilisateur sont-elles consignées ?

Oui.

Les données quittent-elles le pays lorsque Tenable résout un problème technique ?

Tenable met tout en œuvre pour que les données de ses clients soient protégées et que leurs politiques soient respectées en travaillant avec ces derniers afin que les données restent bel et bien dans la région définie. Cependant, dans certains cas, il se peut que des clients envoient un rapport par e-mail à Tenable ou ne respectent pas eux-mêmes leur propre politique en envoyant des e-mails en dehors de leur région.

L'équipe d'assistance de Tenable a-t-elle accès au réseau interne du client ?

Non. L'ensemble du trafic est initié par l'outil de scan, en mode sortant uniquement. Les outils de scan sont installés derrière le pare-feu du client. Ce dernier peut contrôler l'accès des outils de scan via son pare-feu.

Pendant combien de temps les données client sont-elles conservées dans Tenable Vulnerability Management ?

Les périodes de rétention des données sont conçues pour répondre aux diverses exigences client et réglementaires.

Pendant combien de temps les données des scans actifs sont-elles conservées ?

La capacité à mesurer l'évolution dans le temps est une fonction fondamentale de la plateforme Tenable Vulnerability Management.Tenable Vulnerability Management stockera automatiquement les données client pendant 15 mois pour permettre aux clients d'analyser leurs performances sur une période d'un an.

Si des clients ont besoin de stocker leurs données pendant plus de 15 mois, Tenable Vulnerability Management propose plusieurs méthodes leur permettant de télécharger leurs données et de les stocker s'ils le souhaitent.

Si un client résilie son abonnement au service Tenable Vulnerability Management, pendant combien de temps les données sont-elles conservées ?

Si le compte d'un client arrive à expiration ou est résilié, Tenable conservera les données telles qu'à la date d'expiration, et ce pendant 180 jours maximum. Passé ce délai, ces données seront supprimées et ne pourront pas être récupérées.

Pendant combien de temps les données relatives à la réglementation PCI sont-elles conservées ?

Les données faisant l'objet d'un processus de validation de la conformité PCI sont conservées pendant un délai d'au moins trois ans après la date de l'attestation PCI, tel qu'exigé par les réglementations PCI. Tenable conserve ces données pendant cette durée, même si le client choisit de supprimer ses scans ou son compte, ou de résilier son abonnement au service Tenable Vulnerability Management service.

Combien de temps les données d'utilisation de Tenable Vulnerability Management sont-elles conservées ?

Pour garantir la meilleure expérience possible, Tenable collecte ces informations tant qu'un conteneur client reste actif. Si le client résilie son abonnement au service, les données sont conservées pendant 180 jours maximum.

La plateforme Tenable Vulnerability Management est-elle certifiée Common Criteria ?

La certification Common Criteria ne s'applique généralement pas aux solutions SaaS, la fréquence de leurs mises à jour ne permettant pas de procéder à une certification nécessitant habituellement de 6 à 9 mois.

Un client peut-il choisir le pays de stockage de ses données ?

Dans certains cas, avant déploiement, si un client souhaite déployer le système dans une région spécifique, Tenable procédera à l'activation de ce client dans cette région. Les régions actuelles sont les suivantes :

- États-Unis,

- Londres

- Francfort

- Sydney

- Singapour

- Canada

- Japon

- Brésil

- Inde

Les données sont-elles stockées à plusieurs emplacements au sein d'un pays ?

Non. Tenable ne réplique actuellement aucune donnée d'une région à une autre.

PCI ASV

Qu'est-ce qu'un ASV PCI ?

PCI ASV fait référence à l'article 11.2.2 de la norme Payment Card Industry sur la sécurité des données (PCI DSS), Procédures d'évaluation de sécurité et exigences, qui impose la réalisation de scans externes trimestriels des vulnérabilités, ou leur certification, par un ASV (Approved Scanning Vendor). Un ASV est un organisme offrant un ensemble de services et d'outils (« ASV Scanning Solution ») permettant de valider le respect de l'exigence portant sur les scans externes de l'article 11.2.2 de la norme PCI DSS.

Quels systèmes sont inclus dans la portée d'un scan réalisé par un ASV ?

La norme PCI DSS impose la réalisation de scans des vulnérabilités sur tous les composants système accessibles en externe (connectés à Internet) détenus ou utilisés par le client, qui font partie de l'environnement de données des titulaires de carte bancaire, ainsi que sur tous les composants système en contact avec l'extérieur qui permettent d'accéder à l'environnement de données des titulaires de carte bancaire.

Quel est le processus mis en œuvre par un ASV ?

Les principales phases d'un scan réalisé par un ASV sont les suivantes :

- Étendue : effectuée par le client pour inclure tous les composants système exposés à Internet qui font partie de l'environnement de données du détenteur de la carte.

- Scan : utilisation du modèle de scan externe trimestriel de Tenable Vulnerability Management PCI

- Rapports/correction : les résultats des rapport d'interim sont corrigés.

- Résolution des contestations : client et ASV travaillent de pair pour documenter et résoudre les résultats de scan faisant l'objet d'un désaccord.

- Rescanner (le cas échéant) : jusqu'à ce qu'un scan qui résout les contestations et les exceptions soit généré.

- Rapport final : soumis et fourni de manière sécurisée.

Quelle est la fréquence des scans réalisés par un ASV ?

Des scans de vulnérabilités par un ASV sont requis au moins tous les trimestres et après chaque changement important dans le réseau, comme l'installation de nouveaux composants système, des changements dans la topologie du réseau, des modifications des règles de pare-feu ou des mises à niveau de produits.

Quelle est la différence entre un ASV (Approved Scanning Vendor) et un QSA (Qualified Security Assessor) ?

Un fournisseur ASV approuvé effectue seulement les scans de vulnérabilités externes décrits dans PCI DSS 11.2. Un ASV (Qualified Security Assessor) fait référence à une entreprise qui réalise des contrôles, formée et certifiée par le PCI Security Standards Council (SSC) pour réaliser des évaluations PCI DSS globales sur site..

Fonctionnalités de la solution Tenable PCI ASV

Tenable est-elle certifiée PCI ASV ?

Oui. Tenable est certifiée en tant qu'ASV (Approved Scanning Vendor, prestataire de services de scan agréé) pour valider les scans externes de vulnérabilités des environnements connectés à Internet (utilisés pour stocker, traiter ou transmettre les données relatives aux titulaires de carte bancaire) des commerçants et des prestataires de services. Le processus de certification d'un ASV comprend trois phases, la première impliquant la certification de Tenable en tant que société éditrice de solutions. La deuxième phase porte sur la certification des collaborateurs de Tenable responsables des services de scan PCI à distance. La troisième inclut les tests de sécurité de la solution de scan à distance de Tenable (Tenable Vulnerability Management et Tenable PCI ASV).

En tant qu'ASV (Approved Scanning Vendor), Tenable réalise-t-il des scans ?

Les fournisseurs ASV peuvent réaliser les scans eux-mêmes. Toutefois, Tenable confie à ses clients la responsabilité de réaliser leurs propres scans à l'aide du modèle de scan PCI externe trimestriel. Ce modèle rend la modification des paramètres de configuration, telle que la désactivation des vérifications des vulnérabilités, l'attribution des niveaux de sévérité, l'altération des paramètres de scan, etc. impossible côté client. Les clients utilisent les scanners cloud Tenable Vulnerability Management pour scanner leurs environnements connectés à Internet, puis transmettre leurs rapports de scans conformes à Tenable pour certification. Tenable certifie les rapports de scan. Le client les fait ensuite parvenir à ses acquéreurs ou fournisseurs de services de paiement, comme spécifié par ces derniers.

Souveraineté des données

Tenable PCI ASV est-il conforme aux réglementations en vigueur vis-à-vis de la souveraineté des données européennes ?

Les données relatives aux vulnérabilités ne sont pas couvertes par la directive UE DPD 95/46/EC, les exigences concernant le lieu de stockage de ces données doivent ainsi être établies par le client, sans être définies par la réglementation. Il se peut que les organisations gouvernementales des États membres de l'UE aient leurs propres exigences relatives au lieu de stockage de leurs données. Ces dernières doivent toutefois être évaluées au cas par cas, sans être nécessairement problématiques pour les scans réalisés par un ASV PCI.

Tenable Vulnerability Management ASV - Tarifs/Licences/Commande

Tenable Vulnerability Management inclut-il des licences PCI ASV ?

Tenable Vulnerability Management inclut une licence PCI ASV lpour un seul et unique asset PCI. Certaines entreprises déploient des efforts remarquables pour restreindre au maximum les assets concernés par la norme PCI, souvent en externalisant leurs fonctions de traitement des paiements. Ces clients ne faisant de toute évidence pas partie de l'écosystème PCI, Tenable a simplifié les procédures d'achat et d'octroi de licences les concernant. Un client peut modifier son asset tous les 90 jours.

Comment Tenable PCI ASV est-il géré sous licence ?

Pour les clients disposant de plus d'un asset PCI unique, la solution Tenable PCI ASV est gérée sous licence en tant que module complémentaire aux abonnements Tenable Vulnerability Management.

Pourquoi Tenable PCI ASV n'est-il pas géré sous licence en fonction du nombre d'assets exposés à Internet que possède un client ?

Le nombre d'hôtes connectés à Internet permettant d'accéder à l'environnement de données des titulaires de carte bancaire d'une entité, ou situés en son sein, peut évoluer souvent, ce qui complique la création de licences. Tenable a choisi d'utiliser une approche plus simple en terme d'octroi de licences.

Combien d'attestations un client peut-il envoyer par trimestre ?

Les clients peuvent envoyer un nombre illimité d'attestations trimestrielles.

Les clients utilisant une version d'essai/évaluation sont-ils éligibles à l'évaluation Tenable PCI ASV ?

Oui, ces clients peuvent utiliser le modèle de scans PCI externes trimestriels pour scanner les assets et passer les résultats en revue. Toutefois, ils ne peuvent pas envoyer les rapports de scan comme justificatif.